Tworzenie punktu odniesienia kont usługi Azure Storage

Konto usługi Azure Storage udostępnia unikatową przestrzeń nazw, w której można przechowywać obiekty danych usługi Azure Storage i uzyskiwać do ich dostępu.

Zalecenia dotyczące zabezpieczeń konta usługi Azure Storage

W poniższych sekcjach opisano zalecenia usługi Azure Storage, które znajdują się w ciS Microsoft Azure Foundations Security Benchmark v. 1.3.0. W przypadku każdej rekomendacji przedstawiono podstawowe kroki, które należy wykonać w witrynie Azure Portal. Należy wykonać te kroki dla własnej subskrypcji i przy użyciu własnych zasobów, aby zweryfikować każde zalecenie dotyczące zabezpieczeń. Pamiętaj, że opcje na poziomie 2 mogą ograniczać niektóre funkcje lub działania, dlatego dokładnie zastanów się, które opcje zabezpieczeń mają być wymuszane.

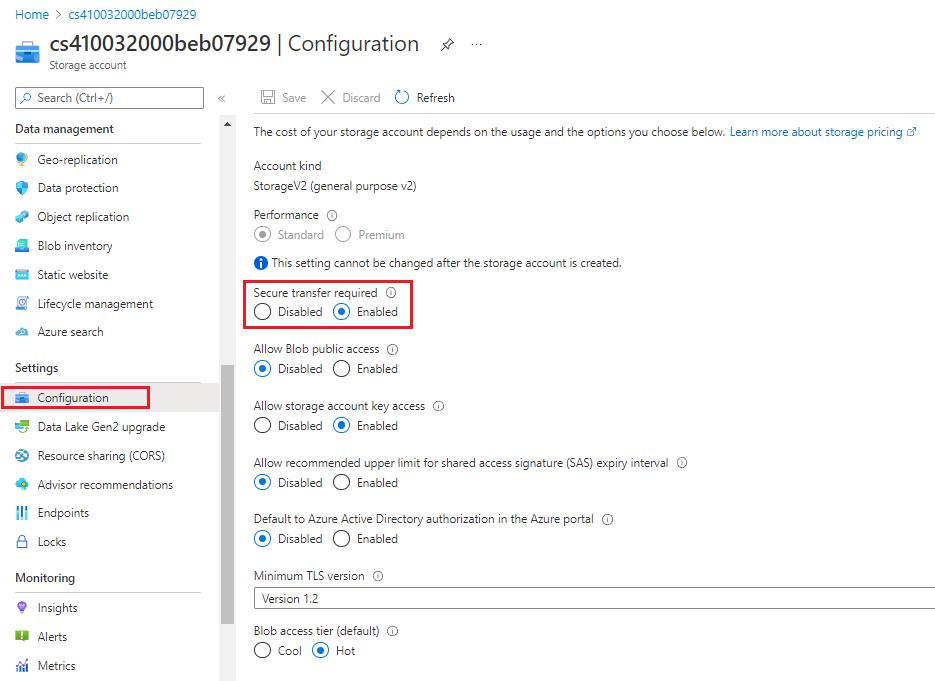

Wymaganie transferów z rozszerzonymi zabezpieczeniami — poziom 1

Krok, który należy wykonać, aby zapewnić bezpieczeństwo danych usługi Azure Storage, należy zaszyfrować dane między klientem a usługą Azure Storage. Pierwszym zaleceniem jest zawsze użycie protokołu HTTPS. Korzystanie z protokołu HTTPS zapewnia bezpieczną komunikację za pośrednictwem publicznego Internetu. Aby wymusić użycie protokołu HTTPS podczas wywoływania interfejsów API REST w celu uzyskania dostępu do obiektów na kontach magazynu, włącz opcję Wymagany bezpieczny transfer dla konta magazynu. Po włączeniu tej kontrolki połączenia korzystające z protokołu HTTP są odrzucane. Wykonaj następujące kroki dla każdego konta magazynu w ramach subskrypcji.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Konta magazynu.

W okienku Konta magazynu wybierz konto magazynu.

Z menu po lewej stronie w obszarze Ustawienia wybierz pozycję Konfiguracja.

W okienku Konfiguracja upewnij się, że opcja Wymagany bezpieczny transfer ma wartość Włączone.

Jeśli zmienisz ustawienia, na pasku menu wybierz pozycję Zapisz.

Włączanie szyfrowania dużych obiektów binarnych (blob) — poziom 1

Azure Blob Storage to rozwiązanie magazynu obiektów firmy Microsoft dla chmury. Usługa Blob Storage jest zoptymalizowana pod kątem przechowywania ogromnych ilości danych bez struktury. Dane bez struktury to dane, które nie są zgodne z określonym modelem danych ani definicją. Przykłady danych bez struktury obejmują dane tekstowe i binarne. Szyfrowanie usługi Storage chroni dane magazynowane. Usługa Azure Storage szyfruje dane podczas ich zapisywania w centrach danych i automatycznie odszyfrowuje je podczas uzyskiwania do niego dostępu.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Konta magazynu.

W okienku Konta magazynu wybierz konto magazynu.

W menu po lewej stronie w obszarze Zabezpieczenia i sieć wybierz pozycję Szyfrowanie.

W okienku Szyfrowanie zobacz, że szyfrowanie usługi Azure Storage jest włączone dla wszystkich nowych i istniejących kont magazynu oraz że nie można go wyłączyć.

Okresowe ponowne generowanie kluczy dostępu — poziom 1

Podczas tworzenia konta magazynu na platformie Azure platforma Azure generuje dwa 512-bitowe klucze dostępu do magazynu. Te klucze są używane do uwierzytelniania podczas uzyskiwania dostępu do konta magazynu. Rotacja tych kluczy okresowo zapewnia, że dowolny nieumyślny dostęp do tych kluczy lub ekspozycja tych kluczy jest ograniczony przez czas. Wykonaj następujące kroki dla każdego konta magazynu w ramach subskrypcji platformy Azure.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Konta magazynu.

W okienku Konta magazynu wybierz konto magazynu.

W menu po lewej stronie wybierz pozycję Dziennik aktywności.

W dzienniku aktywności na liście rozwijanej Przedział czasu wybierz pozycję Niestandardowe. Wybierz pozycję Godzina rozpoczęcia i Godzina zakończenia, aby utworzyć zakres 90 dni lub mniej.

Wybierz Zastosuj.

Jeśli nie używasz usługi Azure Key Vault z rotacją kluczy, aby ponownie wygenerować klucze dostępu do magazynu dla określonego konta magazynu, uruchom następujące polecenie, korzystając z informacji dotyczących subskrypcji:

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Storage/storageAccounts/{accountName}/regenerateKey?api-version=2019-04-01Jeśli zmienisz ustawienia, na pasku menu wybierz pozycję Zapisz.

Wymaganie wygaśnięcia tokenów sygnatury dostępu współdzielonego w ciągu godziny — poziom 1

Sygnatura dostępu współdzielonego to identyfikator URI, który udziela ograniczonych praw dostępu do zasobów usługi Azure Storage. Możesz podać sygnaturę dostępu współdzielonego do klientów, którzy nie powinni być zaufani za pomocą klucza konta magazynu, ale które mają delegować dostęp do niektórych zasobów konta magazynu. Dystrybuując identyfikator URI sygnatury dostępu współdzielonego do tych klientów, można przyznać im dostęp do zasobu przez określony czas i z określonym zestawem uprawnień.

Uwaga

W przypadku zaleceń w ciS Microsoft Azure Foundations Security Benchmark v. 1.3.0 nie można automatycznie zweryfikować czasu wygaśnięcia tokenu sygnatury dostępu współdzielonego. Zalecenie wymaga ręcznej weryfikacji.

Wymagaj udostępniania tokenów sygnatury dostępu współdzielonego tylko za pośrednictwem protokołu HTTPS — poziom 1

Tokeny sygnatury dostępu współdzielonego powinny być dozwolone tylko za pośrednictwem protokołu HTTPS. Wykonaj następujące kroki dla każdego konta magazynu w ramach subskrypcji platformy Azure.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Konta magazynu.

W okienku Konta magazynu wybierz konto magazynu.

W menu w obszarze Zabezpieczenia i sieć wybierz pozycję Sygnatura dostępu współdzielonego.

W okienku Sygnatura dostępu współdzielonego w obszarze Data/godzina rozpoczęcia i wygaśnięcia ustaw daty i godziny rozpoczęcia i zakończenia .

W obszarze Dozwolone protokoły wybierz pozycję Tylko protokół HTTPS.

Jeśli zmienisz jakiekolwiek ustawienia, na pasku menu wybierz pozycję Generuj sygnaturę dostępu współdzielonego i parametry połączenia.

Skonfiguruj funkcje sygnatury dostępu współdzielonego w następnych sekcjach.

Włączanie szyfrowanie usługi Azure Files — poziom 1

Usługa Azure Disk Encryption szyfruje dyski systemu operacyjnego i danych na maszynach wirtualnych IaaS. Szyfrowanie po stronie klienta i szyfrowanie po stronie serwera (SSE) są używane do szyfrowania danych w usłudze Azure Storage. Wykonaj następujące kroki dla każdego konta magazynu w ramach subskrypcji platformy Azure.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Konta magazynu.

W okienku Konta magazynu wybierz konto magazynu.

W menu po lewej stronie w obszarze Zabezpieczenia i sieć wybierz pozycję Szyfrowanie.

W okienku Szyfrowanie zobacz, że szyfrowanie usługi Azure Storage jest włączone dla wszystkich nowych i istniejących magazynów obiektów blob oraz magazynu plików i że nie można go wyłączyć.

Wymaganie tylko prywatnego dostępu do kontenerów obiektów blob — poziom 1

Możesz włączyć anonimowy, publiczny dostęp do odczytu do kontenera i jego obiektów blob w usłudze Azure Blob Storage. Włączając anonimowy, publiczny dostęp do odczytu, można udzielić dostępu tylko do odczytu do tych zasobów bez udostępniania klucza konta i bez konieczności używania sygnatury dostępu współdzielonego. Domyślnie kontener i wszystkie obiekty blob w nim mogą być dostępne tylko przez użytkownika, który otrzymał odpowiednie uprawnienia. Aby przyznać anonimowym użytkownikom dostęp do odczytu do kontenera i jego obiektów blob, możesz ustawić poziom dostępu kontenera na publiczny.

Jeśli jednak przyznasz publiczny dostęp do kontenera, użytkownicy anonimowi mogą odczytywać obiekty blob w publicznie dostępnym kontenerze bez autoryzacji żądania. Zaleceniem zabezpieczeń jest ustawienie dostępu do kontenerów magazynu na prywatne. Wykonaj następujące kroki dla każdego konta magazynu w ramach subskrypcji platformy Azure.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Konta magazynu.

W okienku Konta magazynu wybierz konto magazynu.

W menu po lewej stronie w obszarze Magazyn danych wybierz pozycję Kontenery.

W okienku Kontenery upewnij się, że poziom dostępu publicznego jest ustawiony na Prywatny.

Jeśli zmienisz ustawienia, na pasku menu wybierz pozycję Zapisz.