Współpraca przy użyciu kont gości i firmy Microsoft Entra B2B

Chcesz, aby zespół zewnętrzny współpracował z wewnętrznym zespołem deweloperów w procesie, który jest łatwy i bezpieczny. Dzięki firmie Microsoft Entra business to business (B2B) możesz dodawać osoby z innych firm do dzierżawy firmy Microsoft Entra jako użytkowników-gości.

Jeśli Twoja organizacja ma wiele dzierżaw firmy Microsoft Entra, możesz również użyć firmy Microsoft Entra B2B, aby udzielić użytkownikowi w dzierżawie A dostępu do zasobów w dzierżawie B. Każda dzierżawa firmy Microsoft Entra jest odrębna i oddzielona od innych dzierżaw firmy Microsoft Entra i ma własną reprezentację tożsamości i rejestracji aplikacji.

Dostęp użytkownika-gościa w usłudze Microsoft Entra B2B

W każdym scenariuszu, w którym użytkownicy zewnętrzni potrzebują tymczasowego lub ograniczonego dostępu do zasobów organizacji, zapewniają im dostęp użytkowników-gości. Dostęp użytkownika-gościa można udzielić przy użyciu odpowiednich ograniczeń, a następnie usunąć dostęp po zakończeniu pracy.

Możesz użyć witryny Azure Portal, aby zaprosić użytkowników współpracy B2B. Zaproś użytkowników-gości do organizacji, grupy lub aplikacji firmy Microsoft. Po zaproszeniu użytkownika jego konto zostanie dodane do konta Microsoft Entra ID jako konta gościa.

Gość może pobrać zaproszenie pocztą e-mail lub udostępnić zaproszenie do aplikacji przy użyciu linku bezpośredniego. Gość następnie zrealizował zaproszenie, aby uzyskać dostęp do zasobów.

Domyślnie użytkownicy i administratorzy w usłudze Microsoft Entra ID mogą zapraszać użytkowników-gości, ale globalny Administracja istrator może ograniczyć lub wyłączyć tę możliwość.

Współpraca z dowolnym partnerem przy użyciu ich tożsamości

Jeśli Twoja organizacja musi zarządzać tożsamościami każdego zewnętrznego użytkownika-gościa należącego do danej organizacji partnerskiej, stoi w obliczu zwiększonej odpowiedzialności, ponieważ musi zabezpieczyć te tożsamości. Istnieje zwiększone obciążenie do zarządzania tymi tożsamościami i administrowania nimi. Musisz również synchronizować konta, zarządzać cyklem życia każdego konta i śledzić poszczególne konta zewnętrzne w celu spełnienia zobowiązań. Twoja organizacja musi wykonać tę procedurę dla każdej organizacji partnerskiej, z którą chce współpracować. Ponadto, jeśli coś się stanie z tymi kontami, Twoja organizacja ponosi odpowiedzialność.

Dzięki firmie Microsoft Entra B2B nie musisz zarządzać tożsamościami użytkowników zewnętrznych. Partner ponosi odpowiedzialność za zarządzanie własnymi tożsamościami. Użytkownicy zewnętrzni nadal używają swoich bieżących tożsamości do współpracy z organizacją.

Załóżmy na przykład, że pracujesz z partnerem zewnętrznym Giovanna Carvalho w Proseware. Jej organizacja zarządza swoją tożsamością jako gcarvalho@proseware.com. Ta tożsamość jest używana dla konta gościa w identyfikatorze Microsoft Entra w organizacji. Gdy Giovanna zrealizowa zaproszenie do konta gościa, używa tej samej tożsamości (nazwy i hasła) dla konta gościa, co w przypadku jej organizacji.

Dlaczego warto używać usługi Microsoft Entra B2B zamiast federacji?

W firmie Microsoft Entra B2B nie ponosisz odpowiedzialności za zarządzanie poświadczeniami i tożsamościami partnerów oraz uwierzytelnianie ich. Twoi partnerzy mogą współpracować z Tobą, nawet jeśli nie mają działu IT. Na przykład możesz współpracować z wykonawcą, który ma tylko osobisty lub służbowy adres e-mail i nie ma rozwiązania do zarządzania tożsamościami zarządzanego przez dział IT.

Udzielanie dostępu użytkownikom zewnętrznym jest znacznie łatwiejsze niż w federacji. Do tworzenia kont użytkowników zewnętrznych i zarządzania nimi nie jest potrzebny administrator usługi AD. Każdy autoryzowany użytkownik może zapraszać innych użytkowników. Menedżer linii może na przykład zaprosić użytkowników zewnętrznych do współpracy z zespołem. Gdy współpraca nie jest już potrzebna, możesz łatwo usunąć tych użytkowników zewnętrznych.

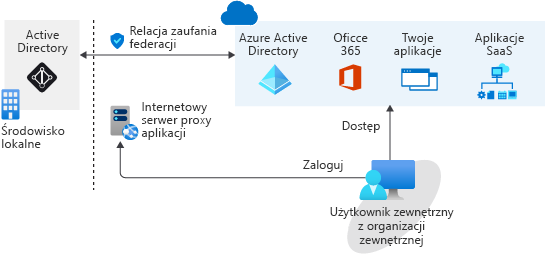

Federacja jest bardziej złożona. Federacja polega na tym, że masz relację zaufania ustanowioną z inną organizacją lub kolekcją domen na potrzeby dostępu współdzielonego do zestawu zasobów. Być może używasz lokalnego dostawcy tożsamości i usługi autoryzacji, takiej jak usługi Active Directory Federation Services (AD FS), która ma ustanowioną relację zaufania z identyfikatorem Entra firmy Microsoft. Aby uzyskać dostęp do zasobów, wszyscy użytkownicy muszą podać swoje poświadczenia i pomyślnie uwierzytelnić się na serwerze usług AD FS. Jeśli ktoś próbuje uwierzytelnić się poza siecią wewnętrzną, musisz skonfigurować serwer proxy aplikacji internetowej. Architektura może wyglądać podobnie do następującego diagramu:

Federacja lokalna z identyfikatorem Entra firmy Microsoft może być dobra, jeśli organizacja chce, aby wszystkie uwierzytelnianie zasobów platformy Azure miało miejsce w środowisku lokalnym. Administracja istratorzy mogą zaimplementować bardziej rygorystyczne poziomy kontroli dostępu, ale oznacza to, że jeśli środowisko lokalne nie działa, użytkownicy nie mogą uzyskać dostępu do potrzebnych zasobów i usług platformy Azure.

Dzięki współpracy B2B zespoły zewnętrzne uzyskują wymagany dostęp do zasobów i usług platformy Azure z odpowiednimi uprawnieniami. Nie ma potrzeby ustanowienia federacji i zaufania, a uwierzytelnianie nie zależy od serwera lokalnego. Uwierzytelnianie odbywa się bezpośrednio za pośrednictwem platformy Azure. Współpraca staje się uproszczona i nie musisz martwić się o sytuacje, w których użytkownicy nie mogą się zalogować, ponieważ katalog lokalny nie jest dostępny.