Konfigurowanie ustawień sieci maszyny wirtualnej platformy Azure

Zainstalowaliśmy oprogramowanie niestandardowe oraz skonfigurowaliśmy serwer FTP i maszynę wirtualną na potrzeby odbierania plików wideo. Jeśli jednak spróbujemy połączyć się z publicznym adresem IP za pomocą protokołu FTP, stwierdzimy, że został zablokowany.

Zmiany w konfiguracji serwera są zazwyczaj wprowadzane przy użyciu sprzętu w środowisku lokalnym. W tym sensie maszyny wirtualne platformy Azure można uznać za rozszerzenie tego środowiska. Za pośrednictwem witryny Azure Portal, interfejsu wiersza polecenia platformy Azure lub narzędzi programu Azure PowerShell można wprowadzać zmiany w konfiguracji, zarządzać sieciami, otwierać lub blokować ruch itp.

Znasz już niektóre podstawowe informacje i opcje zarządzania dostępne w panelu Omówienie maszyny wirtualnej. Przyjrzyjmy się bliżej konfiguracji sieci.

Otwieranie portów na maszynach wirtualnych platformy Azure

Domyślnie nowe maszyny wirtualne są zablokowane.

Aplikacje mogą wysyłać żądania wychodzące, ale jedynym dozwolonym ruchem przychodzącym jest z sieci wirtualnej (na przykład inne zasoby w tej samej sieci lokalnej) i z modułu równoważenia obciążenia platformy Azure (sprawdzanie sondy).

Aby dostosować konfigurację na potrzeby obsługi protokołu FTP, należy wykonać dwie czynności. Podczas tworzenia nowej maszyny wirtualnej możesz otworzyć kilka popularnych portów (RDP, HTTP, HTTPS i SSH). Jeśli jednak wymagane są inne zmiany zapory, musisz wprowadzić je samodzielnie.

Ten proces obejmuje dwa kroki:

- Utworzenie sieciowej grupy zabezpieczeń.

- Utworzenie reguły dla ruchu przychodzącego, która zezwala na ruch na porcie 20 i 21 w celu aktywnej obsługi protokołu FTP.

Co to jest sieciowa grupa zabezpieczeń?

Sieci wirtualne są podstawą modelu sieci platformy Azure i zapewniają izolację i ochronę. Sieciowe grupy zabezpieczeń są głównym narzędziem używanym do wymuszania i kontrolowania reguł ruchu sieciowego na poziomie sieci. Sieciowe grupy zabezpieczeń są opcjonalną warstwą zabezpieczeń, która zapewnia programową zaporę dzięki filtrowaniu ruchu przychodzącego i wychodzącego w sieci wirtualnej.

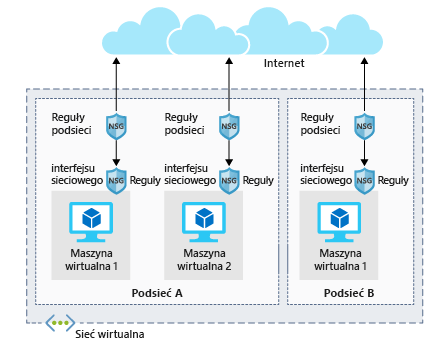

Grupy zabezpieczeń można skojarzyć z interfejsem sieciowym (w przypadku reguł dla poszczególnych hostów), podsiecią w sieci wirtualnej (w celu zastosowania w ramach wielu zasobów) lub na obu poziomach.

Reguły grup zabezpieczeń

Sieciowe grupy zabezpieczeń używają reguł do blokowania ruchu w sieci lub zezwalania na ten ruch. Każda reguła określa adres źródłowy i adres docelowy (lub ich zakres), protokół, port (lub jego zakres), kierunek (ruch przychodzący lub wychodzący) i priorytet liczbowy oraz decyduje, czy należy zezwolić na ruch zgodny z regułą, czy też go zablokować. Poniższa ilustracja przedstawia reguły sieciowej grupy zabezpieczeń stosowane na poziomach podsieci i interfejsu sieciowego.

Każda grupa zabezpieczeń ma zestaw domyślnych reguł zabezpieczeń, aby zastosować domyślne reguły sieciowe opisane w poprzednim fragmencie. Nie można modyfikować tych reguł domyślnych, ale można je zastąpić .

W jaki sposób platforma Azure używa reguł sieci

W przypadku ruchu przychodzącego platforma Azure przetwarza grupę zabezpieczeń skojarzoną z podsiecią, a następnie grupę zabezpieczeń zastosowaną do interfejsu sieciowego. Ruch wychodzący jest przetwarzany w odwrotnej kolejności (najpierw interfejs sieciowy, a następnie podsieć).

Ostrzeżenie

Należy pamiętać, że grupy zabezpieczeń są opcjonalne na obu poziomach. Jeśli żadna grupa zabezpieczeń nie zostanie zastosowana, platforma Azure zezwala na ruch bez ograniczeń. Jeśli maszyna wirtualna ma publiczny adres IP, może to być poważne zagrożenie, szczególnie jeśli system operacyjny nie zapewnia jakiejś zapory.

Reguły są oceniane według priorytetów, począwszy od reguły o najniższym priorytecie. Reguły odmowy zawsze powodują zatrzymanie procesu oceny. Jeśli na przykład żądanie wychodzące zostanie zablokowane przez regułę interfejsu sieciowego, żadne reguły zastosowane do podsieci nie będą sprawdzane. Aby ruch sieciowy przez grupę zabezpieczeń był możliwy, musi przejść przez wszystkie zastosowane grupy.

Ostatnia reguła jest zawsze regułą Odmów wszystkim. Jest to domyślna reguła o priorytecie 65500 dodawana do każdej grupy zabezpieczeń, zarówno w ruchu przychodzącym, jak i wychodzącym. Oznacza to, że ruch przechodzi przez grupę zabezpieczeń, musisz mieć regułę zezwalania lub domyślna reguła końcowa będzie ją blokować. Dowiedz się więcej o regułach zabezpieczeń.

Uwaga

Szczególny przypadek stanowi protokół SMTP (port 25). W zależności od poziomu subskrypcji i momentu utworzenia konta ruch wychodzący SMTP może zostać zablokowany. Możesz złożyć wniosek o usunięcie tego ograniczenia, podając uzasadnienie biznesowe.