Opisywanie modelu zerowego zaufania

Zero Trust to model zabezpieczeń, który zakłada najgorszy scenariusz i chroni zasoby zgodnie z oczekiwaniami. Zero Trust zakłada na początku naruszenie, a następnie weryfikuje każde żądanie tak, jakby pochodziło z niekontrolowanych sieci.

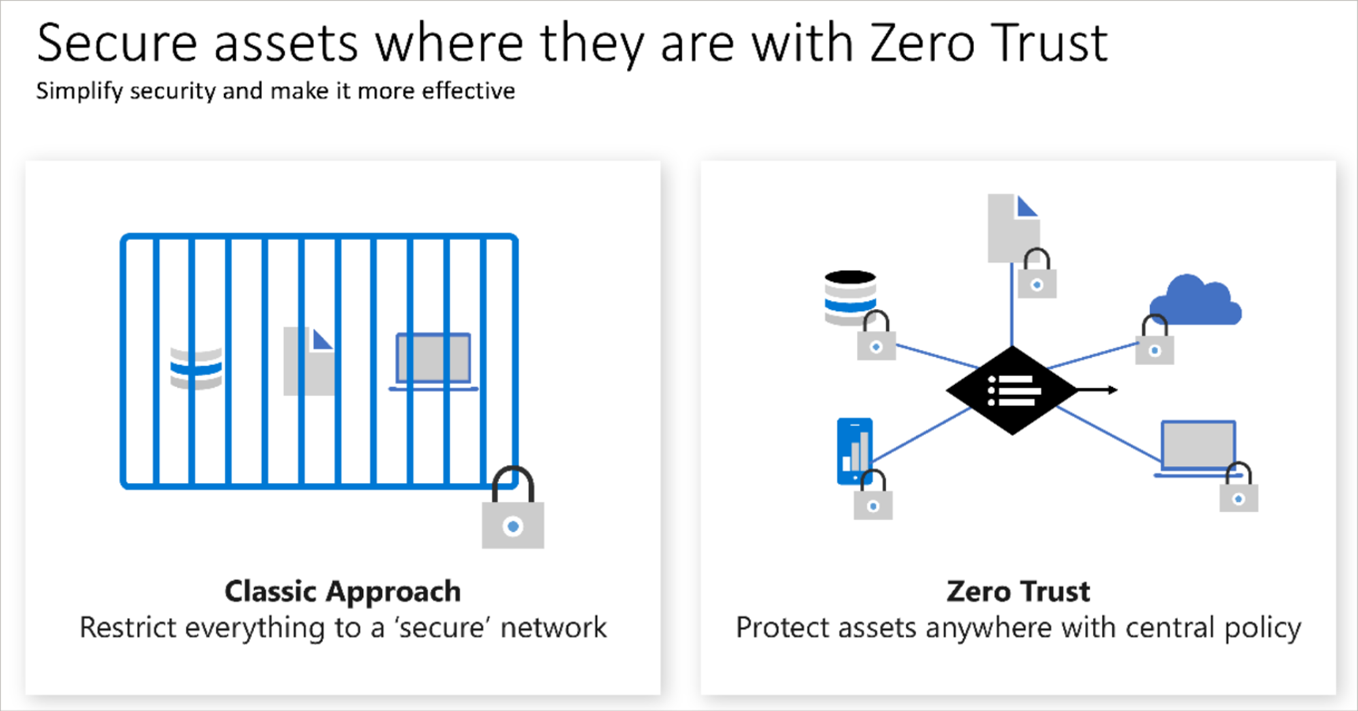

Obecnie organizacje potrzebują nowego modelu zabezpieczeń, który skutecznie dostosowuje się do złożoności nowoczesnego środowiska; obejmuje pracowników mobilnych; chroni osoby, urządzenia, aplikacje i dane wszędzie tam, gdzie się znajdują.

Aby rozwiązać ten nowy świat przetwarzania, firma Microsoft zdecydowanie zaleca model zabezpieczeń Zero Trust, który jest oparty na tych wytycznych:

- Sprawdź jawnie — zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych.

- Użyj dostępu z najmniejszymi uprawnieniami — ogranicz dostęp użytkowników za pomocą zasad Just In Time i Just-Enough-Access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych.

- Przyjmij naruszenie — zminimalizuj promień wybuchu i dostęp segmentu. Sprawdź kompleksowe szyfrowanie. Użyj analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i poprawić ochronę.

Dostosowywanie do zera zaufania

Tradycyjnie sieci firmowe były ograniczone, chronione i ogólnie zakładane jako bezpieczne. Tylko zarządzane komputery mogły dołączyć do sieci, dostęp do sieci VPN był ściśle kontrolowany, a urządzenia osobiste były często ograniczone lub blokowane.

Model Zero Trust przerzuca ten scenariusz. Zamiast zakładać, że urządzenie jest bezpieczne, ponieważ znajduje się w sieci firmowej, wymaga uwierzytelnienia wszystkich użytkowników. Następnie udziela dostępu na podstawie uwierzytelniania, a nie lokalizacji.