Zarządzanie zabezpieczeniami infrastruktury przy użyciu Defender dla Chmury

Twoja firma jest organizacją finansową, dlatego musi spełniać najwyższe standardy dotyczące zabezpieczeń. Każda transakcja klienta lub partnera musi być całkowicie chroniona przed zagrożeniami, a także skutecznie reagować na potencjalne zagrożenia. Na przykład w przypadku naruszenia zabezpieczeń maszyny wirtualnej należy szybko podjąć działania, aby rozwiązać ten problem.

W tej lekcji opisano sposób ochrony zasobów i reagowania na zagrożenia przy użyciu Microsoft Defender dla Chmury. Defender dla Chmury pomaga zapewnić, że konfiguracja zabezpieczeń infrastruktury jest jak najbezpieczniejsza.

Za pomocą Defender dla Chmury można wykonywać następujące czynności:

- Zrozumienie stanu zabezpieczeń architektury.

- Identyfikowanie i rozwiązywanie problemów związanych z ryzykiem i zagrożeniami dla infrastruktury.

- Zabezpieczanie złożonej infrastruktury przy użyciu tradycyjnych umiejętności i kapitału wewnętrznego.

- Zabezpieczanie infrastruktury składającej się z zasobów lokalnych i w chmurze.

Informacje o stanie zabezpieczeń

Musisz zrozumieć stan zabezpieczeń architektury, aby ułatwić tworzenie i utrzymywanie lepszej infrastruktury. Defender dla Chmury pomaga zrozumieć bezpieczeństwo architektury, udostępniając szczegółowe analizy różnych składników środowiska, w tym:

- Bezpieczeństwo danych

- Bezpieczeństwo sieci

- Tożsamość i dostęp

- Zabezpieczenia aplikacji

Defender dla Chmury używa dzienników usługi Azure Monitor do zbierania danych z maszyn wirtualnych w celu monitorowania luk w zabezpieczeniach i zagrożeń. Agent odczytuje różne konfiguracje i dzienniki zdarzeń związane z zabezpieczeniami z maszyny wirtualnej i kopiuje dane do obszaru roboczego usługi Log Analytics na potrzeby analizy.

Defender dla Chmury zaleca sposoby rozwiązywania problemów i zagrożeń, które ujawnia. Możesz użyć zaleceń, aby poprawić bezpieczeństwo i zgodność architektury.

Ochrona przed zagrożeniami

Aby zablokować podejrzane działania i chronić zasoby, możesz użyć Defender dla Chmury dostępu just in time (JIT) do maszyn wirtualnych i adaptacyjnego sterowania aplikacjami. Aby uzyskać dostęp do tych mechanizmów kontroli, wybierz pozycję Zabezpieczenia obciążeń w sekcji Cloud Security w obszarze nawigacji po lewej stronie Defender dla Chmury.

Dostęp JIT do maszyny wirtualnej

Maszyny wirtualne można chronić przy użyciu funkcji dostępu just in time (JIT) do blokowania trwałego dostępu do maszyny wirtualnej. Dostęp do maszyn wirtualnych można uzyskać tylko na podstawie skonfigurowanego dostępu inspekcji.

Aby włączyć dostęp JIT, wybierz pozycję Dostęp just in time do maszyny wirtualnej na ekranie Ochrona obciążenia w obszarze Ochrona zaawansowana. Na stronie Dostęp just in time do maszyn wirtualnych zaznacz pola wyboru obok co najmniej jednej maszyny wirtualnej na liście Nieskonfigurowane, a następnie wybierz pozycję Włącz dostęp JIT na maszynach wirtualnych (liczba), aby skonfigurować dostęp JIT dla maszyn wirtualnych.

Defender dla Chmury przedstawiono listę domyślnych portów docelowych JIT lub można skonfigurować własne porty.

Funkcje adaptacyjnego sterowania aplikacjami

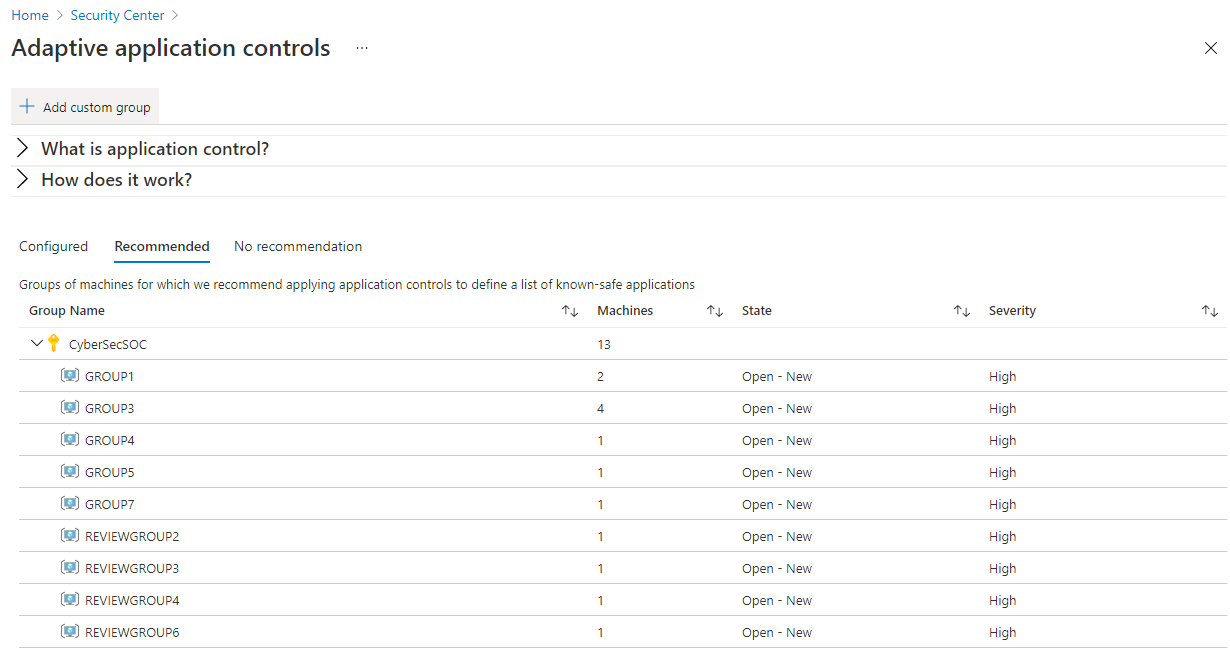

Za pomocą adaptacyjnych kontrolek aplikacji można kontrolować, które aplikacje mogą być uruchamiane na maszynach wirtualnych. Defender dla Chmury używa uczenia maszynowego do przyjrzenia się procesom uruchomionym na maszynach wirtualnych, utworzyć reguły wyjątków dla każdej grupy zasobów, która zawiera maszyny wirtualne, i przekazać zalecenia.

Aby skonfigurować funkcje kontroli adaptacyjnej, wybierz pozycję Adaptacyjna kontrola aplikacji na ekranie Ochrona obciążenia w obszarze Ochrona zaawansowana. Ekran Adaptacyjne kontrolki aplikacji przedstawia listę grup zasobów, które zawierają maszyny wirtualne. Karta Zalecane zawiera listę grup zasobów, które Defender dla Chmury zalecane do adaptacyjnego sterowania aplikacjami.

Wybierz grupę zasobów i użyj ekranu Konfigurowanie reguł kontroli aplikacji, aby kierować docelowe maszyny wirtualne i aplikacje, które powinny mieć zastosowane reguły sterowania.

Reagowanie na zagrożenia

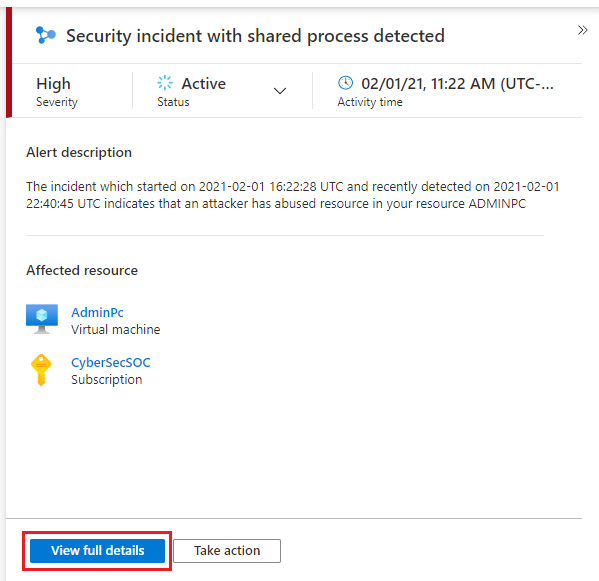

Defender dla Chmury zapewnia scentralizowany widok wszystkich alertów zabezpieczeń sklasyfikowanych według ich ważności. Alerty zabezpieczeń można wyświetlić, wybierając pozycję Alerty zabezpieczeń w obszarze nawigacji po lewej stronie Defender dla Chmury.

Defender dla Chmury łączy powiązane alerty w jak najwięcej zdarzeń zabezpieczeń. Wybierz zdarzenie, aby wyświetlić określone alerty zabezpieczeń przechowywane przez zdarzenie.

Przejdź do szczegółów alertu, wybierając alert, a następnie wybierając pozycję Wyświetl pełne szczegóły.

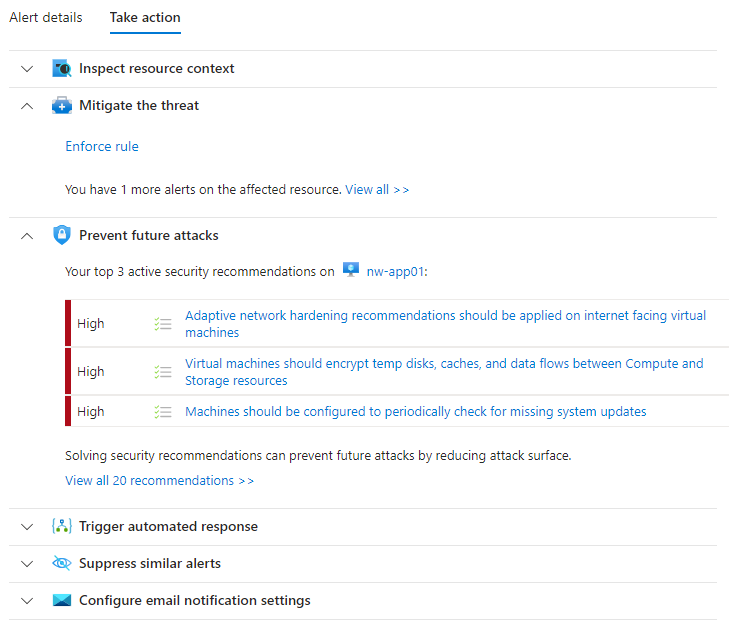

Defender dla Chmury może pomóc w szybszym i zautomatyzowanym reagowaniu na zagrożenia dzięki podejmowaniu działań. Wybierz pozycję Dalej: Podejmij akcję , aby podjąć akcję dla alertu.

Rozwiń dowolną z poniższych sekcji, aby wykonać akcję dla alertu:

- Sprawdź kontekst zasobu, aby zbadać dzienniki zasobów w czasie alertu.

- Zniweluj zagrożenie , aby zobaczyć sugestie dotyczące minimalizowania lub korygowania zagrożenia.

- Zapobieganie przyszłym atakom w celu zaimplementowania zaleceń dotyczących zabezpieczeń.

- Wyzwalaj automatyczną odpowiedź, aby wyzwolić aplikację logiki jako automatyczną odpowiedź na ten alert zabezpieczeń.

- Pomijanie podobnych alertów przez utworzenie reguły pomijania ze wstępnie zdefiniowanymi warunkami.

- Skonfiguruj ustawienia powiadomień e-mail, aby wybrać, kto ma powiadamiać o alercie i w jakich warunkach.

W szczegółach alertu należy odrzucić alerty, jeśli nie jest wymagana żadna akcja, na przykład w przypadku wystąpienia wyników fałszywie dodatnich. Należy podjąć działania w celu rozwiązania znanych ataków, na przykład poprzez blokowanie znanych złośliwych adresów IP. Należy zdecydować, które alerty wymagają dokładniejszego zbadania.