Eksplorowanie ciągłych zabezpieczeń

Ciągłe zabezpieczenia to jedna z ośmiu funkcji taksonomii DevOps.

Dowiedz się, dlaczego ciągłe zabezpieczenia są niezbędne

Cyber-przestępczość to nieunikniony fakt cyfrowych czasów, w których żyjemy. Wiele organizacji jest atakowanych codziennie przez przestępców robi to, aby zrobić szkody lub przez hakerów robi to dla zabawy. Oprócz naszych organizacji, my jako użytkownicy usług innych firm są również możliwe cele dla tych ataków.

Oto kilka rzeczywistych przykładów.

| Firma | Prawdziwe historie świata |

|---|---|

| W 2013 roku wszystkie 3 miliardy kont użytkowników Yahoo zostały dotknięte kradzieżą danych. Dochodzenie wykazało, że skradzione informacje nie zawierały haseł w postaci zwykłego tekstu, danych karty płatniczej ani szczegółów konta bankowego. | |

| W 2016 roku hakerzy uzyskiwali dostęp do danych osobowych 57 milionów zawodników. W momencie naruszenia Uber zapłacił hakerom 100.000 dolarów, aby zniszczyć dane. Nie poinformowali organów regulacyjnych ani użytkowników, że ich informacje zostały skradzione. Ujawnili naruszenie rok później. | |

| W 2017 roku włamał się na Instagram miliony kont i narażając numery telefonów użytkowników. Liczby trafiły do bazy danych, w której ludzie mogli wyszukiwać informacje kontaktowe ofiary za 10 USD za wyszukiwanie. | |

| W 2018 roku hakerzy ukradli szczegółowe dane osobowe od 14 milionów użytkowników Facebooka. Skradzione dane obejmowały wyniki wyszukiwania, ostatnie lokalizacje i miasta domowe. | |

| 6 marca 2017 r. platforma Apache Foundation ogłosiła nową lukę w zabezpieczeniach i dostępną poprawkę dla struktury Struts 2. Wkrótce potem Equifax, jedna z agencji raportowania kredytowego, która ocenia kondycję finansową wielu konsumentów w USA, zaczęła powiadamiać wybranych klientów, że doznała naruszenia. We wrześniu 2017 roku Equifax ogłosił swoje naruszenie publicznie na całym świecie. Naruszenie dotyczyło 145,4 miliona konsumentów w USA i 8000 w Kanadzie. W Wielkiej Brytanii zostało naruszonych łącznie 15,2 miliona rekordów, w tym poufnych danych wpływających na 700 000 konsumentów. W marcu 2018 r. Equifax ogłosił, że 2,4 miliona więcej konsumentów w USA zostało dotkniętych niż pierwotnie ujawnione. |

Dziś rada udzielona przez Michaela Haydena (byłego dyrektora NSA i CIA) polega na założeniu, że zostało naruszone, a ochrona na każdym poziomie powinna być kluczowa dla postawy bezpieczeństwa organizacji. Według Haydena, istnieją dwa rodzaje firm: te, które zostały naruszone, i te, które jeszcze tego nie znają.

Filozofia grupy produktów firmy Microsoft, która inspiruje ich podejście DevSecOps, to:

- aby założyć, że zostało naruszone

- złych podmiotów znajdują się już w sieci z dostępem wewnętrznym

- ochrona w głębi systemu jest niezbędna.

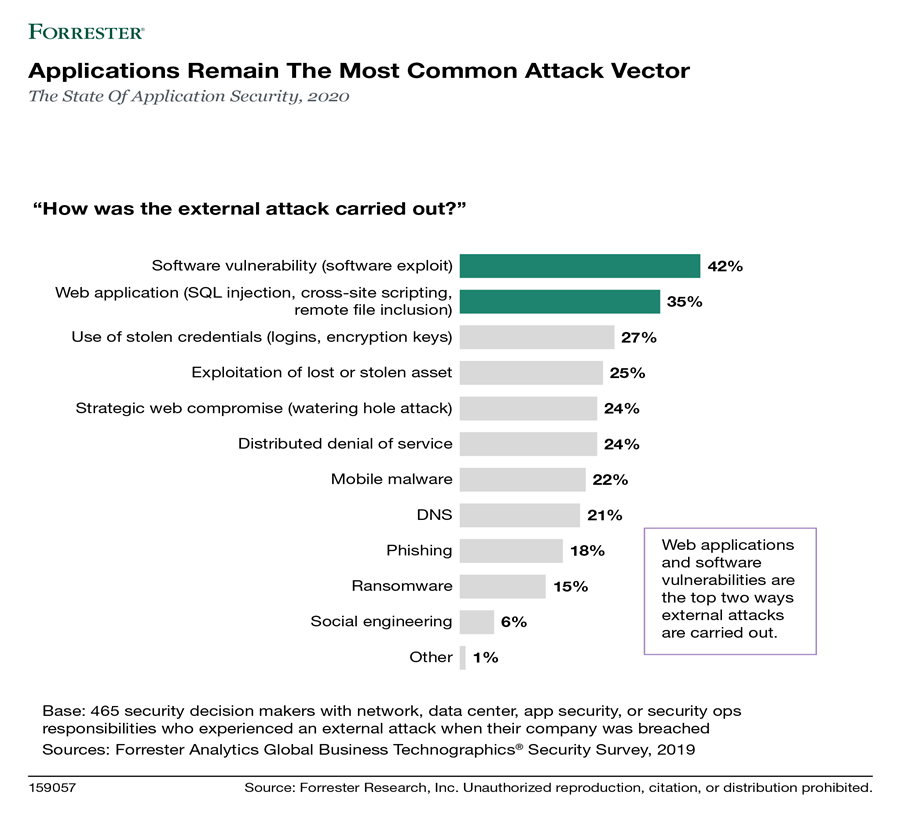

Jesteś tak bezpieczny, jak najsłabszy link

Organizacje instalują aplikacje wszędzie. Polegają one na aplikacjach internetowych i mobilnych, aby zaangażować klientów i oprogramowanie w celu uruchomienia ogromnej nowej fali urządzeń Internetu rzeczy (IoT). Jednak te aplikacje ujawniają firmom rosnące ryzyko; na pytanie, w jaki sposób zewnętrzni atakujący przeprowadzili udane ataki, globalni decydenci ds. zabezpieczeń ścieżek sieciowych, których firmy zostały naruszone w ciągu ostatnich 12 miesięcy, powiedział, że dwie najlepsze metody ataku były bezpośrednimi atakami aplikacji internetowych i korzystają z podatnego na zagrożenia oprogramowania. A firmy będą lejkać tylko więcej klientów i danych za pośrednictwem tych wrażliwych celów w najbliższej przyszłości. Forrester przewiduje, że większość firm będzie widzieć od 76% do 100% całkowitej sprzedaży za pośrednictwem produktów cyfrowych i/lub produktów sprzedawanych online do 2022 roku. W związku z tym specjalista ds. zabezpieczeń musi skupić się na zabezpieczaniu aplikacji.

Źródło obrazu: State Of Application Security, 2020, Forrester Research, Inc., 4 maja 2020 r.

Co to jest ciągłe zabezpieczenia?

Zabezpieczenia to zastosowanie technologii, procesów i mechanizmów kontroli w celu ochrony systemów, sieci, programów, urządzeń i danych przed nieautoryzowanym dostępem lub użyciem przestępczym.

Zabezpieczenia zapewniają poufność, integralność i dostępność przed celowymi atakami i nadużyciami cennych danych i systemów.

Ważne

Ważne jest, aby podkreślić, że bezpieczeństwo nie koncentruje się na błędach, ale na celowych atakach. Jest to ważne, ponieważ wymagałoby to różnych środków zaradczych: w przypadku błędów, może to zrobić proste powiadomienie lub żądanie potwierdzenia, w przypadku złośliwych akcji, zdecydowanie nie.

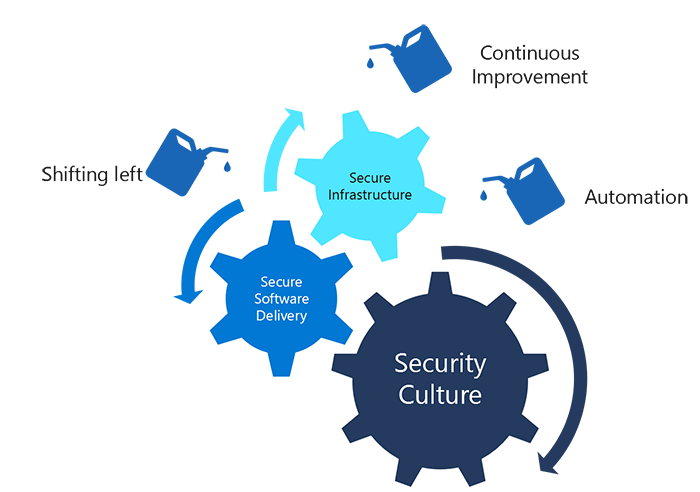

Ciągłe zabezpieczenia to praktyka, która zapewnia, że bezpieczeństwo jest integralną częścią cyklu życia dostarczania oprogramowania. Ciągłe zabezpieczenia w metodyce DevOps powinny obejmować całościowy widok zabezpieczeń, w tym kulturę zabezpieczeń, bezpieczne dostarczanie oprogramowania i bezpieczną infrastrukturę.

Ciągłe zabezpieczenia wymagają zmiany myślenia, edukacji i automatyzacji.

Istnieją trzy elementy do ustanowienia ciągłego zabezpieczeń:

- Silne skupienie się na bezpieczeństwie w kulturze organizacji

- Infrastruktura zaimplementowana i obsługiwana przez wdrożenie najnowszych zalecanych rozwiązań dotyczących zabezpieczeń

- Proces dostarczania oprogramowania, który koncentruje się na zabezpieczeniach, takich jak cykl projektowania zabezpieczeń firmy Microsoft (SDL)

Trzy zasady w metodyce DevOps, które należy wziąć pod uwagę w każdej funkcji, więc również w przypadku ciągłych zabezpieczeń:

| Zasada | opis |

|---|---|

Shift w lewo Shift w lewo |

Przesunięcie w lewo oznacza przewidywanie działań związanych z zabezpieczeniami i prowadzenie ich wcześniej w procesie dostarczania oprogramowania, a nie od procesu podrzędnego. Badania wykazały, że naprawianie usterek wcześniej w cyklu programowania ma znaczący wpływ na koszty i straty. |

Automatyzacja Automatyzacja |

Automatyzacja powtarzających się akcji ma kluczowe znaczenie dla zmniejszenia możliwości błędów. Takie podejście umożliwia częstsze wykonywanie zadań i procesów, które są zwykle rzadko wykonywane, takie jak wdrażanie. |

Ciągłe ulepszanie Ciągłe ulepszanie |

Ciągłe ulepszanie jest osiągane poprzez analizę bieżących zachowań i identyfikację możliwości optymalizacji. |

Ważne

Gdy trzy zasady zmiany w lewo, automatyzacji i ciągłego ulepszania są łączone z elementami ciągłego zabezpieczeń: Kultura, Dostarczanie oprogramowania i Infrastruktura, reprezentują całościowe podejście do zabezpieczeń.