Konfigurowanie usługi Azure Files

Zanim użytkownicy w firmie Contoso będą mogli uzyskiwać dostęp do usługi Azure Files, muszą najpierw się uwierzytelnić, a dostęp anonimowy nie jest obsługiwany. Jako główny inżynier systemu musisz znać metody uwierzytelniania obsługiwane przez usługę Azure Files opisane w poniższej tabeli.

| Metoda uwierzytelniania | opis |

|---|---|

| Uwierzytelnianie oparte na tożsamościach za pośrednictwem protokołu SMB | Preferowane podczas uzyskiwania dostępu do usługi Azure Files zapewnia to samo bezproblemowe środowisko logowania jednokrotnego podczas uzyskiwania dostępu do udziałów plików platformy Azure jako uzyskiwania dostępu do lokalnych udziałów plików. Uwierzytelnianie oparte na tożsamości obsługuje uwierzytelnianie Kerberos, które używa tożsamości z identyfikatora Entra firmy Microsoft (dawniej Azure AD) lub usług AD DS. |

| Klucz dostępu | Klucz dostępu jest starszą i mniej elastyczną opcją. Konto usługi Azure Storage ma dwa klucze dostępu, których można użyć podczas żądania do konta magazynu, w tym do usługi Azure Files. Klucze dostępu są statyczne i zapewniają pełną kontrolę dostępu do usługi Azure Files. Klucze dostępu powinny być zabezpieczone i nieudostępniane dla użytkowników, ponieważ pomijają wszystkie ograniczenia kontroli dostępu. Najlepszym rozwiązaniem jest unikanie udostępniania kluczy konta magazynu i używanie uwierzytelniania opartego na tożsamościach, jeśli jest to możliwe. |

| Token sygnatury dostępu współdzielonego (SAS) | Sygnatura dostępu współdzielonego to dynamicznie generowany identyfikator URI (Uniform Resource Identifier), który jest oparty na kluczu dostępu do magazynu. Sygnatura dostępu współdzielonego zapewnia ograniczone prawa dostępu do konta usługi Azure Storage. Ograniczenia obejmują dozwolone uprawnienia, czas rozpoczęcia i wygaśnięcia, dozwolone adresy IP, z których można wysyłać żądania i dozwolone protokoły. W przypadku usługi Azure Files token SAS jest używany tylko do zapewniania dostępu do interfejsu API REST z kodu. |

Korzystanie z uwierzytelniania opartego na tożsamościach

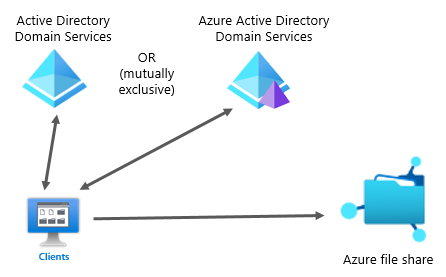

Uwierzytelnianie oparte na tożsamościach można włączyć na kontach usługi Azure Storage. Jednak przed wykonaniem tej czynności należy najpierw skonfigurować środowisko domeny. W przypadku uwierzytelniania identyfikatora entra firmy Microsoft należy włączyć usługi Microsoft Entra Domain Services (dawniej Azure domena usługi Active Directory Services). W przypadku uwierzytelniania usług AD DS należy upewnić się, że usługi AD DS są synchronizowane z identyfikatorem Entra firmy Microsoft, a następnie przyłączanie domeny do konta magazynu. W obu przypadkach użytkownicy mogą uwierzytelniać udziały plików platformy Azure i uzyskiwać do ich dostępu tylko z urządzeń lub maszyn wirtualnych, które są przyłączone do domeny.

Po włączeniu uwierzytelniania opartego na tożsamości dla konta magazynu użytkownicy mogą uzyskiwać dostęp do plików w udziale plików platformy Azure przy użyciu poświadczeń logowania. Gdy użytkownik próbuje uzyskać dostęp do danych w usłudze Azure Files, żądanie jest wysyłane do identyfikatora Entra firmy Microsoft na potrzeby uwierzytelniania. Jeśli uwierzytelnianie powiedzie się, identyfikator Entra firmy Microsoft zwraca token Protokołu Kerberos. Następnie użytkownik wysyła żądanie zawierające token Kerberos, a udział plików platformy Azure używa tego tokenu do autoryzowania żądania. Uwierzytelnianie usług AD DS działa w taki sam sposób, w którym usługi AD DS udostępniają token Kerberos.

Konfigurowanie uprawnień udziału plików platformy Azure

Jeśli włączono uwierzytelnianie oparte na tożsamościach, możesz użyć ról kontroli dostępu opartej na rolach (RBAC), aby kontrolować prawa dostępu (lub uprawnienia ) do udziałów plików platformy Azure. Platforma Azure zawiera powiązane role udziałów plików platformy Azure w poniższej tabeli.

| Rola | opis |

|---|---|

| Współautor udziału SMB danych w pliku magazynu | Użytkownicy tej roli mają dostęp do odczytu, zapisu i usuwania w udziałach plików usługi Azure Storage za pośrednictwem protokołu SMB. |

| Współautor udziału SMB danych w pliku magazynu z podwyższonym poziomem uprawnień | Użytkownicy tej roli mają dostęp do odczytu, zapisu, usuwania i modyfikowania uprawnień NTFS w udziałach plików usługi Azure Storage za pośrednictwem protokołu SMB. Ta rola ma pełne uprawnienia kontroli do udziału plików platformy Azure. |

| Czytelnik udziału SMB danych w pliku magazynu | Użytkownicy tej roli mają dostęp do odczytu do udziału plików platformy Azure za pośrednictwem protokołu SMB. |

| Uprzywilejowany czytelnik danych plików magazynu | Użytkownicy tej roli mają pełny dostęp do odczytu dla wszystkich danych w udziałach dla wszystkich skonfigurowanych kont magazynu niezależnie od ustawionych uprawnień NTFS na poziomie pliku/katalogu. |

| Uprzywilejowany współautor danych plików magazynu | Użytkownicy tej roli mają pełny dostęp do odczytu, zapisu, modyfikowania list ACL i usuwania wszystkich danych w udziałach dla wszystkich skonfigurowanych kont magazynu niezależnie od ustawionych uprawnień NTFS na poziomie pliku/katalogu. |

W razie potrzeby można również tworzyć niestandardowe role RBAC i korzystać z nich. Jednak role RBAC udzielają dostępu tylko do udziału. Aby uzyskać dostęp do plików, użytkownik musi mieć również uprawnienia na poziomie plików.

Udziały plików platformy Azure wymuszają standardowe uprawnienia plików systemu Windows na poziomie folderu i pliku. Udział można zainstalować i skonfigurować uprawnienia za pośrednictwem protokołu SMB w taki sam sposób, jak w przypadku lokalnych udziałów plików.

Ważne

Pełna kontrola administracyjna udziału plików platformy Azure, w tym możliwość przejęcia własności pliku, wymaga użycia klucza konta magazynu.

Szyfrowanie danych

Wszystkie dane przechowywane na koncie usługi Azure Storage (w tym dane w udziałach plików platformy Azure) są zawsze szyfrowane w spoczynku przy użyciu szyfrowania usługi Storage (SSE). Dane są szyfrowane, ponieważ są zapisywane w centrach danych platformy Azure i są automatycznie odszyfrowywane podczas uzyskiwania do niego dostępu. Domyślnie dane są szyfrowane przy użyciu kluczy zarządzanych przez firmę Microsoft, ale możesz wybrać użycie własnego klucza szyfrowania.

Domyślnie wszystkie konta usługi Azure Storage mają włączone szyfrowanie podczas przesyłania. Dzięki temu wszystkie dane są szyfrowane podczas przesyłania z centrum danych platformy Azure do urządzenia. Niezaszyfrowany dostęp przy użyciu protokołu SMB 2.1 i SMB 3.0 bez szyfrowania lub protokołu HTTP nie jest domyślnie dozwolony, a klienci nie mogą łączyć się z udziałami plików platformy Azure bez szyfrowania. Można to skonfigurować dla konta usługi Azure Storage i jest skuteczne dla wszystkich usług konta magazynu.

Tworzenie udziałów plików platformy Azure

Usługa Azure Files jest wdrażana jako część konta usługi Azure Storage. Ustawienia określone podczas tworzenia konta magazynu platformy Azure, takiego jak lokalizacja, replikacja i metoda łączności, mają zastosowanie również do usługi Azure Files. Niektóre ustawienia konta usługi Azure Storage, takie jak wydajność i typ konta, mogą ograniczać opcje dostępne dla usługi Azure Files. Jeśli na przykład chcesz użyć udziałów plików w warstwie Premium, które korzystają z dysków SSD, musisz wybrać pozycję Wydajność Premium i typ fileStorage konta magazynu podczas tworzenia konta usługi Azure Storage.

Po utworzeniu konta usługi Azure Storage można utworzyć udział plików platformy Azure przy użyciu witryny Azure Portal, programu Azure PowerShell, interfejsu wiersza polecenia platformy Azure (interfejsu wiersza polecenia platformy Azure) lub interfejsu API REST. Konto usługi Azure Storage można również utworzyć przy użyciu centrum windows Administracja podczas wdrażania usługi Azure File Sync.

Aby utworzyć standardowy udział plików SMB platformy Azure, wykonaj poniższą procedurę. Jeśli tworzysz udział plików platformy Azure w warstwie Premium, musisz również określić aprowizowaną pojemność.

- W witrynie Azure Portal wybierz odpowiednie konto magazynu.

- W okienku nawigacji w obszarze Usługa plików wybierz pozycję Udziały plików.

- W okienku szczegółów na pasku narzędzi wybierz pozycję + Udział plików.

- W bloku Nowy udział plików wprowadź żądaną nazwę i wybierz warstwę.

- Wybierz pozycję Przeglądanie i tworzenie, a następnie wybierz pozycję Utwórz.