Jak działa usługa Azure Firewall Manager

W tej lekcji omówimy, jak działa program Firewall Manager i jakie zadania można wykonać za pomocą niego. Sprawdzamy również, jak działają reguły zasad zapory. Zgodnie z wcześniejszym opisem zasady są podstawowym blokiem konstrukcyjnym menedżera zapory. Zasady można tworzyć i kojarzyć z wystąpieniami usługi Azure Firewall w zabezpieczonych koncentratorach wirtualnych lub sieciach wirtualnych koncentratora.

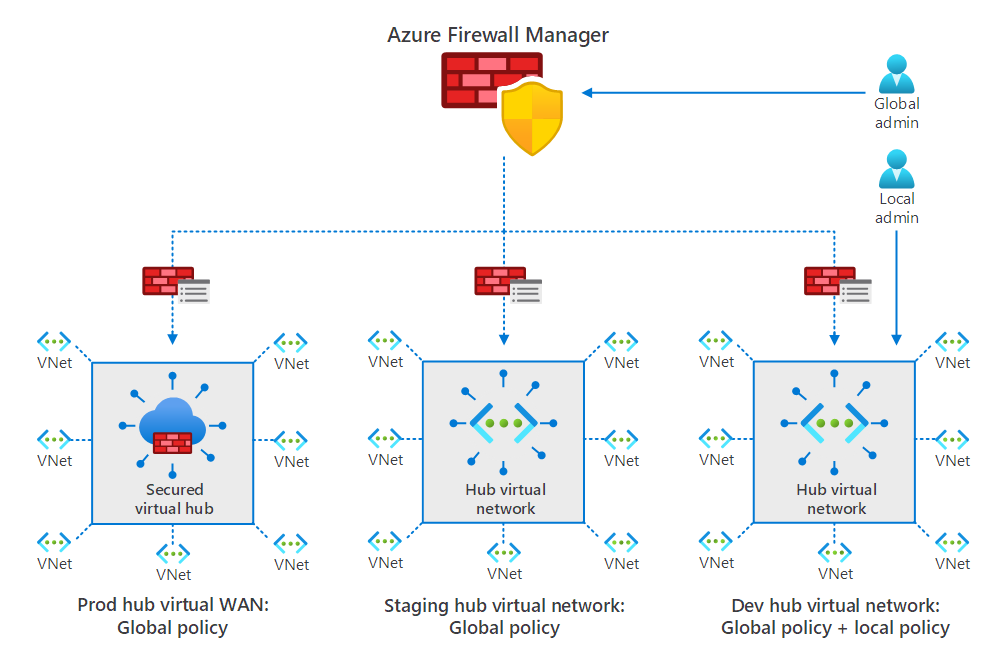

Na poniższym diagramie przedstawiono typową konfigurację. Obejmuje ona administratora globalnego, który tworzy i kojarzy zasady na najwyższym poziomie. Te zasady są skojarzone zarówno z zabezpieczonym koncentratorem wirtualnym, jak i z dwiema sieciami wirtualnymi koncentratora. Administrator lokalny może również skonfigurować i skojarzyć zasady z jedną z sieci wirtualnych piasty.

Zasady usługi Azure Firewall składają się z reguł i ustawień, które kontrolują ruch w chronionych zasobach. W tej lekcji poznasz następujące informacje:

- Zasady, reguły i ustawienia analizy zagrożeń w usłudze Azure Firewall.

- Przetwarzanie reguł.

- Zadania, które można wykonywać za pomocą menedżera zapory.

Co to są reguły zasad usługi Azure Firewall?

W poniższej tabeli opisano kolekcje i ustawienia reguł usługi Azure Firewall.

| Kolekcja reguł lub ustawienie | opis |

|---|---|

| Ustawienia analizy zagrożeń | Umożliwia filtrowanie zasad usługi Azure Firewall na podstawie analizy zagrożeń, ostrzegając o potencjalnie złośliwym ruchu. Umożliwia również odmowę ruchu z i do adresów IP i domen, które są znane jako złośliwe. |

| Kolekcja reguł translatora adresów sieciowych | Umożliwia skonfigurowanie reguł tłumaczenia adresów sieciowych (DNAT) docelowej usługi Azure Firewall. Te reguły tłumaczą i filtrują przychodzący ruch internetowy do podsieci platformy Azure. |

| Kolekcja reguł sieciowych | Zarządza ruchem spoza protokołu HTTP/S przepływającym przez zaporę. |

| Kolekcja reguł aplikacji | Zarządza ruchem HTTP/S przepływającym przez zaporę. |

Najpierw musisz zdecydować, które reguły należy zarządzać ruchem. Następnie użyjesz menedżera zapory do utworzenia i skonfigurowania zasad usługi Azure Firewall zawierających te reguły, jak przedstawiono na poniższej ilustracji.

Jak są przetwarzane reguły

W rzeczywistości reguła TRANSLATOR adresów sieciowych to reguła routingu, która kieruje ruch z publicznych do prywatnych adresów IP w zasobach platformy Azure. Gdy zapora przetwarza reguły zdefiniowane przez zasady, jest to reguła sieci i aplikacji, które określają, czy ruch jest dozwolony. W poniższym procesie opisano sposób przetwarzania tych reguł względem ruchu:

Reguły analizy zagrożeń są przetwarzane przed regułami translatora adresów sieciowych, sieci lub aplikacji. Podczas ustanawiania tych reguł można skonfigurować jedno z dwóch zachowań:

- Alert po wyzwoleniu reguły (tryb domyślny).

- Alert i odmowa po wyzwoleniu reguły.

Reguły NAT są przetwarzane dalej i określają łączność przychodzącą z określonymi zasobami w sieciach wirtualnych.

Uwaga

Jeśli zostanie znalezione dopasowanie, zostanie dodana niejawna odpowiednia reguła sieci umożliwiająca dodanie przetłumaczonego ruchu.

- Następnie zostaną zastosowane reguły sieci. Jeśli reguła sieci jest zgodna z ruchem, zostanie zastosowana ta reguła. Nie są sprawdzane żadne inne reguły.

- Jeśli żadna reguła sieciowa nie jest zgodna i ruch jest HTTP/S, zostaną zastosowane reguły aplikacji.

- Jeśli żadna reguła aplikacji nie jest zgodna, ruch jest porównywany z kolekcją reguł infrastruktury.

- Jeśli ruch nadal nie jest zgodny, ruch jest niejawnie blokowany.

Uwaga

Kolekcje reguł infrastruktury definiują w pełni kwalifikowane nazwy domen (FQDN), które są domyślnie dozwolone. Te nazwy FQDN są specyficzne dla platformy Azure.

Korzystanie z menedżera zapory

Usługa Firewall Manager umożliwia:

- Definiowanie reguł filtrowania ruchu w wielu wystąpieniach usługi Azure Firewall w zabezpieczonych koncentratorach wirtualnych i sieciach wirtualnych koncentratora.

- Skojarz zasady usługi Azure Firewall z nowymi lub istniejącymi sieciami wirtualnymi. To skojarzenie wymusza spójne zasady zapory w wielu sieciach wirtualnych koncentratora.

- Skojarz zasady usługi Azure Firewall lub dostawcę partnera zabezpieczeń z nowymi lub istniejącymi koncentratorami wirtualnymi. To skojarzenie wymusza spójne zasady zabezpieczeń i routingu w wielu centrach.

- Skojarz zasady zapory aplikacji internetowej z platformą dostarczania aplikacji (Azure Front Door lub aplikacja systemu Azure Gateway).

- Kojarzenie sieci wirtualnych z planem ochrony przed atakami DDoS.

Na poniższej ilustracji administrator wdraża zaporę z zasadami zapory dla istniejącej sieci wirtualnej.