Generowanie raportów analizy zagrożeń

Klasyfikowanie i badanie alertów zabezpieczeń może być czasochłonne nawet dla najbardziej wykwalifikowanych analityków zabezpieczeń. Dla wielu trudno jest wiedzieć, gdzie zacząć.

Defender dla Chmury używa analizy do łączenia informacji między odrębnymi alertami zabezpieczeń. Korzystając z tych połączeń, Defender dla Chmury może zapewnić pojedynczy widok kampanii ataku i powiązanych z nią alertów, aby ułatwić zrozumienie działań osoby atakującej i dotkniętych zasobów.

Zdarzenia są wyświetlane na stronie Alerty zabezpieczeń. Wybierz zdarzenie, aby wyświetlić powiązane alerty i uzyskać więcej informacji.

Na stronie przeglądu Defender dla Chmury wybierz kafelek Alerty zabezpieczeń. Zostaną wyświetlone zdarzenia i alerty. Zwróć uwagę, że zdarzenia zabezpieczeń mają inną ikonę alertów zabezpieczeń.

Aby wyświetlić szczegóły, wybierz zdarzenie. Strona Incydent zabezpieczeń zawiera więcej szczegółów.

W lewym okienku strony zdarzenia zabezpieczeń są wyświetlane ogólne informacje o zdarzeniu zabezpieczeń: tytuł, ważność, stan, czas działania, opis i dotknięty zasób. Obok zasobu, którego dotyczy problem, możesz zobaczyć odpowiednie tagi platformy Azure. Użyj tych tagów, aby wywnioskować kontekst organizacyjny zasobu podczas badania alertu.

Okienko po prawej stronie zawiera kartę Alerty z alertami zabezpieczeń, które zostały skorelowane w ramach tego zdarzenia.

Aby przełączyć się na kartę Wykonaj akcję, wybierz kartę lub przycisk w dolnej części okienka po prawej stronie. Użyj tej karty, aby wykonać dalsze działania, takie jak:

Eliminowanie zagrożenia — zawiera ręczne kroki korygowania dla tego zdarzenia zabezpieczeń

Zapobieganie przyszłym atakom — udostępnia zalecenia dotyczące zabezpieczeń ułatwiające zmniejszenie obszaru ataków, zwiększenie stanu zabezpieczeń i zapobieganie przyszłym atakom

Wyzwalanie automatycznej odpowiedzi — udostępnia opcję wyzwolenia aplikacji logiki jako odpowiedzi na to zdarzenie zabezpieczeń

Pomijanie podobnych alertów — zapewnia opcję pomijania przyszłych alertów o podobnych cechach, jeśli alert nie jest odpowiedni dla twojej organizacji

Aby skorygować zagrożenia w zdarzeniu, wykonaj kroki korygowania podane dla każdego alertu.

Generowanie raportów analizy zagrożeń

Defender dla Chmury ochrona przed zagrożeniami działa przez monitorowanie informacji o zabezpieczeniach z zasobów platformy Azure, sieci i połączonych rozwiązań partnerskich. Analizuje ona te informacje, często zestawiając informacje z wielu źródeł, aby zidentyfikować zagrożenia.

Gdy Defender dla Chmury zidentyfikuje zagrożenie, wyzwala alert zabezpieczeń zawierający szczegółowe informacje dotyczące zdarzenia, w tym sugestie dotyczące korygowania. Defender dla Chmury udostępnia raporty analizy zagrożeń zawierające informacje o wykrytych zagrożeniach, które ułatwiają zespołom reagowania na zdarzenia badanie i korygowanie zagrożeń. Raport zawiera informacje, takie jak:

tożsamość lub powiązania osoby atakującej (jeśli takie informacje są dostępne);

cele osoby atakującej;

bieżące i wcześniejsze kampanie ataków (jeśli takie informacje są dostępne);

Taktyka, narzędzia i procedury osoby atakującej

skojarzone wskaźniki naruszenia (IoC), np. adresy URL i skróty plików;

wiktymologia, czyli informacje dotyczące branży i obszaru geograficznego, które mogą być pomocne w ustaleniu, czy zasoby na platformie Azure są zagrożone;

informacje dotyczące ograniczania i usuwania zagrożeń.

Defender dla Chmury ma trzy typy raportów zagrożeń, które mogą się różnić w zależności od ataku. Dostępne raporty:

Raport grupy działań: zawiera szczegółowe informacje na temat osób atakujących, ich celów i taktyki.

Raport kampanii: koncentruje się na szczegółach określonych kampanii ataków.

Raport z podsumowaniem zagrożenia: obejmuje wszystkie elementy z poprzednich dwóch raportów.

Ten typ informacji jest przydatny podczas procesu reagowania na zdarzenia, w którym trwa badanie w celu zrozumienia źródła ataku, motywacji osoby atakującej i czynności, które należy zrobić, aby rozwiązać ten problem w przyszłości.

Aby uzyskać dostęp do raportu analizy zagrożeń

Aby wygenerować raport:

Na pasku bocznym Defender dla Chmury otwórz stronę Alerty zabezpieczeń.

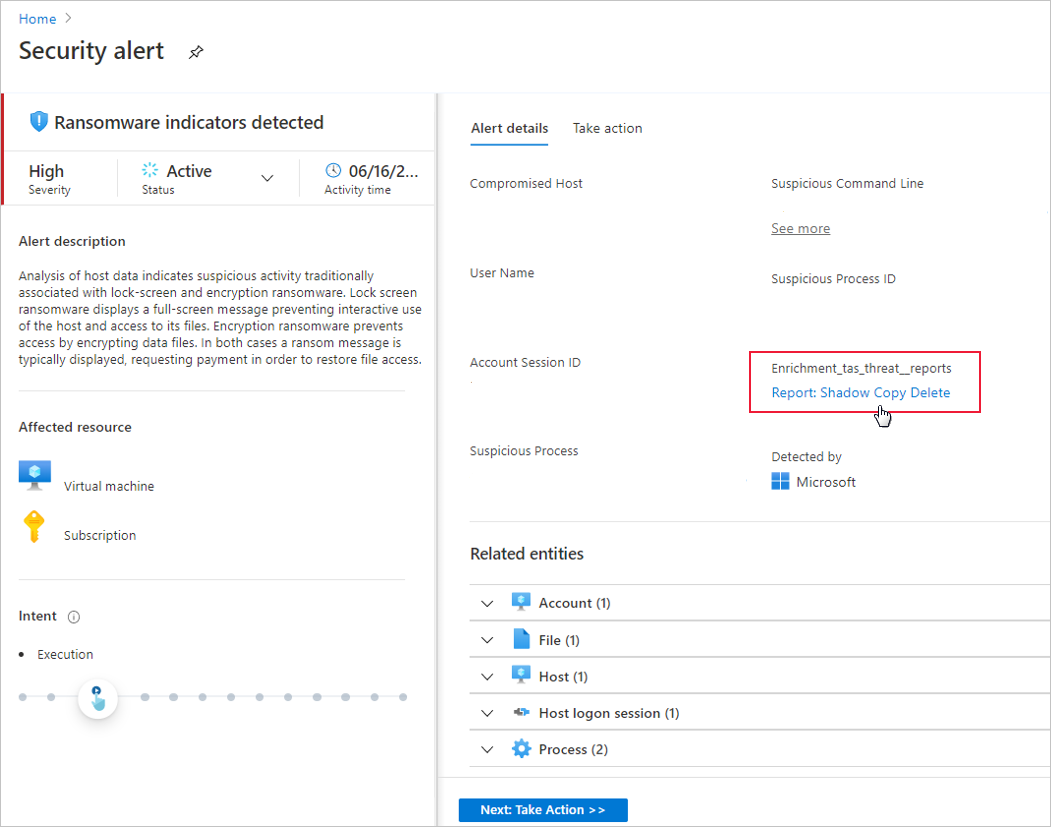

Wybierz alert. Zostanie otwarta strona szczegółów alertów z bardziej szczegółowymi informacjami na temat alertu. Poniżej znajduje się strona ze wskaźnikami wymuszania oprogramowania wymuszającego okup wykryte szczegóły alertu.

Wybierz link do raportu, a plik PDF zostanie otwarty w domyślnej przeglądarce.