Co to jest kontrola RBAC na platformie Azure?

Jeśli chodzi o tożsamość i dostęp, większość organizacji rozważających korzystanie z chmury publicznej dotyczy dwóch kwestii:

- Zapewnienie, że gdy ludzie opuszczają organizację, tracą dostęp do zasobów w chmurze.

- Osiągnięcie właściwej równowagi między autonomią a centralnym zarządzaniem; na przykład dając zespołom projektu możliwość tworzenia maszyn wirtualnych i zarządzania nimi w chmurze, jednocześnie centralnie kontrolując sieci używane przez te maszyny wirtualne do komunikowania się z innymi zasobami.

Microsoft Entra ID i Azure role-based access control (Azure RBAC) współpracują ze sobą, aby ułatwić realizację tych celów.

Subskrypcje platformy Azure

Najpierw należy pamiętać, że każda subskrypcja platformy Azure jest skojarzona z jednym katalogiem Microsoft Entra. Użytkownicy, grupy i aplikacje w tym katalogu mogą zarządzać zasobami w subskrypcji platformy Azure. Subskrypcje korzystają z identyfikatora Microsoft Entra ID na potrzeby logowania jednokrotnego i zarządzania dostępem. Możesz rozszerzyć lokalna usługa Active Directory na chmurę przy użyciu usługi Microsoft Entra Połączenie. Ta funkcja umożliwia pracownikom zarządzanie subskrypcjami platformy Azure przy użyciu istniejących tożsamości służbowych. Po wyłączeniu konta lokalna usługa Active Directory automatycznie utraci dostęp do wszystkich subskrypcji platformy Azure połączonych z identyfikatorem Entra firmy Microsoft.

Co to jest kontrola dostępu oparta na rolach platformy Azure?

Kontrola dostępu oparta na rolach platformy Azure (Azure RBAC) to system autoryzacji oparty na usłudze Azure Resource Manager, który zapewnia szczegółowe zarządzanie dostępem dla zasobów na platformie Azure. Dzięki kontroli dostępu opartej na rolach platformy Azure możesz udzielić dokładnego dostępu, który użytkownicy muszą wykonywać swoje zadania. Na przykład możesz użyć kontroli dostępu opartej na rolach platformy Azure, aby umożliwić jednemu pracownikowi zarządzanie maszynami wirtualnymi w ramach subskrypcji, podczas gdy inny zarządza bazami danych SQL w ramach tej samej subskrypcji.

W poniższym wideo opisano szczegółowo kontrolę dostępu opartą na rolach platformy Azure:

Dostęp można udzielić, przypisując odpowiednią rolę platformy Azure użytkownikom, grupom i aplikacjom w określonym zakresie. Zakres przypisania roli może być grupą zarządzania, subskrypcją, grupą zasobów lub pojedynczym zasobem. Rola przypisana w zakresie nadrzędnym przyznaje również dostęp do zawartych w nim zakresów podrzędnych. Na przykład użytkownik z dostępem do grupy zasobów może zarządzać wszystkimi zasobami, które zawiera, takimi jak witryny internetowe, maszyny wirtualne i podsieci. Przypisana rola platformy Azure określa zasoby, którymi użytkownik, grupa lub aplikacja może zarządzać w tym zakresie.

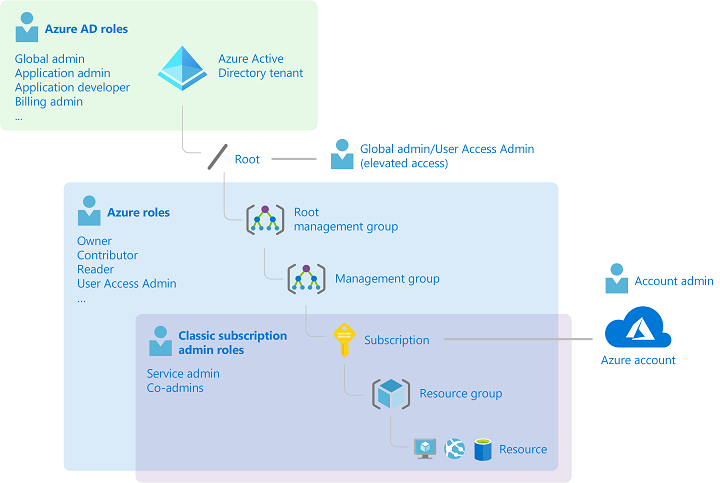

Na poniższym diagramie przedstawiono, jak role klasycznego administratora subskrypcji, role platformy Azure i role firmy Microsoft Entra są powiązane na wysokim poziomie. Role przypisane w wyższym zakresie, podobnie jak cała subskrypcja, są dziedziczone przez zakresy podrzędne, takie jak wystąpienia usług.

Na powyższym diagramie subskrypcja jest skojarzona tylko z jedną dzierżawą firmy Microsoft Entra. Należy również pamiętać, że grupa zasobów może mieć wiele zasobów, ale jest skojarzona tylko z jedną subskrypcją. Chociaż nie jest oczywiste na diagramie, zasób może być powiązany tylko z jedną grupą zasobów.

Co mogę zrobić za pomocą kontroli dostępu opartej na rolach platformy Azure?

Kontrola dostępu oparta na rolach platformy Azure umożliwia udzielanie dostępu do kontrolanych zasobów platformy Azure. Załóżmy, że musisz zarządzać dostępem do zasobów na platformie Azure na potrzeby zespołów programistycznych, inżynieryjnych i marketingowych. Rozpoczęto odbieranie żądań dostępu i musisz szybko dowiedzieć się, jak działa zarządzanie dostępem dla zasobów platformy Azure.

Poniżej przedstawiono kilka scenariuszy, które można zaimplementować za pomocą kontroli dostępu opartej na rolach platformy Azure:

- Zezwalanie jednemu użytkownikowi na zarządzanie maszynami wirtualnymi w ramach subskrypcji, a innemu na zarządzanie sieciami wirtualnymi.

- Zezwalanie grupie administratorów bazy danych na zarządzanie bazami danych SQL w ramach subskrypcji

- Zezwalanie użytkownikowi na zarządzanie wszystkimi zasobami w grupie zasobów, w tym maszynami wirtualnymi, witrynami internetowymi i podsieciami.

- Zezwalanie aplikacji na dostęp do wszystkich zasobów w grupie zasobów.

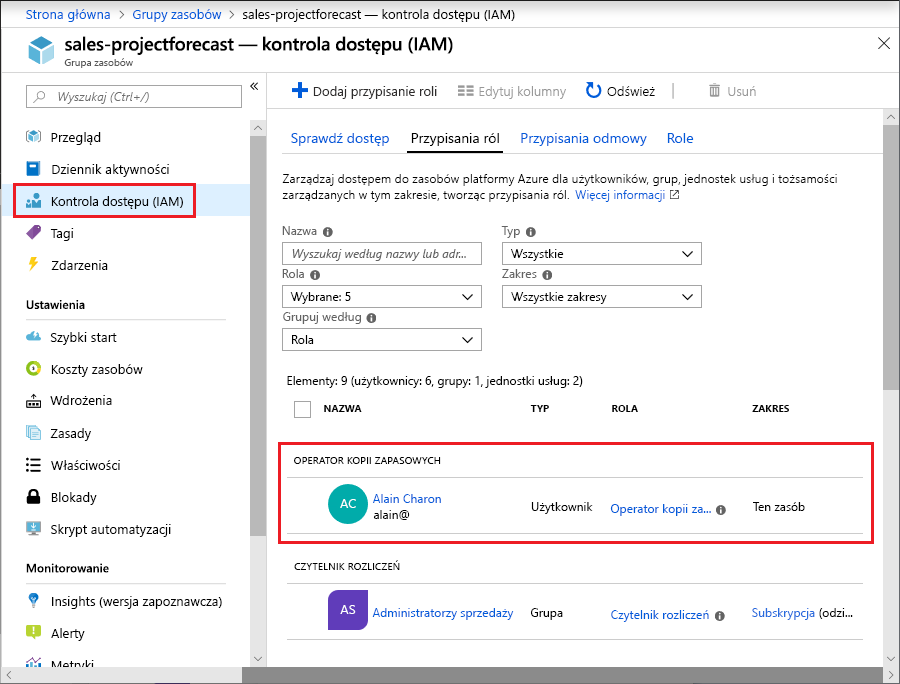

Kontrola dostępu oparta na rolach platformy Azure w witrynie Azure Portal

W kilku obszarach w witrynie Azure Portal zostanie wyświetlone okienko o nazwie Kontrola dostępu (Zarządzanie dostępem i tożsamościami), znane również jako zarządzanie tożsamościami i dostępem. W tym okienku można zobaczyć, kto ma dostęp do tego obszaru i ich roli. Korzystając z tego samego okienka, możesz udzielić lub usunąć dostęp.

Poniżej przedstawiono przykład okienka Kontrola dostępu (IAM) dla grupy zasobów. W tym przykładzie użytkownik Alain ma przypisaną rolę Operator kopii zapasowej dla tej grupy zasobów.

Jak działa kontrola dostępu oparta na rolach platformy Azure?

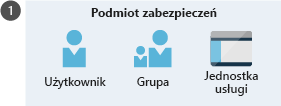

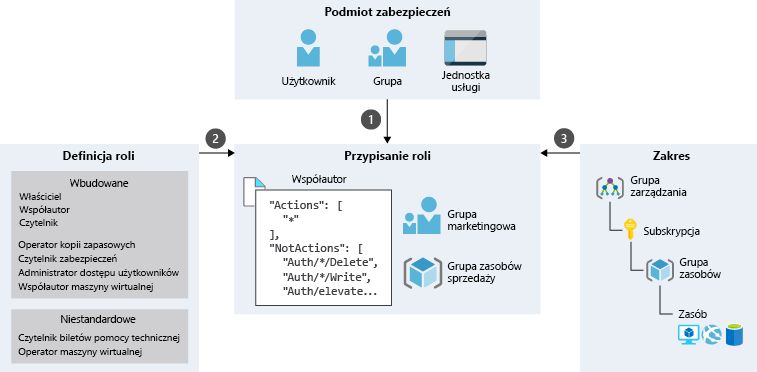

Dostęp do zasobów można kontrolować przy użyciu kontroli dostępu opartej na rolach platformy Azure, tworząc przypisania ról, które kontrolują sposób wymuszania uprawnień. Aby utworzyć przypisanie roli, potrzebne są trzy elementy: podmiot zabezpieczeń, definicja roli i zakres. Możesz traktować te elementy jako "kto", "co", i "gdzie".

1. Podmiot zabezpieczeń (kto)

Podmiot zabezpieczeń to tylko fantazyjna nazwa użytkownika, grupy lub aplikacji, do której chcesz udzielić dostępu.

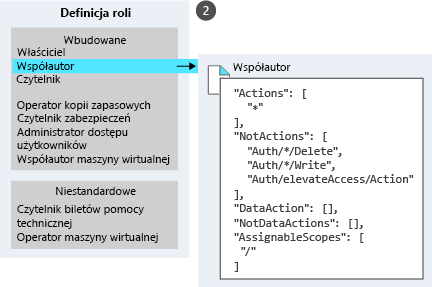

2. Definicja roli (co można zrobić)

Definicja roli to zbiór uprawnień. Czasami jest nazywana po prostu rolą. Definicja roli zawiera listę uprawnień, które może wykonywać rola, takich jak odczyt, zapis i usuwanie. Role mogą być ogólne, takie jak właściciel lub określone, takie jak Współautor maszyny wirtualnej.

Na platformie Azure można korzystać z kilku ról wbudowanych. Poniżej wymieniono cztery podstawowe role wbudowane:

- Właściciel: ma pełny dostęp do wszystkich zasobów, w tym prawo do delegowania dostępu do innych osób

- Współautor: może tworzyć wszystkie typy zasobów platformy Azure i zarządzać nimi, ale nie może udzielać dostępu innym osobom

- Czytelnik: może wyświetlać istniejące zasoby platformy Azure

- Administracja istrator dostępu użytkowników: umożliwia zarządzanie dostępem użytkowników do zasobów platformy Azure

Jeśli role wbudowane nie spełniają potrzeb Twojej organizacji, możesz tworzyć własne role niestandardowe.

3. Zakres (gdzie)

Zakres to poziom, na którym ma zastosowanie dostęp. Jest to przydatne na przykład wówczas, gdy chcesz przypisać użytkownikowi rolę współautora witryny internetowej, ale tylko w jednej grupie zasobów.

Na platformie Azure można określić zakres na różnych poziomach: grupy zarządzania, subskrypcji, grupy zasobów lub zasobu. Zakresy mają strukturę relacji element nadrzędny-element podrzędny. Po udzieleniu dostępu w zakresie nadrzędnym te uprawnienia są dziedziczone przez zakresy podrzędne. Jeśli na przykład przypiszesz rolę Współautor do grupy w zakresie subskrypcji, ta rola jest dziedziczona przez wszystkie grupy zasobów i zasoby w subskrypcji.

Przypisanie roli

Po określeniu, kto, co i gdzie, można połączyć te elementy w celu udzielenia dostępu. Przypisanie roli to proces powiązania roli z podmiotem zabezpieczeń w określonym zakresie w celu udzielenia dostępu. Aby udzielić dostępu, utworzysz przypisanie roli. Aby odwołać dostęp, usuniesz przypisanie roli.

W poniższym przykładzie pokazano, jak grupa Marketing została przypisana do roli Współautor w zakresie grupy zasobów sprzedaży.

Kontrola dostępu oparta na rolach platformy Azure to model zezwalania

Kontrola dostępu oparta na rolach platformy Azure to model zezwalania. Oznacza to, że po przypisaniu roli kontrola dostępu oparta na rolach platformy Azure umożliwia wykonywanie określonych akcji, takich jak odczyt, zapis lub usuwanie. Dlatego jeśli jedno przypisanie roli udziela uprawnień do odczytu do grupy zasobów, a inne przypisanie roli przyznaje uprawnienia do zapisu do tej samej grupy zasobów, będziesz mieć uprawnienia do odczytu i zapisu w tej grupie zasobów.

Kontrola dostępu oparta na rolach platformy Azure ma coś nazywanego NotActions uprawnieniami. Możesz użyć NotActions polecenia , aby utworzyć zestaw niedozwolonych uprawnień. Dostęp do roli przyznaje — skuteczne uprawnienia — jest obliczany przez odejmowanie NotActions operacji z Actions operacji. Na przykład rola Współautor ma wartość Actions i NotActions. Symbol wieloznaczny (*) w Actions elemecie wskazuje, że może wykonywać wszystkie operacje na płaszczyźnie sterowania. Następnie należy odjąć następujące operacje, NotActions aby obliczyć obowiązujące uprawnienia:

- Usuwanie ról i przypisań ról

- Tworzenie ról i przypisań ról

- Udzielanie użytkownikowi wywołującego dostępu Administracja istratora dostępu w zakresie dzierżawy

- Tworzenie lub aktualizowanie artefaktów strategii

- Usuń wszystkie artefakty strategii