Planowanie i implementowanie prywatnych punktów końcowych

Prywatny punkt końcowy to interfejs sieciowy, który używa prywatnego adresu IP z Twojej sieci wirtualnej. Ten interfejs sieciowy zapewnia prywatne i bezpieczne połączenie z usługą obsługiwaną przez usługę Azure Private Link. Włączając prywatny punkt końcowy, wprowadzasz usługę do swojej sieci wirtualnej.

Usługa może być usługą platformy Azure, taką jak:

- Azure Storage

- Azure Cosmos DB

- Azure SQL Database

- Twoja własna usługa korzystająca z usługi Private Link.

Właściwości prywatnego punktu końcowego

Prywatny punkt końcowy określa następujące właściwości:

| Właściwości | Opis |

|---|---|

| Nazwa/nazwisko | Unikatowa nazwa w grupie zasobów. |

| Podsieć | Podsieć do wdrożenia, w której jest przypisany prywatny adres IP. |

| Zasób łącza prywatnego | Zasób łącza prywatnego do nawiązania połączenia przy użyciu identyfikatora zasobu lub aliasu z listy dostępnych typów. Unikatowy identyfikator sieci jest generowany dla całego ruchu wysyłanego do tego zasobu. |

| Docelowy podźródło | Podźródło do nawiązania połączenia. Każdy typ zasobu łącza prywatnego ma różne opcje wyboru na podstawie preferencji. |

| metoda zatwierdzania Połączenie ion | Automatyczne lub ręczne. W zależności od uprawnień kontroli dostępu opartej na rolach platformy Azure prywatny punkt końcowy może zostać zatwierdzony automatycznie. Jeśli łączysz się z zasobem łącza prywatnego bez uprawnień opartych na rolach platformy Azure, użyj metody ręcznej, aby umożliwić właścicielowi zasobu zatwierdzenie połączenia. |

| Komunikat żądania | Możesz określić komunikat dotyczący żądanych połączeń, które mają zostać zatwierdzone ręcznie. Ten komunikat może służyć do identyfikowania określonego żądania. |

| Stan połączenia | Właściwość tylko do odczytu określająca, czy prywatny punkt końcowy jest aktywny. Do wysyłania ruchu można używać tylko prywatnych punktów końcowych w stanie zatwierdzonym. Więcej dostępnych stanów: Zatwierdzone: połączenie zostało automatycznie lub ręcznie zatwierdzone i jest gotowe do użycia. Oczekujące: Połączenie zostało utworzone ręcznie i oczekuje na zatwierdzenie przez właściciela zasobu łącza prywatnego. Odrzucono: połączenie zostało odrzucone przez właściciela zasobu łącza prywatnego. Rozłączone: połączenie zostało usunięte przez właściciela zasobu łącza prywatnego. Prywatny punkt końcowy staje się informacyjny i powinien zostać usunięty w celu oczyszczenia. |

Podczas tworzenia prywatnych punktów końcowych należy wziąć pod uwagę następujące kwestie:

- Prywatne punkty końcowe umożliwiają łączność między klientami z tego samego poziomu:

- Sieć wirtualna

- Regionalne sieci wirtualne równorzędne

- Globalnie równorzędne sieci wirtualne

- Środowiska lokalne korzystające z sieci VPN lub usługi Express Route

- Usługi obsługiwane przez usługę Private Link

- Sieć wirtualna

- Połączenia sieciowe można inicjować tylko przez klientów łączących się z prywatnym punktem końcowym. Dostawcy usług nie mają konfiguracji routingu do tworzenia połączeń z klientami usług. Połączenie można ustanowić tylko w jednym kierunku.

- Interfejs sieciowy tylko do odczytu jest automatycznie tworzony na potrzeby cyklu życia prywatnego punktu końcowego. Interfejs jest przypisywany dynamiczny prywatny adres IP z podsieci, która mapuje na zasób łącza prywatnego. Wartość prywatnego adresu IP pozostaje niezmieniona dla całego cyklu życia prywatnego punktu końcowego.

- Prywatny punkt końcowy musi zostać wdrożony w tym samym regionie i subskrypcji co sieć wirtualna.

- Zasób łącza prywatnego można wdrożyć w innym regionie niż ten dla sieci wirtualnej i prywatnego punktu końcowego.

- Można utworzyć wiele prywatnych punktów końcowych za pomocą tego samego zasobu łącza prywatnego. W przypadku pojedynczej sieci korzystającej ze wspólnej konfiguracji serwera DNS zalecaną praktyką jest użycie pojedynczego prywatnego punktu końcowego dla określonego zasobu łącza prywatnego. Użyj tej praktyki, aby uniknąć zduplikowanych wpisów lub konfliktów w rozpoznawaniu nazw DNS.

- Wiele prywatnych punktów końcowych można utworzyć w tej samej lub różnych podsieciach w tej samej sieci wirtualnej. Istnieją limity liczby prywatnych punktów końcowych, które można utworzyć w ramach subskrypcji.

- Subskrypcja zawierająca zasób łącza prywatnego musi być zarejestrowana u dostawcy zasobów sieciowych firmy Microsoft. Subskrypcja zawierająca prywatny punkt końcowy musi być również zarejestrowana u dostawcy zasobów sieciowych firmy Microsoft.

Bezpieczeństwo sieci prywatnych punktów końcowych

W przypadku korzystania z prywatnych punktów końcowych ruch jest zabezpieczony do zasobu łącza prywatnego. Platforma weryfikuje połączenia sieciowe, zezwalając tylko tym, którzy docierają do określonego zasobu łącza prywatnego. Aby uzyskać dostęp do większej liczby podźródł w ramach tej samej usługi platformy Azure, wymagane są więcej prywatnych punktów końcowych z odpowiednimi miejscami docelowymi. Na przykład w przypadku usługi Azure Storage potrzebne byłyby oddzielne prywatne punkty końcowe, aby uzyskać dostęp do plików i podźródł obiektów blob.

Prywatne punkty końcowe zapewniają prywatnie dostępny adres IP dla usługi platformy Azure, ale niekoniecznie ograniczają do niej dostęp do sieci publicznej. Wszystkie inne usługi platformy Azure wymagają jednak dodatkowych kontroli dostępu. Te mechanizmy kontroli zapewniają dodatkową warstwę zabezpieczeń sieci dla zasobów, zapewniając ochronę, która pomaga zapobiegać dostępowi do usługi platformy Azure skojarzonej z zasobem łącza prywatnego.

Prywatne punkty końcowe obsługują zasady sieciowe. Zasady sieciowe umożliwiają obsługę sieciowych grup zabezpieczeń (NSG), tras zdefiniowanych przez użytkownika (UDR) i grup zabezpieczeń aplikacji (ASG).

Za pośrednictwem połączenia prywatnego punktu końcowego właściciel zasobu łącza prywatnego może:

- Przejrzyj wszystkie szczegóły połączenia prywatnego punktu końcowego.

- Zatwierdzanie połączenia prywatnego punktu końcowego. Odpowiedni prywatny punkt końcowy jest włączony do wysyłania ruchu do zasobu łącza prywatnego.

- Odrzuć połączenie z prywatnym punktem końcowym. Odpowiedni prywatny punkt końcowy jest aktualizowany w celu odzwierciedlenia stanu.

- Usuń połączenie prywatnego punktu końcowego w dowolnym stanie. Odpowiedni prywatny punkt końcowy zostanie zaktualizowany o stan rozłączenia, aby odzwierciedlić akcję. Właściciel prywatnego punktu końcowego może w tym momencie usunąć tylko zasób.

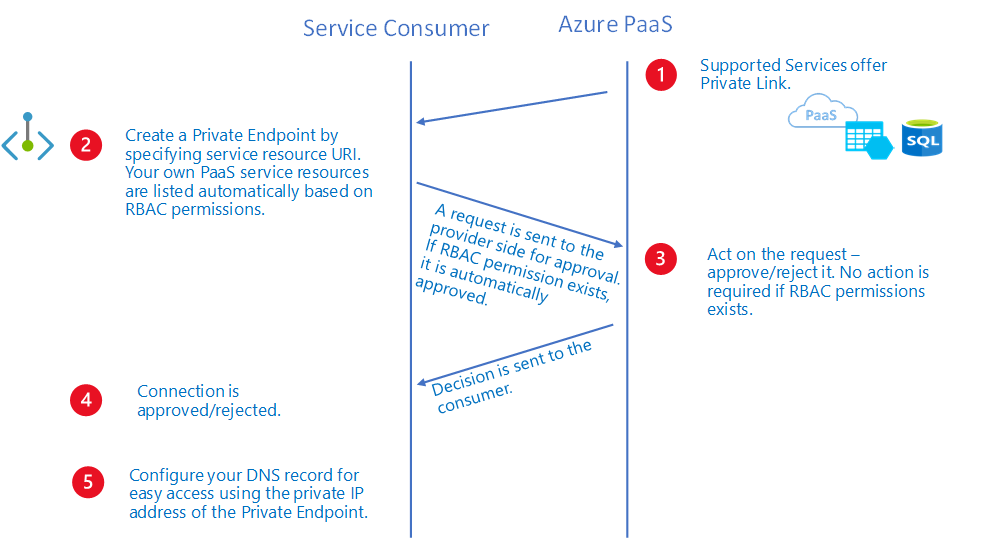

Dostęp do zasobu łącza prywatnego przy użyciu przepływu pracy zatwierdzania

Możesz nawiązać połączenie z zasobem łącza prywatnego przy użyciu następujących metod zatwierdzania połączenia:

Automatycznie zatwierdzaj: użyj tej metody, jeśli jesteś właścicielem lub masz uprawnienia do określonego zasobu łącza prywatnego. Wymagane uprawnienia są oparte na typie zasobu łącza prywatnego w następującym formacie:

Microsoft.<Provider>/<resource_type>/privateEndpointConnectionsApproval/action

Ręczne żądanie: użyj tej metody, jeśli nie masz wymaganych uprawnień i chcesz zażądać dostępu. Zainicjowano przepływ pracy zatwierdzania. Prywatny punkt końcowy i późniejsze połączenia prywatnego punktu końcowego są tworzone w stanie Oczekiwanie . Właściciel zasobu łącza prywatnego jest odpowiedzialny za zatwierdzenie połączenia. Po zatwierdzeniu prywatny punkt końcowy jest włączony do normalnego wysyłania ruchu, jak pokazano na poniższym diagramie przepływu pracy zatwierdzania:

Za pośrednictwem połączenia prywatnego punktu końcowego właściciel zasobu łącza prywatnego może:

- Przejrzyj wszystkie szczegóły połączenia prywatnego punktu końcowego.

- Zatwierdzanie połączenia prywatnego punktu końcowego. Odpowiedni prywatny punkt końcowy jest włączony do wysyłania ruchu do zasobu łącza prywatnego.

- Odrzuć połączenie z prywatnym punktem końcowym. Odpowiedni prywatny punkt końcowy jest aktualizowany w celu odzwierciedlenia stanu.

- Usuń połączenie prywatnego punktu końcowego w dowolnym stanie. Odpowiedni prywatny punkt końcowy zostanie zaktualizowany o stan rozłączenia, aby odzwierciedlić akcję. Właściciel prywatnego punktu końcowego może w tym momencie usunąć tylko zasób.

Uwaga

Tylko prywatne punkty końcowe w stanie Zatwierdzony mogą wysyłać ruch do określonego zasobu łącza prywatnego.

Połączenie przy użyciu aliasu

Alias jest unikatowym pseudonimem generowanym, gdy właściciel usługi tworzy usługę łącza prywatnego za standardowym modułem równoważenia obciążenia. Właściciele usług mogą udostępniać ten alias w trybie offline użytkownikom usługi.

Konsumenci mogą zażądać połączenia z usługą łącza prywatnego przy użyciu identyfikatora URI (Uniform Resource Identifier) zasobu lub aliasu. Aby nawiązać połączenie przy użyciu aliasu, utwórz prywatny punkt końcowy przy użyciu metody ręcznego zatwierdzania połączenia. Aby użyć metody ręcznego zatwierdzania połączenia, ustaw parametr żądania ręcznego na Wartość True podczas przepływu tworzenia prywatnego punktu końcowego.

Uwaga

To ręczne żądanie można automatycznie zatwierdzić, jeśli subskrypcja konsumenta jest wyświetlana po stronie dostawcy.

Konfiguracja DNS

Ustawienia DNS używane do nawiązywania połączenia z zasobem łącza prywatnego są ważne. Istniejące usługi platformy Azure mogą już mieć konfigurację DNS, której można użyć podczas nawiązywania połączenia za pośrednictwem publicznego punktu końcowego. Aby nawiązać połączenie z tą samą usługą za pośrednictwem prywatnego punktu końcowego, wymagane są oddzielne ustawienia DNS, często skonfigurowane za pośrednictwem prywatnych stref DNS. Upewnij się, że ustawienia DNS są poprawne w przypadku używania w pełni kwalifikowanej nazwy domeny (FQDN) dla połączenia. Ustawienia muszą być rozpoznawane jako prywatny adres IP prywatnego punktu końcowego.

Interfejs sieciowy skojarzony z prywatnym punktem końcowym zawiera informacje wymagane do skonfigurowania systemu DNS. Informacje obejmują nazwę FQDN i prywatny adres IP zasobu łącza prywatnego.

Ograniczenia

Poniższe informacje zawierają listę znanych ograniczeń dotyczących używania prywatnych punktów końcowych:

Statyczny adres IP

| Ograniczenie | Opis |

|---|---|

| Konfiguracja statycznego adresu IP jest obecnie nieobsługiwana. | Azure Kubernetes Service (AKS) Usługa Azure Application Gateway HDInsight Magazyny usługi Recovery Services Usługi Private Link innych firm |

Sieciowa grupa zabezpieczeń

| Ograniczenie | Opis |

|---|---|

| Obowiązujące trasy i reguły zabezpieczeń są niedostępne dla interfejsu sieciowego prywatnego punktu końcowego. | Obowiązujące trasy i reguły zabezpieczeń nie będą wyświetlane dla karty sieciowej prywatnego punktu końcowego w witrynie Azure Portal. |

| Dzienniki przepływu sieciowej grupy zabezpieczeń nie są obsługiwane. | Dzienniki przepływu sieciowej grupy zabezpieczeń są niedostępne dla ruchu przychodzącego przeznaczonego dla prywatnego punktu końcowego. |

| Nie więcej niż 50 członków w grupie zabezpieczeń aplikacji. | Pięćdziesiąt to liczba konfiguracji adresów IP, które mogą być powiązane z poszczególnymi grupami asg powiązanymi z sieciową grupą zabezpieczeń w podsieci prywatnego punktu końcowego. błędy Połączenie ion mogą wystąpić z ponad 50 elementami członkowskimi. |

| Zakresy portów docelowych obsługiwane do współczynnika 250 K. | Zakresy portów docelowych są obsługiwane jako mnożenie sourceAddressPrefixes, DestinationAddressPrefixes i DestinationPortRanges. Przykładowa reguła ruchu przychodzącego: Jedno źródło * jedno miejsce docelowe * 4K portRanges = 4K Prawidłowe 10 źródeł * 10 miejsc docelowych * 10 portRanges = 1 K Prawidłowy 50 źródeł * 50 miejsc docelowych * 50 portRanges = 125 K Prawidłowy 50 źródeł * 50 miejsc docelowych * 100 portRanges = 250 K Prawidłowy 100 źródeł * 100 miejsc docelowych * 100 portRanges = 1M Invalid, sieciowa grupa zabezpieczeń ma zbyt wiele źródeł/miejsc docelowych/portów. |

| Filtrowanie portów źródłowych jest interpretowane jako * | Filtrowanie portów źródłowych nie jest aktywnie używane jako prawidłowy scenariusz filtrowania ruchu dla ruchu kierowanego do prywatnego punktu końcowego. |

| Funkcja niedostępna w wybranych regionach. | Obecnie niedostępne w następujących regionach: Indie Zachodnie Australia Środkowa 2 Zachodnia Republika Południowej Afryki Brazylia Południowo–Wschodnia Wszystkie regiony rządowe Wszystkie regiony Chin |

Więcej zagadnień dotyczących sieciowej grupy zabezpieczeń

- Ruch wychodzący odrzucony z prywatnego punktu końcowego nie jest prawidłowym scenariuszem, ponieważ dostawca usług nie może pochodzić z ruchu.

- Następujące usługi mogą wymagać otwarcia wszystkich portów docelowych podczas korzystania z prywatnego punktu końcowego i dodawania filtrów zabezpieczeń sieciowej grupy zabezpieczeń:

- Azure Cosmos DB

- Azure Cosmos DB

UDR

| Ograniczenie | Opis |

|---|---|

| Funkcja SNAT jest zawsze zalecana. | Ze względu na zmienny charakter prywatnej płaszczyzny danych punktu końcowego zaleca się używanie ruchu SNAT kierowanego do prywatnego punktu końcowego w celu zapewnienia, że ruch powrotny jest honorowany. |

| Funkcja niedostępna w wybranych regionach. | Obecnie niedostępne w następujących regionach: Indie Zachodnie Australia Środkowa 2 Zachodnia Republika Południowej Afryki Brazylia Południowo–Wschodnia |

Grupa zabezpieczeń aplikacji

| Ograniczenie | Opis |

|---|---|

| Funkcja niedostępna w wybranych regionach. | Obecnie niedostępne w następujących regionach: Indie Zachodnie Australia Środkowa 2 Zachodnia Republika Południowej Afryki Brazylia Południowo–Wschodnia |