Ćwiczenie — tworzenie podręcznika usługi Microsoft Sentinel

Ćwiczenie tworzenie podręcznika usługi Microsoft Sentinel w tym module jest opcjonalną jednostką. Jeśli jednak chcesz je wykonać, będziesz potrzebować dostępu do subskrypcji platformy Azure, w której możesz tworzyć zasoby platformy Azure. Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Aby wdrożyć wymagania wstępne na potrzeby tego ćwiczenia, wykonaj poniższe zadania.

Uwaga

Jeśli zdecydujesz się na wykonanie ćwiczenia w tym module, pamiętaj, że możesz ponieść koszty w ramach subskrypcji platformy Azure. Aby oszacować koszt, zapoznaj się z cennikiem usługi Microsoft Sentinel.

Zadanie 1. Wdrażanie usługi Microsoft Sentinel

Wybierz poniższy link:

Zostanie wyświetlony monit o zalogowanie się na platformie Azure.

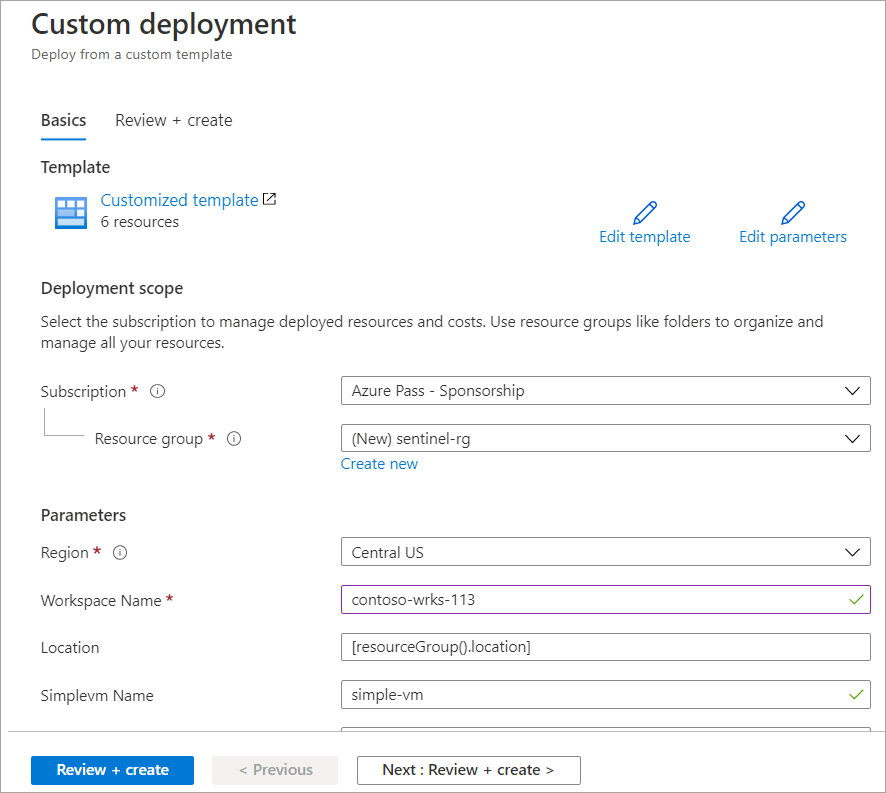

Na stronie Wdrożenie niestandardowe podaj następujące informacje:

Etykieta opis Subskrypcja Wybierz subskrypcję platformy Azure. Grupa zasobów Wybierz pozycję Utwórz nową i podaj nazwę grupy zasobów, na przykład azure-sentinel-rg.Region (Region) Z menu rozwijanego wybierz region, w którym chcesz wdrożyć usługę Microsoft Sentinel. Nazwa obszaru roboczego Podaj unikatową nazwę obszaru roboczego usługi Microsoft Sentinel, na <yourName>-Sentinelprzykład , gdzie <yourName> reprezentuje nazwę obszaru roboczego wybraną w poprzednim zadaniu.Lokalizacja Zaakceptuj wartość domyślną [resourceGroup().location]. Nazwa Simplevm Zaakceptuj wartość domyślną simple-vm. Wersja systemu operacyjnego Windows maszyny wirtualnej Simplevm Zaakceptuj wartość domyślną 2016-Datacenter.

Wybierz pozycję Przejrzyj i utwórz, a następnie po zweryfikowaniu danych wybierz pozycję Utwórz.

Uwaga

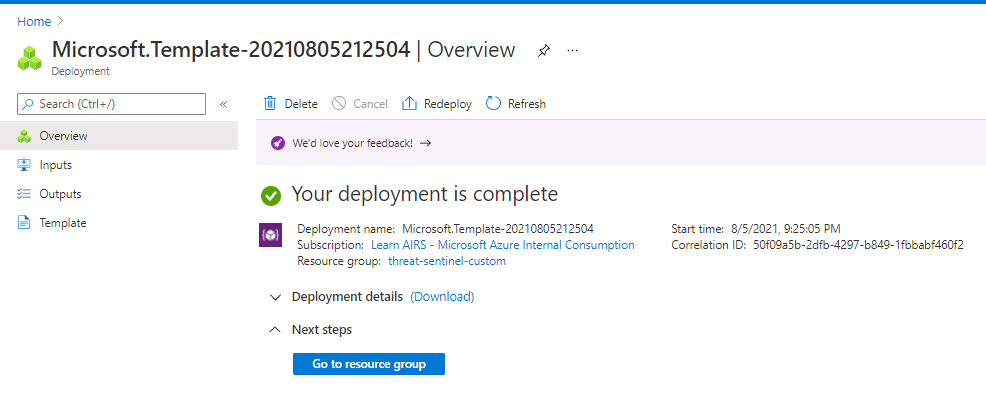

Zaczekaj na zakończenie wdrażania. Wdrożenie powinno trwać krócej niż pięć minut.

Zadanie 2. Sprawdzanie utworzonych zasobów

Na stronie Przegląd wdrożenia wybierz pozycję Przejdź do grupy zasobów. Pojawią się zasoby dla wdrożenia niestandardowego.

Wybierz pozycję Strona główna i w usługach platformy Azure, wyszukaj i wybierz pozycję Grupy zasobów.

Wybierz pozycję azure-sentinel-rg.

Posortuj listę zasobów według pozycji Typ.

Grupa zasobów powinna zawierać zasoby wymienione w poniższej tabeli.

Nazwisko Pisz Opis <yourName>-SentinelObszar roboczy usługi Log Analytics Obszar roboczy usługi Log Analytics używany przez usługę Microsoft Sentinel, gdzie <yourName> reprezentuje nazwę obszaru roboczego wybraną w poprzednim zadaniu. simple-vmNetworkInterfaceInterfejs sieciowy Interfejs sieciowy dla maszyny wirtualnej. SecurityInsights(<yourName>-Sentinel)Rozwiązanie Szczegółowe informacje o zabezpieczeniach usługi Microsoft Sentinel. st1<xxxxx>Konto magazynu Konto magazynu używane przez maszynę wirtualną. simple-vmMaszyna wirtualna Maszyna wirtualna używana na potrzeby pokazu. vnet1Sieć wirtualna Sieć wirtualna dla maszyny wirtualnej.

Uwaga

Zasoby wdrożone w tym kroku oraz wykonane w nim kroki konfiguracji są wymagane w następnym ćwiczeniu. Jeśli planujesz wykonać następne ćwiczenie, nie usuwaj zasobów z tego ćwiczenia.

Zadanie 3. Konfigurowanie Połączenie or usługi Microsoft Sentinel

W witrynie Azure Portal wyszukaj pozycję Microsoft Sentinel, a następnie wybierz wcześniej utworzony obszar roboczy usługi Microsoft Sentinel.

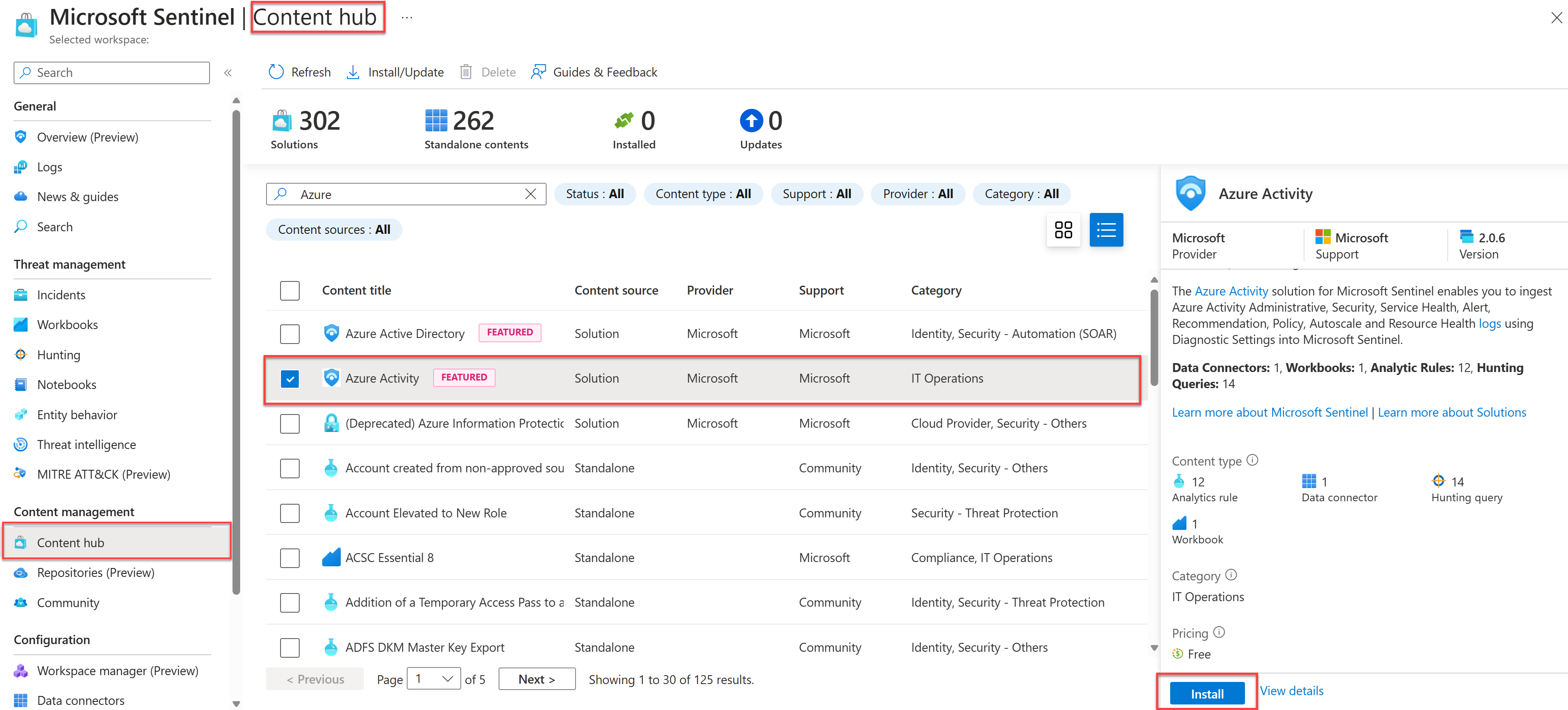

W usłudze Microsoft Sentinel | Okienko Przegląd w menu po lewej stronie przewiń w dół do pozycji Zarządzanie zawartością i wybierz pozycję Centrum zawartości.

Na stronie Centrum zawartości wpisz Azure Activity (Działanie platformy Azure) w formularzu Search (Wyszukiwanie) i wybierz rozwiązanie Azure Activity (Działanie platformy Azure).

W okienku Szczegółów rozwiązania Działania platformy Azure wybierz pozycję Zainstaluj.

W środkowej kolumnie Nazwa zawartości wybierz łącznik Danych aktywności platformy Azure.

Uwaga

To rozwiązanie instaluje następujące typy zawartości: 12 reguł analitycznych, 14 zapytań dotyczących wyszukiwania zagrożeń, 1 skoroszytu i łącznika danych aktywności platformy Azure.

Wybierz pozycję Otwórz stronę łącznika.

W obszarze Instrukcje/Konfiguracja przewiń w dół i poniżej 2. Połączenie subskrypcji... Wybierz pozycję Uruchom Kreatora przypisania usługi Azure Policy.

Na karcie Podstawowe kreatora wybierz wielokropek ... w obszarze Zakres. W okienku Zakresy wybierz subskrypcję, a następnie wybierz pozycję Wybierz.

Wybierz kartę Parametry i wybierz obszar roboczy usługi Microsoft Sentinel z listy rozwijanej Podstawowy obszar roboczy usługi Log Analytics.

Wybierz kartę Korygowanie i zaznacz pole wyboru Utwórz zadanie korygowania. Ta akcja powoduje zastosowanie przypisania zasad do już istniejących zasobów platformy Azure.

Wybierz przycisk Przejrzyj i utwórz, aby przejrzeć konfigurację, a następnie wybierz pozycję Utwórz.

Uwaga

Łącznik dla działania platformy Azure używa przypisań zasad. Musisz mieć uprawnienia roli, które umożliwiają tworzenie przypisań zasad. Zazwyczaj wyświetlenie stanu Połączenie może potrwać 15 minut. Podczas wdrażania łącznika można kontynuować wykonywanie pozostałych kroków w tej lekcji i kolejnych lekcjach w tym module.

Zadanie 4. Tworzenie reguły analizy

W witrynie Azure Portal wyszukaj i wybierz pozycję Microsoft Sentinel, a następnie wybierz utworzony wcześniej obszar roboczy usługi Microsoft Sentinel.

Na stronie Microsoft Sentinel na pasku menu w sekcji Konfiguracja wybierz pozycję Analiza.

W usłudze Microsoft Sentinel | Na stronie Analiza wybierz pozycję Utwórz , a następnie wybierz pozycję Reguła zapytania NRT (wersja zapoznawcza).

Na stronie Ogólne podaj dane wejściowe w poniższej tabeli, a następnie wybierz pozycję Dalej: Ustaw logikę >reguły .

Etykieta Opis Nazwa/nazwisko Podaj opisową nazwę, taką jak Usuwanie maszyn wirtualnych, aby wyjaśnić, jakiego typu podejrzane działanie wykrywa alert. opis Wprowadź szczegółowy opis, który pomaga innym analitykom zabezpieczeń zrozumieć, co robi reguła. Taktyka i techniki Z menu rozwijanego Taktyka i techniki wybierz kategorię Dostęp początkowy, aby sklasyfikować regułę zgodnie z taktyką MITRE. Ważność Wybierz menu rozwijane Ważność, aby sklasyfikować poziom ważności alertu jako jedną z czterech opcji: Wysoka, Średnia, Niska lub Informacyjna. Stan Określ stan reguły. Domyślnie stan to Włączone. Możesz wybrać pozycję Wyłączone , aby wyłączyć regułę, jeśli generuje dużą liczbę wyników fałszywie dodatnich. Na stronie Ustaw logikę reguły w sekcji Zapytanie reguły wprowadź następujące zapytanie:

AzureActivity | where OperationNameValue == 'MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE' | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressZaakceptuj wartości domyślne dla wszystkich innych ustawień, a następnie wybierz pozycję Dalej: ustawienie Zdarzenia.

Na karcie Ustawienie zdarzenia upewnij się, że opcja Włączone jest wybrana do tworzenia zdarzeń z alertów wyzwalanych przez tę regułę analizy. A następnie wybierz pozycję Dalej: Automatyczna odpowiedź.

Na karcie Automatyczna odpowiedź można wybrać podręcznik, który będzie automatycznie uruchamiany po wygenerowaniu alertu. Wyświetlane są tylko podręczniki zawierające łącznik usługi Microsoft Sentinel aplikacji logiki.

Wybierz pozycję Dalej: Przejrzyj.

Na stronie Przejrzyj i utwórz sprawdź, czy walidacja zakończyła się pomyślnie, a następnie wybierz pozycję Utwórz.

Uwaga

Więcej informacji na temat reguł analizy usługi Microsoft Sentinel można dowiedzieć się w module "Wykrywanie zagrożeń za pomocą analizy usługi Microsoft Sentinel".