Ćwiczenie — rozwiązywanie problemów z siecią przy użyciu metryk i dzienników usługi Network Watcher

W usłudze Azure Network Watcher metryki i dzienniki pozwalają diagnozować złożone problemy z konfiguracją.

Załóżmy, że masz dwie maszyny wirtualne, które nie mogą się komunikować. Chcesz uzyskać jak najwięcej informacji, aby zdiagnozować problem.

W trakcie tej lekcji rozwiążesz problemy przy użyciu metryk i dzienników usługi Network Watcher. Do diagnozowania problemu z łącznością między dwiema maszynami wirtualnymi użyjesz dzienników przepływu sieciowej grupy zabezpieczeń.

Rejestrowanie dostawcy Microsoft.Insights

Rejestrowanie przepływu sieciowej grupy zabezpieczeń wymaga dostawcy Microsoft.Insights. Aby zarejestrować się w firmie Microsoft. Szczegółowe informacje dostawcy wykonaj następujące kroki.

Zaloguj się do witryny Azure Portal, a następnie do katalogu z dostępem do subskrypcji, w której utworzono zasoby.

W witrynie Azure Portal wyszukaj pozycję Subskrypcje, a następnie wybierz swoją subskrypcję. Zostanie wyświetlone okienko Subskrypcja.

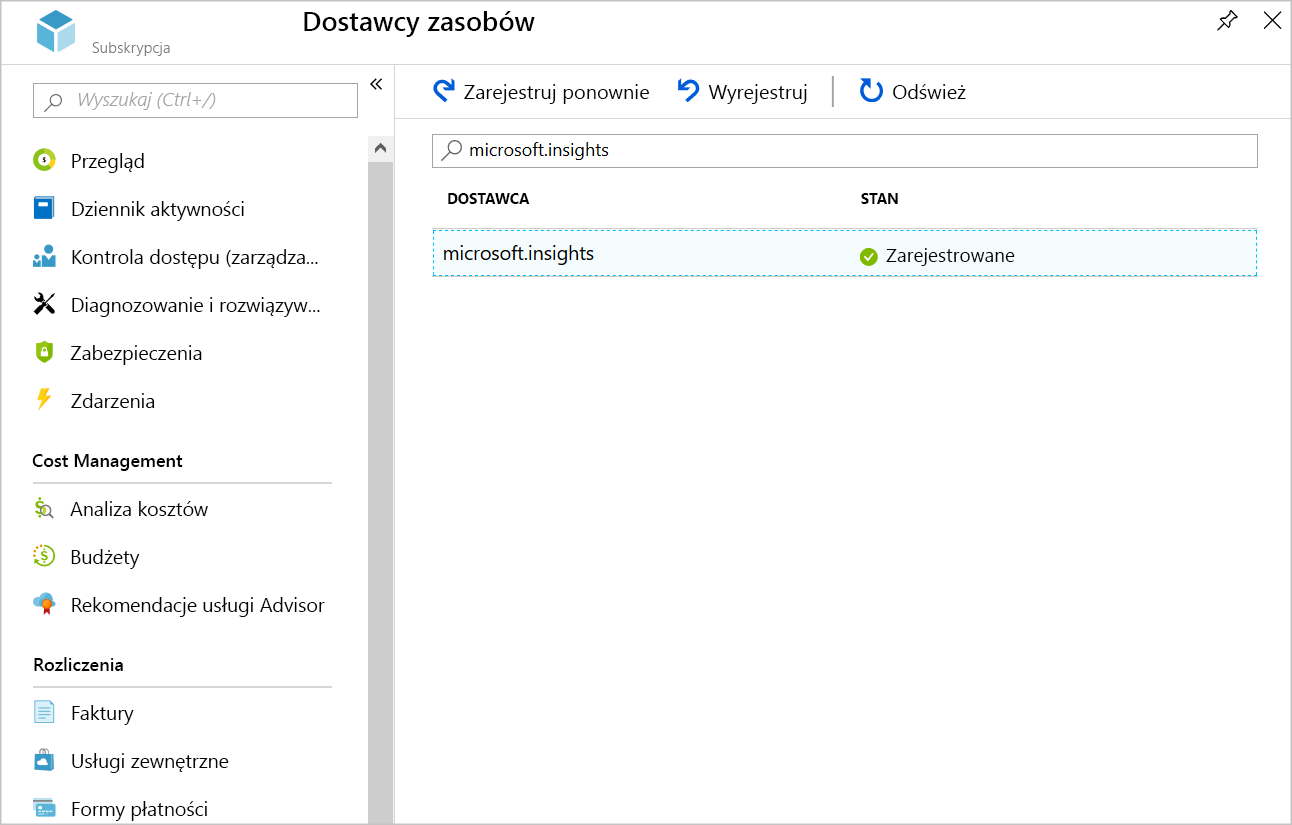

W menu Subskrypcja w obszarze Ustawienia wybierz pozycję Dostawcy zasobów. Zostanie wyświetlone okienko Dostawcy zasobów subskrypcji.

Na pasku filtru wprowadź wartość microsoft.insights.

Jeśli stan dostawcy microsoft.insights to NotRegistered, wybierz pozycję Zarejestruj na pasku poleceń.

Tworzenie konta magazynu

Teraz utwórz konto magazynu dla dzienników przepływu sieciowej grupy zabezpieczeń.

W menu witryny Azure Portal lub na stronie głównej wybierz pozycję Utwórz zasób.

W menu zasobów wybierz pozycję Magazyn, a następnie wyszukaj i wybierz pozycję Konto magazynu. Zostanie wyświetlone okienko Konto magazynu.

Wybierz pozycję Utwórz. Zostanie wyświetlone okienko Utwórz konto magazynu.

Na karcie Podstawy wprowadź następujące wartości dla każdego ustawienia.

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz swoją subskrypcję Grupa zasobów Wybierz grupę zasobów Szczegóły wystąpienia Nazwa konta magazynu Utwórz unikatową nazwę Region (Region) Wybierz ten sam region, co w przypadku grupy zasobów Wybierz pozycję Dalej: karta Zaawansowane i upewnij się, że ustawiono następującą wartość.

Ustawienie Wartość Blob Storage Warstwa dostępu Gorąca (domyślna) Wybierz pozycję Przejrzyj i utwórz, a po zakończeniu walidacji wybierz pozycję Utwórz.

Tworzenie obszaru roboczego usługi Log Analytics

Aby wyświetlić dzienniki przepływu sieciowej grupy zabezpieczeń, użyjesz usługi Log Analytics.

W menu witryny Azure Portal lub na stronie głównej wyszukaj i wybierz pozycję Obszary robocze usługi Log Analytics. Zostanie wyświetlone okienko Obszary robocze usługi Log Analytics.

Na pasku poleceń wybierz pozycję Utwórz. Zostanie wyświetlone okienko Tworzenie obszaru roboczego usługi Log Analytics.

Na karcie Podstawy wprowadź następujące wartości dla każdego ustawienia.

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz swoją subskrypcję Grupa zasobów Wybierz grupę zasobów Szczegóły wystąpienia Nazwisko testsworkspaceRegion (Region) Wybierz ten sam region, co w przypadku grupy zasobów Wybierz pozycję Przejrzyj i utwórz, a po zakończeniu walidacji wybierz pozycję Utwórz.

Włączanie dzienników przepływu

Aby skonfigurować dzienniki przepływu, należy skonfigurować sieciową grupę zabezpieczeń w celu nawiązywania połączenia z kontem magazynu oraz dodać analizę ruchu dla tej grupy.

W menu witryny Azure Portal wybierz pozycję Wszystkie zasoby. Następnie wybierz sieciowa grupa zabezpieczeń MyNsg .

W menu MyNsg w obszarze Monitorowanie wybierz pozycję Dzienniki przepływu sieciowej grupy zabezpieczeń. MyNsg | Pojawi się okienko dzienników przepływu sieciowej grupy zabezpieczeń.

Wybierz pozycję Utwórz. Zostanie wyświetlone okienko Tworzenie dziennika przepływu.

Na karcie Podstawy wybierz lub wprowadź następujące wartości.

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz swoją subskrypcję z listy rozwijanej. + Wybierz zasób W okienku Wybieranie sieciowej grupy zabezpieczeń wyszukaj i wybierz pozycję MyNsg i Potwierdź wybór. Szczegóły wystąpienia Subskrypcja Wybierz swoją subskrypcję z listy rozwijanej. Konta magazynu Wybierz unikatową nazwę konta magazynu. Przechowywanie (dni) 1 Wybierz pozycję Dalej: Analiza, a następnie wybierz lub wprowadź następujące wartości.

Ustawienie Wartość Wersja dzienników przepływu Wersja 2 Analiza ruchu Opcja Włącz analizę ruchu jest zaznaczona. Interwał przetwarzania analizy ruchu Co 10 minut Subskrypcja Wybierz swoją subskrypcję z listy rozwijanej. Obszar roboczy usługi Log Analytics Wybierz testworkspacez listy rozwijanej.Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

Po zakończeniu wdrażania wybierz Przejdź do zasobu.

Generowanie ruchu testowego

Teraz wszystko jest gotowe do wygenerowania ruchu sieciowego między maszynami wirtualnymi do przechwycenia w dzienniku przepływu.

W menu zasobów wybierz pozycję Wszystkie zasoby, a następnie wybierz pozycję FrontendVM.

Na pasku poleceń wybierz pozycję Połączenie, a następnie wybierz pozycję RDP, a następnie wybierz pozycję Pobierz plik RDP. Jeśli pojawi się ostrzeżenie dotyczące wydawcy połączenia zdalnego, wybierz pozycję Połącz.

Uruchom plik FrontendVM.rdp i wybierz pozycję Połączenie.

Po wyświetleniu monitu o podanie poświadczeń wybierz pozycję Więcej opcji i zaloguj się przy użyciu nazwy użytkownika azureuser i hasła określonego podczas tworzenia maszyny wirtualnej.

Po wyświetleniu monitu o certyfikat zabezpieczeń wybierz pozycję Tak.

W sesji protokołu RDP, jeśli zostanie wyświetlony monit, zezwól urządzeniu na odnajdywanie tylko wtedy, gdy znajduje się w sieci prywatnej.

Otwórz wiersz polecenia programu PowerShell i uruchom następujące polecenie.

Test-NetConnection 10.10.2.4 -port 80

Test połączenia TCP kończy się niepowodzeniem po kilku sekundach.

Diagnozowanie problemu

Teraz użyjesz usługi Log Analytics, aby wyświetlić dzienniki przepływu sieciowej grupy zabezpieczeń.

W menu zasobów witryny Azure Portal wybierz pozycję Wszystkie usługi, wybierz pozycję Sieć, a następnie wybierz pozycję Network Watcher. Zostanie wyświetlone okienko Network Watcher .

W menu zasobów w obszarze Dzienniki wybierz pozycję Analiza ruchu. Network Watcher | Pojawi się okienko Analiza ruchu.

Z listy rozwijanej Subskrypcje usługi FlowLog wybierz swoją subskrypcję.

Z listy rozwijanej Obszar roboczy usługi Log Analytics wybierz pozycję

testworkspace.Użyj różnych widoków, aby zdiagnozować problem uniemożliwiający komunikację maszyny wirtualnej frontonu z maszyną wirtualną zaplecza.

Rozwiązywanie problemu

Reguła sieciowej grupy zabezpieczeń blokuje ruch przychodzący do podsieci zaplecza z każdego miejsca za pośrednictwem portów 80, 443 i 3389 zamiast blokowania ruchu przychodzącego z Internetu. Teraz skonfigurujmy ponownie tę regułę.

W menu zasobów witryny Azure Portal wybierz pozycję Wszystkie zasoby, a następnie z listy wybierz pozycję MyNsg .

W menu MyNsg w obszarze Ustawienia wybierz pozycję Reguły zabezpieczeń dla ruchu przychodzącego, a następnie wybierz pozycję MyNSGRule. Zostanie wyświetlone okienko MyNSGRule .

Z listy rozwijanej Źródło wybierz pozycję Tag usługi, a następnie z listy rozwijanej Tag usługi źródłowej wybierz pozycję Internet.

Na pasku poleceń MyNSGRule wybierz pozycję Zapisz , aby zaktualizować regułę zabezpieczeń.

Ponowne testowanie połączenia

Połączenia na porcie 80 powinny teraz działać bez problemów.

W kliencie RDP połącz się z maszyną wirtualną FrontendVM. W wierszu polecenia programu PowerShell uruchom następujące polecenie.

Test-NetConnection 10.10.2.4 -port 80

Test połączenia powinien teraz zakończyć się pomyślnie.