Omówienie polowań na zagrożenia cyberbezpieczeństwa

Termin "wyszukiwanie zagrożeń" jest definiowany inaczej przez różne osoby. Najczęściej używana definicja polega na tym, że aktywnie wyszukujesz dane w środowisku pod kątem zagrożenia lub zestawu działań, które nie zostały wcześniej wykryte. Część "nie została wcześniej wykryta" odróżnia wyszukiwanie zagrożeń od reagowania na zdarzenia lub klasyfikację alertów.

Inne zastosowania terminu wyszukiwanie zagrożeń obejmują wyszukiwanie zagrożeń z nowo uzyskanymi wskaźnikami. Jeśli źródło danych analizy zagrożeń udostępnia nowy adres IP uważany za szkodliwy, analityk może pobrać adres IP i przeszukać dzienniki, aby sprawdzić, czy nowy wskaźnik był widoczny w przeszłości. Technicznie nie jest to wyszukiwanie zagrożeń, ponieważ używasz znanego złego, takiego jak adres IP. Usługa Microsoft Sentinel udostępnia już zapytania dotyczące wyszukiwania zagrożeń, aby ułatwić ten proces. Następnie wyszukaj więcej zagrożeń opartych na dowodach z bieżącego zdarzenia lub alertu w ramach procesu analizy zdarzeń. Ważne jest, aby eksplorować dane na podstawie dowodów znalezionych w bieżącym incydencie. Zarówno usługi Microsoft Sentinel, jak i Microsoft Defender XDR zapewniają ten typ możliwości wyszukiwania zagrożeń.

Wszystkie te podejścia mają jedną wspólną cechę: używanie zapytań KQL do znajdowania zagrożeń.

Usługa Microsoft Defender i punkt końcowy usługi Microsoft Defender są bardziej skoncentrowane na typach wskaźników i analiz wyszukiwania zagrożeń. Usługa Microsoft Sentinel udostępnia więcej funkcji do zarządzania procesem wyszukiwania zagrożeń.

Proaktywne polowania

Dlaczego proaktywne polowanie? W miarę wyszukiwania zagrożeń "nie wykryto wcześniej", problemem jest to, że jeśli zaczekasz na wykrycie zagrożenia, wpływ na naruszenie może być bardziej znaczący. Jeśli nie mamy znanego wskaźnika, to co myślimy? Polujemy na hipotezę. Hipoteza może zaczynać się od "Operational Threat Intelligence", a następnie wymienić taktykę i techniki atakujących. Hipoteza może wyszukiwać określoną technikę, a nie wskaźnik podobny do adresu IP. W przypadku zidentyfikowania złośliwego działania osoba atakująca mogła wcześniej wykryć osobę atakującą w procesie ataku, zanim będzie miała możliwość eksfiltracji danych.

Przetwarzanie polowania na zagrożenia

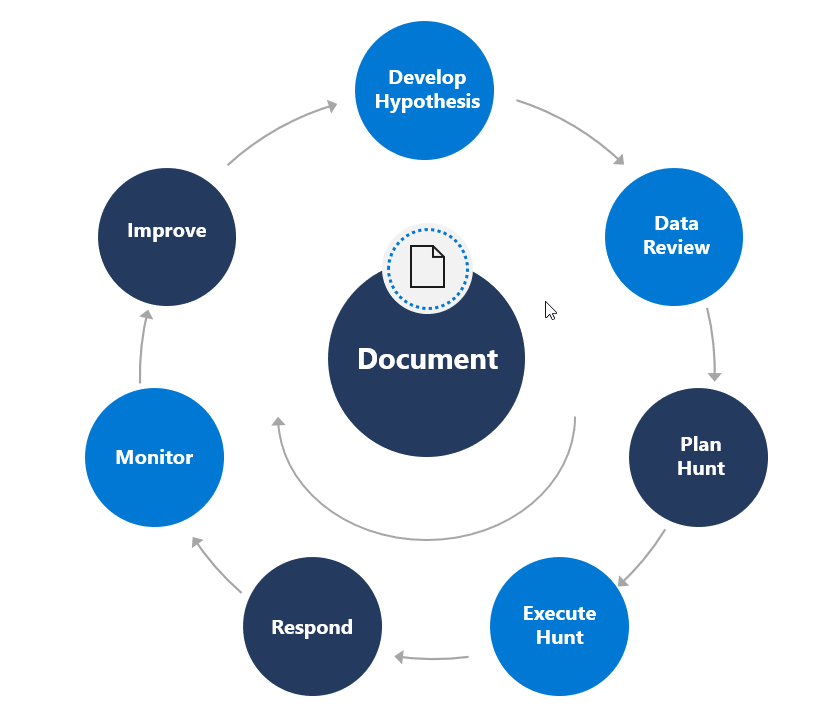

Wyszukiwanie zagrożeń powinno być ciągłym procesem. Zaczynamy od góry naszego cyklu z naszą hipotezą. Nasza hipoteza pomaga nam zaplanować to, co będziemy polować, co wymaga od nas zrozumienia, gdzie będziemy polować i jak to zrobimy. Oznacza to, że musimy zrozumieć posiadane dane, narzędzia, wiedzę, jaką mamy i jak z nimi pracować. Cykl polowania nie zatrzymuje się, gdy przeprowadzamy polowanie. Istnieje jeszcze kilka faz, które musimy przeprowadzić w całym cyklu życia, w tym reagowanie na anomalie. Nawet jeśli nie znajdziemy aktywnego zagrożenia, będą wykonywane działania.

Zadania rutynowe powinny obejmować:

Konfigurowanie nowego monitorowania.

Ulepszanie naszych możliwości wykrywania.

Wszystkie czynności wykonywane w obszarze Wyszukiwanie zagrożeń powinny być udokumentowane. Dokumentacja polowania powinna obejmować:

Co, Jak i dlaczego

Dane wejściowe i wyjściowe

Jak replikować polowanie

Następne kroki