Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Aby poprawić stan zabezpieczeń twojej dzierżawy i zachować zgodność ze standardami branżowymi, identyfikator Entra firmy Microsoft wkrótce przestanie obsługiwać następujące protokoły i szyfry protokołu Transport Layer Security (TLS):

- TLS 1.1

- TLS 1.0

- Zestaw szyfrowania 3DES (TLS_RSA_WITH_3DES_EDE_CBC_SHA)

Jak ta zmiana może wpłynąć na Twoją organizację

Czy aplikacje komunikują się z identyfikatorem Entra firmy Microsoft lub uwierzytelniają się z nim? Te aplikacje mogą nie działać zgodnie z oczekiwaniami, jeśli nie mogą używać protokołu TLS 1.2 do komunikacji. Ta sytuacja obejmuje:

- Microsoft Entra Connect

- Microsoft Graph PowerShell

- Łączniki serwera proxy aplikacji Firmy Microsoft Entra

- Agentów PTA

- Starsze przeglądarki

- Aplikacje zintegrowane z identyfikatorem Entra firmy Microsoft

Dlaczego ta zmiana jest wprowadzona

Te protokoły i szyfry są przestarzałe z następujących powodów:

- Aby postępować zgodnie z najnowszymi standardami zgodności dla Federalnego programu zarządzania ryzykiem i autoryzacją (FedRAMP).

- Aby zwiększyć bezpieczeństwo, gdy użytkownicy wchodzą w interakcje z naszymi usługami w chmurze.

Usługi szyfrowania TLS 1.0, TLS 1.1 i 3DES są przestarzałe zgodnie z poniższym harmonogramem.

| Typ wystąpienia | Data wycofywania | Stan |

|---|---|---|

| Wystąpienia instytucji rządowych USA | 31 marca 2021 r. | ZAKOŃCZONE |

| Wystąpienia publiczne | 31 stycznia 2022 r. | ZAKOŃCZONE |

| Wystąpienia firmy Microsoft Entra obsługiwane przez firmę 21Vianet w Chinach | 30 listopada 2024 r. | BIEŻĄCYCH |

Obsługa protokołu TLS 1.3 dla usług Firmy Microsoft Entra

Oprócz obsługi protokołu TLS 1.2 firma Microsoft Entra wdraża również obsługę protokołu TLS 1.3 dla swoich punktów końcowych w celu dostosowania ich do najlepszych rozwiązań w zakresie zabezpieczeń (NIST — SP 800-52 Rev. 2). Dzięki tej zmianie punkty końcowe firmy Microsoft Entra będą obsługiwać protokoły TLS 1.2 i TLS 1.3.

Włączanie obsługi protokołu TLS 1.2 w środowisku

Aby zapewnić bezpieczne połączenie z usługami Microsoft Entra ID i Microsoft 365, skonfiguruj aplikacje klienckie oraz systemy operacyjne klienta i serwera w celu obsługi protokołów TLS 1.2 i współczesnych zestawów szyfrowania.

Wytyczne dotyczące włączania protokołu TLS 1.2 na klientach

- Zaktualizuj system Windows i domyślny protokół TLS używany dla elementu "WinHTTP".

- Identyfikowanie i zmniejszanie zależności aplikacji klienckich i systemów operacyjnych, które nie obsługują protokołu TLS 1.2.

- Włącz protokół TLS 1.2 dla aplikacji i usług komunikujących się z identyfikatorem Entra firmy Microsoft.

- Zaktualizuj i skonfiguruj instalację struktury oprogramowania .NET Framework, aby obsługiwała protokół TLS 1.2.

- Upewnij się, że aplikacje i program PowerShell (korzystające z programu Microsoft Graph i programu Microsoft Graph PowerShell) są hostowane i uruchamiane na platformie obsługującej protokół TLS 1.2.

- Upewnij się, że przeglądarka internetowa ma najnowsze aktualizacje. Zalecamy korzystanie z nowej przeglądarki Microsoft Edge (opartej na silniku Chromium). Aby uzyskać więcej informacji, zobacz artykuł informacje o wersji przeglądarki Microsoft Edge dla stabilnego kanału.

- Upewnij się, że serwer proxy sieci Web obsługuje protokół TLS 1.2. Aby uzyskać więcej informacji na temat aktualizowania internetowego serwera proxy, skontaktuj się z dostawcą rozwiązania internetowego serwera proxy.

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Jak włączyć protokół TLS 1.2 dla klientów

- Przygotowanie do protokołu TLS 1.2 w usłudze Office 365 i usłudze Office 365 GCC — zgodność usługi Microsoft 365

Zaktualizuj system operacyjny Windows i domyślny protokół TLS używany w usłudze WinHTTP

Te systemy operacyjne natywnie obsługują protokół TLS 1.2 dla komunikacji klient-serwer za pośrednictwem usługi WinHTTP:

- Windows 8.1, Windows 10 i nowsze wersje

- Windows Server 2012 R2, Windows Server 2016 i nowsze wersje

Sprawdź, czy nie wyłączono jawnie protokołu TLS 1.2 na tych platformach.

Domyślnie wcześniejsze wersje systemu Windows (takie jak Windows 8 i Windows Server 2012) nie włączają protokołu TLS 1.2 lub TLS 1.1 na potrzeby bezpiecznej komunikacji przy użyciu usługi WinHTTP. W przypadku tych wcześniejszych wersji systemu Windows:

- Zainstaluj aktualizację 3140245.

- Włącz wartości rejestru opisaną w części Włączanie protokołu TLS 1.2 w systemach operacyjnych klienta lub serwera.

Możesz skonfigurować te wartości, aby dodać protokoły TLS 1.2 i TLS 1.1 do domyślnej listy bezpiecznych protokołów usługi WinHTTP.

Aby uzyskać więcej informacji, zobacz artykuł Jak włączyć protokół TLS 1.2 dla klientów.

Uwaga 16.

Domyślnie system operacyjny obsługujący protokół TLS 1.2 (na przykład Windows 10) obsługuje również starsze wersje protokołu TLS. Gdy połączenie jest wykonywane przy użyciu protokołu TLS 1.2 i nie otrzymuje terminowej odpowiedzi lub gdy połączenie zostanie zresetowane, system operacyjny może spróbować nawiązać połączenie z docelową usługą internetową przy użyciu starszego protokołu TLS (takiego jak TLS 1.0 lub 1.1). Zwykle dzieje się tak, jeśli sieć jest zajęta lub gdy pakiet spadnie w sieci. Po tymczasowym powrotu do starszego protokołu TLS system operacyjny spróbuje ponownie nawiązać połączenie TLS 1.2.

Jaki będzie stan takiego ruchu rezerwowego po zatrzymaniu obsługi starszego protokołu TLS przez firmę Microsoft? System operacyjny może nadal próbować nawiązać połączenie TLS przy użyciu starszego protokołu TLS. Jeśli jednak usługa firmy Microsoft nie obsługuje już starszego protokołu TLS, starsze połączenie oparte na protokole TLS nie powiedzie się. Wymusi to ponowne wypróbowanie połączenia przez system operacyjny przy użyciu protokołu TLS 1.2.

Identyfikowanie i zmniejszanie zależności od klientów, którzy nie obsługują protokołu TLS 1.2

Zaktualizuj następujących klientów, aby zapewnić nieprzerwany dostęp:

- System Android wersja 4.3 i starsze jego wersje

- Firefox wersja 5.0 i starsze wersje

- Aplikacja Internet Explorer 8–10 w systemach Windows 7 i starszych jego wersjach

- Aplikacja Internet Explorer 10 w systemie Windows Phone 8,0

- Przeglądarka Safari 6.0.4na system OS X10.8.4 i wcześniejsze jego wersje

Aby uzyskać więcej informacji, zobacz artykuł Symulacja uzgadniania dla różnych klientów łączących się z witryną www.microsoft.com, dzięki uprzejmości witryny SSLLabs.com.

Włącz protokół TLS 1.2 na typowych rolach serwera komunikujących się z identyfikatorem Entra firmy Microsoft

Microsoft Entra Connect (zainstaluj najnowszą wersję)

- Czy chcesz również włączyć protokół TLS 1.2 między serwerem aparatu synchronizacji a zdalnym serwerem SQL? Następnie upewnij się, że masz zainstalowane wymagane wersje dla obsługi protokołu TLS 1.2 dla serwera Microsoft SQL.

Microsoft Entra Connect Authentication Agent (uwierzytelnianie przekazywane) (wersja 1.5.643.0 i nowsze wersje)

Serwer proxy aplikacji platformy Azure (wersja 1.5.1526.0 i nowsze wersje wymuszają protokół TLS 1.2)

Usługi Active Directory Federation Services (AD FS) dla serwerów skonfigurowanych do korzystania z uwierzytelniania wieloskładnikowego platformy Azure (Azure MFA)

Serwery NPS skonfigurowane do używania rozszerzenia serwera NPS na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft

Serwer MFA w wersji 8.0. x lub nowsze jego wersje

Usługa serwera proxy ochrony haseł firmy Microsoft

Wymagana akcja

Zdecydowanie zalecamy uruchomienie najnowszej wersji agenta, usługi lub łącznika.

Domyślnie protokół TLS 1.2 jest włączony w systemie Windows Server 2012 R2 i nowszych jego wersjach. W rzadkich przypadkach domyślna konfiguracja systemu operacyjnego mogła zostać zmodyfikowana w celu wyłączenia protokołu TLS 1.

Aby upewnić się, że protokół TLS 1.2 jest włączony, zalecamy jawne dodanie wartości rejestru z sekcji Włącz protokół TLS 1.2 na komputerach klienckich lub serwerach na serwerach z systemem Windows Server i komunikujących się z identyfikatorem Entra firmy Microsoft.

Większość wcześniej wymienionych usług zależy od struktury oprogramowania .NET Framework. Upewnij się, że została ona zaktualizowana zgodnie z opisem w części Aktualizowanie i konfigurowanie struktury oprogramowania .NET Framework do obsługi protokołu TLS 1.2.

Aby uzyskać więcej informacji, zobacz następujące artykuły:

Włączanie protokołu TLS 1.2 w systemach operacyjnych klienta lub serwera

Ciągi rejestru

W przypadku systemów operacyjnych Windows 2012 R2, Windows 8.1 i nowszych protokół TLS 1.2 jest domyślnie włączony. W związku z tym następujące wartości rejestru nie są wyświetlane, chyba że zostały ustawione z różnymi wartościami.

Aby ręcznie skonfigurować i włączyć protokół TLS 1.2 na poziomie systemu operacyjnego, możesz dodać następujące wartości DWORD:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client

DisabledByDefault: 00000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server

DisabledByDefault: 00000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\. NETFramework\v4.0.30319

SchUseStrongCrypto: 00000001

Aby włączyć protokół TLS 1.2 przy użyciu skryptu programu PowerShell, zobacz Wymuszanie protokołu TLS 1.2 dla programu Microsoft Entra Connect.

Jak sprawdzić, który protokół TLS jest używany

Poniżej przedstawiono dwa sposoby sprawdzania, który protokół TLS jest używany:

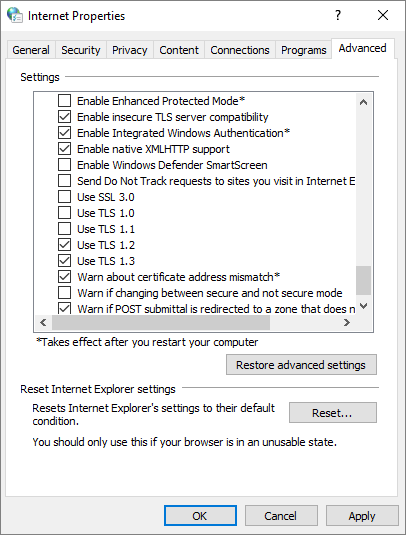

- Ustawienia zabezpieczeń przeglądarki

- Właściwości internetowe w systemie Windows

Aby sprawdzić, który protokół TLS jest używany przy użyciu właściwości internetowych, wykonaj następujące kroki:

Naciśnij Windows+R, aby otworzyć pole Uruchom.

Wpisz inetcpl.cpl , a następnie wybierz przycisk OK. Następnie zostanie otwarte okno Właściwości internetowe.

W oknie Właściwości internetowe wybierz kartę Zaawansowane i przewiń w dół, aby sprawdzić ustawienia związane z protokołem TLS.

Aktualizowanie i konfigurowanie struktury oprogramowania .NET Framework do obsługi protokołu TLS 1.2

Zarządzane aplikacje zintegrowane firmy Microsoft i skrypty programu Windows PowerShell (przy użyciu programu Microsoft Graph PowerShell i programu Microsoft Graph) mogą używać programu .NET Framework.

Instalowanie aktualizacji platformy .NET w celu włączenia usługi silnej kryptografii

Określanie wersji platformy .NET

Najpierw określ zainstalowane wersje platformy .NET.

- Aby uzyskać więcej informacji, zobacz artykuł Określanie, które wersje i poziomy dodatku Service Pack struktury oprogramowania .NET Framework są zainstalowane.

Zainstaluj aktualizacje platformy .NET.

Zainstaluj aktualizacje platformy .NET, aby umożliwić usługę silnej kryptografii. Niektóre wersje struktury oprogramowania .NET Framework mogą być aktualizowane w celu włączenia usługi silnej kryptografii.

Należy zastosować się do następujących wytycznych:

Struktura oprogramowania .NET Framework 4.6.2 i jej późniejsze wersje obsługuje protokół TLS 1.2 i TLS 1.1. Sprawdź ustawienia rejestru. Nie są wymagane żadne inne zmiany.

Zaktualizuj strukturę oprogramowania .NET Framework 4.6 i jej wersje wcześniejsze do obsługi protokołu TLS 1.2 i TLS 1.1.

hhhb Aby uzyskać więcej informacji, zobacz .NET Framework wersje i zależności.

Czy używasz struktury oprogramowania .NET Framework 4.5.2 lub 4.5.1 na systemie Windows 8.1 lub Windows Server 2012? Następnie odpowiednie aktualizacje i szczegóły są również dostępne w Katalogu usługi Microsoft Update.

- Zobacz również artykuł Microsoft Security Advisory 2960358.

Dla każdego komputera, który komunikuje się w sieci i uruchamia system z obsługą protokołu TLS 1.2, ustaw następujące wartości DWORD rejestru.

Dla 32-bitowych aplikacji w systemach 32-bitowych (lub aplikacji 64-bitowych w systemach 64-bitowych), zaktualizuj następującą wartość podklucza:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\. NETFramework\v2.0.50727

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\. NETFramework\v4.0.30319

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

Dla aplikacji 32-bitowych, które działają w systemach opartych 64-bitowych, zaktualizuj następującą wartość podklucza:

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\. NETFramework\v2.0.50727

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\. NETFramework\v4.0.30319

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\. NETFramework\v2.0.50727

Na przykład ustaw następujące wartości na wartość:

- Klienci programu Menadżer konfiguracji

- Role zdalnego systemu lokacji, które nie są zainstalowane na serwerze lokacji

- Sam serwer lokacji

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Zestawy szyfrowania TLS obsługiwane przez identyfikator entra firmy Microsoft

- Jak włączyć protokół TLS 1.2 dla klientów

- Transport Layer Security (TLS) — najlepsze rozwiązania dotyczące środowiska .NET Framework

- Rozwiązywanie problemu z protokołem TLS 1.0 — dokumentacja dotycząca zabezpieczeń.

Omówienie nowych danych telemetrycznych w dziennikach logowania

Aby ułatwić identyfikowanie klientów lub aplikacji, którzy nadal używają starszego protokołu TLS w danym środowisku, wyświetl dzienniki logowania firmy Microsoft Entra. W przypadku klientów lub aplikacji logujących się za pośrednictwem starszego protokołu TLS identyfikator Entra firmy Microsoft oznacza starsze pole TLS w obszarze Dodatkowe szczegóły z wartością True. Pole Starszy protokół TLS jest wyświetlane tylko wtedy, gdy logowanie nastąpiło za pośrednictwem starszego protokołu TLS. Jeśli w dziennikach nie widzisz żadnego starszego protokołu TLS, możesz przełączyć się na protokół TLS 1.2.

Aby znaleźć próby logowania, które używały starszych protokołów TLS, administrator może przejrzeć dzienniki, wykonując następujące czynności:

- Eksportowanie i wykonywanie zapytań dotyczących dzienników w usłudze Azure Monitor.

- Pobieranie dzienników z ostatnich siedmiu dni w formacie JavaScript Object Notation (JSON).

- Filtrowanie i eksportowanie dzienników logowania przy użyciu programu PowerShell.

Te metody zostały opisane poniżej.

Dzienniki logowania można wykonywać przy użyciu usługi Azure Monitor. Usługa Azure Monitor to zaawansowane narzędzie do analizy dzienników, monitorowania i alertów. Użyj usługi Azure Monitor dla:

- Dzienniki usługi Microsoft Entra

- Dzienniki logowania do zasobów platformy Azure

- Dzienniki z niezależnych narzędzi programowych

Uwaga 16.

Potrzebujesz licencji microsoft Entra ID P1 lub P2, aby wyeksportować dane raportowania do usługi Azure Monitor.

Aby wykonać zapytanie dotyczące starszych wpisów dla protokołu TLS przy użyciu usługi Azure Monitor:

W obszarze Integracja dzienników firmy Microsoft Entra z dziennikami usługi Azure Monitor postępuj zgodnie z instrukcjami dotyczącymi uzyskiwania dostępu do dzienników logowania firmy Microsoft w usłudze Azure Monitor.

W obszarze definicji zapytania wklej następujące zapytanie języka zapytań Kusto:

// Interactive sign-ins only SigninLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Non-interactive sign-ins AADNonInteractiveUserSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Workload Identity (service principal) sign-ins AADServicePrincipalSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == trueWybierz pozycję Uruchom, aby wykonać zapytanie. Wpisy dziennika zgodne z zapytaniem są wyświetlane na karcie Wyniki poniżej definicji zapytania.

Aby dowiedzieć się więcej o źródle starszego żądania protokołu TLS, poszukaj następujących pól:

- UserDisplayName

- AppDisplayName

- ResourceDisplayName

- UserAgent

Wyświetlanie szczegółów dotyczących wpisów dziennika w centrum administracyjnym firmy Microsoft Entra

Po uzyskaniu dzienników możesz uzyskać więcej szczegółowych informacji na temat starszych wpisów dziennika logowania opartego na protokole TLS w centrum administracyjnym firmy Microsoft Entra. Wykonaj te kroki:

W witrynie Azure Portal wyszukaj i wybierz pozycję Microsoft Entra ID.

W menu strony Przegląd wybierz pozycję Dzienniki logowania.

Wybierz wpis dziennika logowania dla użytkownika.

Wybierz kartę Dodatkowe szczegóły. (Jeśli nie widzisz tej karty, najpierw wybierz wielokropek (...) w prawym rogu, aby wyświetlić pełną listę kart).

Sprawdź, czy starsza wersja protokołu TLS (TLS 1.0, 1.1 lub 3DES) ustawiona jest na wartość True. Jeśli widzisz to konkretne pole i wartość, próba logowania została podjęta przy użyciu starszego protokołu TLS. Jeśli próba logowania została podjęta przy użyciu protokołu TLS 1.2, to pole nie jest wyświetlane.

Aby uzyskać więcej informacji, zobacz Dzienniki logowania w usłudze Microsoft Entra ID.

Skontaktuj się z nami, aby uzyskać pomoc

Jeśli masz pytania lub potrzebujesz pomocy, utwórz wniosek o pomoc techniczną lub zadaj pytanie w społeczności wsparcia dla platformy Azure. Możesz również przesłać opinię o produkcie do społeczności opinii na temat platformy Azure.