Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ten artykuł zawiera wskazówki dotyczące rozwiązywania problemów, które ułatwiają badanie dostarczania certyfikatów do urządzeń w przypadku używania prostego protokołu rejestrowania certyfikatów (SCEP) do aprowizowania certyfikatów w usłudze Intune. Po odebraniu żądanego certyfikatu dla urządzenia z urzędu certyfikacji (CA) serwer usługi rejestracji urządzeń sieciowych (NDES) przekazuje ten certyfikat z powrotem do urządzenia.

Ten artykuł dotyczy kroku 5 przepływu pracy komunikacji protokołu SCEP; dostarczenia certyfikatu do urządzenia, które przesłało żądanie certyfikatu.

Przeglądanie urzędu certyfikacji

Po wystawieniu certyfikatu przez urząd certyfikacji zobaczysz wpis podobny do poniższego przykładu w urzędzie certyfikacji:

Przeglądanie urządzenia

Android

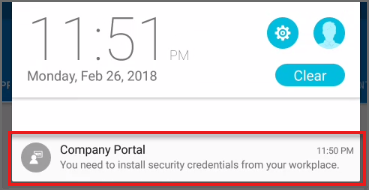

W przypadku urządzeń zarejestrowanych przez administratora urządzeń zostanie wyświetlone powiadomienie podobne do poniższego obrazu z monitem o zainstalowanie certyfikatu:

W przypadku systemu Android Enterprise lub Samsung Knox instalacja certyfikatu jest automatyczna i dyskretna.

Aby wyświetlić zainstalowany certyfikat w systemie Android, użyj aplikacji do wyświetlania certyfikatów innej firmy.

Możesz również przejrzeć dziennik OMADM urządzeń. Wyszukaj wpisy podobne do następujących przykładów, które są rejestrowane podczas instalowania certyfikatów:

Certyfikat główny:

2018-02-27T04:50:52.1890000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeRootCertInstallStateMachine 9595 9 Root cert '17…' state changed from CERT_INSTALL_REQUESTED to CERT_INSTALL_REQUESTED

2018-02-27T04:53:31.1300000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeRootCertInstallStateMachine 9595 0 Root cert '17…' state changed from CERT_INSTALL_REQUESTED to CERT_INSTALLING

2018-02-27T04:53:32.0390000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeRootCertInstallStateMachine 9595 14 Root cert '17…' state changed from CERT_INSTALLING to CERT_INSTALL_SUCCESS

Certyfikat aprowizowany za pośrednictwem protokołu SCEP

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 There are 1 requests

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 Trying to enroll certificate request: ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787

2018-02-27T05:16:20.6150000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACert(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=ca

2018-02-27T05:16:20.6530000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACert(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=ca

2018-02-27T05:16:21.7460000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACaps(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:21.7890000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACaps(ca) to https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:28.0340000 VERB Event org.jscep.transaction.EnrollmentTransaction 18327 10 Response: org.jscep.message.CertRep@3150777b[failInfo=<null>,pkiStatus=SUCCESS,recipientNonce=Nonce [GUID],messageData=org.spongycastle.cms.CMSSignedData@27cc8998,messageType=CERT_REP,senderNonce=Nonce [GUID],transId=TRANSID]

2018-02-27T05:16:28.2440000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 10 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_ENROLLED to CERT_INSTALL_REQUESTED

2018-02-27T05:18:44.9820000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 0 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_INSTALL_REQUESTED to CERT_INSTALLING

2018-02-27T05:18:45.3460000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 14 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_INSTALLING to CERT_ACCESS_REQUESTED

2018-02-27T05:20:15.3520000 INFO Event com.microsoft.omadm.platforms.android.certmgr.state.NativeScepCertInstallStateMachine 18327 21 SCEP cert 'ModelName=AC_51…%2FLogicalName_39907…;Hash=1677525787' state changed from CERT_ACCESS_REQUESTED to CERT_ACCESS_GRANTED

iOS/iPadOS

Na urządzeniu z systemem iOS/iPadOS lub iPadOS można wyświetlić certyfikat w obszarze profilu Zarządzanie urządzeniami. Przejdź do szczegółów, aby wyświetlić szczegółowe informacje dotyczące zainstalowanych certyfikatów.

Wpisy podobne do następujących można znaleźć w dzienniku debugowania systemu iOS:

Debug 18:30:53.691033 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=SCEP%20Authority\

Debug 18:30:54.640644 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=SCEP%20Authority\

Debug 18:30:55.487908 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=PKIOperation&message=MIAGCSqGSIb3DQEHAqCAMIACAQExDzANBglghkgBZQMEAgMFADCABgkqhkiG9w0BBwGggCSABIIZfzCABgkqhkiG9w0BBwOggDCAAgEAMYIBgjCCAX4CAQAwZjBPMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxHDAaBgoJkiaJk/IsZAEZFgxmb3VydGhjb2ZmZWUxGDAWBgNVBAMTD0ZvdXJ0aENvZmZlZSBDQQITaAAAAAmaneVjEPlcTwAAAAAACTANBgkqhkiG9w0BAQEFAASCAQCqfsOYpuBToerQLkw/tl4tH9E+97TBTjGQN9NCjSgb78fF6edY0pNDU+PH4RB356wv3rfZi5IiNrVu5Od4k6uK4w0582ZM2n8NJFRY7KWSNHsmTIWlo/Vcr4laAtq5rw+CygaYcefptcaamkjdLj07e/Uk4KsetGo7ztPVjSEFwfRIfKv474dLDmPqp0ZwEWRQG

Debug 18:30:57.285730 -0500 profiled Adding dependent Microsoft.Profiles.MDM to parent www.windowsintune.com.SCEP.ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295 in domain ManagedProfileToManagingProfile to system\

Default 18:30:57.320616 -0500 profiled Profile \'93www.windowsintune.com.SCEP.ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295\'94 installed.\

Windows

Na urządzeniu z systemem Windows sprawdź, czy certyfikat został dostarczony:

Uruchom plik eventvwr.msc, aby otworzyć Podgląd zdarzeń. Przejdź do pozycji Dzienniki aplikacji i usług Microsoft>>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin i poszukaj zdarzenia 39. To zdarzenie powinno mieć ogólny opis: SCEP: certyfikat został pomyślnie zainstalowany.

Aby wyświetlić certyfikat na urządzeniu, uruchom program certmgr.msc , aby otworzyć certyfikaty MMC i sprawdzić, czy certyfikaty główne i SCEP są poprawnie zainstalowane na urządzeniu w magazynie osobistym:

- Przejdź do pozycji Certyfikaty (komputer lokalny)>Zaufane główne urzędy>certyfikacji Certyfikaty i sprawdź, czy certyfikat główny z urzędu certyfikacji jest obecny. Wartości wystawione do i wystawione przez będą takie same.

- W konsoli MMC certyfikatów przejdź do pozycji Certyfikaty — bieżące certyfikaty osobiste>użytkownika>i sprawdź, czy żądany certyfikat jest obecny z wartością Wystawiona przez równą nazwie urzędu certyfikacji.

Rozwiązywanie problemów z błędami

Android

Aby rozwiązać problemy z dostarczaniem certyfikatów, przejrzyj błędy zarejestrowane w dzienniku OMA DM.

iOS/iPadOS

Aby rozwiązać problemy z dostarczaniem certyfikatów, przejrzyj błędy zarejestrowane w dzienniku debugowania urządzeń.

Windows

Aby rozwiązać problemy z certyfikatem, który nie jest zainstalowany na urządzeniu, poszukaj w dzienniku zdarzeń systemu Windows pod kątem błędów sugerujących problemy:

- Na urządzeniu uruchom plik eventvwr.msc, aby otworzyć Podgląd zdarzeń, a następnie przejdź do pozycji Dzienniki aplikacji i usług Microsoft>>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin.

Błędy związane z dostarczaniem i instalacją certyfikatu na urządzeniu są zwykle związane z operacjami systemu Windows, a nie z usługą Intune.

Następne kroki

Jeśli certyfikat zostanie pomyślnie wdrożony na urządzeniu, ale usługa Intune nie zgłosi powodzenia, zobacz Raportowanie usługi NDES w usłudze Intune w celu rozwiązywania problemów z raportowaniem.