Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ten artykuł zawiera omówienie serwera zasad sieciowych (NPS) w systemie Windows Server. Za pomocą serwera NPS można tworzyć i wymuszać zasady dostępu do sieci dla całej organizacji na potrzeby uwierzytelniania i autoryzacji żądań połączenia. Serwer NPS można również skonfigurować jako serwer proxy usługi radius (Remote Authentication Dial-In User Service). W przypadku używania serwera NPS jako serwera proxy usługi RADIUS serwer NPS przekazuje żądania połączeń do zdalnego serwera RADIUS serwera NPS lub innych serwerów RADIUS. Konfigurację serwera proxy można używać do równoważenia obciążenia żądań połączeń i przekazywania ich do właściwej domeny na potrzeby uwierzytelniania i autoryzacji. NPS jest instalowane podczas instalacji roli Usługi Zasad Sieciowych i Dostępu (NPAS) w systemie Windows Server.

NPS features

Za pomocą serwera NPS można centralnie konfigurować uwierzytelnianie, autoryzację i księgowość dostępu do sieci oraz zarządzać nimi. Serwer NPS oferuje następujące funkcje w tym celu:

RADIUS server. Serwer zasad sieciowych (NPS) zapewnia scentralizowane uwierzytelnianie, autoryzację i rozliczanie dla połączeń bezprzewodowych, switchów uwierzytelniających, zdalnych połączeń telefonicznych i połączeń wirtualnej sieci prywatnej (VPN). W przypadku używania serwera NPS jako serwera RADIUS należy skonfigurować następujące składniki:

- Serwery dostępu do sieci, takie jak punkty dostępu bezprzewodowego i serwery sieci VPN. Konfigurujesz je jako klientów RADIUS w usłudze NPS.

- Zasady sieciowe używane przez serwer NPS do autoryzowania żądań połączeń.

- RADIUS accounting. Ten składnik jest opcjonalny. Jeśli go skonfigurujesz, serwer NPS rejestruje informacje księgowe do plików dziennika na lokalnym dysku twardym lub w bazie danych programu Microsoft SQL Server.

For more information, see RADIUS server.

RADIUS proxy. W przypadku używania serwera NPS jako serwera proxy usługi RADIUS należy skonfigurować zasady żądań połączeń, które informują serwer NPS:

- Określ, które żądania połączeń powinny być przekazywane do innych serwerów RADIUS.

- Zdefiniuj docelowe serwery RADIUS, do których są przekazywane te żądania połączenia.

Ponadto można skonfigurować NPS (Serwer Zasad Sieciowych) do przesyłania danych rozliczeniowych na potrzeby rejestrowania do jednego lub więcej komputerów znajdujących się w grupie zdalnych serwerów RADIUS. Aby skonfigurować serwer NPS jako serwer proxy usługi RADIUS, zobacz następujące zasoby:

- Określ, które żądania połączeń powinny być przekazywane do innych serwerów RADIUS.

RADIUS accounting. NPS można skonfigurować tak, aby rejestrował zdarzenia w lokalnym pliku dziennika lub w lokalnym lub zdalnym wystąpieniu programu SQL Server. For more information, see NPS logging.

Możesz skonfigurować NPS przy użyciu dowolnej kombinacji tych funkcji. Można na przykład skonfigurować jedno wdrożenie serwera NPS jako serwer RADIUS dla połączeń sieci VPN. Możesz również skonfigurować to samo wdrożenie co serwer proxy usługi RADIUS, aby przekazywać określone żądania połączeń. W szczególności może przekazywać niektóre żądania do członków zdalnej grupy serwerów RADIUS na potrzeby uwierzytelniania i autoryzacji w innej domenie.

Important

W poprzednich wersjach systemu Windows Server serwery NPAS obejmowały ochronę dostępu do sieci (NAP), urząd rejestracji kondycji (HRA) i protokół autoryzacji poświadczeń hosta (HCAP). NAP, HRA i HCAP zostały zniesione w systemie Windows Server 2012 R2 i nie są dostępne w systemie Windows Server 2016 lub nowszym. Jeśli masz wdrożenie ochrony dostępu do sieci, które korzysta z systemów operacyjnych starszych niż Windows Server 2016, nie można przeprowadzić migracji wdrożenia ochrony dostępu do sieci do systemu Windows Server 2016 lub nowszego.

Opcje instalacji systemu Windows Server i NPS

Dostępność funkcji serwera NPS zależy od opcji wybranych podczas instalowania systemu Windows Server:

- Jeśli używasz opcji instalacji Serwer z funkcją Desktop Experience, rola NPAS jest dostępna w systemie Windows Server. Rola jest dostępna w wersjach Standard i Datacenter.

- Jeśli używasz opcji instalacji Server Core, rola NPAS nie jest dostępna.

Serwer RADIUS i serwer proxy

Serwera NPS można używać jako serwera RADIUS, serwera proxy usługi RADIUS lub obu tych serwerów. Poniższe sekcje zawierają szczegółowe informacje o tych zastosowaniach.

RADIUS server

NPS is the Microsoft implementation of the RADIUS standard specified by the Internet Engineering Task Force (IETF) in Request for Comments (RFCs) 2865 and 2866. Jako serwer RADIUS serwer NPS wykonuje scentralizowane uwierzytelnianie, autoryzację i ewidencjonowanie wielu typów dostępu do sieci. Przykłady typów dostępu do sieci obejmują połączenia bezprzewodowe, przełącznik uwierzytelniający, połączenia telefoniczne, dostęp zdalny sieci VPN oraz połączenia między routerami.

Note

Aby uzyskać informacje na temat wdrażania serwera NPS jako serwera RADIUS, zobacz Wdrażanie serwera zasad sieciowych.

Serwer NPS obsługuje korzystanie z heterogenicznego zestawu urządzeń bezprzewodowych, przełączników, dostępu zdalnego lub sieci VPN. Serwera NPS można używać z usługą dostępu zdalnego, która jest dostępna w systemie Windows Server.

Serwer NPS używa domeny usług Domenowych Active Directory (AD DS) lub lokalnej bazy danych kont użytkowników menedżera kont zabezpieczeń (SAM) do uwierzytelniania poświadczeń użytkownika na potrzeby prób połączenia. Gdy serwer NPS jest członkiem domeny usług AD DS, serwer ZASAD sieciowych używa usługi katalogowej jako bazy danych kont użytkowników. W takim przypadku serwer NPS jest częścią rozwiązania do logowania jednokrotnego. Ten sam zestaw poświadczeń jest używany do kontroli dostępu do sieci (uwierzytelniania i autoryzowania dostępu do sieci) oraz logowania się do domeny usług AD DS.

Note

Serwer zasad sieciowych używa właściwości połączenia konta użytkownika i zasad sieciowych do autoryzacji połączenia.

Dostawcy usług internetowych (ISP) i organizacje, które utrzymują dostęp do sieci, mają większe wyzwanie. Muszą zarządzać wszystkimi typami dostępu do sieci z jednego punktu administracyjnego, niezależnie od typu używanego sprzętu dostępu do sieci. Standard RADIUS obsługuje tę funkcjonalność zarówno w środowiskach homogenicznych, jak i heterogenicznych. RADIUS to protokół klient-serwer, który umożliwia urządzeniom dostępu do sieci (używanym jako klienci RADIUS) przesyłanie żądań uwierzytelniania i rozliczania do serwera RADIUS.

Serwer RADIUS ma dostęp do informacji o koncie użytkownika i może sprawdzić poświadczenia uwierzytelniania dostępu do sieci. Jeśli poświadczenia użytkownika są uwierzytelniane i próba połączenia jest autoryzowana, serwer RADIUS autoryzuje dostęp użytkowników na podstawie określonych warunków. Następnie serwer RADIUS rejestruje połączenie dostępu do sieci w dzienniku ewidencjonowania aktywności. Użycie usługi RADIUS umożliwia zbieranie i konserwowanie danych na potrzeby uwierzytelniania, autoryzacji i ewidencjonowania aktywności użytkowników dostępu do sieci, a nie na każdym serwerze dostępu.

Używanie serwera NPS jako serwera RADIUS

Serwer NPS można używać jako serwera RADIUS w następujących przypadkach:

- Używasz domeny usług AD DS lub lokalnej bazy danych kont użytkowników SAM jako bazy danych konta użytkownika na potrzeby klientów dostępu.

- Używasz dostępu zdalnego na wielu serwerach dostępowych za pomocą połączeń telefonicznych, serwerach VPN lub routerach wybierania na żądanie i chcesz scentralizować zarówno konfigurację zasad sieciowych, jak i rejestrowanie i rozliczanie połączeń.

- Zlecasz outsourcowanie usługi dostępu wdzwanianego, VPN lub bezprzewodowego dostawcy usług. Serwery dostępu używają usługi RADIUS do uwierzytelniania i autoryzacji połączeń, które są wykonywane przez członków organizacji.

- Chcesz scentralizowanie uwierzytelniania, autoryzacji i ewidencjonowania heterogenicznego zestawu serwerów dostępu.

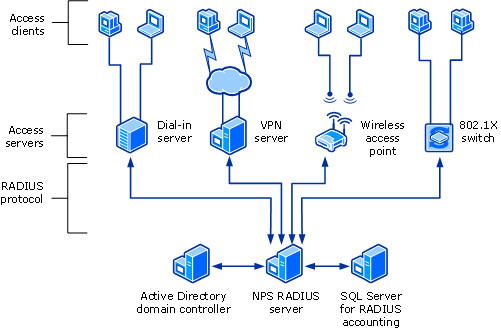

Na poniższym diagramie przedstawiono serwer NPS jako serwer RADIUS dla różnych klientów dostępu.

RADIUS proxy

Jako serwer proxy RADIUS, NPS przekazuje komunikaty uwierzytelniania i rozliczania do serwerów RADIUS NPS i innych serwerów RADIUS. W przypadku używania serwera NPS jako serwera proxy usługi RADIUS kieruje komunikaty RADIUS między klientami usługi RADIUS i serwerami RADIUS. Klienci usługi RADIUS są również nazywani serwerami dostępu do sieci. Serwery RADIUS wykonują uwierzytelnianie użytkownika, autoryzację i ewidencjonowanie aktywności podczas próby połączenia.

W usłudze NPS można skonfigurować nieograniczoną liczbę klientów usługi RADIUS i zdalnych grup serwerów RADIUS. Można również skonfigurować klientów usługi RADIUS, określając zakres adresów IP.

Gdy używasz serwera NPS jako serwera proxy usługi RADIUS, działa jako centralny punkt przełączania lub routingu, za pośrednictwem którego przepływają komunikaty dostępu do usługi RADIUS oraz komunikaty jej rozliczania. NPS rejestruje informacje w dzienniku księgowości dotyczące przekazywanych komunikatów.

Używanie serwera NPS jako serwera proxy usługi RADIUS

Serwer NPS można używać jako serwera proxy usługi RADIUS w następujących przypadkach:

Jesteś dostawcą usług, który oferuje zdalne usługi w zakresie połączeń wdzwanianych, sieci VPN lub dostępu do sieci bezprzewodowej dla wielu klientów. Systemy NAS wysyłają żądania połączeń do serwera proxy usługi RADIUS NPS. Na podstawie części domenowej nazwy użytkownika w żądaniu połączenia, serwer proxy RADIUS NPS przekazuje to żądanie do serwera RADIUS. Klient utrzymuje ten serwer, który może uwierzytelniać i autoryzować próbę połączenia.

Chcesz podać uwierzytelnianie i autoryzację dla kont użytkowników, które nie są członkami żadnej z następujących domen:

- Domena, w której jest członkiem wdrożenia serwera NPS.

- Domena, która ma dwukierunkową relację zaufania z domeną, w której wdrożenie serwera NPS jest elementem członkowskim.

Przykłady kont użytkowników obejmują konta w niezaufanych domenach, jednokierunkowych zaufanych domenach i innych lasach. Zamiast konfigurować serwery dostępu w celu wysyłania żądań połączeń do serwera RADIUS serwera NPS, można skonfigurować je tak, aby wysyłały żądania połączeń do serwera proxy usługi RADIUS serwera NPS. Serwer proxy RADIUS NPS używa części nazwy domeny w nazwie użytkownika i przekazuje żądanie do serwera RADIUS NPS w prawidłowej domenie lub lesie. Próby połączenia dla kont użytkowników w jednej domenie lub lesie mogą być uwierzytelniane dla systemów NAS w innej domenie lub lesie.

Chcesz przeprowadzić uwierzytelnianie i autoryzację przy użyciu bazy danych, która nie jest bazą danych konta systemu Windows. W takim przypadku żądania połączeń zgodne z określoną nazwą obszaru są przekazywane do serwera RADIUS, który ma dostęp do innej bazy danych kont użytkowników i danych autoryzacji. Przykładami innych baz danych użytkowników są bazy danych NetIQ eDirectory i Structured Query Language (SQL).

Chcesz przetworzyć dużą liczbę żądań połączenia. W takim przypadku zamiast konfigurować klientów usługi RADIUS w celu zrównoważenia ich połączeń i żądań ewidencjonowania aktywności na wielu serwerach RADIUS, można skonfigurować je tak, aby wysyłały swoje żądania połączenia i ewidencjonowania aktywności do serwera proxy usługi RADIUS npS. Serwer NPS z serwerem proxy RADIUS dynamicznie równoważy obciążenie żądań połączeń i księgowania na wielu serwerach RADIUS oraz zwiększa wydajność przetwarzania dużej liczby klientów RADIUS i uwierzytelnień na sekundę.

Chcesz zapewnić uwierzytelnianie i autoryzację usługi RADIUS dla dostawców usług zewnętrznych i zminimalizować konfigurację zapory intranetowej. Zapora intranetowa znajduje się między siecią intranetową i obwodową (siecią między intranetem a Internetem). W przypadku umieszczenia serwera NPS w sieci obwodowej zapora między siecią obwodową a intranetem musi zezwalać na przepływ ruchu między serwerami NPS i wieloma kontrolerami domeny. Jeśli zastąpisz wdrożenie serwera NPS serwerem proxy serwera NPS, zapora musi zezwolić tylko na przepływ ruchu usługi RADIUS między serwerem proxy serwera nps a jednym lub wieloma wdrożeniami serwera NPS w intranecie.

Important

Serwer NPS obsługuje uwierzytelnianie między lasami bez serwera proxy RADIUS, gdy poziom funkcjonalności lasu to Windows Server 2003 lub wyższy i istnieje dwukierunkowa relacja zaufania między lasami. Jeśli jednak używasz jednej z następujących struktur z certyfikatami jako metody uwierzytelniania, musisz użyć serwera proxy RADIUS do uwierzytelniania w lasach:

- Bezpieczeństwo warstwy protokołu rozszerzonego uwierzytelniania (Protocol-Transport) (EAP-TLS)

- Zabezpieczenia warstwy Protocol-Transport uwierzytelniania rozszerzonego (PEAP-TLS)

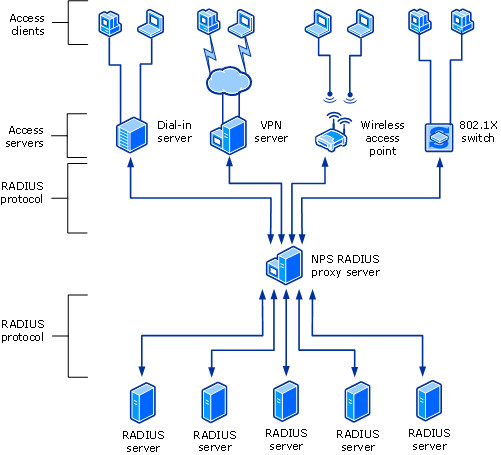

Na poniższym diagramie przedstawiono serwer NPS jako serwer proxy RADIUS między klientami a serwerami RADIUS.

W przypadku serwera NPS organizacje mogą również udostępniać dostawcy usług infrastrukturę dostępu zdalnego przy zachowaniu kontroli nad uwierzytelnianiem, autoryzacją i ewidencjonowaniem aktywności użytkowników.

Konfiguracje serwera NPS można utworzyć w następujących scenariuszach:

- Wireless access

- Zdalny dostęp przez dial-up lub VPN w organizacji

- Outsorcing połączeń dial-up lub dostępu bezprzewodowego

- Internet access

- Uwierzytelniony dostęp do zasobów ekstranetu dla partnerów biznesowych

Przykłady konfiguracji serwera RADIUS i serwera proxy usługi RADIUS

W poniższych przykładach konfiguracji pokazano, jak skonfigurować serwer NPS jako serwer RADIUS i serwer proxy usługi RADIUS.

Serwer NPS jako serwer RADIUS

W tym przykładzie użyto następującej konfiguracji:

- Serwer NPS jest skonfigurowany jako serwer RADIUS.

- Domyślne zasady żądania połączenia są jedynymi skonfigurowanymi zasadami.

- Lokalny serwer NPS RADIUS przetwarza wszystkie żądania połączeń.

Serwer RADIUS serwera NPS może uwierzytelniać i autoryzować konta użytkowników, które znajdują się w domenie serwera RADIUS serwera NPS i w zaufanych domenach.

NPS jako proxy RADIUS

W tym przykładzie serwer NPS jest skonfigurowany jako serwer proxy usługi RADIUS, który przekazuje żądania połączeń. Żądania są przekazywane do zdalnych grup serwerów RADIUS w dwóch niezaufanych domenach.

Domyślne zasady żądania połączenia są usuwane. Tworzone są dwie nowe zasady żądań połączenia w celu przekazywania żądań do każdej z dwóch niezaufanych domen.

W tym przykładzie serwer NPS nie przetwarza żadnych żądań połączenia na serwerze lokalnym.

NPS zarówno jako serwer RADIUS, jak i proxy RADIUS

W tym przykładzie użyto dwóch zasad żądania połączenia:

- Domyślne zasady żądań połączenia, które określają, że żądania połączeń są przetwarzane lokalnie.

- Nowe zasady żądania połączenia. Przekazuje żądania połączeń do serwera NPS RADIUS lub innego serwera RADIUS w niezaufanej domenie.

Druga zasada nosi nazwę Zasady serwera proxy. Jest ona wyświetlana jako pierwsza na uporządkowanej liście zasad.

- Jeśli żądanie połączenia jest zgodne z zasadami serwera proxy, żądanie połączenia jest przekazywane do serwera RADIUS w zdalnej grupie serwerów RADIUS.

- Jeśli żądanie połączenia nie jest zgodne z zasadami serwera proxy, ale jest zgodne z domyślnymi zasadami żądania połączenia, serwer NPS przetwarza żądanie połączenia na serwerze lokalnym.

- Jeśli żądanie połączenia nie pasuje do żadnej z zasad, zostanie odrzucone.

Serwer NPS jako serwer RADIUS ze zdalnymi serwerami ewidencjonowania aktywności

W tym przykładzie lokalny serwer RADIUS serwera NPS nie jest skonfigurowany do wykonywania ewidencjonowania aktywności. Domyślne zasady żądań połączenia są zmieniane tak, aby komunikaty ewidencjonowania usługi RADIUS zostały przekazane do serwera NPS RADIUS lub innego serwera RADIUS w zdalnej grupie serwerów RADIUS.

Chociaż komunikaty księgowe są przekazywane w tym przykładzie, komunikaty uwierzytelniania i autoryzacji nie są przekazywane. Lokalny serwer RADIUS serwera NPS wykonuje funkcje uwierzytelniania i autoryzacji dla domeny lokalnej i wszystkich zaufanych domen.

Serwer NPS z mapowaniem między zdalnymi użytkownikami usługi RADIUS i lokalnymi użytkownikami systemu Windows

W tym przykładzie serwer NPS działa zarówno jako serwer RADIUS, jak i jako serwer proxy usługi RADIUS. Serwer NPS obsługuje każde pojedyncze żądanie połączenia w następujący sposób:

- Żądanie uwierzytelniania jest przekazywane do zdalnego serwera RADIUS.

- Lokalne konto użytkownika systemu Windows jest używane do autoryzacji.

Aby zaimplementować tę konfigurację, należy skonfigurować atrybut Mapowanie użytkowników zdalnego usługi RADIUS do systemu Windows jako warunek zasad żądania połączenia. Konto użytkownika można również utworzyć lokalnie na serwerze RADIUS. To konto musi mieć taką samą nazwę jak konto użytkownika zdalnego, na którym zdalny serwer RADIUS wykonuje uwierzytelnianie.

Configuration

Aby skonfigurować serwer NPS jako serwer RADIUS, można użyć konfiguracji standardowej lub zaawansowanej konfiguracji w konsoli serwera NPS lub w Menedżerze serwera. Aby skonfigurować serwer NPS jako serwer proxy usługi RADIUS, należy użyć konfiguracji zaawansowanej.

Standard configuration

W przypadku konfiguracji standardowej kreatory ułatwiają konfigurowanie serwera NPS dla następujących scenariuszy:

- Serwer RADIUS dla połączeń dial-up lub połączeń VPN

- Serwer RADIUS dla połączeń bezprzewodowych lub przewodowych 802.1X

Aby skonfigurować serwer NPS przy użyciu kreatora, otwórz konsolę serwera NPS, wybierz jeden z poprzednich scenariuszy, a następnie wybierz link kreatora.

Advanced configuration

W przypadku korzystania z konfiguracji zaawansowanej należy ręcznie skonfigurować serwer NPS jako serwer RADIUS lub serwer proxy usługi RADIUS.

To configure NPS by using the advanced configuration, open the NPS console, and then expand Advanced Configuration.

W poniższych sekcjach opisano zaawansowane elementy konfiguracji, które zostały podane.

Konfigurowanie serwera RADIUS

Aby skonfigurować serwer NPS jako serwer RADIUS, należy skonfigurować klientów usługi RADIUS, zasady sieciowe i ewidencjonowanie aktywności usługi RADIUS.

Aby uzyskać instrukcje dotyczące tworzenia tych konfiguracji, zobacz następujące artykuły:

- Konfigurowanie klientów usługi RADIUS

- Konfigurowanie zasad sieci

- Konfigurowanie ewidencjonowania aktywności serwera zasad sieciowych

Konfigurowanie serwera proxy usługi RADIUS

Aby skonfigurować NPS jako proxy RADIUS, należy skonfigurować klientów RADIUS, zdalne grupy serwerów RADIUS oraz zasady żądań połączeń.

Aby uzyskać instrukcje dotyczące tworzenia tych konfiguracji, zobacz następujące artykuły:

- Konfigurowanie klientów usługi RADIUS

- Konfigurowanie zdalnych grup serwerów RADIUS

- Konfigurowanie zasad żądań połączeń

NPS logging

Rejestrowanie NPS jest również nazywane rozliczaniem RADIUS. Rejestrowanie serwera NPS można skonfigurować tak, aby spełniało wymagania, czy serwer NPS jest używany jako serwer RADIUS, serwer proxy lub dowolna kombinacja tych konfiguracji.

Aby skonfigurować rejestrowanie serwera NPS, należy skonfigurować zdarzenia, które chcesz rejestrować i wyświetlać za pomocą Podglądu zdarzeń, a następnie określić, które inne informacje chcesz rejestrować. Ponadto musisz zdecydować, gdzie przechowywać dzienniki informacji o uwierzytelnianiu użytkowników i ewidencjonowaniu aktywności. Dostępne są następujące opcje:

- Pliki dziennika tekstowego przechowywane na komputerze lokalnym

- Baza danych programu SQL Server na komputerze lokalnym lub komputerze zdalnym

Aby uzyskać więcej informacji, zobacz Konfigurowanie ewidencjonowania aktywności serwera zasad sieciowych.