Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

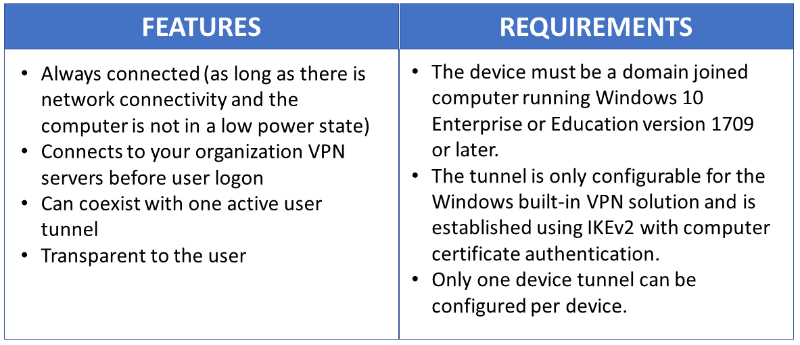

Zawsze włączona sieć VPN umożliwia utworzenie dedykowanego profilu sieci VPN dla urządzenia lub maszyny. Zawsze włączone połączenia sieci VPN obejmują dwa typy tuneli:

Device tunnel connects to specified VPN servers before users log on to the device. Scenariusze łączności przed logowaniem i cele zarządzania urządzeniami korzystają z tunelu urządzenia.

User tunnel connects only after a user logs on to the device. Tunel użytkownika umożliwia użytkownikom dostęp do zasobów organizacji za pośrednictwem serwerów sieci VPN.

Unlike user tunnel, which only connects after a user logs on to the device or machine, device tunnel allows the VPN to establish connectivity before the user logs on. Both device tunnel and user tunnel operate independently with their VPN profiles, can be connected at the same time, and can use different authentication methods and other VPN configuration settings as appropriate. Tunel użytkownika obsługuje protokoły SSTP i IKEv2, a tunel urządzenia obsługuje protokół IKEv2 tylko bez obsługi rezerwowego protokołu SSTP.

Tunel użytkownika jest obsługiwany na urządzeniach przyłączonych do domeny, nieprzyłączonych do domeny (grupa robocza) lub urządzeniach dołączonych do Microsoft Entra ID w celu umożliwienia obsługi scenariuszy przedsiębiorstwa i BYOD. Jest ona dostępna we wszystkich wersjach systemu Windows, a funkcje platformy są dostępne dla innych firm w ramach obsługi wtyczki sieci VPN platformy UWP.

Tunel urządzenia można skonfigurować tylko na urządzeniach przyłączonych do domeny z systemem Windows 10 Enterprise lub Education w wersji 1709 lub nowszej. Nie ma obsługi kontroli tunelu urządzenia przez osoby trzecie. Jeśli w systemie jest używany tylko tunel urządzenia, można skonfigurować tabelę zasad rozpoznawania nazw (NRPT). Jeśli tunel użytkownika i tunel urządzenia są używane w systemie, możesz użyć tabeli zasad rozpoznawania nazw (NRPT) tylko w tunelu użytkownika.

Tunel urządzenia nie obsługuje tunelu wymuszonego. Należy skonfigurować go jako tunel podzielony. |

Prerequisites

Należy włączyć uwierzytelnianie certyfikatu maszyny dla połączeń sieci VPN i zdefiniować główny urząd certyfikacji na potrzeby uwierzytelniania przychodzących połączeń sieci VPN.

$VPNRootCertAuthority = "Common Name of trusted root certification authority"

$RootCACert = (Get-ChildItem -Path cert:LocalMachine\root | Where-Object {$_.Subject -Like "*$VPNRootCertAuthority*" })

Set-VpnAuthProtocol -UserAuthProtocolAccepted Certificate, EAP -RootCertificateNameToAccept $RootCACert -PassThru

Konfiguracja tunelu urządzenia sieci VPN

Poniższy przykładowy profil XML dostarcza użytecznych wskazówek dotyczących scenariuszy, w których wymagane są jedynie ściągnięcia inicjowane przez klienta za pośrednictwem tunelu urządzenia. Filtry ruchu są używane do ograniczania tunelu urządzenia tylko do zarządzania ruchem. Ta konfiguracja działa dobrze w przypadku usługi Windows Update, typowych scenariuszy aktualizacji zasad grupy (GP) i programu Microsoft Endpoint Configuration Manager, a także łączności sieci VPN dla pierwszego logowania bez buforowanych poświadczeń lub scenariuszy resetowania hasła.

W przypadku przypadków wypychania inicjowanych przez serwer, takich jak Zdalne zarządzanie systemem Windows (WinRM), zdalne gpUpdate i zdalne scenariusze aktualizacji programu Configuration Manager — należy zezwolić na ruch przychodzący w tunelu urządzenia, aby nie można było używać filtrów ruchu. Jeśli w profilu tunelu urządzenia włączysz filtry ruchu, tunel urządzenia nie zezwala na ruch przychodzący. To ograniczenie zostanie usunięte w przyszłych wersjach.

Przykładowy profil sieci VPNXML

Poniżej znajduje się przykładowy profil sieci VPNXML.

<VPNProfile>

<NativeProfile>

<Servers>vpn.contoso.com</Servers>

<NativeProtocolType>IKEv2</NativeProtocolType>

<Authentication>

<MachineMethod>Certificate</MachineMethod>

</Authentication>

<RoutingPolicyType>SplitTunnel</RoutingPolicyType>

<!-- disable the addition of a class based route for the assigned IP address on the VPN interface -->

<DisableClassBasedDefaultRoute>true</DisableClassBasedDefaultRoute>

</NativeProfile>

<!-- use host routes(/32) to prevent routing conflicts -->

<Route>

<Address>10.10.0.2</Address>

<PrefixSize>32</PrefixSize>

</Route>

<Route>

<Address>10.10.0.3</Address>

<PrefixSize>32</PrefixSize>

</Route>

<!-- traffic filters for the routes specified above so that only this traffic can go over the device tunnel -->

<TrafficFilter>

<RemoteAddressRanges>10.10.0.2, 10.10.0.3</RemoteAddressRanges>

</TrafficFilter>

<!-- need to specify always on = true -->

<AlwaysOn>true</AlwaysOn>

<!-- new node to specify that this is a device tunnel -->

<DeviceTunnel>true</DeviceTunnel>

<!--new node to register client IP address in DNS to enable manage out -->

<RegisterDNS>true</RegisterDNS>

</VPNProfile>

W zależności od potrzeb poszczególnych scenariuszy wdrażania kolejna funkcja sieci VPN, którą można skonfigurować za pomocą tunelu urządzenia, to Wykrywanie zaufanej sieci.

<!-- inside/outside detection -->

<TrustedNetworkDetection>corp.contoso.com</TrustedNetworkDetection>

Wdrażanie i testowanie

Tunele urządzeń można skonfigurować przy użyciu skryptu programu Windows PowerShell i mostka Instrumentacja zarządzania Windows (WMI). The Always On VPN device tunnel must be configured in the context of the LOCAL SYSTEM account. To accomplish this, it will be necessary to use PsExec, one of the PsTools included in the Sysinternals suite of utilities.

Aby uzyskać wskazówki dotyczące wdrażania profilu na urządzenie (.\Device) w porównaniu z profilem na użytkownika (.\User), zobacz Używanie skryptów programu PowerShell z dostawcą mostka WMI.

Uruchom następujące polecenie programu Windows PowerShell, aby sprawdzić, czy profil urządzenia został pomyślnie wdrożony:

Get-VpnConnection -AllUserConnection

W danych wyjściowych zostanie wyświetlona lista profilów sieci VPN obejmujących całe urządzenie, które są wdrażane na urządzeniu.

Przykładowy skrypt programu Windows PowerShell

Możesz użyć następującego skryptu programu Windows PowerShell, aby pomóc w tworzeniu własnego skryptu na potrzeby tworzenia profilu.

Param(

[string]$xmlFilePath,

[string]$ProfileName

)

$a = Test-Path $xmlFilePath

echo $a

$ProfileXML = Get-Content $xmlFilePath

echo $XML

$ProfileNameEscaped = $ProfileName -replace ' ', '%20'

$Version = 201606090004

$ProfileXML = $ProfileXML -replace '<', '<'

$ProfileXML = $ProfileXML -replace '>', '>'

$ProfileXML = $ProfileXML -replace '"', '"'

$nodeCSPURI = './Vendor/MSFT/VPNv2'

$namespaceName = "root\cimv2\mdm\dmmap"

$className = "MDM_VPNv2_01"

$session = New-CimSession

try

{

$newInstance = New-Object Microsoft.Management.Infrastructure.CimInstance $className, $namespaceName

$property = [Microsoft.Management.Infrastructure.CimProperty]::Create("ParentID", "$nodeCSPURI", 'String', 'Key')

$newInstance.CimInstanceProperties.Add($property)

$property = [Microsoft.Management.Infrastructure.CimProperty]::Create("InstanceID", "$ProfileNameEscaped", 'String', 'Key')

$newInstance.CimInstanceProperties.Add($property)

$property = [Microsoft.Management.Infrastructure.CimProperty]::Create("ProfileXML", "$ProfileXML", 'String', 'Property')

$newInstance.CimInstanceProperties.Add($property)

$session.CreateInstance($namespaceName, $newInstance)

$Message = "Created $ProfileName profile."

Write-Host "$Message"

}

catch [Exception]

{

$Message = "Unable to create $ProfileName profile: $_"

Write-Host "$Message"

exit

}

$Message = "Complete."

Write-Host "$Message"

Additional Resources

Poniżej przedstawiono dodatkowe zasoby ułatwiające wdrożenie sieci VPN.

Zasoby konfiguracji klienta sieci VPN

Poniżej przedstawiono zasoby konfiguracji klienta sieci VPN.

- Jak tworzyć profile sieci VPN w programie Configuration Manager

- Konfigurowanie zawsze włączonych połączeń sieci VPN klienta systemu Windows 10

- Opcje profilu sieci VPN

Zasoby serwera bramy dostępu zdalnego

Poniżej przedstawiono zasoby bramy serwera dostępu zdalnego (RAS).

- Konfigurowanie usługi RRAS przy użyciu certyfikatu uwierzytelniania komputera

- Rozwiązywanie problemów z połączeniami sieci VPN IKEv2

- Konfigurowanie dostępu zdalnego opartego na protokole IKEv2

Important

W przypadku korzystania z tunelu urządzenia z bramą Microsoft RAS, należy skonfigurować serwer RRAS do obsługi uwierzytelniania certyfikatu maszyny IKEv2 poprzez włączenie metody Uwierzytelnianie certyfikatu maszyny dla IKEv2, jak opisano tutaj. Once this setting is enabled, it is strongly recommended that the Set-VpnAuthProtocol PowerShell cmdlet, along with the RootCertificateNameToAccept optional parameter, is used to ensure that RRAS IKEv2 connections are only permitted for VPN client certificates that chain to an explicitly defined internal/private Root Certification Authority. Alternatywnie należy zmienić magazyn zaufanych głównych urzędów certyfikacji na serwerze usługi RRAS, aby zapewnić, że nie zawiera publicznych urzędów certyfikacji zgodnie z opisem tutaj. Podobne metody mogą być również brane pod uwagę w przypadku innych bram sieci VPN.