Migrowanie zaawansowanych zapytań dotyczących wyszukiwania zagrożeń z Ochrona punktu końcowego w usłudze Microsoft Defender

Dotyczy:

- Microsoft Defender XDR

Przenieś zaawansowane przepływy pracy wyszukiwania zagrożeń z Ochrona punktu końcowego w usłudze Microsoft Defender, aby proaktywnie wyszukiwać zagrożenia przy użyciu szerszego zestawu danych. W Microsoft Defender XDR uzyskujesz dostęp do danych z innych rozwiązań zabezpieczeń platformy Microsoft 365, w tym:

- Ochrona punktu końcowego w usłudze Microsoft Defender

- Ochrona usługi Office 365 w usłudze Microsoft Defender

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

Uwaga

Większość Ochrona punktu końcowego w usłudze Microsoft Defender klientów może używać Microsoft Defender XDR bez dodatkowych licencji. Aby rozpocząć przenoszenie zaawansowanych przepływów pracy wyszukiwania zagrożeń z usługi Defender for Endpoint, włącz Microsoft Defender XDR.

Możesz przejść bez wpływu na istniejące przepływy pracy usługi Defender for Endpoint. Zapisane zapytania pozostają nienaruszone, a niestandardowe reguły wykrywania nadal uruchamiają i generują alerty. Będą one jednak widoczne w Microsoft Defender XDR.

Tabele schematów tylko w Microsoft Defender XDR

Zaawansowany schemat wyszukiwania zagrożeń Microsoft Defender XDR udostępnia dodatkowe tabele zawierające dane z różnych rozwiązań zabezpieczeń platformy Microsoft 365. Następujące tabele są dostępne tylko w Microsoft Defender XDR:

| Nazwa tabeli | Opis |

|---|---|

| AlertEvidence | Pliki, adresy IP, adresy URL, użytkownicy lub urządzenia skojarzone z alertami |

| AlertInfo | Alerty z Ochrona punktu końcowego w usłudze Microsoft Defender, Ochrona usługi Office 365 w usłudze Microsoft Defender, Microsoft Defender for Cloud Apps i Microsoft Defender for Identity, w tym informacje o ważności i kategorie zagrożeń |

| EmailAttachmentInfo | Informacje o plikach dołączonych do wiadomości e-mail |

| EmailEvents | Zdarzenia poczty e-mail platformy Microsoft 365, w tym dostarczanie wiadomości e-mail i blokowanie zdarzeń |

| EmailPostDeliveryEvents | Zdarzenia zabezpieczeń, które występują po dostarczeniu, po dostarczeniu wiadomości e-mail do skrzynki pocztowej adresata przez usługę Microsoft 365 |

| EmailUrlInfo | Informacje o adresach URL wiadomości e-mail |

| IdentityDirectoryEvents | Zdarzenia z udziałem lokalnego kontrolera domeny z uruchomioną usługą Active Directory (AD). Ta tabela obejmuje szereg zdarzeń związanych z tożsamością i zdarzeń systemowych na kontrolerze domeny. |

| IdentityInfo | Informacje o kontach z różnych źródeł, w tym Tożsamość Microsoft Entra |

| IdentityLogonEvents | Zdarzenia uwierzytelniania w usługach Active Directory i Microsoft Usługi online |

| IdentityQueryEvents | Zapytania dotyczące obiektów usługi Active Directory, takich jak użytkownicy, grupy, urządzenia i domeny |

Ważna

Zapytania i wykrywanie niestandardowe korzystające z tabel schematów, które są dostępne tylko w Microsoft Defender XDR, można wyświetlać tylko w Microsoft Defender XDR.

Mapowanie tabeli DeviceAlertEvents

Tabele AlertInfo i AlertEvidence zastępują tabelę DeviceAlertEvents w schemacie Ochrona punktu końcowego w usłudze Microsoft Defender. Oprócz danych dotyczących alertów urządzeń te dwie tabele zawierają dane dotyczące alertów dotyczących tożsamości, aplikacji i wiadomości e-mail.

Użyj poniższej tabeli, aby sprawdzić, jak DeviceAlertEvents kolumny są mapowane na kolumny w tabelach AlertInfo i AlertEvidence .

Porada

Oprócz kolumn w poniższej tabeli tabela zawiera wiele innych kolumn, AlertEvidence które zapewniają bardziej całościowy obraz alertów z różnych źródeł. Zobacz wszystkie kolumny AlertEvidence

| Kolumna DeviceAlertEvents | Gdzie znaleźć te same dane w Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo i AlertEvidence tabele |

Timestamp |

AlertInfo i AlertEvidence tabele |

DeviceId |

AlertEvidence Tabeli |

DeviceName |

AlertEvidence Tabeli |

Severity |

AlertInfo Tabeli |

Category |

AlertInfo Tabeli |

Title |

AlertInfo Tabeli |

FileName |

AlertEvidence Tabeli |

SHA1 |

AlertEvidence Tabeli |

RemoteUrl |

AlertEvidence Tabeli |

RemoteIP |

AlertEvidence Tabeli |

AttackTechniques |

AlertInfo Tabeli |

ReportId |

Ta kolumna jest zwykle używana w Ochrona punktu końcowego w usłudze Microsoft Defender do lokalizowania powiązanych rekordów w innych tabelach. W Microsoft Defender XDR możesz pobrać powiązane dane bezpośrednio z AlertEvidence tabeli. |

Table |

Ta kolumna jest zwykle używana w Ochrona punktu końcowego w usłudze Microsoft Defender, aby uzyskać dodatkowe informacje o zdarzeniach w innych tabelach. W Microsoft Defender XDR możesz pobrać powiązane dane bezpośrednio z AlertEvidence tabeli. |

Dostosowywanie istniejących zapytań Ochrona punktu końcowego w usłudze Microsoft Defender

Ochrona punktu końcowego w usłudze Microsoft Defender zapytania będą działać w następującym stanie, chyba że odwołują się do DeviceAlertEvents tabeli. Aby użyć tych zapytań w Microsoft Defender XDR, zastosuj następujące zmiany:

- Zastąp ciąg

DeviceAlertEvents.AlertInfo AlertInfoDołącz do tabel i,AlertEvidenceAlertIdaby uzyskać równoważne dane.

Oryginalne zapytanie

Następujące zapytanie używa DeviceAlertEvents w Ochrona punktu końcowego w usłudze Microsoft Defender, aby uzyskać alerty, które obejmują powershell.exe:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Zmodyfikowane zapytanie

Następujące zapytanie zostało dostosowane do użycia w Microsoft Defender XDR. Zamiast sprawdzać nazwę pliku bezpośrednio z DeviceAlertEventsprogramu , dołącza AlertEvidence ona i sprawdza nazwę pliku w tej tabeli.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Migrowanie niestandardowych reguł wykrywania

Gdy reguły Ochrona punktu końcowego w usłudze Microsoft Defender są edytowane w Microsoft Defender XDR, nadal działają tak jak poprzednio, jeśli wynikowe zapytanie analizuje tylko tabele urządzeń.

Na przykład alerty generowane przez niestandardowe reguły wykrywania, które wysyłają zapytania tylko do tabel urządzeń, będą nadal dostarczane do rozwiązania SIEM i generują powiadomienia e-mail, w zależności od tego, jak zostały skonfigurowane w Ochrona punktu końcowego w usłudze Microsoft Defender. Wszelkie istniejące reguły pomijania w usłudze Defender for Endpoint również będą nadal stosowane.

Po edytowaniu reguły usługi Defender for Endpoint w taki sposób, aby wysyłała zapytania dotyczące tabel tożsamości i wiadomości e-mail, które są dostępne tylko w Microsoft Defender XDR, reguła jest automatycznie przenoszona do Microsoft Defender XDR.

Alerty generowane przez zmigrowane reguły:

- Nie są już widoczne w portalu usługi Defender for Endpoint (Centrum zabezpieczeń usługi Microsoft Defender)

- Zatrzymaj dostarczanie do rozwiązania SIEM lub wygeneruj powiadomienia e-mail. Aby obejść tę zmianę, skonfiguruj powiadomienia za pośrednictwem Microsoft Defender XDR w celu uzyskania alertów. Interfejs API Microsoft Defender XDR umożliwia otrzymywanie powiadomień dotyczących alertów wykrywania klientów lub powiązanych zdarzeń.

- Nie będą pomijane przez reguły pomijania Ochrona punktu końcowego w usłudze Microsoft Defender. Aby zapobiec generowaniu alertów dla niektórych użytkowników, urządzeń lub skrzynek pocztowych, zmodyfikuj odpowiednie zapytania, aby jawnie wykluczyć te jednostki.

Jeśli edytujesz regułę w ten sposób, zostanie wyświetlony monit o potwierdzenie przed zastosowaniem takich zmian.

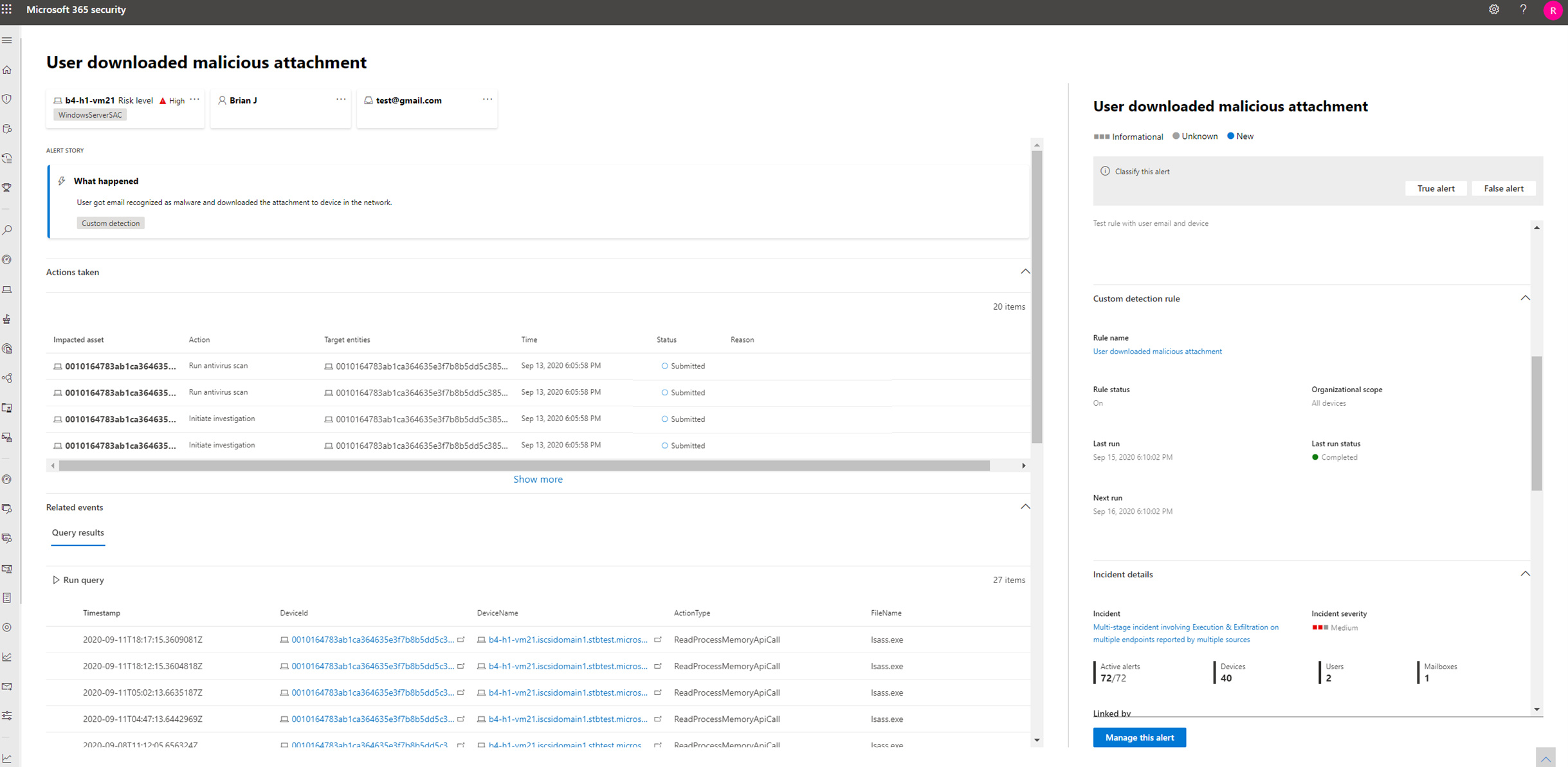

Nowe alerty generowane przez niestandardowe reguły wykrywania w Microsoft Defender XDR są wyświetlane na stronie alertów, która zawiera następujące informacje:

- Tytuł i opis alertu

- Zasoby, których dotyczy problem

- Akcje podjęte w odpowiedzi na alert

- Wyniki zapytania, które wyzwoliły alert

- Informacje o niestandardowej regule wykrywania

Pisanie zapytań bez funkcji DeviceAlertEvents

W schemacie Microsoft Defender XDR tabele i AlertEvidence są dostarczane w AlertInfo celu uwzględnienia zróżnicowanego zestawu informacji towarzyszących alertom z różnych źródeł.

Aby uzyskać te same informacje o alertach, które zostały użyte do pobrania z DeviceAlertEvents tabeli w schemacie Ochrona punktu końcowego w usłudze Microsoft Defender, przefiltruj AlertInfo tabelę wedługServiceSource, a następnie dołącz każdy unikatowy identyfikator do AlertEvidence tabeli, która zawiera szczegółowe informacje o zdarzeniach i jednostkach.

Zobacz przykładowe zapytanie poniżej:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

To zapytanie zwraca o wiele więcej kolumn niż DeviceAlertEvents w schemacie Ochrona punktu końcowego w usłudze Microsoft Defender. Aby zapewnić zarządzanie wynikami, użyj polecenia project , aby uzyskać tylko interesujące Cię kolumny. W poniższym przykładzie przedstawiono kolumny projektów, które mogą cię zainteresować, gdy badanie wykryło działanie programu PowerShell:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Jeśli chcesz filtrować określone jednostki biorące udział w alertach, możesz to zrobić, określając typ jednostki i EntityType wartość, dla których chcesz filtrować. Poniższy przykład szuka określonego adresu IP:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Zobacz też

- Włącz Microsoft Defender XDR

- Omówienie zaawansowanego wyszukiwania zagrożeń

- Analiza schematu

- Zaawansowane wyszukiwanie zagrożeń w Ochrona punktu końcowego w usłudze Microsoft Defender

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla