Instalar o ATA - Etapa 8

Aplica-se a: Advanced Threat Analytics versão 1.9

Etapa 8. Configurar exclusões de endereço IP e usuário Honeytoken

O ATA permite a exclusão de endereços IP ou usuários específicos de várias detecções.

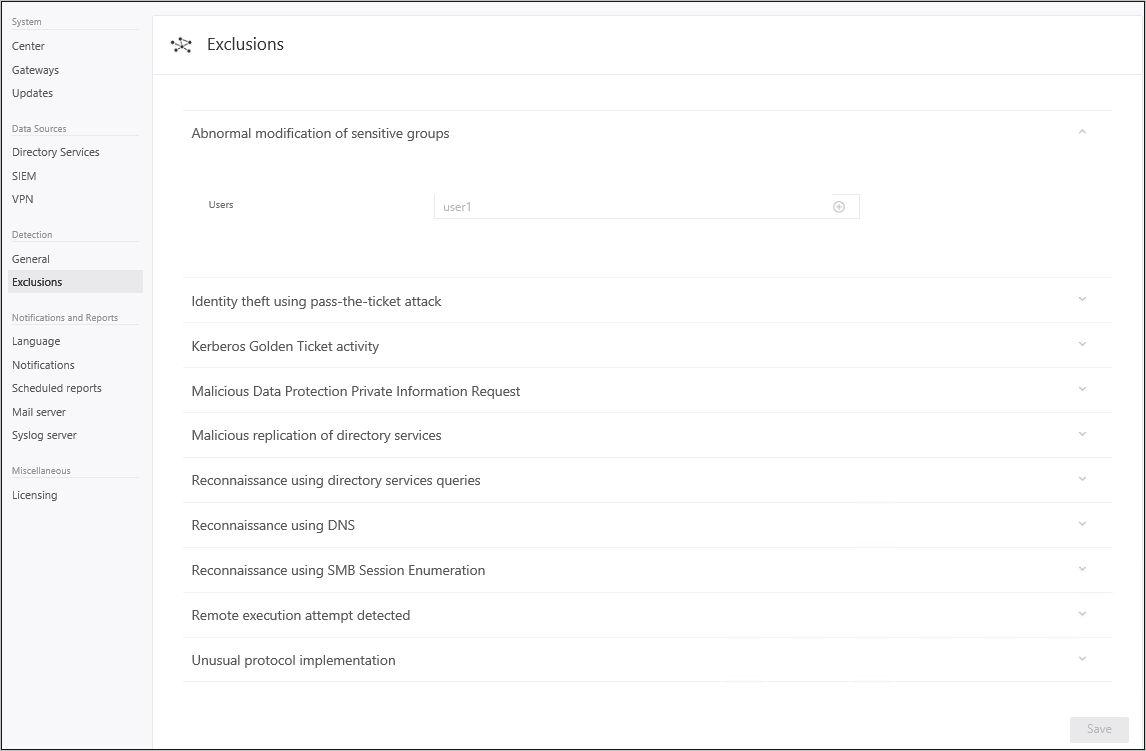

Por exemplo, uma exclusão de reconhecimento de DNS pode ser um verificador de segurança que usa o DNS como mecanismo de verificação. A exclusão ajuda o ATA a ignorar esses verificadores. Um exemplo de uma exclusão Pass-the-Ticket é um dispositivo NAT.

O ATA também permite a configuração de um usuário Honeytoken, que é usado como uma armadilha para agentes mal-intencionados - qualquer autenticação associada a essa conta (normalmente inativa) dispara um alerta.

Para configurar isso, siga estas etapas:

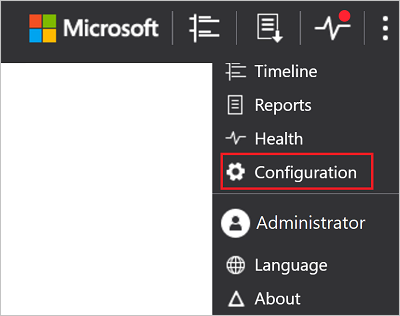

No ATA Console, clique no ícone de configurações e selecione Configuração.

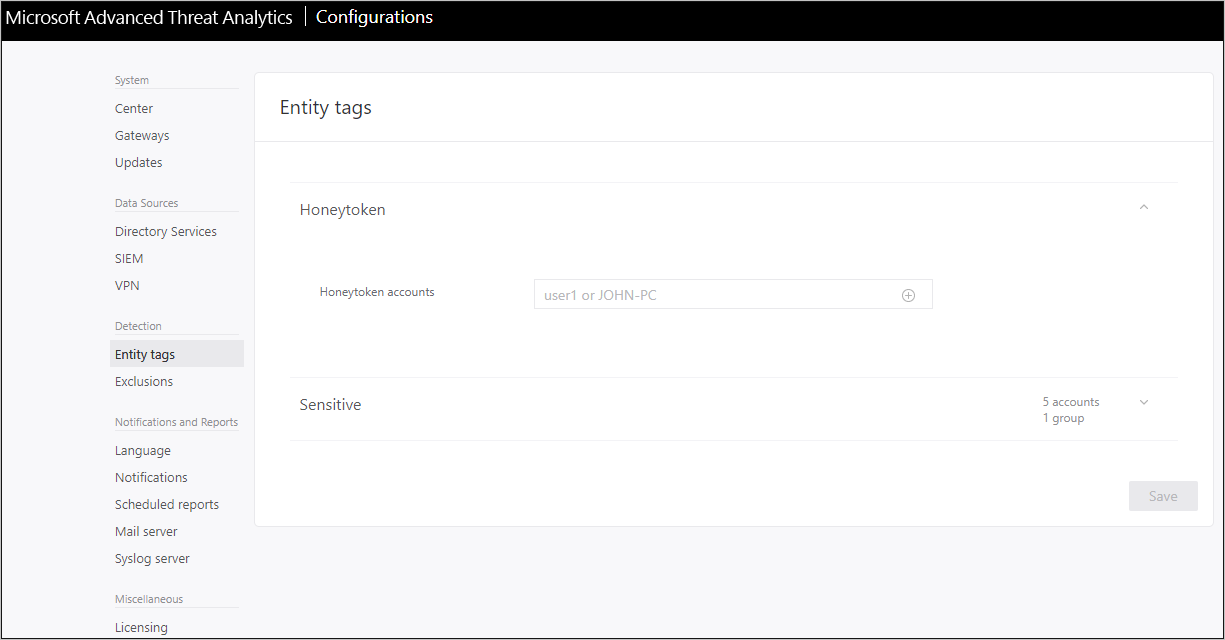

Em Detecção, clique em Marcas de entidade.

Em Contas Honeytoken, insira o nome da conta Honeytoken. O campo Contas Honeytoken é pesquisável e exibe automaticamente entidades em sua rede.

Clique em Exclusões. Para cada tipo de ameaça, insira uma conta de usuário ou endereço IP a ser excluído da detecção dessas ameaças e clique no sinal de mais. O campo Adicionar entidade (usuário ou computador) é pesquisável e será preenchido automaticamente com as entidades em sua rede. Para obter mais informações, consulte Excluindo entidades das detecções

Clique em Save (Salvar).

Parabéns, você implantou com sucesso o Microsoft Advanced Threat Analytics!

Verifique a linha do tempo do ataque para exibir atividades suspeitas detectadas e procure usuários ou computadores e visualize seus perfis.

O ATA inicia imediatamente a verificação de atividades suspeitas. Algumas atividades, como algumas das atividades de comportamento suspeito, não estão disponíveis até que o ATA tenha tido tempo de criar perfis de comportamento (mínimo de três semanas).

Para verificar se o ATA está funcionando e detectando violações em sua rede, você pode conferir o Manual de simulação de ataque do ATA.