O que é o Advanced Threat Analytics?

Aplica-se a: Advanced Threat Analytics versão 1.9

O Advanced Threat Analytics (ATA) é uma plataforma local que ajuda a proteger sua empresa contra vários tipos de ataques cibernéticos direcionados avançados e ameaças internas.

Observação

Ciclo de vida de suporte

A versão final do ATA está disponível para o público em geral. O suporte base do ATA terminou em 12 de janeiro de 2021. O suporte estendido continuará até janeiro de 2026. Para obter mais informações, leia nossa postagem no blog.

Como o ATA funciona

O ATA aproveita um mecanismo de análise de rede próprio para capturar e analisar o tráfego de rede de vários protocolos (como Kerberos, DNS, RPC, NTLM e outros) para autenticação, autorização e coleta de informações. Esta informação é recolhida pelo ATA através de:

- Espelhamento de porta de controladores de domínio e servidores DNS para o ATA Gateway e/ou

- Implantando um ATA Lightweight Gateway (LGW) diretamente nos controladores de domínio

O ATA obtém informações de várias fontes de dados, como logs e eventos em sua rede, para descobrir o comportamento de usuários e outras entidades na organização, e cria um perfil comportamental sobre eles. O ATA pode receber eventos e logs de:

- Integração ao SIEM

- Windows Event Forwarding (WEF)

- Diretamente do coletor de eventos do Windows (para o Lightweight Gateway)

Para obter mais informações sobre a arquitetura do ATA, consulte Arquitetura do ATA.

O que o ATA faz?

A tecnologia ATA detecta várias atividades suspeitas, concentrando-se em várias fases da cadeia de morte dos ataques cibernéticos, incluindo:

- Reconhecimento, durante o qual os invasores coletam informações sobre como o ambiente é construído, quais são os diferentes ativos e quais entidades existem. Normalmente, é aqui que os atacantes constroem planos para suas próximas fases de ataque.

- Ciclo de movimento lateral, durante o qual um invasor investe tempo e esforço em espalhar sua superfície de ataque dentro da rede invadida.

- Controle do domínio (persistência), durante o qual um invasor captura as informações que permitem retomar sua campanha usando vários conjuntos de pontos de entrada, credenciais e técnicas.

Essas fases de um ataque cibernético são semelhantes e previsíveis, não importa o tipo de empresa que está sob ataque ou que tipo de informação está sendo alvo. O ATA procura três tipos principais de ataques: ataques mal-intencionados, comportamento anormal e problemas e riscos de segurança.

Os ataques maliciosos são detectados deterministicamente, procurando a lista completa de tipos de ataque conhecidos, incluindo:

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- PAC Forjado (MS14-068)

- Golden Ticket

- Replicações mal-intencionadas

- Reconhecimento

- Força Bruta

- Execução remota

Para obter uma lista completa de ataques mal-intencionados que podem ser detectados e sua descrição, consulte Quais atividades suspeitas o ATA pode detectar?.

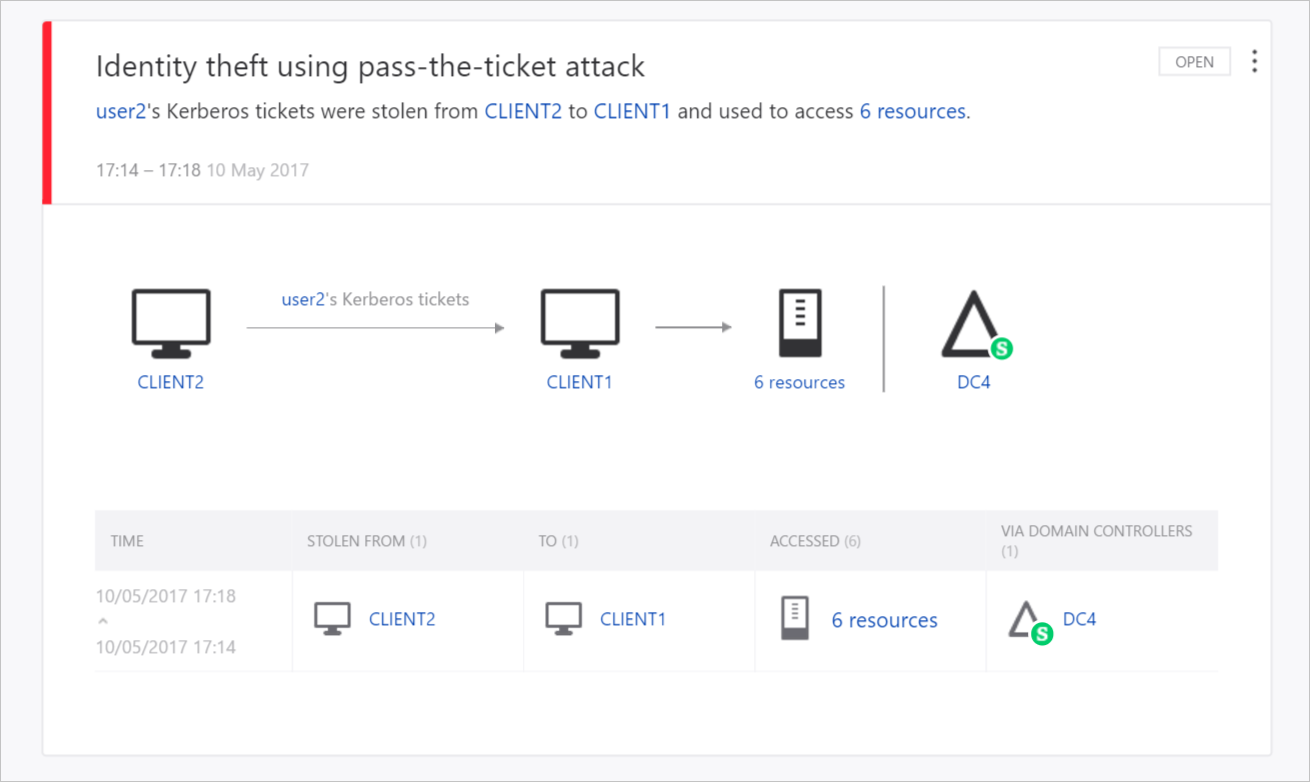

O ATA detecta essas atividades suspeitas e exibe as informações no ATA Console, incluindo uma visão clara de Quem, O que, Quando e Como. Como você pode ver, ao monitorar esse painel simples e fácil de usar, você é alertado de que o ATA suspeita que um ataque Pass-the-Ticket foi tentado em computadores Cliente 1 e Cliente 2 em sua rede.

O comportamento anormal é detectado pelo ATA usando análise comportamental e aproveitando o aprendizado de máquina para descobrir atividades questionáveis e comportamento anormal em usuários e dispositivos na rede, incluindo:

- Logons anormais

- Ameaças desconhecidas

- Compartilhamento de senha

- Movimento lateral

- Modificação de grupos confidenciais

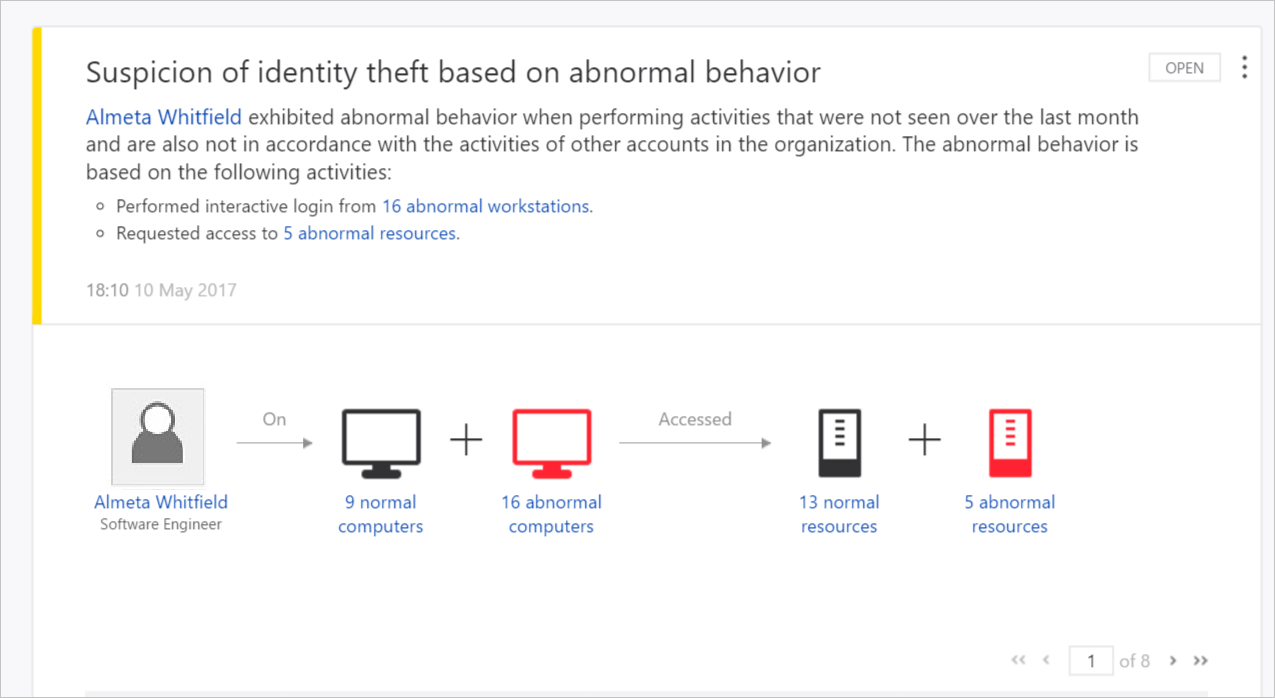

Você pode exibir atividades suspeitas desse tipo no Painel do ATA. No exemplo a seguir, o ATA alerta quando um usuário acessa quatro computadores que normalmente não são acessados por esse usuário, o que pode ser motivo de alarme.

O ATA também detecta problemas e riscos de segurança, incluindo:

- Confiança quebrada

- Protocolos fracos

- Vulnerabilidades de protocolo conhecidas

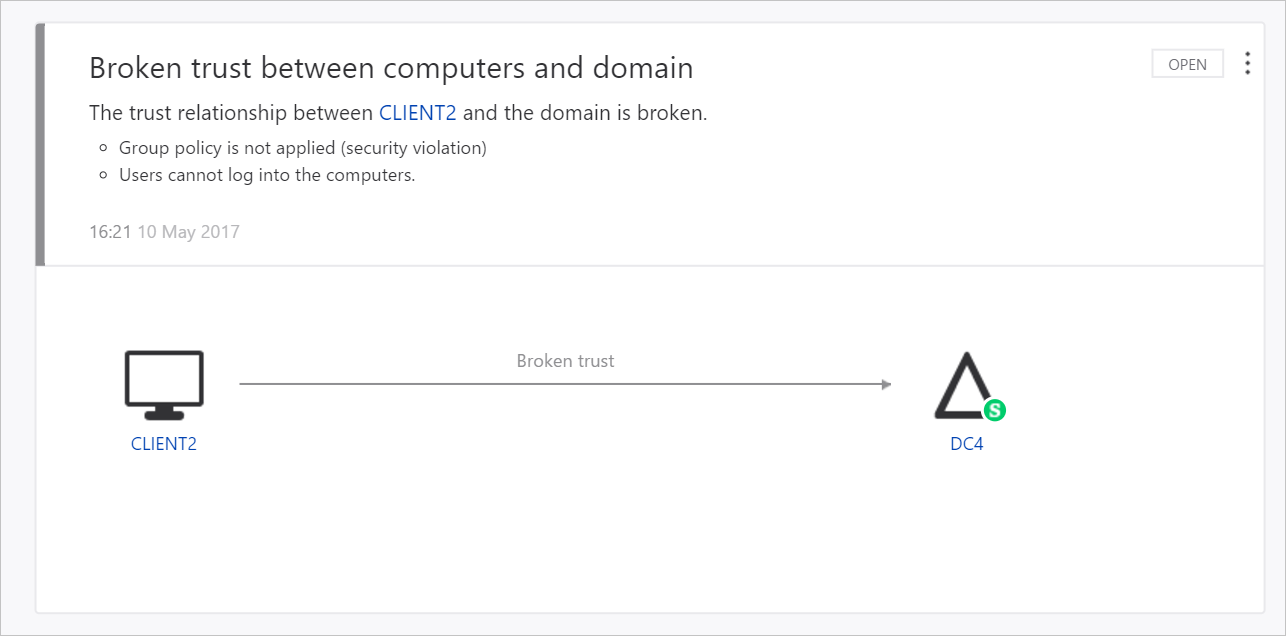

Você pode exibir atividades suspeitas desse tipo no Painel do ATA. No exemplo a seguir, o ATA informa que há uma relação de confiança quebrada entre um computador na rede e o domínio.

Problemas conhecidos

Se você atualizar para o ATA 1.7 e imediatamente para o ATA 1.8, sem primeiro atualizar os ATA Gateways, não será possível migrar para o ATA 1.8. É necessário primeiro atualizar todos os Gateways para a versão 1.7.1 ou 1.7.2 antes de atualizar o ATA Center para a versão 1.8.

Se você selecionar a opção para executar uma migração completa, isso pode levar muito tempo, dependendo do tamanho do banco de dados. Ao selecionar as opções de migração, o tempo estimado é exibido - anote isso antes de decidir qual opção selecionar.

E agora?

Para obter mais informações sobre como o ATA se encaixa em sua rede: Arquitetura do ATA

Para começar a implantar o ATA: Instalar o ATA