Experiência do usuário final resiliente

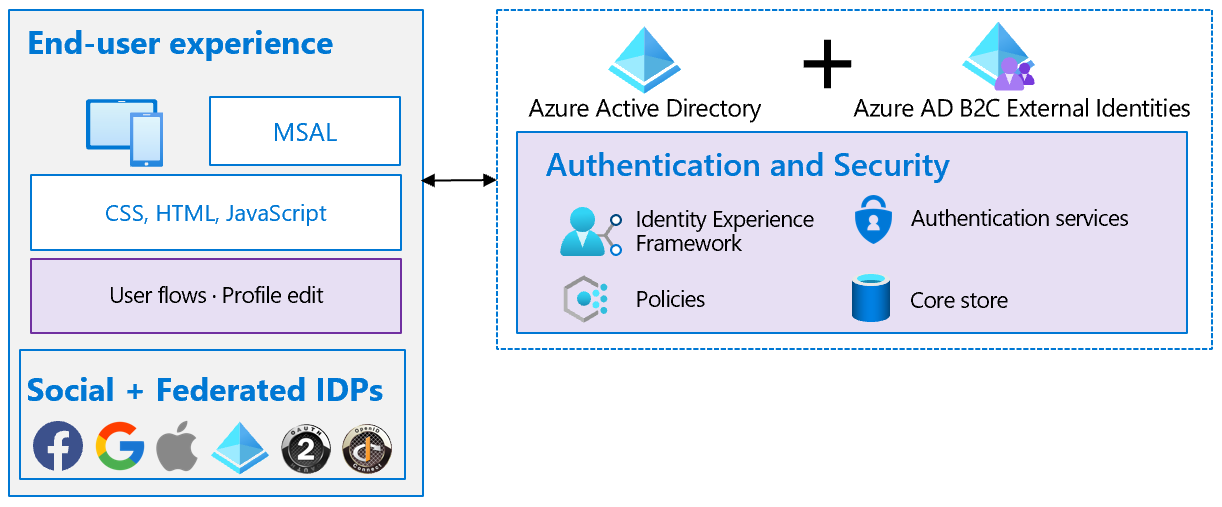

A experiência de inscrição e credenciamento do usuário final contém os seguintes elementos:

As interfaces com as quais o usuário interage, como CSS, HTML e JavaScript

Os fluxos do usuário e políticas personalizadas que você cria, como inscrição, credenciamento e edição de perfil

Os provedores de identidade (IDPs) para seu aplicativo, como nome de usuário e senha da conta local, Outlook, Facebook e Google

Escolher entre fluxo do usuário e política personalizada

Para ajudá-lo a configurar as tarefas de identidade mais comuns, o Azure AD B2C oferece fluxos dos usuários internos que podem ser configurados. Você também pode criar suas próprias políticas personalizadas, o que oferece máxima flexibilidade. No entanto, é recomendável usar políticas personalizadas somente para tratar de cenários complexos.

Como decidir entre fluxo do usuário e política personalizada

Escolha fluxos do usuário internos se os requisitos de negócios puderem ser atendidos por eles. Como a Microsoft testou exaustivamente a validação do nível da política do funcionamento, desempenho ou escala dos fluxos da identidade do usuário, você pode minimizar os testes. Mas ainda é necessário testar seus aplicativos quanto à funcionalidade, desempenho e escala.

Se você escolher políticas personalizadas devido aos requisitos do seu negócio, execute os testes do nível da política para funcionamento, desempenho ou escala, além de testar o aplicativo.

Veja o artigo que compara fluxos do usuário e políticas personalizadas para ajudá-lo a decidir.

Escolher vários IDPs

Ao usar um provedor de identidade externo, como o Facebook, tenha um plano de fallback caso o provedor externo fique indisponível.

Como configurar vários IDPs

Como parte do processo de registro do provedor de identidade externo, inclua uma declaração de verificação de identidade, como o número de celular do usuário ou o endereço de email. Confirme as declarações verificadas para a instância de diretório de Azure AD B2C subjacente. Se o provedor externo não estiver disponível, reverta para a declaração de identidade verificada e use o número de telefone como método de autenticação. Outra opção é enviar ao usuário uma senha de uso único, permitindo a conexão do usuário.

Siga estas etapas para criar caminhos de autenticação alternativos:

Configure sua política de inscrição para permitir inscrições usando contas locais e IDPs externas.

Configure uma política de perfil que permita que os usuários vinculem outra identidade à conta deles depois de entrarem.

Notifique e permita que os usuários alternem para um IDP alternativo durante uma interrupção.

Disponibilidade da Autenticação Multifator

Ao usar um serviço de telefone para a autenticação Multifator (MFA), considere um provedor de serviços alternativo. O provedor de serviços de telefonia ou Telco local podem sofrer interrupções de serviço.

Como escolher uma MFA alternativa

O serviço do Azure AD B2C usa um provedor interno de MFA baseado em telefone que entrega senhas avulsas (OTPs) por tempo limitado. Elas são entregues através de uma chamada de voz e mensagem de texto para o número de telefone do usuário registrado previamente. Os seguintes métodos alternativos estão disponíveis em vários cenários:

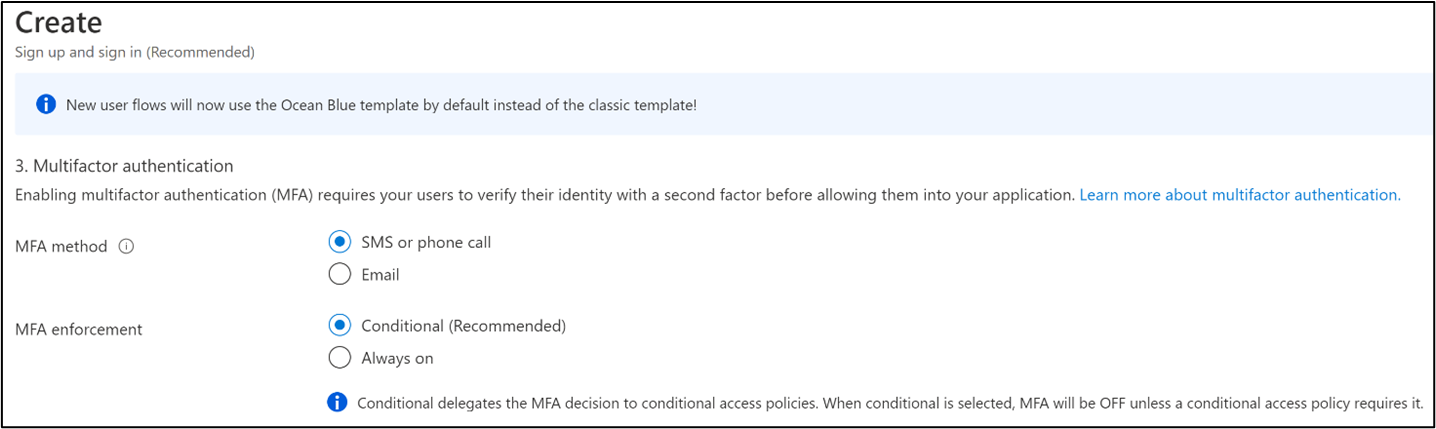

Ao usar fluxos de usuário, há dois métodos para criar resiliência:

- Alterar configuração de fluxo do usuário: ao detectar uma interrupção na entrega de OTP baseada em telefone, altere o método de entrega de OTP de baseado em telefone para baseado em email e reimplante o fluxo do usuário, deixando os aplicativos inalterados.

- Alterar aplicativos: para cada tarefa de identificação, como inscrição e credenciamento, defina dois conjuntos de fluxos do usuário. Configure o primeiro conjunto para usar a OTP baseada em telefone e a segunda para a OTP baseada em email. Ao detectar uma interrupção na entrega de OTP baseada em telefone, altere e reimplante os aplicativos para alternar do primeiro conjunto de fluxos do usuário para o segundo, deixando os fluxos do usuário inalterados.

Ao usar políticas personalizadas, há quatro métodos para criar resiliência. A lista a seguir está em ordem de complexidade e você precisará reimplantar as políticas atualizadas.

Habilitar seleção pelo usuário de OTP baseada em telefone ou OTP baseada em email: exponha ambas as opções para os usuários e permita que eles selecionem uma delas. Não é necessário fazer alterações nas políticas ou nos aplicativos.

Alternar dinamicamente entre OTP baseada em telefone e OTP baseada em email: na inscrição, solicite tanto o número de telefone quanto o endereço de email. Defina a política personalizada com antecedência para alternar a entrega da OTP baseada em telefone para baseada em email caso haja uma interrupção do serviço telefônico. Não é necessário fazer alterações nas políticas ou nos aplicativos.

Usar um aplicativo autenticador: atualize a política personalizada para usar um Aplicativo autenticador. Se a MFA normal for uma OTP baseada em telefone ou email, reimplante as políticas personalizadas para alternar o uso com o Aplicativo autenticador.

Observação

Os usuários precisam configurar a integração com o Aplicativo autenticador durante a inscrição.

- Usar perguntas de segurança: se nenhum dos métodos acima forem aplicáveis, implemente as perguntas de segurança como backup. Configure as perguntas de segurança para os usuários durante a integração ou edição de perfil e armazene as respostas em um banco de dados separado, diferente do diretório. Esse método não atende ao requisito de MFA de "algo que você tem", como por exemplo, telefone, mas oferece outro requisito de "algo que você sabe".

Usar uma rede de fornecimento de conteúdo

As CDNs (redes de distribuição de conteúdo) têm melhor desempenho e são mais baratas que repositórios de blobs para armazenar a interface do fluxo do usuário personalizada. O conteúdo da página da Web é entregue mais rapidamente através de uma rede de servidores altamente disponíveis distribuídos geograficamente.

Teste periodicamente a disponibilidade das CDNs e o desempenho da distribuição de conteúdo por meio do cenário de ponta a ponta e testes de carga. Se estiver planejando um grande aumento futuro devido ao tráfego de promoção ou de feriados, você precisará revisar o teste de carga com as novas estimativas.