Tutorial: Integração do SSO do Microsoft Entra com o Google Cloud/G Suite Connector da Microsoft

Nesse tutorial, você aprenderá a integrar o Google Cloud/G Suite Connector da Microsoft ao Microsoft Entra ID. Ao integrar o Google Cloud/G Suite Connector da Microsoft ao Microsoft Entra ID, você poderá:

- Controlar no Microsoft Entra ID quem tem acesso ao Google Cloud/G Suite Connector da Microsoft.

- Permitir que seus usuários entrem automaticamente no Google Cloud/G Suite Connector da Microsoft com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisará dos seguintes itens:

- Uma assinatura do Microsoft Entra.

- Assinatura do Google Cloud / G Suite Connector da Microsoft habilitada para SSO (logon único).

- Uma assinatura do Google Apps ou uma assinatura do Google Cloud Platform.

Observação

Para testar as etapas deste tutorial, nós não recomendamos o uso de um ambiente de produção. Este documento foi criado usando o novo usuário, experiência de logon único. Se você ainda estiver usando o antigo, a instalação terá uma aparência diferente. Você pode habilitar a nova experiência nas configurações de logon único do aplicativo do G Suite. Vá para Microsoft Entra ID>Aplicativos empresariais, selecione Google Cloud/G Suite Connector da Microsoft, selecione Logon Único e, em seguida, clique em Tentar nossa nova experiência.

Para testar as etapas deste tutorial, você deve seguir estas recomendações:

- Não use o ambiente de produção, a menos que seja necessário.

- Caso você não tenha uma assinatura, obtenha uma conta gratuita.

Perguntas frequentes

P: essa integração dá suporte para integração de SSO do Google Cloud Platform com o Microsoft Entra ID?

A: Sim. O Google Cloud Platform e o Google Apps compartilham a mesma plataforma de autenticação. Portanto, para fazer a integração com o GCP, será necessário configurar o SSO com o Google Apps.

P: os Chromebooks e outros dispositivos Chrome são compatíveis com o logon único do Microsoft Entra?

R: sim. Os usuários podem entrar em seus dispositivos Chromebook usando suas credenciais do Microsoft Entra. Confira este artigo de suporte do Google Cloud / G Suite Connector da Microsoft para saber mais sobre o motivo de os usuários receberem uma solicitação por credenciais duas vezes.

P: se eu habilitar o logon único, os usuários poderão usar suas credenciais do Microsoft Entra para entrar em qualquer produto do Google, como Google Sala de aula, GMail, Google Drive, YouTube e assim por diante?

R: Sim, dependendo de qual Google Cloud / G Suite Connector da Microsoft você optar por habilitar ou desabilitar para sua organização.

P: Posso habilitar o logon único apenas para um subconjunto de usuários do Google Cloud / G Suite Connector da Microsoft?

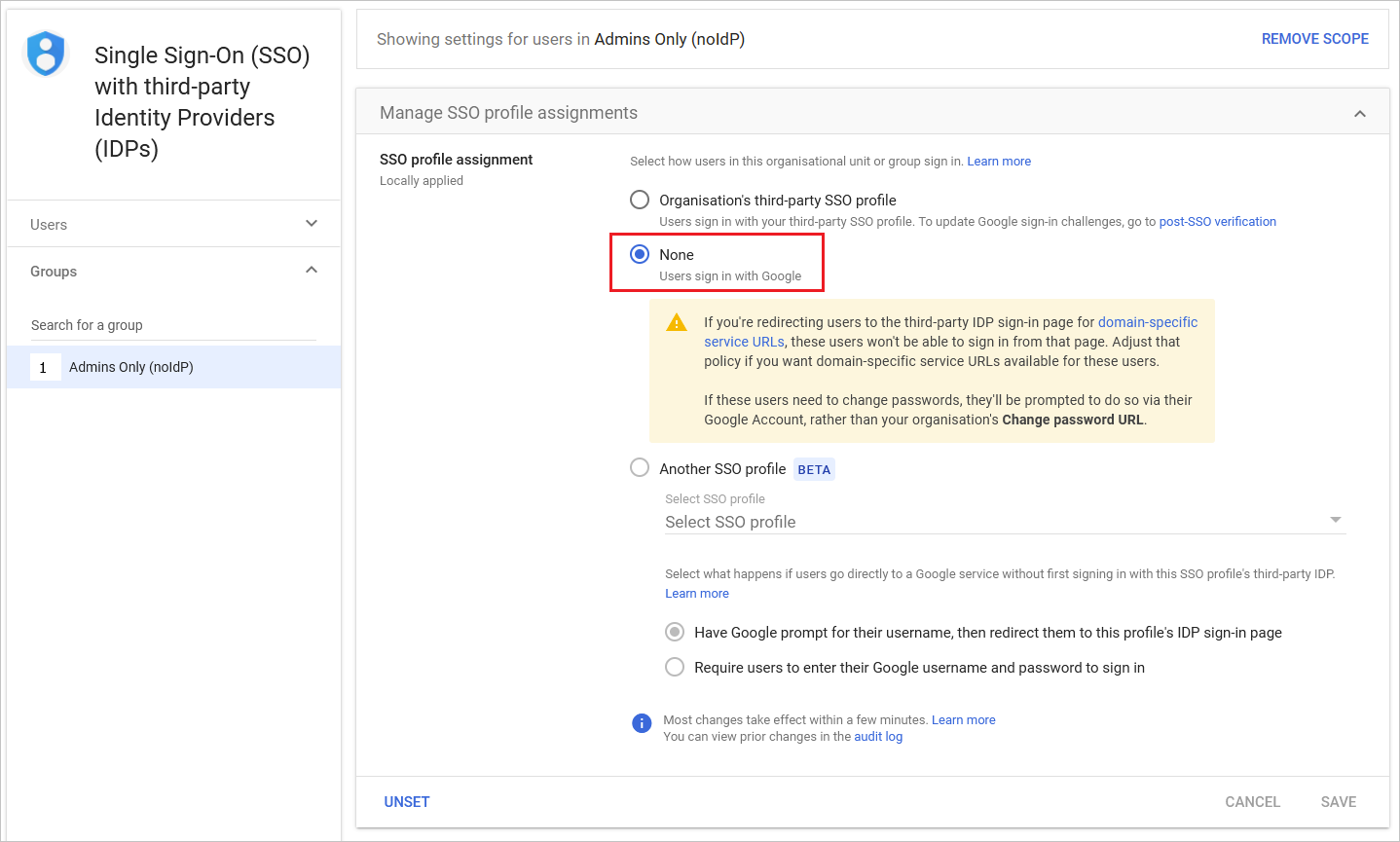

R: Sim, os perfis de SSO podem ser selecionados por Usuário, Unidade Organizacional ou Grupo no Workspace do Google.

Selecione o perfil de SSO como "nenhum" para o grupo do Workspace do Google. Isso impede que os membros desse (grupo do Workspace do Google) sejam redirecionados para o Microsoft Entra ID para logon.

P: Se um usuário se conectar por meio do Windows, ele será autenticado automaticamente no Google Cloud / G Suite Connector da Microsoft sem que uma senha seja solicitada?

A: Há duas opções para este cenário. Primeiro, os usuários poderiam entrar nos dispositivos Windows 10 por meio do ingresso no Microsoft Entra. Como alternativa, os usuários podem entrar em dispositivos Windows que estejam conectados ao domínio de um Active Directory local habilitado para logon único no Microsoft Entra ID por meio de uma implantação do Active Directory Federation Services (AD FS). Ambas as opções exigem que você execute as etapas do tutorial a seguir para habilitar o logon único entre o Microsoft Entra ID e o Google Cloud/G Suite Connector da Microsoft.

P: O que devo fazer quando recebo uma mensagem de erro de "email inválido"?

A: Para essa configuração, o atributo de email é necessário para os usuários entrarem. Esse atributo não pode ser definido manualmente.

O atributo de email é populado automaticamente para qualquer usuário com uma licença válida do Exchange. Se o usuário não estiver habilitado para email, esse erro será recebido, o aplicativo precisa obter esse atributo para fornecer acesso.

Será possível acessar o portal.office.com usando uma conta do administrador. Em seguida, clique em Centro de Administração > Cobrança > Assinaturas. Selecione a Assinatura do Microsoft 365 e depois clique em Atribuir aos usuários. Selecione os usuários que você deseja verificar a assinatura e clique em Editar licenças no painel direito.

Depois que a licença do Microsoft 365 for atribuída, a ação poderá levar alguns minutos para ser aplicada. Depois disso, o atributo user.mai será preenchido automaticamente e o problema deve ser resolvido.

Descrição do cenário

Neste tutorial, você vai configurar e testar o SSO do Microsoft Entra em um ambiente de teste.

O Google Cloud / G Suite Connector da Microsoft dá suporte ao SSO iniciado por SP.

O Google Cloud / G Suite Connector da Microsoft dá suporte ao provisionamento automatizado de usuários.

Como adicionar o Google Cloud / G Suite Connector da Microsoft por meio da galeria

Para configurar a integração do Google Cloud/G Suite Connector da Microsoft no Microsoft Entra ID, você precisa adicionar o Google Cloud/G Suite Connector da Microsoft por meio da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar da galeria, digite Google Cloud / G Suite Connector da Microsoft na caixa de pesquisa.

- Selecione Google Cloud / G Suite Connector da Microsoft no painel de resultados e, em seguida, adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Opcionalmente, você também pode usar o Assistente de Configuração de Aplicativos do Enterprise. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar logon único do Azure AD para o Google Cloud/G Suite Connector da Microsoft

Configure e teste o SSO do Microsoft Entra com o Google Cloud/G Suite Connector da Microsoft usando um usuário de teste chamado B.Simon. Para que o SSO funcione, é necessário estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no Google Cloud/G Suite Connector da Microsoft.

Para configurar e testar o SSO do Microsoft Entra com o Google Cloud/G Suite Connector da Microsoft, execute as etapas a seguir:

- Configurar o SSO do Microsoft Entra – para permitir que os usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra para testar o logon único do Microsoft Entra com B.Silva.

- Atribuir o usuário de teste do Microsoft Entra – para permitir que B.Fernandes use o logon único do Microsoft Entra.

- Configurar o SSO do Google Cloud / G Suite Connector da Microsoft – para definir as configurações de logon único no lado do aplicativo.

- Criar usuário de teste do Google Cloud/G Suite Connector da Microsoft: para ter um equivalente de B.Simon no Google Cloud/G Suite Connector da Microsoft que esteja vinculado à representação do usuário no Microsoft Entra.

- Testar o SSO – para verificar se a configuração funciona.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Acesse Identidade>Aplicativos>Aplicativos empresariais>Google Cloud/G Suite Connector da Microsoft>Logon único.

Na página Selecionar um método de logon único, escolha SAML.

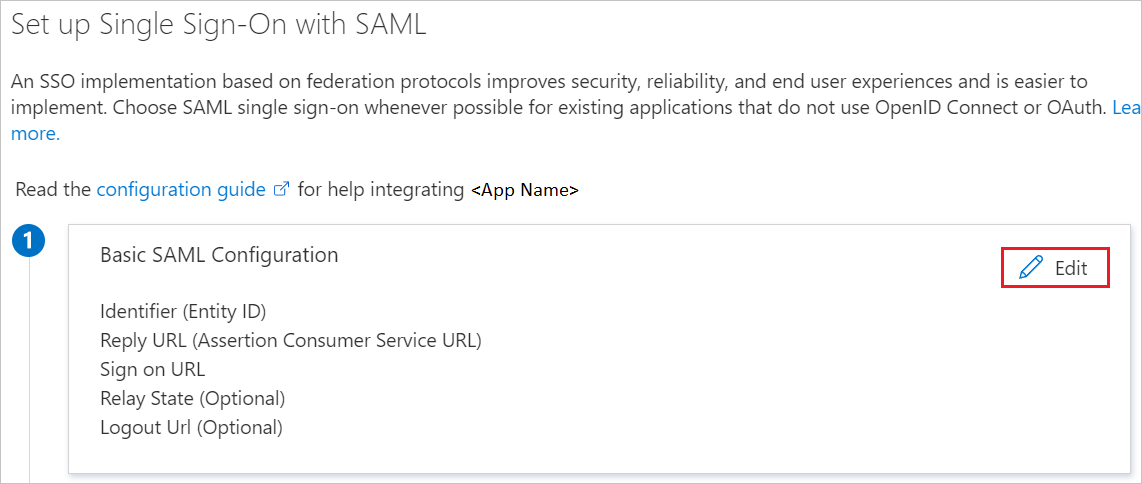

Na página Configurar o logon único com o SAML, clique no ícone de caneta da Configuração Básica do SAML para editar as configurações.

Na seção Configuração Básica do SAML, caso deseje realizar a configuração para o Gmail, execute as seguintes etapas:

a. Na caixa de texto Identificador, digite uma URL usando um dos seguintes padrões:

Identificador google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. Na caixa de texto URL de Resposta , digite uma URL nos seguintes padrões:

URL de Resposta https://www.google.comhttps://www.google.com/a/<yourdomain.com>c. Na caixa de texto URL de Logon, digite uma URL usando o seguinte padrão:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://mail.google.comNa seção Configuração Básica do SAML, caso deseje realizar a configuração para a Google Cloud Platform, execute as seguintes etapas:

a. Na caixa de texto Identificador, digite uma URL usando um dos seguintes padrões:

Identificador google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. Na caixa de texto URL de Resposta , digite uma URL nos seguintes padrões:

URL de Resposta https://www.google.com/acshttps://www.google.com/a/<yourdomain.com>/acsc. Na caixa de texto URL de Logon, digite uma URL usando o seguinte padrão:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://console.cloud.google.comObservação

Esses valores não são reais. Atualize esses valores com o Identificador, a URL de Resposta e a URL de Logon reais. O Google Cloud / G Suite Connector da Microsoft não fornece o valor de ID/Identificador da Entidade na configuração de logon único, de modo que quando você desmarcar a opção emissor específico a um domínio, o valor do Identificador será

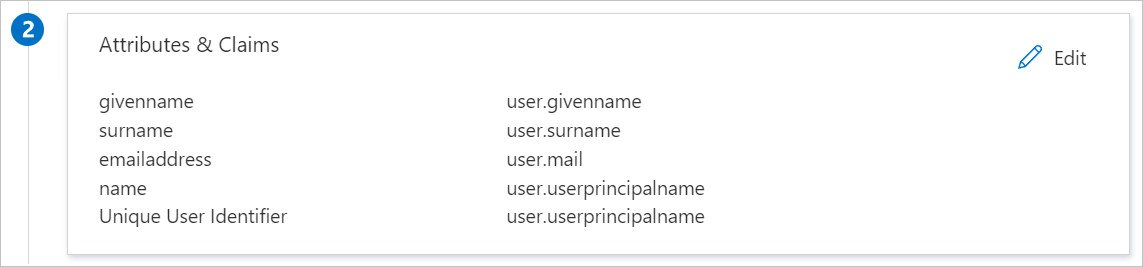

google.com. Se você marcar a opção emissor específico a um domínio, ele serágoogle.com/a/<yourdomainname.com>. Para marcar/desmarcar a opção emissor específico a um domínio, você precisa ir para a seção Configurar SSO do Google Cloud / G Suite Connector da Microsoft, que é explicada posteriormente no tutorial. Para obter mais informações, contate a Equipe de suporte ao cliente do Google Cloud / G Suite Connector da Microsoft.O aplicativo Google Cloud / G Suite Connector da Microsoft para o Azure AD espera as declarações SAML em um formato específico, o que exige a adição de mapeamentos de atributo personalizado à configuração de atributos do token SAML. A captura de tela a seguir mostra um exemplo disso. O valor padrão do Identificador exclusivo de usuário é user.userprincipalname, mas o Google Cloud / G Suite Connector da Microsoft espera que ele seja mapeado para o endereço de email do usuário. Para que você possa usar o atributo user. mail na lista ou usar o valor do atributo apropriado com base na configuração da sua organização.

Observação

Verifique se a resposta SAML não inclui nenhum caractere ASCII não padrão no atributo Surname.

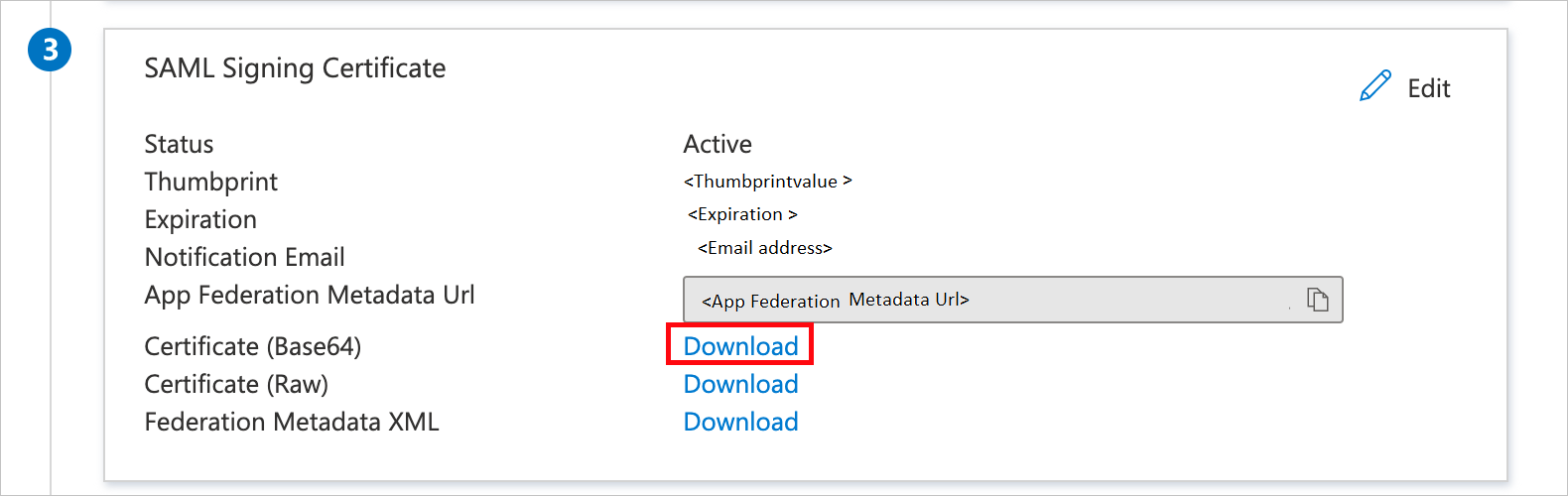

Na página Configurar Logon Único com SAML, na seção Certificado de Autenticação SAML, localize Certificado (Base64) e escolha Baixar para baixar o certificado e salvá-lo no computador.

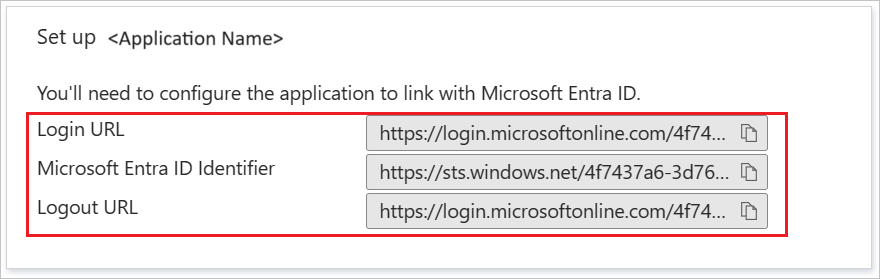

Na seção Configurar o Google Cloud / G Suite Connector da Microsoft, copie as URLs apropriadas com base em seu requisito.

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Fernandes.

- Entre no centro de administração do Microsoft Entra como, no mínimo, Administrador de Usuários.

- Navegue até Identidade>Usuários>Todos os usuários.

- Na parte superior da tela, selecione Novo usuário>Criar novo usuário.

- Nas propriedades do Usuário, siga estas etapas:

- No campo Nome de exibição, insira

B.Simon. - No campo Nome principal do usuário, insira o username@companydomain.extension. Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e, em seguida, anote o valor exibido na caixa Senha.

- Selecione Examinar + criar.

- No campo Nome de exibição, insira

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permitirá que B.Simon use o logon único concedendo a ele acesso ao Google Cloud/G Suite Connector da Microsoft.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Acesse Identidade>Aplicativos>Aplicativos empresariais>Google Cloud/G Suite Connector da Microsoft.

- Na página de visão geral do aplicativo, selecione Usuários e grupos.

- Selecione Adicionar usuário/grupo e, em seguida, Usuários e grupos na caixa de diálogo Adicionar atribuição.

- Na caixa de diálogo Usuários e grupos, selecione B.Fernandes na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando que uma função seja atribuída aos usuários, escolha-a na lista suspensa Selecionar uma função. Se nenhuma função tiver sido configurada para esse aplicativo, você verá a função "Acesso Padrão" selecionada.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o SSO do Google Cloud / G Suite Connector da Microsoft

Abra uma nova guia no navegador e entre no Console de Admin do Google Cloud / G Suite Connector da Microsoft usando sua conta de administrador.

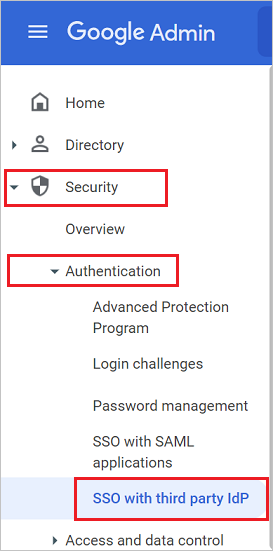

Acesse o Menu ->Segurança-> Autenticação -> SSO com IDP de terceiros.

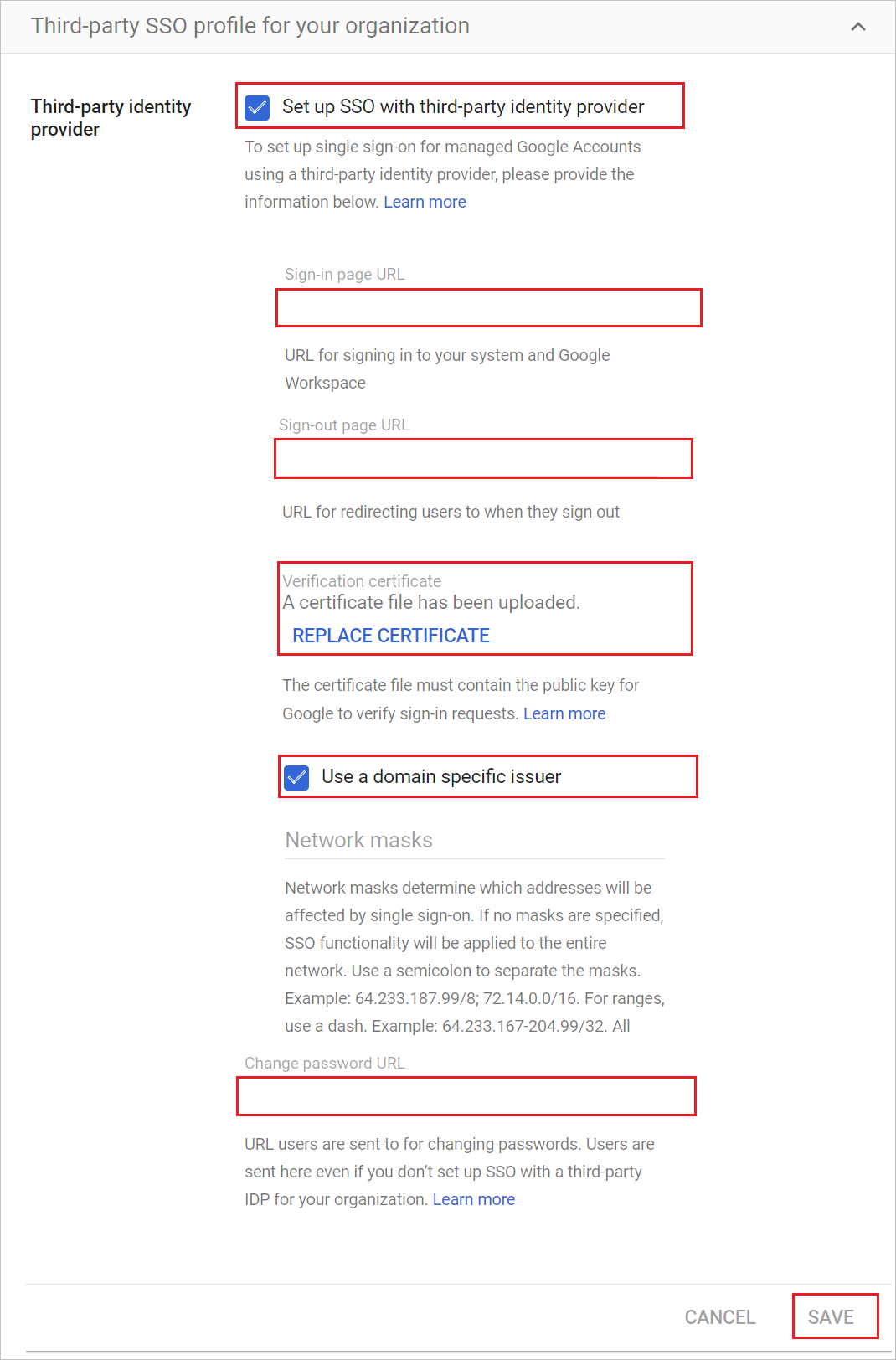

Execute as seguintes alterações de configuração na guia Perfil de SSO de terceiros para sua organização:

a. Ative o perfil SSO para sua organização.

b. No campo URL da Página de Entrada no Google Cloud ou no G Suite Connector da Microsoft, cole o valor da URL de Logon.

c. No campo URL da Página de Saída no Google Cloud ou no G Suite Connector da Microsoft, cole o valor da URL de Logoff.

d. No Google Cloud/G Suite Connector da Microsoft, para o Certificado de verificação, carregue o certificado baixado anteriormente.

e. Marque/desmarque a opção Usar um emissor específico de domínio, de acordo com a observação mencionada na seção Configuração Básica do SAML acima, no Microsoft Entra ID.

f. No campo Alterar URL de senha no Google Cloud / G Suite Connector da Microsoft, insira o valor como

https://account.activedirectory.windowsazure.com/changepassword.aspxg. Clique em Save (Salvar).

Criar usuário de teste do Google Cloud/G Suite Connector da Microsoft

O objetivo desta seção é criar um usuário no Google Cloud / G Suite Connector da Microsoft chamado B. Fernandes. Depois que o usuário for sido criado de modo manual no Google Cloud / G Suite Connector da Microsoft, ele poderá entrar usando as credenciais de logon do Microsoft 365.

O Google Cloud / G Suite Connector da Microsoft também dá suporte ao provisionamento automático de usuários. Para configurar o Provisionamento de Usuário automático, primeiro, configure o Google Cloud / G Suite Connector da Microsoft para o provisionamento automático de usuários.

Observação

Verifique se o usuário já existe no Google Cloud/G Suite Connector da Microsoft se o provisionamento no Microsoft Entra ID não tiver sido ativado antes de testar o logon único.

Observação

Se você precisar criar um usuário manualmente, contate a equipe de suporte do Google.

Testar o SSO

Nesta seção, você vai testar a configuração de logon único do Microsoft Entra com as opções a seguir.

Clique em Testar este aplicativo. Isso redirecionará você à URL de logon do Google Cloud/G Suite Connector da Microsoft, a fim de iniciar o fluxo de logon.

Acesse a URL de Logon do Google Cloud / G Suite Connector da Microsoft diretamente e inicie o fluxo de logon de lá.

Você pode usar os Meus Aplicativos da Microsoft. Quando você clicar no bloco do Google Cloud / G Suite Connector da Microsoft em Meus Aplicativos, isso redirecionará para a URL de logon do Google Cloud / G Suite Connector da Microsoft. Para obter mais informações sobre os Meus Aplicativos, confira Introdução aos Meus Aplicativos.

Próximas etapas

Depois de configurar o Google Cloud / G Suite Connector da Microsoft, você poderá impor o controle de sessão, que fornece proteção contra exportação e infiltração dos dados confidenciais da sua organização em tempo real. O Controle de Sessão é estendido do acesso condicional. Saiba como impor o controle de sessão com o Microsoft Defender for Cloud Apps.