Tutorial: Integração do SSO (logon único) do Microsoft Entra ao ServiceNow

Neste tutorial, você aprenderá a integrar o ServiceNow à ID do Microsoft Entra. Ao integrar o ServiceNow à ID do Microsoft Entra, você poderá:

- Controlar quem tem acesso ao ServiceNow na ID do Microsoft Entra.

- Permitir que os usuários entrem automaticamente no ServiceNow com as respectivas contas do Microsoft Entra.

- Gerenciar suas contas em um local central: o portal do Azure.

Pré-requisitos

Para começar, você precisará dos seguintes itens:

- Uma assinatura do Microsoft Entra. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Uma assinatura do ServiceNow habilitada para SSO (logon único).

- Para o ServiceNow, uma instância ou locatário do ServiceNow dá suporte às versões Calgary, Kingston, Londres, Madri, Nova York, Orlando, Paris e San Diego ou posteriores.

- Para o ServiceNow Express, uma instância do ServiceNow Express, versão Helsinki ou posterior.

- O locatário ServiceNow deve ter o Plug-in de Logon Único de Provedor Múltiplo habilitado.

- Para configuração automática, habilite o plug-in do multi-provedor para ServiceNow.

- Para instalar o aplicativo Agente do ServiceNow (Móvel), vá para a loja apropriada e procure pelo aplicativo Agente do ServiceNow. Em seguida, baixe-o.

Observação

Essa integração também está disponível para uso no ambiente de Nuvem do Governo dos EUA do Microsoft Entra. Você pode encontrar esse aplicativo na Galeria de Aplicativos de Nuvem do Governo dos EUA do Microsoft Entra e configurá-lo da mesma forma que você faz isso na nuvem pública.

Descrição do cenário

Neste tutorial, você vai configurar e testar o SSO do Microsoft Entra em um ambiente de teste.

O ServiceNow dá suporte a SSO iniciado por SP.

O ServiceNow dá suporte ao Provisionamento de usuário automatizado.

Você pode configurar o aplicativo Agente do ServiceNow (Móvel) com a ID do Microsoft Entra para habilitar o SSO. Ele é compatível com usuários Android e iOS. Neste tutorial, você vai configurar e testar o SSO do Microsoft Entra em um ambiente de teste.

Adicionar o ServiceNow da galeria

Para configurar a integração do ServiceNow à ID do Microsoft Entra, você precisará adicioná-lo à lista de aplicativos SaaS gerenciados por meio da galeria.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar da galeria, digite ServiceNow na caixa de pesquisa.

- Selecione ServiceNow no painel de resultados e, em seguida, adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Opcionalmente, você também pode usar o Assistente de Configuração de Aplicativos do Enterprise. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o SSO do Microsoft Entra para o ServiceNow

Configure e teste o SSO do Microsoft Entra com o ServiceNow por meio de um usuário de teste chamado B.Fernandes. Para que o SSO funcione, é necessário estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado do ServiceNow.

Para configurar e testar o SSO do Microsoft Entra com o ServiceNow, execute as seguintes etapas:

- Configurar o SSO do Microsoft Entra para permitir que os usuários usem esse recurso.

- Criar um usuário de teste do Microsoft Entra para testar o logon único do Microsoft Entra com B.Fernandes.

- Atribuir o usuário de teste do Microsoft Entra para permitir que B.Fernandes use o logon único do Microsoft Entra.

- Configurar o SSO do Microsoft Entra para o ServiceNow Express para permitir que os usuários usem esse recurso.

- Configure ServiceNow para definir as configurações de SSO do lado do aplicativo.

- Criar um usuário de teste no ServiceNow para ter um equivalente de B.Fernandes no ServiceNow que esteja vinculado à representação de usuário do Microsoft Entra.

- Configure o SSO do ServiceNow Express para definir as configurações de logon único do lado do aplicativo.

- Teste o SSO para verificar se a configuração funciona.

- Testar SSO para Agente do ServiceNow (Móvel) para verificar se a configuração está funcionando.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

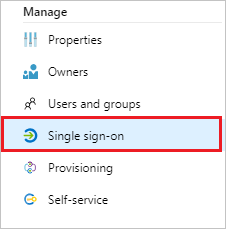

Navegue até Identidade>Aplicativos>Aplicativos empresariais>página de integração do aplicativo ServiceNow e localize a seção Gerenciar. Selecione logon único.

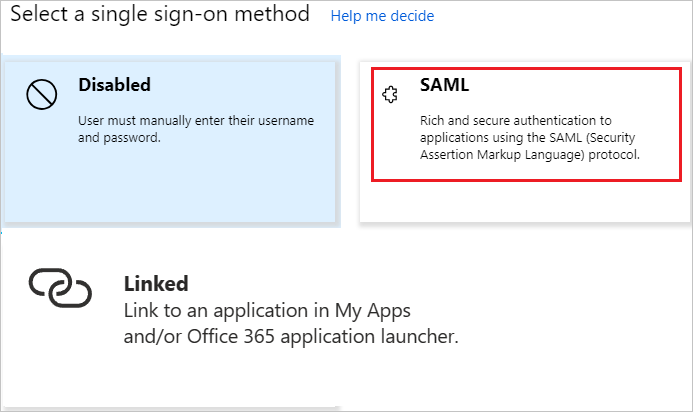

Na página Selecionar um método de logon único, escolha SAML.

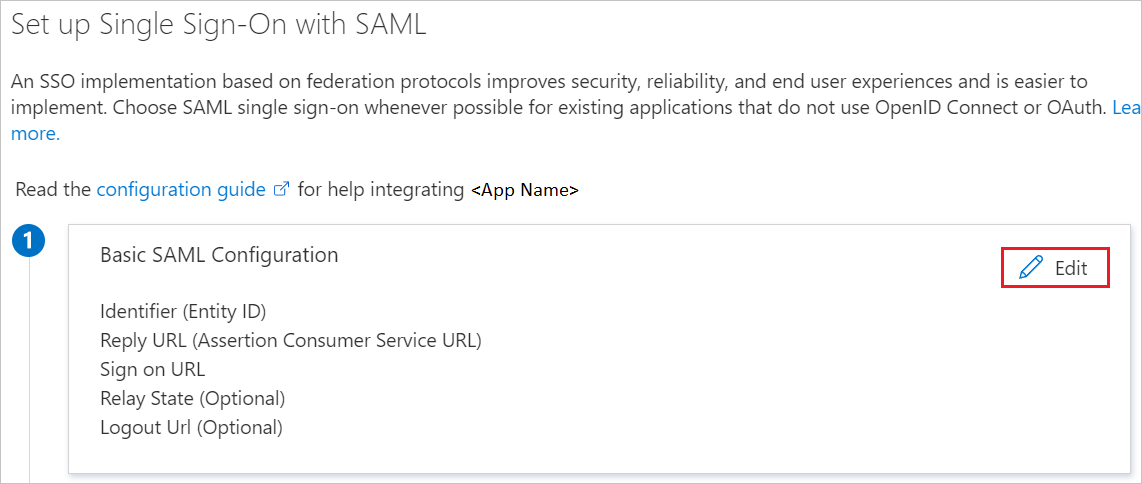

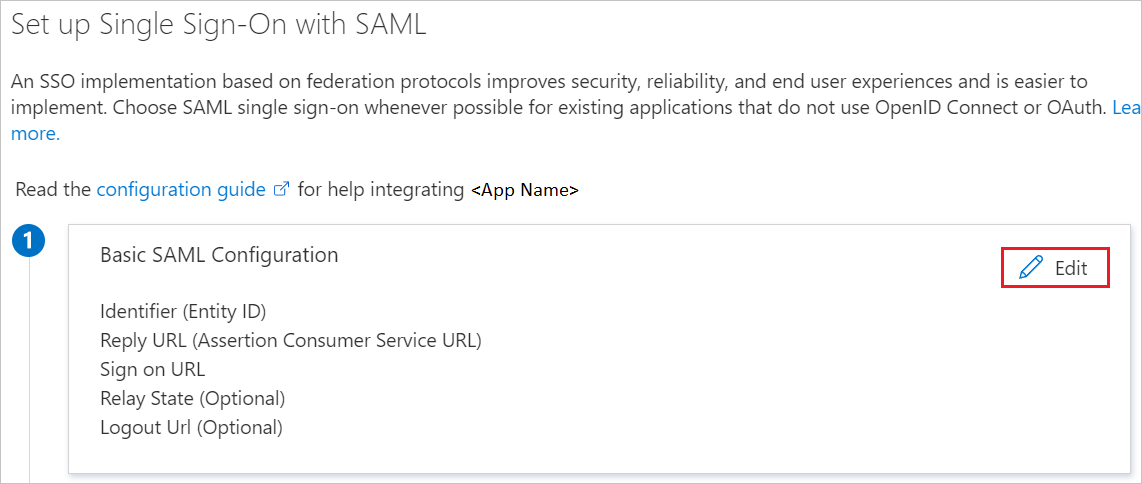

Na página Configurar o logon único com o SAML, selecione o ícone de caneta da Configuração Básica de SAML para editar as configurações.

Na seção Configuração Básica do SAML, realize as seguintes etapas:

a. Em URL de entrada, insira um dos seguintes padrões de URL:

URL de logon https://<instancename>.service-now.com/navpage.dohttps://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>Observação

Copie o valor de sys_id da seção Configurar ServiceNow, explicada posteriormente neste tutorial.

b. Em Identificador (ID da Entidade) , insira uma URL que adote o seguinte padrão:

https://<instance-name>.service-now.comc. Para a URL de Resposta, insira um dos seguintes padrões de URLs:

URL de resposta https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. Em URL de Logoff, insira uma URL que adote o seguinte padrão:

https://<instancename>.service-now.com/navpage.doObservação

Se "/" for adicionado ao valor de Identificador, remova-o manualmente.

Observação

Esses valores não são reais. Você precisa atualizar esses valores com a URL de Logon, a URL de Resposta, a URL de Logoff e o identificador, que são explicados mais adiante no tutorial. Você também pode consultar os padrões mostrados na seção Configuração Básica do SAML.

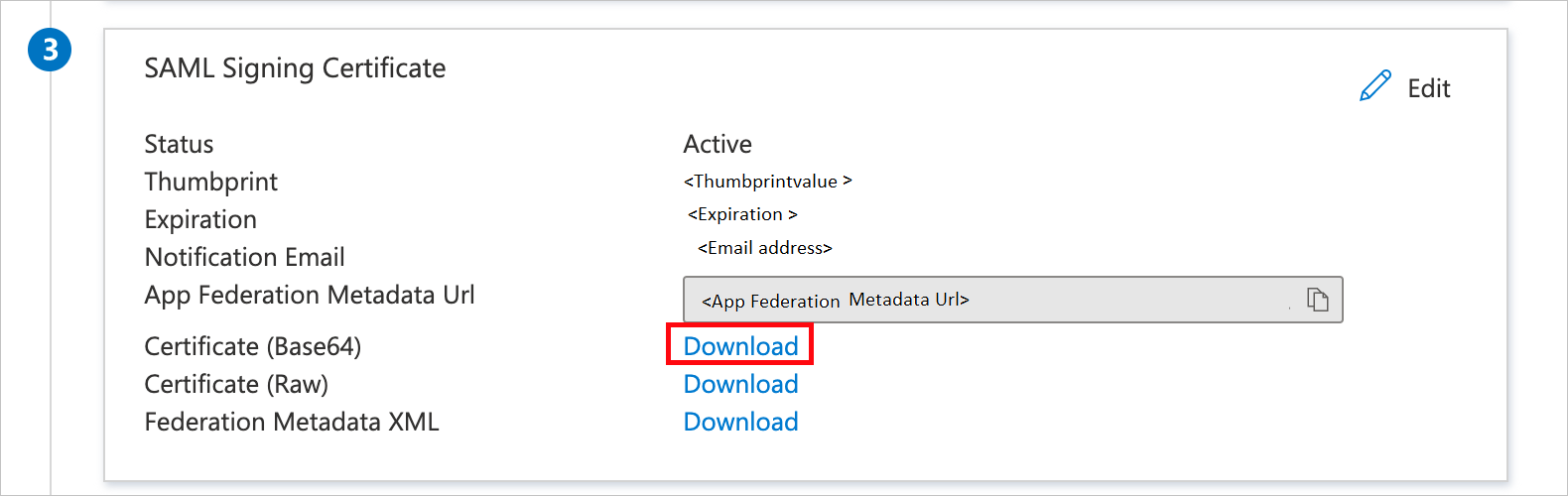

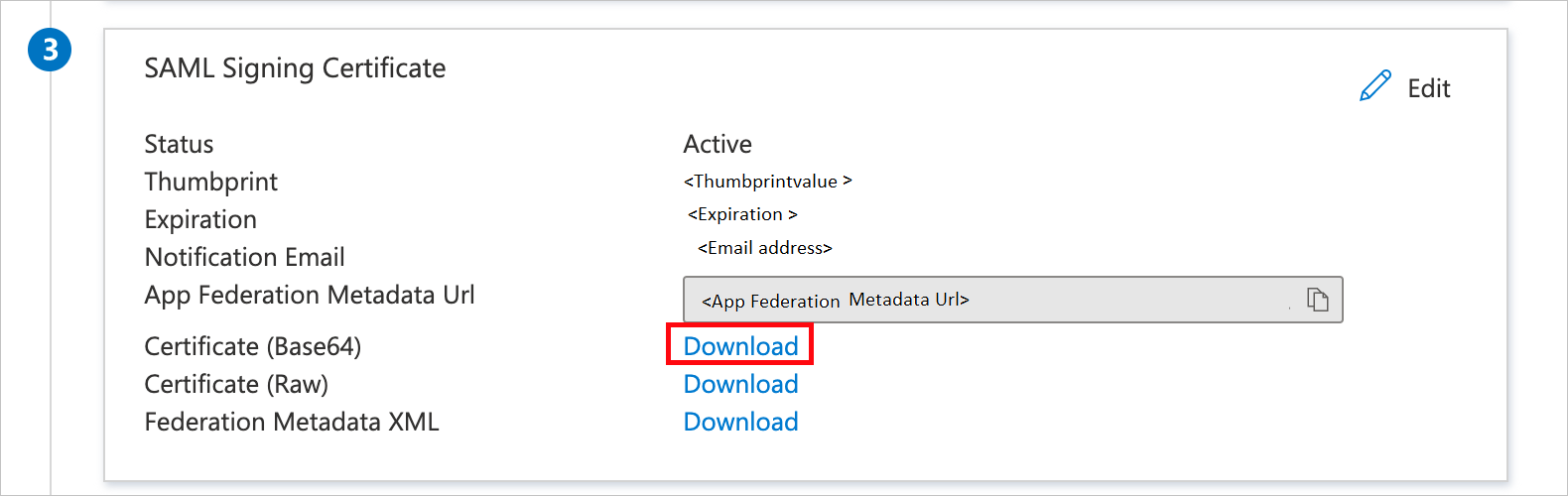

Na página Configurar o logon único com o SAML, na seção Certificado de Autenticação do SAML, localize Certificado (Base64) .

a. Clique no botão copiar para copiar a URL de metadados de federação do aplicativo e cole-a no bloco de notas. Essa URL será usada posteriormente no tutorial.

b. Selecione Download para baixar o Certificado (Base64) e, em seguida, salve o arquivo do certificado no seu computador.

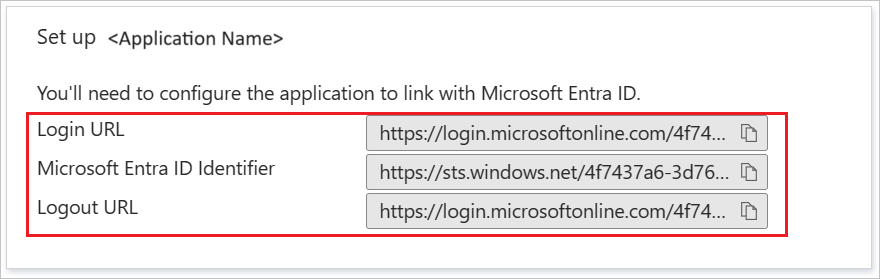

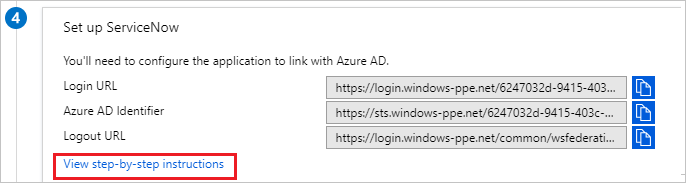

Na seção Configurar o ServiceNow, copie as URLs apropriadas de acordo com suas necessidades.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Fernandes.

- Entre no centro de administração do Microsoft Entra como, no mínimo, Administrador de Usuários.

- Navegue até Identidade>Usuários>Todos os usuários.

- Na parte superior da tela, selecione Novo usuário>Criar novo usuário.

- Nas propriedades do Usuário, siga estas etapas:

- No campo Nome de exibição, insira

B.Simon. - No campo Nome principal do usuário, insira o username@companydomain.extension. Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e, em seguida, anote o valor exibido na caixa Senha.

- Selecione Examinar + criar.

- No campo Nome de exibição, insira

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você habilitará B.Fernandes a usar o logon único permitindo acesso ao ServiceNow.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais.

- Na lista de aplicativos, selecione ServiceNow.

- Na página de visão geral do aplicativo, localize a seção Gerenciar e selecione Usuários e grupos.

- Selecione Adicionar usuário. Na caixa de diálogo Adicionar Atribuição, selecione Usuários e grupos.

- Na caixa de diálogo Usuários e grupos, selecione B.Fernandes na lista de usuários e, em seguida, escolha Selecionar.

- Se você estiver esperando que uma função seja atribuída aos usuários, escolha-a na lista suspensa Selecionar uma função. Se nenhuma função tiver sido configurada para esse aplicativo, você verá a função "Acesso Padrão" selecionada.

- Na caixa de diálogo Adicionar Atribuição, selecione Atribuir.

Configurar o SSO do Microsoft Entra para o ServiceNow Express

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos empresariais> página de integração do aplicativo ServiceNow e selecione Logon único.

Na caixa de diálogo Selecionar um método de logon único, selecione o modo SAML/WS-Fed para habilitar o logon único.

Na página Configurar o logon único com o SAML, selecione o ícone de caneta para abrir a caixa de diálogo Configuração Básica de SAML.

Na seção Configuração Básica do SAML, realize as seguintes etapas:

a. Para o URL de entrada, insira um dos seguintes padrões de URL:

URL de logon https://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>https://<instancename>.service-now.com/consumer.dob. Para Identificador (ID da Entidade) , insira uma URL que adote o seguinte padrão:

https://<instance-name>.service-now.comc. Para a URL de Resposta, insira um dos seguintes padrões de URLs:

URL de resposta https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. Em URL de Logoff, insira uma URL que adote o seguinte padrão:

https://<instancename>.service-now.com/navpage.doObservação

Se "/" for adicionado ao valor de Identificador, remova-o manualmente.

Observação

Esses valores não são reais. Você precisa atualizar esses valores com a URL de Logon, a URL de Resposta, a URL de Logoff e o identificador, que são explicados mais adiante no tutorial. Você também pode consultar os padrões mostrados na seção Configuração Básica do SAML.

Na página Configurar logon único com o SAML, na seção Certificado de Autenticação do SAML, selecione Download para baixar o Certificado (Base64) das opções especificadas, de acordo com seus requisitos. Salve-o no computador.

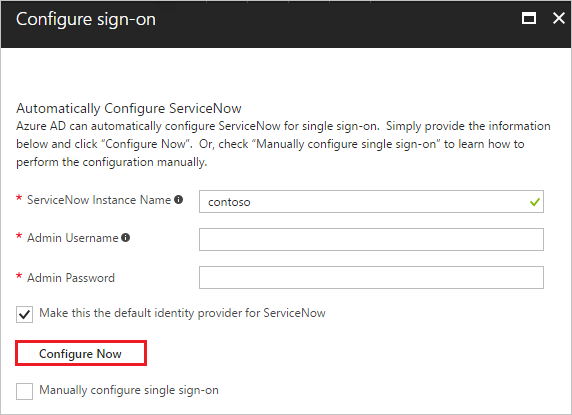

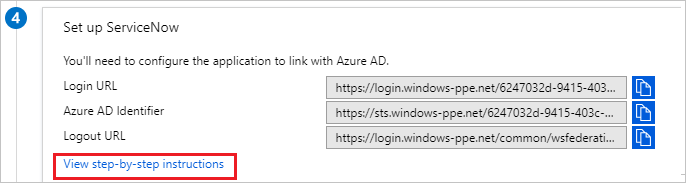

Você pode fazer com que a ID do Microsoft Entra configure automaticamente o ServiceNow para a autenticação baseada em SAML. Para habilitar esse serviço, acesse a seção Configurar o ServiceNow e selecione Exibir instruções passo a passo para abrir a janela Configurar logon.

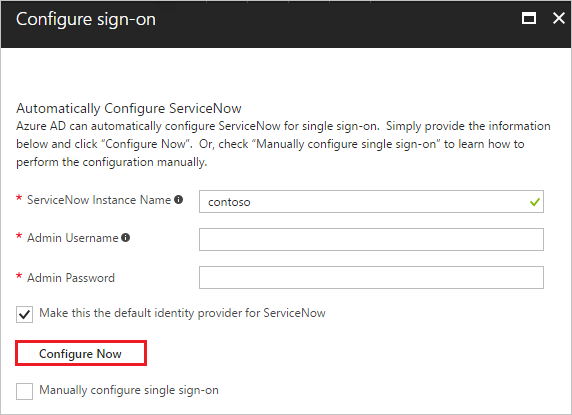

No formulário Configurar logon, insira o nome da instância, o nome de usuário do administrador e a senha de administrador do ServiceNow. Selecione Configurar agora. O nome de usuário do administrador informado deve ter a função security_admin atribuída no ServiceNow para que isso funcione. Caso contrário, para configurar manualmente o ServiceNow para usar a ID do Microsoft Entra como um provedor de identidade SAML, selecione Configurar o logon único manualmente. Copie a URL de Logoff, o Identificador do Microsoft Entra e a URL de Logon da seção Referência rápida.

Configurar o ServiceNow

Entre no seu aplicativo ServiceNow como administrador.

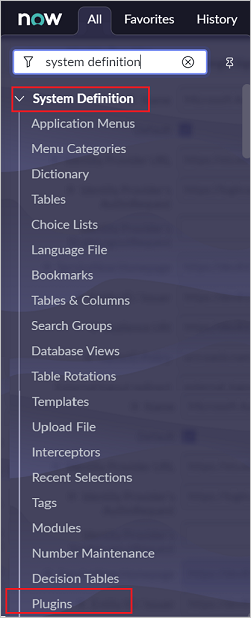

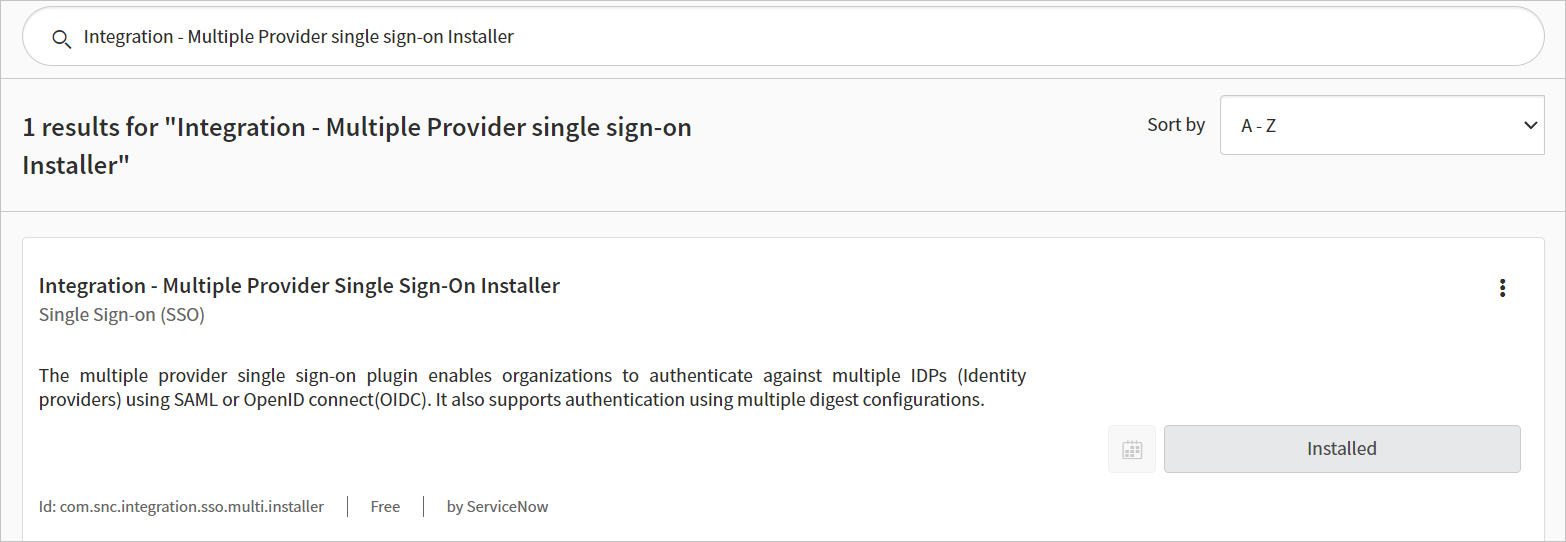

Ative o plug-in Integração – Instalador de logon único para vários provedores executando as seguintes etapas:

a. No painel esquerdo, pesquise a seção Definição de Sistema na caixa de pesquisa e, em seguida, selecione plug-ins.

b. Pesquise por Integração – Instalador de logon único para vários provedores, depois instale-o e ative-o.

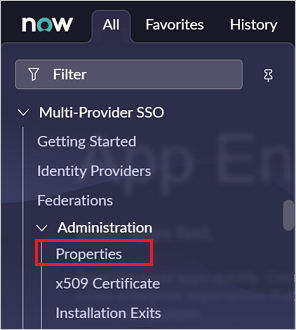

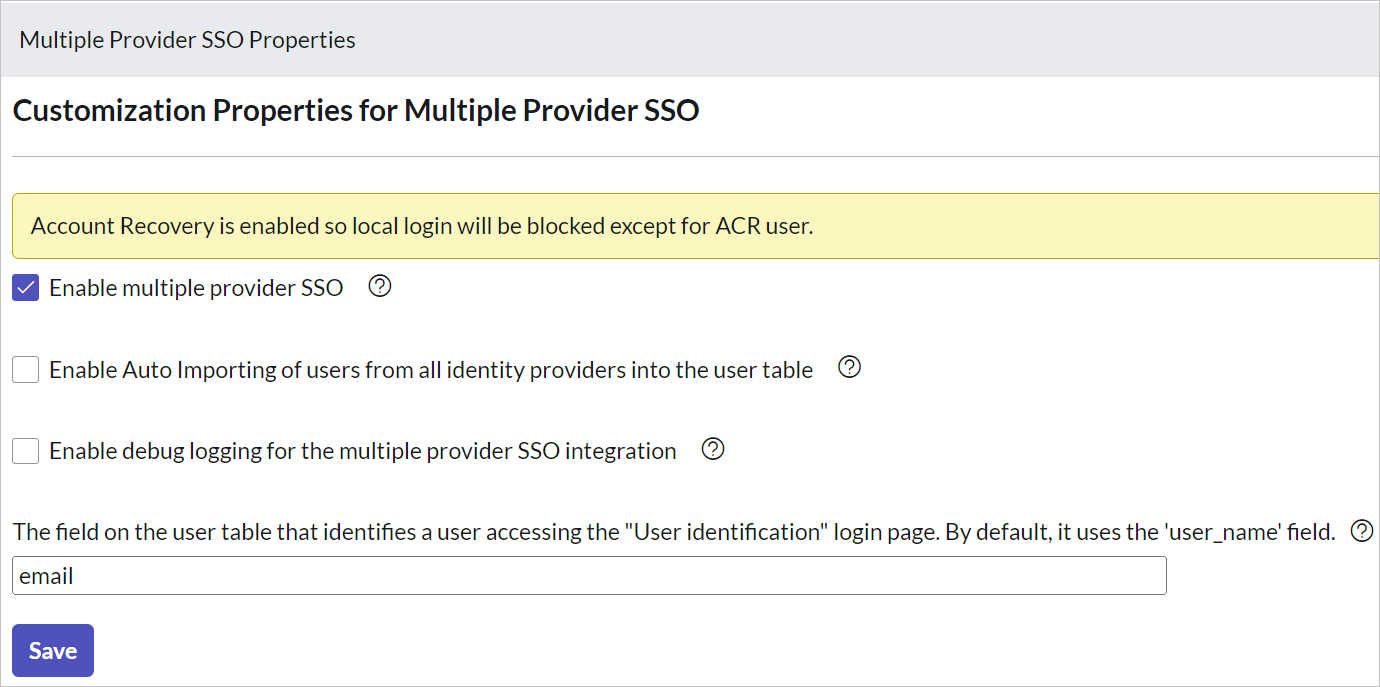

No painel à esquerda, pesquise pela seção SSO para vários provedores na barra de pesquisa, depois selecione Propriedades na Administração.

Na caixa de diálogo Propriedades de SSO para vários provedores, execute as seguintes etapas:

Para Habilitar SSO para vários provedores, selecione Sim.

Para Habilitar importação automática de usuários de todos os provedores de identidade para a tabela do usuário, selecione Sim.

Para Habilitar o log de depuração para a integração do SSO para vários provedores, selecione Sim.

Para O campo da tabela do usuário que... , insira email.

Clique em Salvar.

Você pode configurar o ServiceNow automaticamente ou manualmente. Para configurar o ServiceNow automaticamente, execute as seguintes etapas:

Volte à página de logon único do ServiceNow.

O serviço de configuração com um clique é fornecido para o ServiceNow. Para habilitar esse serviço, acesse a seção Configuração do ServiceNow e selecione Configurar o ServiceNow para abrir a janela Configurar logon.

No formulário Configurar logon, insira o nome da instância, o nome de usuário do administrador e a senha de administrador do ServiceNow. Selecione Configurar agora. O nome de usuário do administrador informado precisa ter a função security-admin atribuída no ServiceNow para que isso funcione. Caso contrário, para configurar manualmente o ServiceNow para usar a ID do Microsoft Entra como um provedor de identidade SAML, selecione Configurar o logon único manualmente. Copie a URL de saída, a ID da Entidade do SAML e a URL do serviço de logon único do SAML da seção de Referência Rápida.

Entre no seu aplicativo ServiceNow como administrador.

Na configuração automática, todas as configurações necessárias são definidas do lado do ServiceNow, mas o Certificado X.509 não é habilitado por padrão e o valor de Script de Logon Único deve ser MultiSSOv2_SAML2_custom. Você precisa mapeá-lo manualmente para o provedor de identidade no ServiceNow. Siga estas etapas:

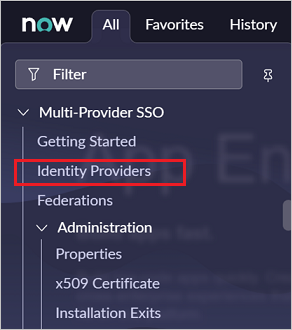

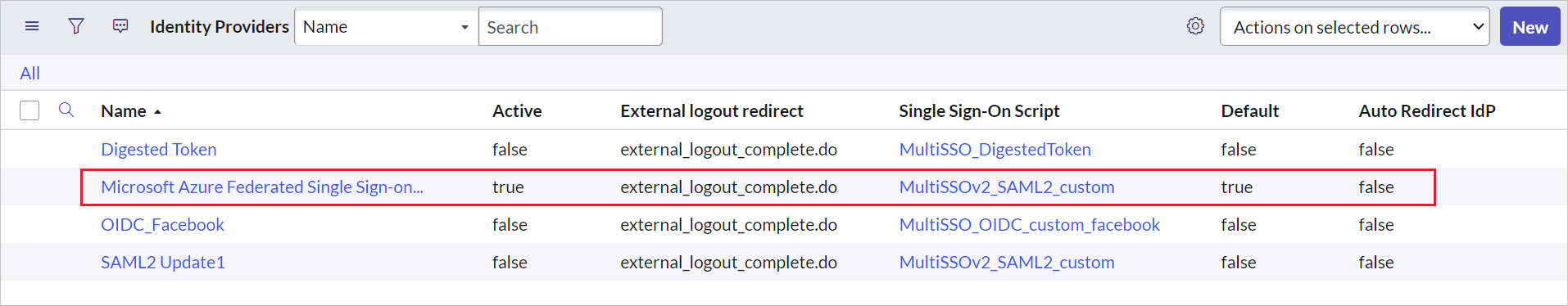

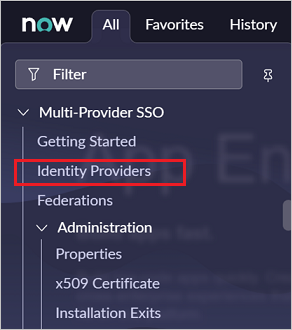

No painel à esquerda, pesquise a seção SSO para vários provedores na caixa de pesquisa e selecione Provedores de identidade.

Selecione o provedor de identidade gerado automaticamente.

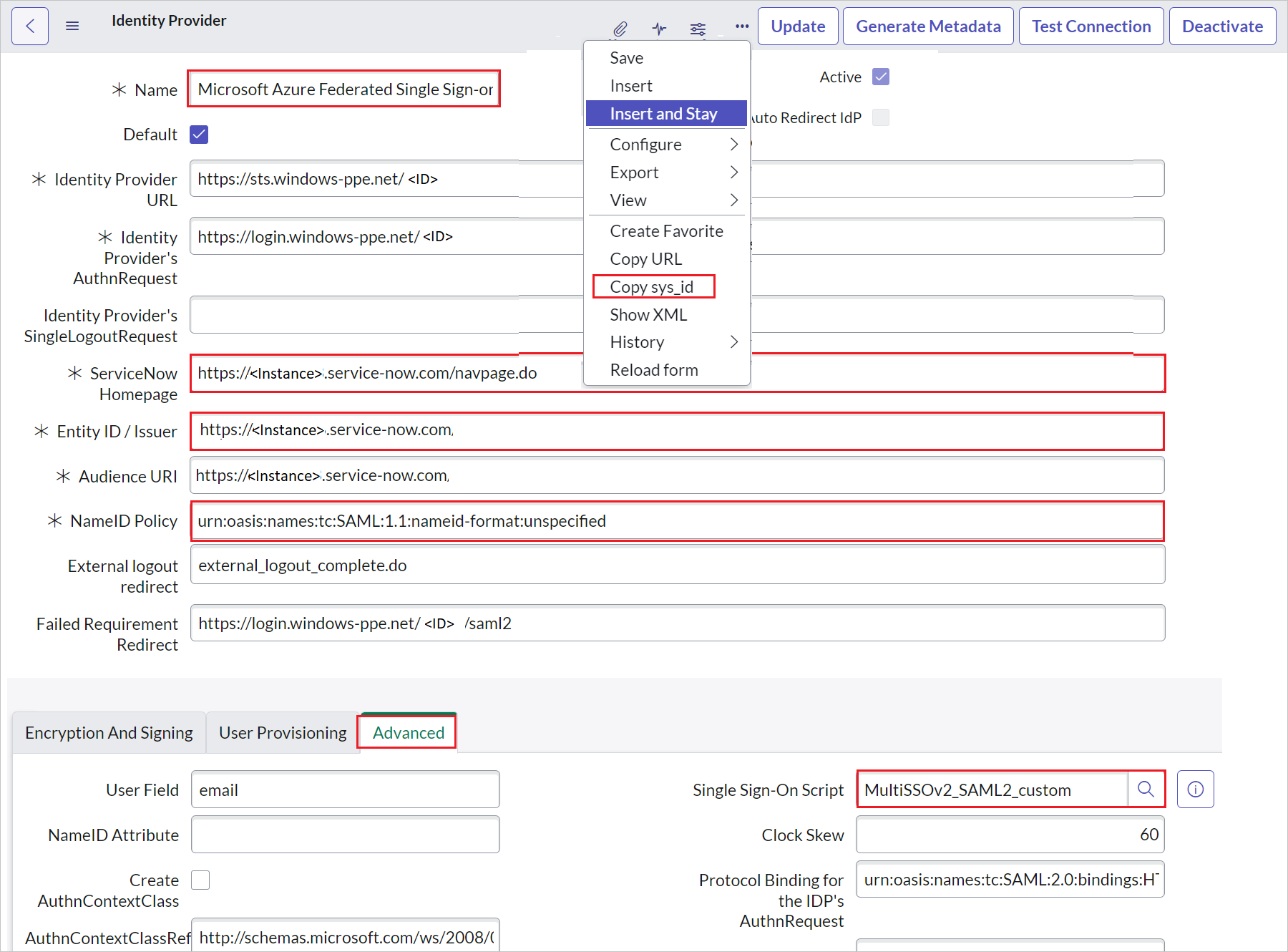

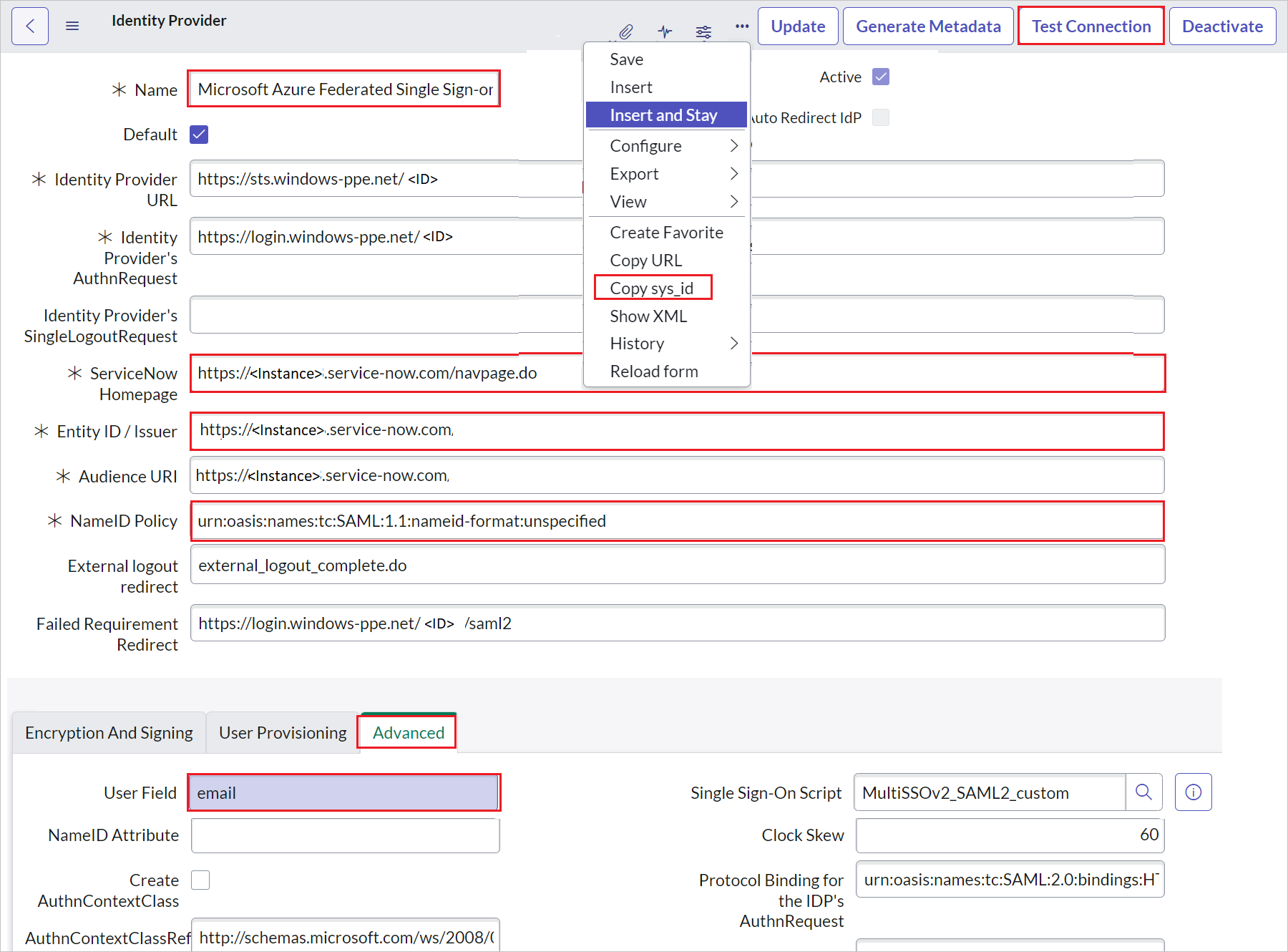

Na seção Provedor de Identidade, execute as seguintes etapas:

a. Clique com o botão direito do mouse na barra cinza da parte superior da tela, clique em Copiar sys_id e use esse valor para a seção URL de Logon na seção Configuração Básica do SAML.

b. Para Nome, insira um nome para a configuração (por exemplo, Logon Único Federado do Microsoft Azure).

c. Copie o valor da Home page do ServiceNow e cole-o na URL de Logon na seção Configuração Básica do SAML para o ServiceNow.

Observação

A home page da instância de ServiceNow é uma concatenação da URL do locatário do ServiceNow e /navpage.do (por exemplo:

https://fabrikam.service-now.com/navpage.do).d. Copie o valor da ID de Entidade/Emissor e cole-o em Identificador na seção Configuração Básica do SAML para o ServiceNow.

e. Verifique se a Política NameID está definida com o valor

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.f. Clique em Avançado e forneça o valor do Script de Logon Único de MultiSSOv2_SAML2_custom.

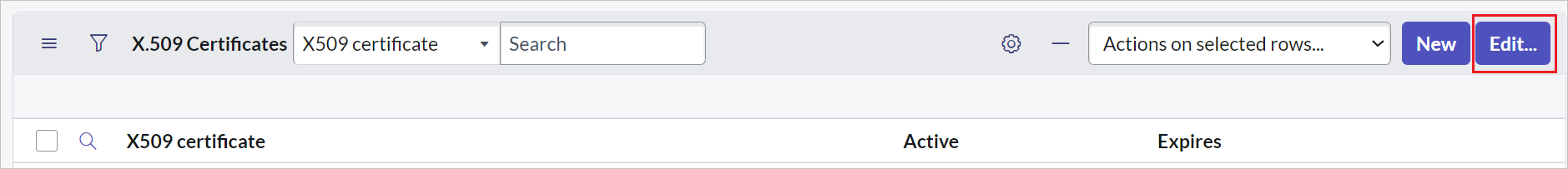

Role para baixo até a seção Certificado X.509 e selecione Editar.

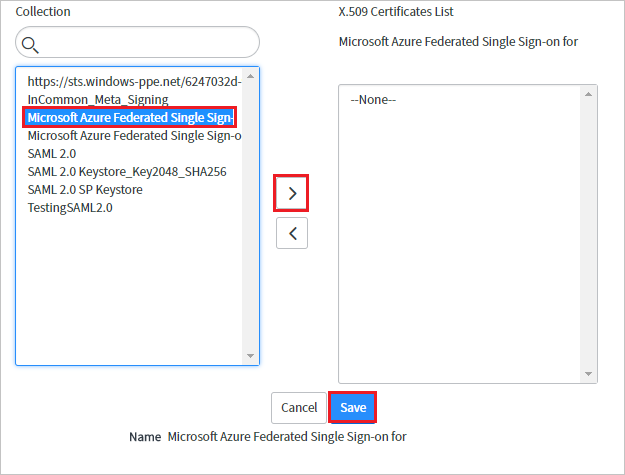

Selecione o certificado e clique no ícone de seta à direita para adicionar o certificado

Selecione Salvar.

Selecione Testar conexão, no canto superior direito da página.

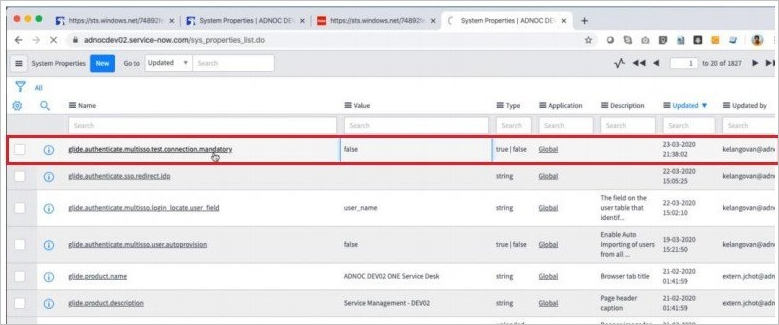

Observação

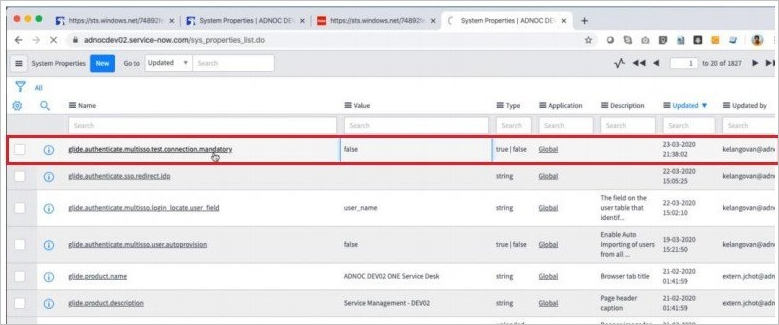

Se a conexão de teste estiver falhando e você não puder ativar esta conexão, o ServiceNow oferecerá a opção de substituição. Você precisa inserir Sys_properties.LIST em Navegação de Pesquisa, que abrirá a nova página de Propriedades do Sistema. Aqui, você precisa criar uma propriedade com o nome glide.authenticate.multisso.test.connection.mandatory com datatype como True/False e, em seguida, definir value como False.

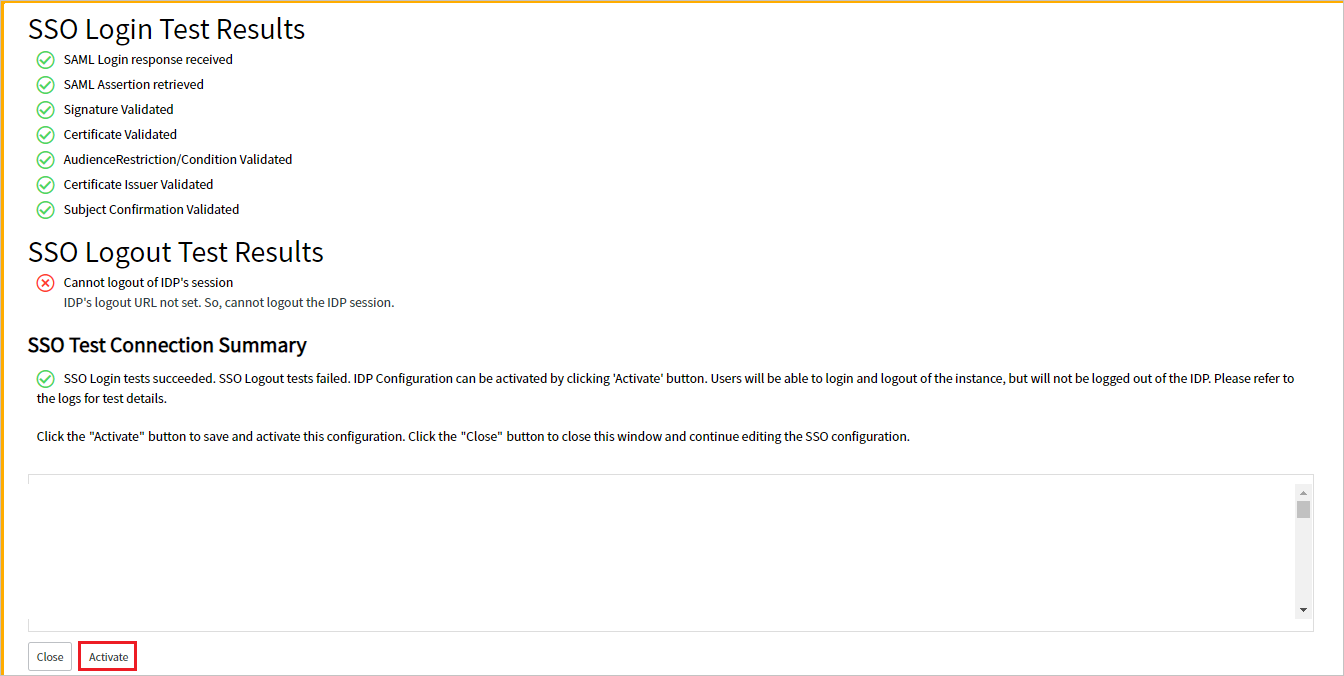

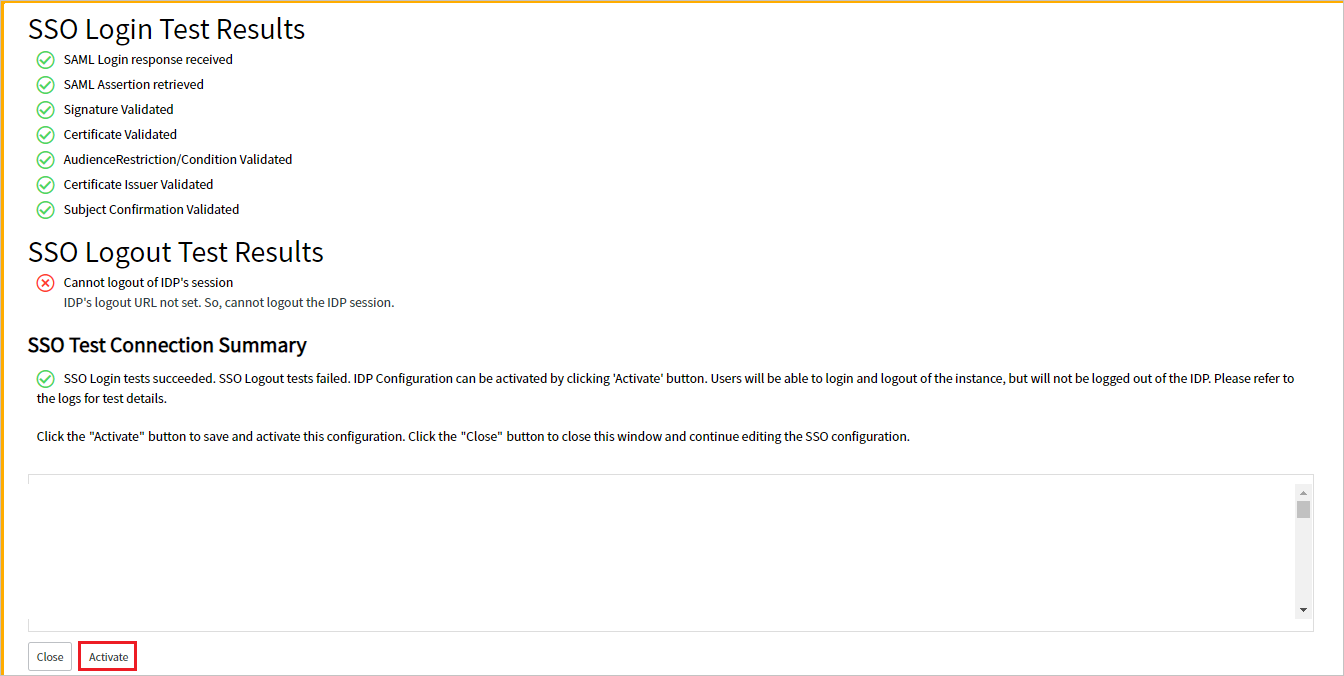

Quando suas credenciais forem solicitadas, insira-as. Você verá a página a seguir. O erro nos Resultados de Teste de Logoff do SSO é esperado. Ignore o erro e selecione Ativar.

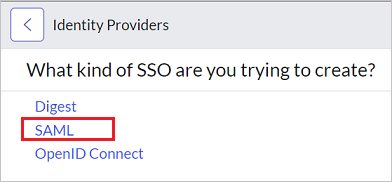

Para configurar o ServiceNow manualmente, execute as seguintes etapas:

Entre no seu aplicativo ServiceNow como administrador.

No painel esquerdo, selecione Provedores de Identidade.

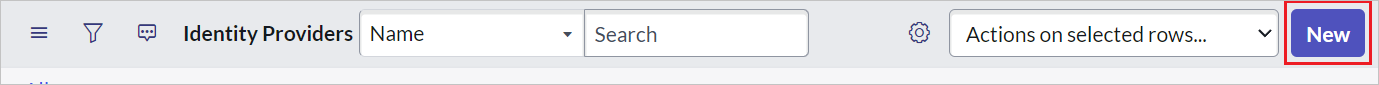

Na caixa de diálogo Provedores de Identidade, selecione Novo.

Na caixa de diálogo Provedores de Identidade, selecione SAML.

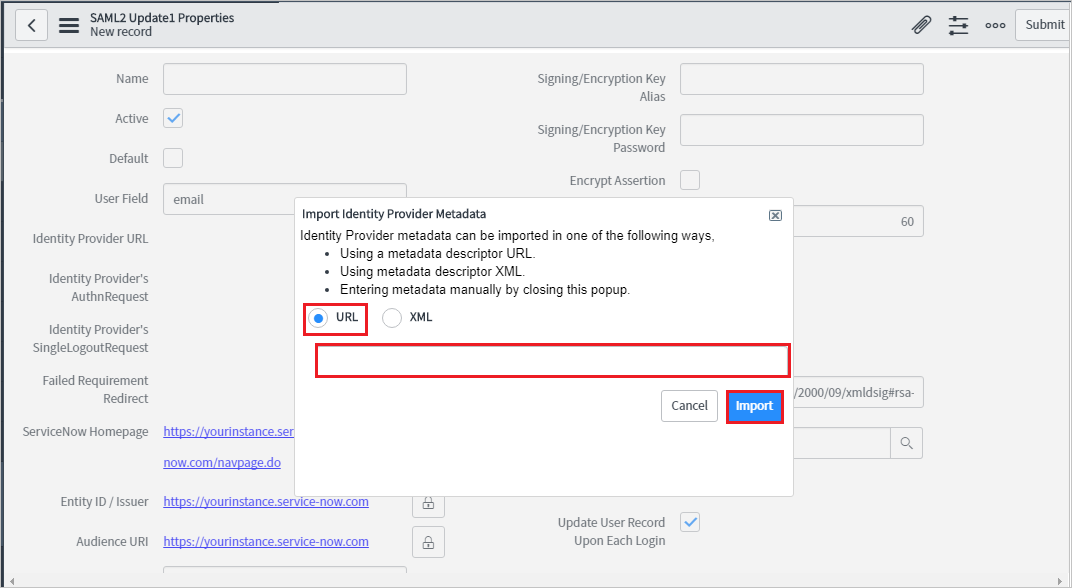

Em Importar metadados do Provedor de Identidade, execute as seguintes etapas:

Insira a URL de Metadados de Federação do Aplicativo copiada.

Selecione Importar.

A URL de metadados do IdP será lida e todas as informações dos campos serão populadas.

a. Clique com o botão direito do mouse na barra cinza da parte superior da tela, clique em Copiar sys_id e use esse valor para a seção URL de Logon na seção Configuração Básica do SAML.

b. Para Nome, insira um nome para a configuração (por exemplo, Logon Único Federado do Microsoft Azure).

c. Copie o valor da Página inicial do ServiceNow. Cole-o na URL de Logon na seção Configuração Básica do SAML para o ServiceNow.

Observação

A home page da instância de ServiceNow é uma concatenação da URL do locatário do ServiceNow e /navpage.do (por exemplo:

https://fabrikam.service-now.com/navpage.do).d. Copie o valor da ID da Entidade/do Emissor. Cole-o em Identificador na seção Configuração Básica do SAML para o ServiceNow.

e. Verifique se a Política NameID está definida com o valor

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.f. Selecione Avançado. No Campo do Usuário, insira email.

Observação

Você pode configurar a ID do Microsoft Entra para emitir a ID de usuário (nome UPN) do Microsoft Entra ou o endereço de email como o identificador exclusivo no token SAML. Faça isso acessando a seção ServiceNow>Atributos>Logon único do portal do Azure e mapeando o campo desejado para o atributo nameidentifier. O valor armazenado para o atributo selecionado na ID do Microsoft Entra (por exemplo, nome UPN) precisa corresponder ao valor armazenado no ServiceNow para o campo inserido (por exemplo, nome_do_usuário).

g. Selecione Testar conexão, no canto superior direito da página.

Observação

Se a conexão de teste estiver falhando e você não puder ativar esta conexão, o ServiceNow oferecerá a opção de substituição. Você precisa inserir Sys_properties.LIST em Navegação de Pesquisa, que abrirá a nova página de Propriedades do Sistema. Aqui, você precisa criar uma propriedade com o nome glide.authenticate.multisso.test.connection.mandatory com datatype como True/False e, em seguida, definir value como False.

h. Quando suas credenciais forem solicitadas, insira-as. Você verá a página a seguir. O erro nos Resultados de Teste de Logoff do SSO é esperado. Ignore o erro e selecione Ativar.

Criar um usuário de teste do ServiceNow

O objetivo desta seção é criar um usuário chamado B.Fernandes no ServiceNow. O ServiceNow é compatível com o provisionamento automático de usuários, que está habilitado por padrão.

Observação

Se for necessário criar um usuário manualmente, entre em contato com a Equipe de suporte ao cliente do ServiceNow.

Configurar o SSO do ServiceNow Express

Entre no seu aplicativo ServiceNow Express como administrador.

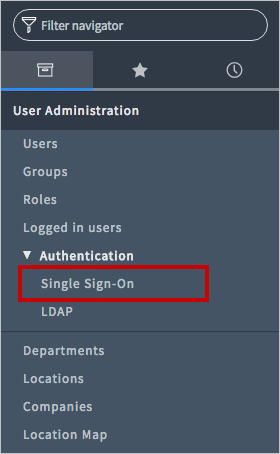

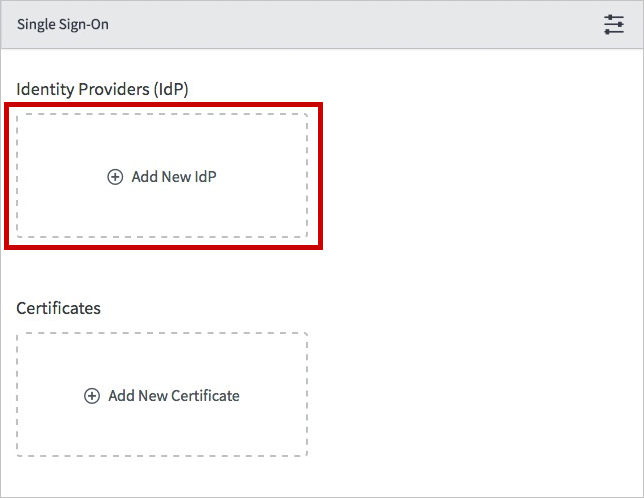

No painel à esquerda, selecione Logon Único.

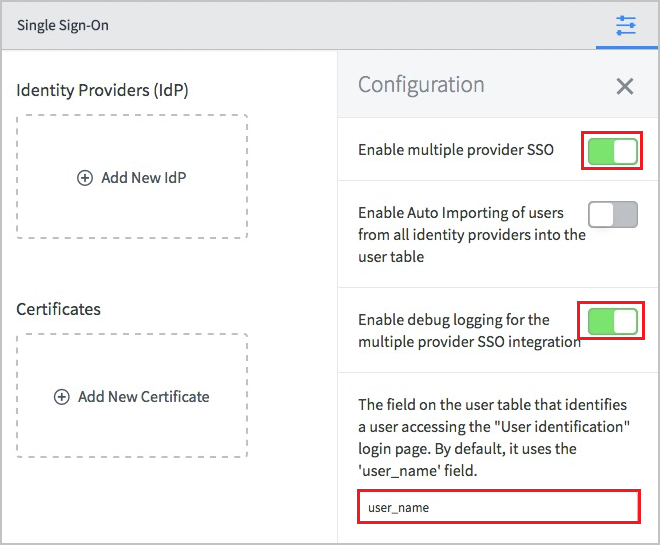

Na caixa de diálogo Logon Único, selecione o ícone de configuração no canto superior direito e defina as seguintes propriedades:

a. Ative/desative Habilitar SSO de vários provedores à direita.

b. Ative/desative Habilitar registro em log de depuração para a integração de SSO de vários provedores à direita.

c. Em O campo da tabela do usuário que... , insira nome_do_usuário.

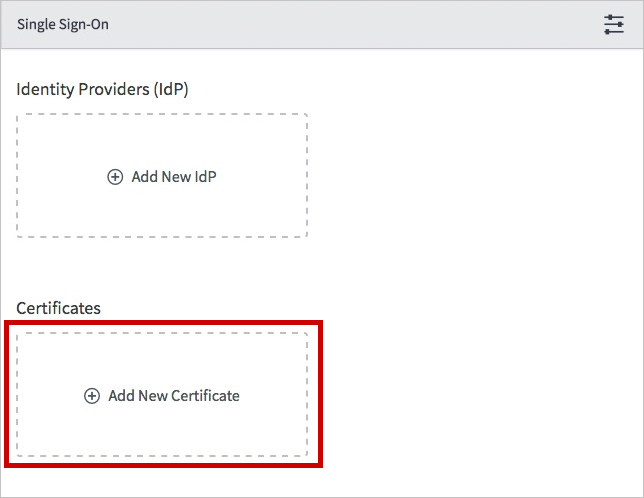

Na caixa de diálogo Logon Único, selecione Adicionar Novo Certificado.

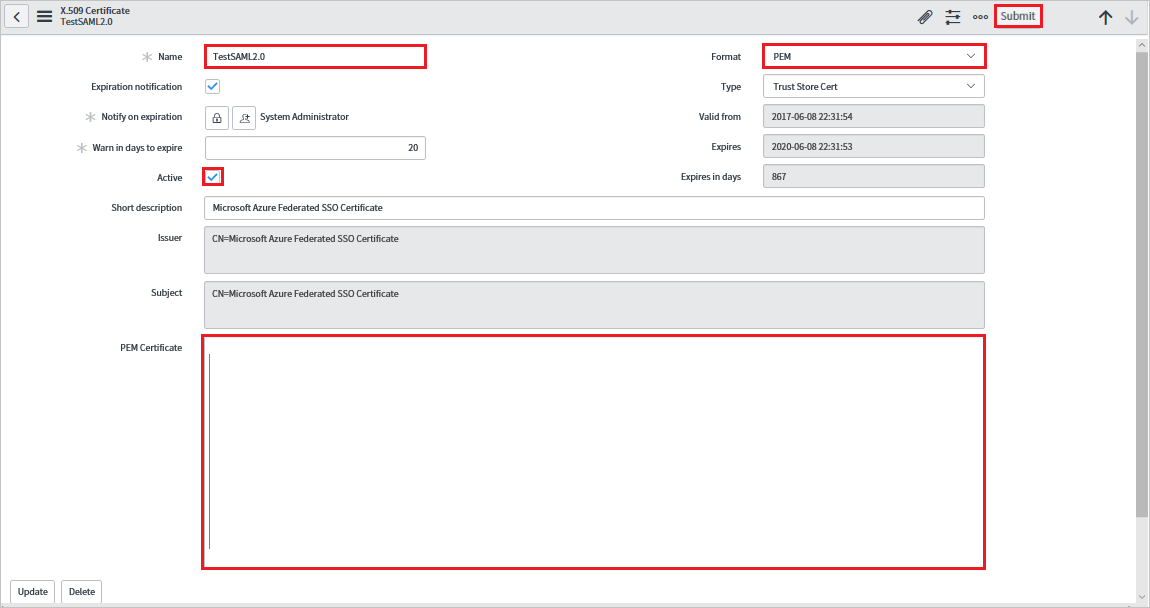

Na caixa de diálogo Certificados X.509, execute as seguintes etapas:

a. Para Nome, insira um nome para a configuração (por exemplo: TestSAML2.0).

b. Selecione Ativo.

c. Para Formato, selecione PEM.

d. Para Tipo, selecione Confiar nos Certificados do Repositório.

e. Abra no bloco de notas o certificado codificado com

Base64baixado do portal do Azure. Copie o conteúdo dele para a área de transferência e cole-o na caixa de texto Certificado PEM.f. Selecione Atualizar

Na caixa de diálogo Logon Único, selecione Adicionar Novo IdP.

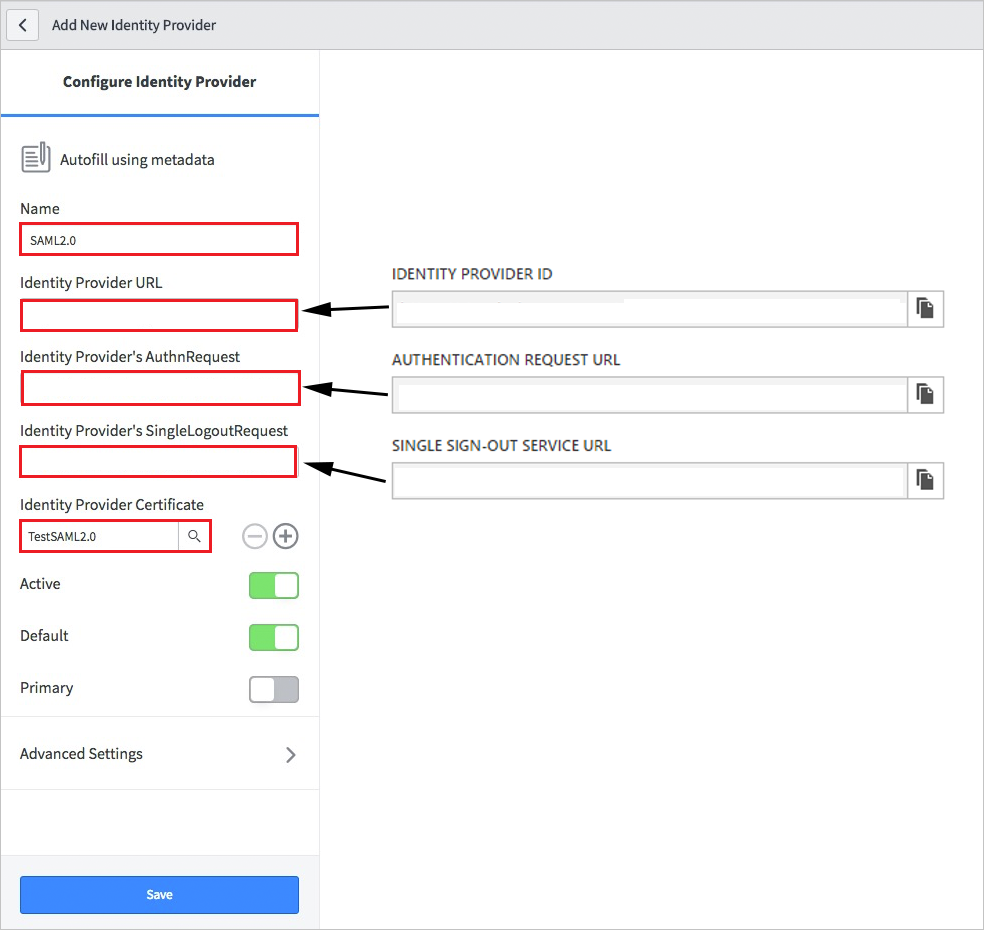

Na caixa de diálogo Adicionar Novo Provedor de Identidade, em Configurar Provedor de Identidade, execute as seguintes etapas:

a. Para Nome, insira um nome para a configuração (por exemplo: SAML 2.0).

b. Em URL do Provedor de Identidade, cole o valor da ID do provedor de identidade copiado.

c. Em AuthnRequest do Provedor de Identidade, cole o valor da URL da solicitação de autenticação copiado.

d. Em SingleLogoutRequest do Provedor de Identidade, cole o valor da URL de logoff copiado.

e. Para Certificado de Provedor de Identidade, selecione o certificado que você criou na etapa anterior.

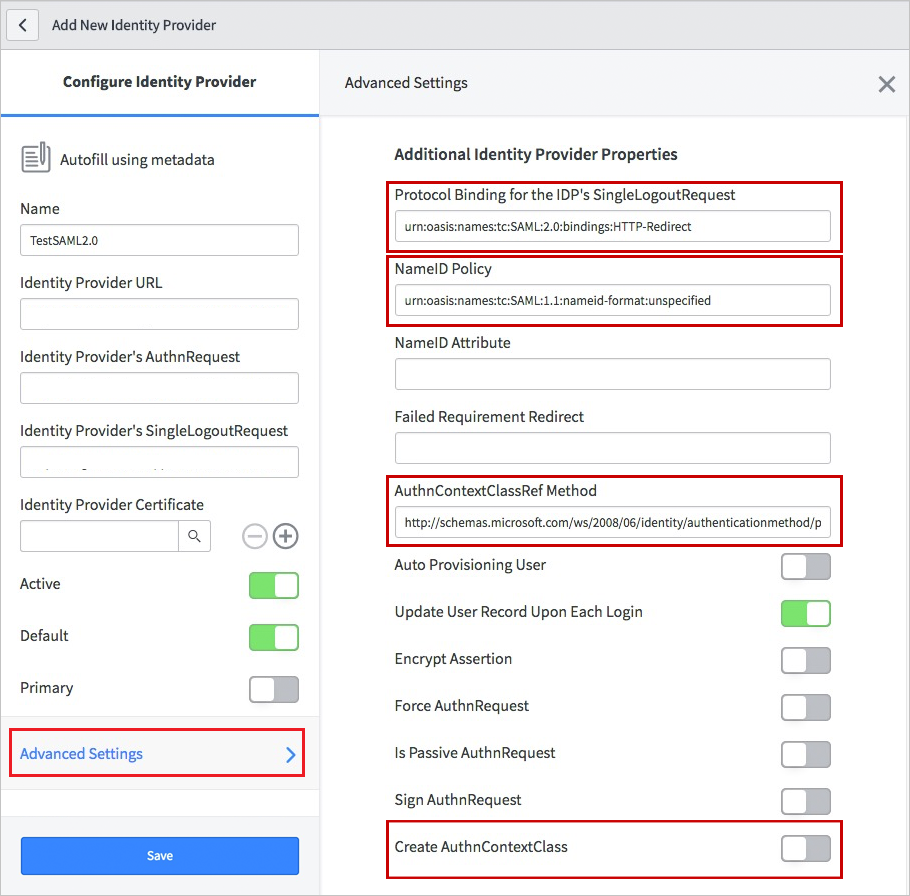

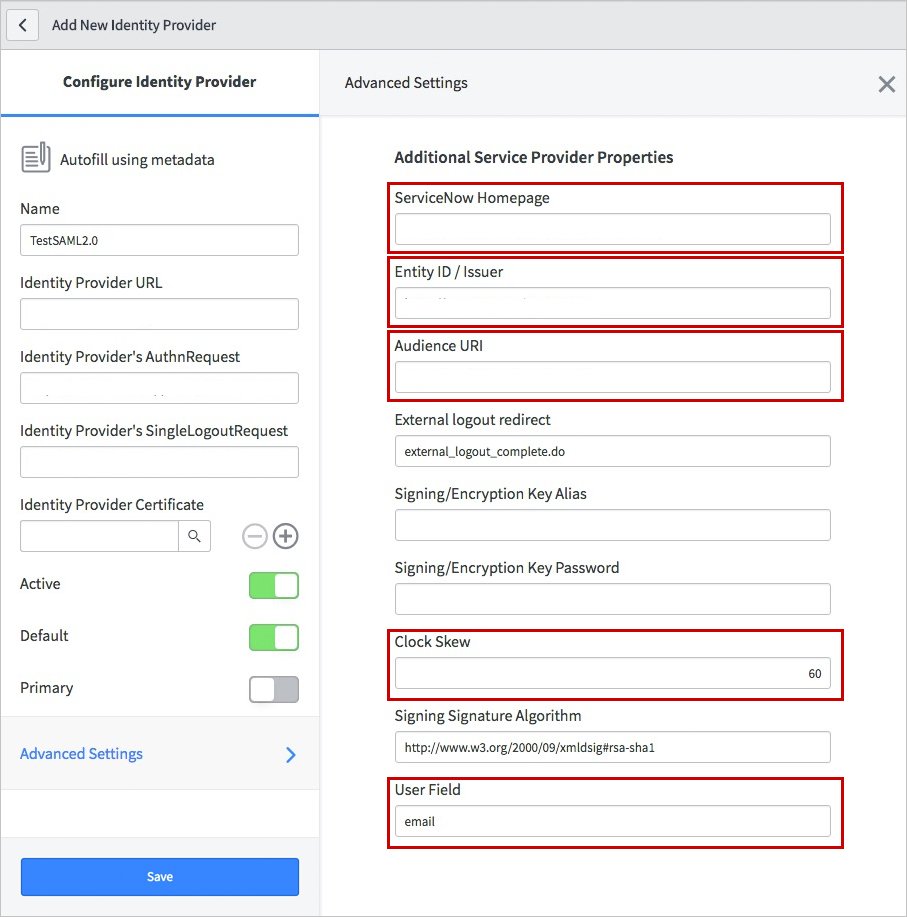

Selecione Configurações avançadas. Em Propriedades Adicionais do Provedor de Identidade, execute as seguintes etapas:

a. Para Associação de protocolo para o SingleLogoutRequest do IDP, insira urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect.

b. Para Política NameID, insira urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.

c. Para Método AuthnContextClassRef, insira

http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password.d. Para Criar uma AuthnContextClass, alterne o campo para desativado (desmarcado).

Em Propriedades Adicionais do Provedor de Serviço, execute as seguintes etapas:

a. Para Página Inicial do ServiceNow, insira a URL da página inicial da sua instância do ServiceNow.

Observação

A home page da instância de ServiceNow é uma concatenação da URL do locatário do ServiceNow e /navpage.do (por exemplo:

https://fabrikam.service-now.com/navpage.do).b. Para ID da Entidade/Emissor, insira a URL do seu locatário do ServiceNow.

c. Para URI do Público-alvo, insira a URL do seu locatário do ServiceNow.

d. Para Defasagem Horária, insira 60.

e. Para Campo do usuário, insira email.

Observação

Você pode configurar a ID do Microsoft Entra para emitir a ID de usuário (nome UPN) do Microsoft Entra ou o endereço de email como o identificador exclusivo no token SAML. Faça isso acessando a seção ServiceNow>Atributos>Logon único do portal do Azure e mapeando o campo desejado para o atributo nameidentifier. O valor armazenado para o atributo selecionado na ID do Microsoft Entra (por exemplo, nome UPN) precisa corresponder ao valor armazenado no ServiceNow para o campo inserido (por exemplo, nome_do_usuário).

f. Clique em Salvar.

Testar o SSO

Ao selecionar o bloco do ServiceNow no Painel de Acesso, você deverá ser conectado automaticamente ao ServiceNow no qual configurou o SSO. Para saber mais sobre o Painel de Acesso, veja Introdução ao Painel de Acesso.

Testar SSO para Agente do ServiceNow (Móvel)

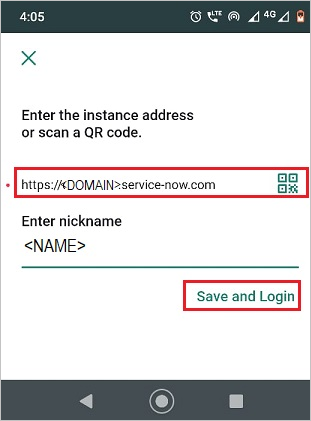

Abra o aplicativo Agente do ServiceNow (Móvel) e execute as seguintes etapas:

b. Insira o endereço de instância de ServiceNow, apelido e selecione Salvar e Fazer Logon.

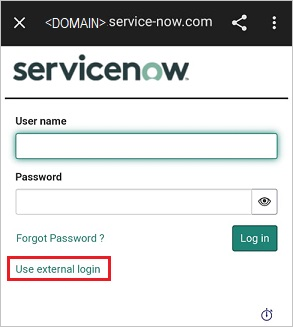

c. Na página de Logon, execute as seguintes etapas:

Insira o Nome de usuário, como B.simon@contoso.com.

Selecione Usar logon externo. Você será redirecionado à página da ID do Microsoft Entra para se conectar.

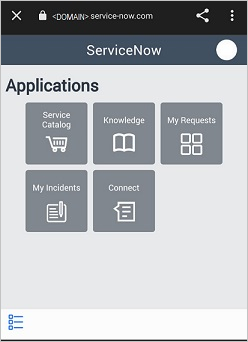

Insira suas credenciais. Se houver alguma autenticação de terceiros ou qualquer outro recurso de segurança habilitado, o usuário deverá responder de acordo. O aplicativo Página Inicial será exibido.

Próximas etapas

Após configurar o ServiceNow, você poderá impor controles de sessão, que protegem contra o vazamento e a infiltração de dados confidenciais de sua organização em tempo real. Os controles da sessão são estendidos do Acesso Condicional. Saiba como impor o controle de sessão com o Microsoft Defender for Cloud Apps.