Importante

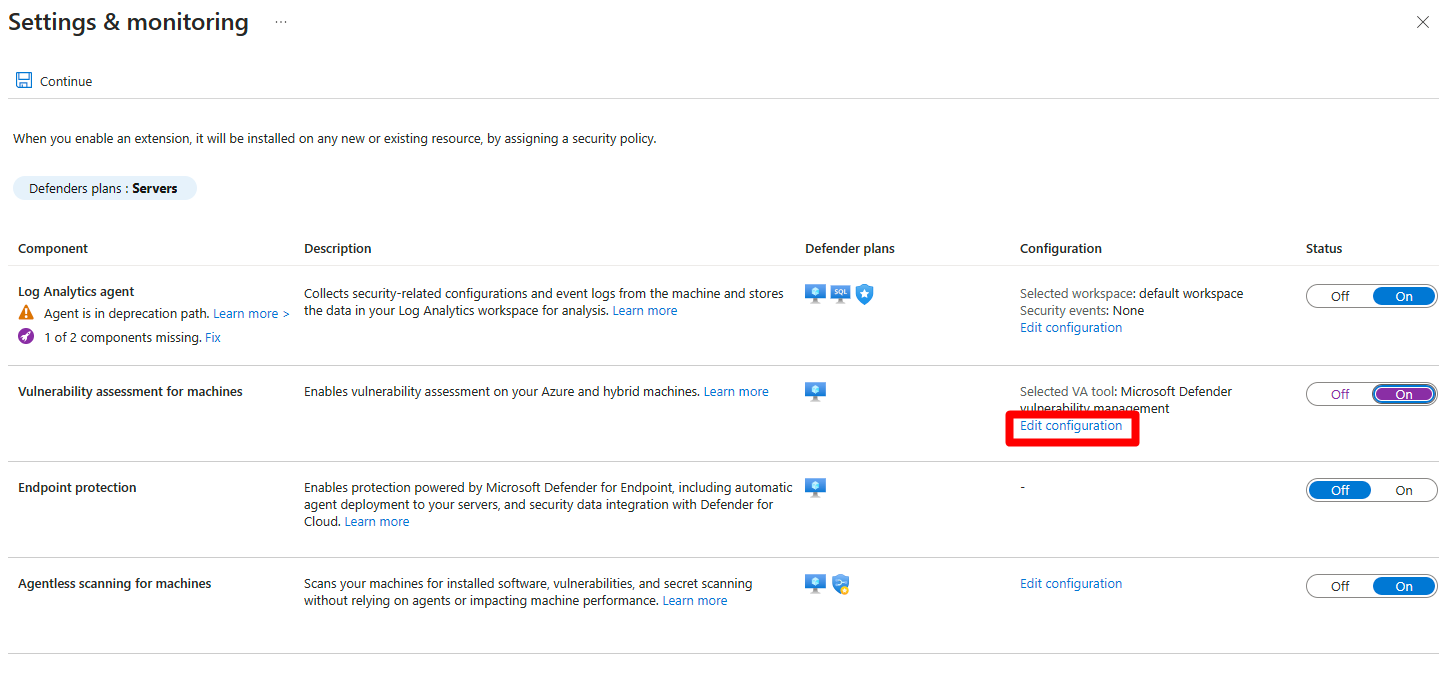

A solução de avaliação de vulnerabilidades do Defender para servidores, da plataforma Qualys, está programada para desativação, que está prevista para ser concluída em 1º de maio de 2024. Se você estiver usando atualmente a avaliação de vulnerabilidade interna da Qualys, deverá planejar a transição para a verificação de vulnerabilidades do Gerenciamento de Vulnerabilidades do Microsoft Defender usando as etapas nesta página.

Para obter mais informações sobre nossa decisão de unificar nossa oferta de avaliação de vulnerabilidades com o Gerenciamento de Vulnerabilidades do Microsoft Defender, confira essa postagem do blog.

Confira as perguntas comuns sobre a transição para o Gerenciamento de Vulnerabilidades do Microsoft Defender.

Os clientes que desejam continuar usando o Qualys podem fazer isso com o método BYOL (Bring Your Own License).

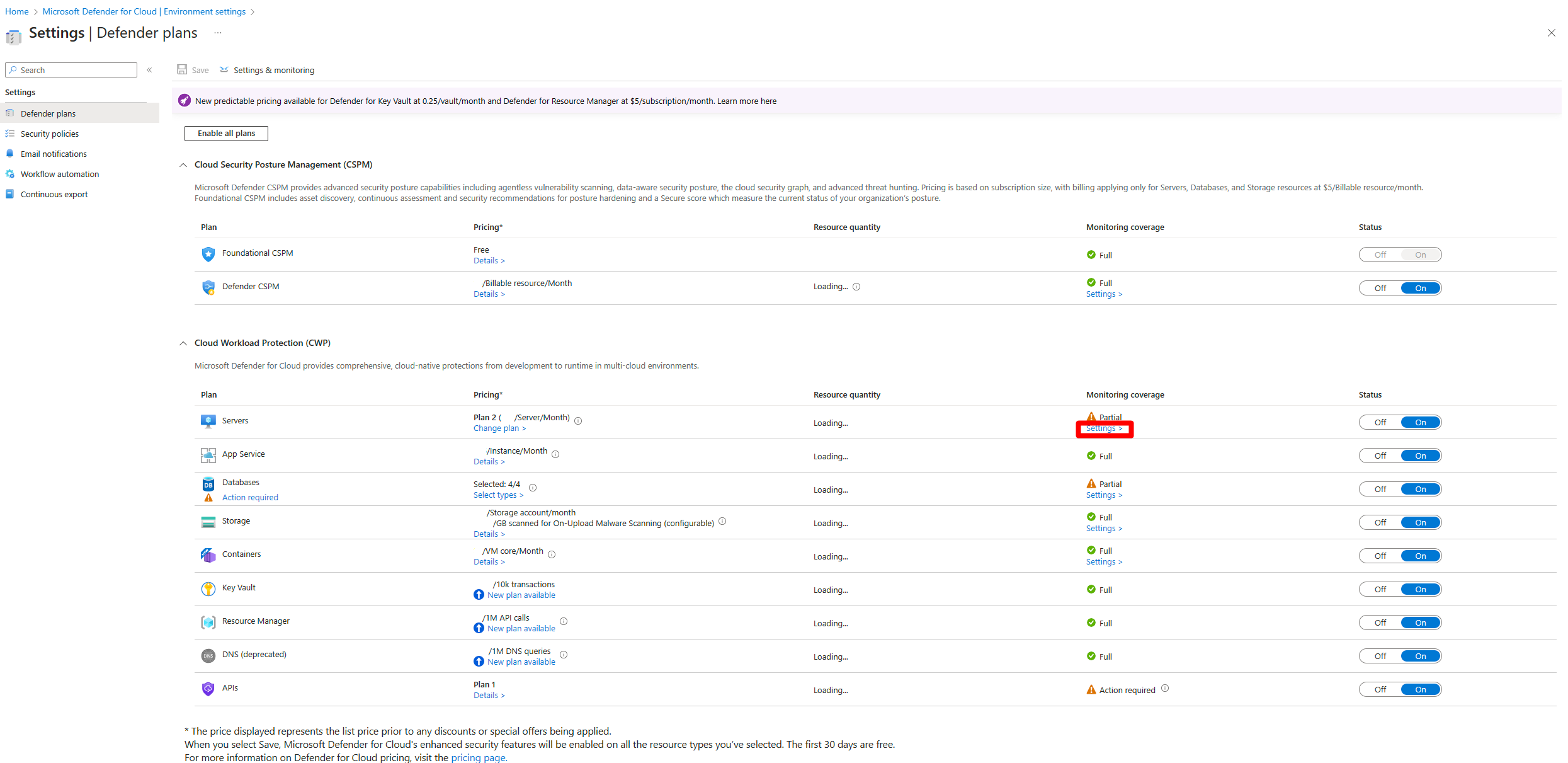

Com o plano do Defender para servidores no Microsoft Defender para Nuvem, você pode verificar se há vulnerabilidades nos ativos de computação. Se você estiver usando uma solução de avaliação de vulnerabilidade que não seja a solução de avaliação de vulnerabilidades do Gerenciamento de Vulnerabilidades do Microsoft Defender, este artigo fornecerá instruções sobre como fazer a transição para a solução integrada de Gerenciamento de Vulnerabilidades do Defender.

Para fazer a transição para a solução integrada de Gerenciamento de Vulnerabilidades do Defender, você pode usar o portal do Azure, usar uma definição de política do Azure (para VMs do Azure) ou usar APIs REST.