Acelerar fluxos de trabalho de alerta de OT

Observação

Os recursos indicados estão em VERSÃO PRÉVIA. Os Termos Complementares de Versões Prévias do Azure incluem termos legais adicionais aplicáveis aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Os alertas do Microsoft Defender para IoT aprimoram a segurança e as operações de rede com detalhes em tempo real sobre eventos registrados em sua rede. Os alertas de OT são disparados quando sensores de rede de OT detectam alterações ou atividades suspeitas no tráfego de rede que precisam de sua atenção.

Este artigo descreve os seguintes métodos para reduzir a fadiga dos alertas de rede de OT em sua equipe:

Criar regras de supressão do portal do Azure para reduzir os alertas disparados pelos sensores. Se você estiver trabalhando em um ambiente desconectado, faça isso criando regras de exclusão de alerta no console de gerenciamento local.

Criar comentários de alerta para suas equipes adicionarem a alertas individuais, simplificando a comunicação e a manutenção de registros nos alertas.

Criar regras de alerta personalizadas para identificar tráfego específico na rede

Pré-requisitos

Antes de usar os procedimentos nesta página, observe os seguintes pré-requisitos:

| Para... | Você precisará ter... |

|---|---|

| Criar regras de supressão de alerta no portal do Azure | Uma assinatura do Defender para IoT com pelo menos um sensor OT conectado à nuvem e acesso como Administrador de Segurança, Colaborador ou Proprietário. |

| Criar uma lista de permitidos do DNS em um sensor OT | Um sensor de rede OT instalado e o acesso ao sensor como o usuário Administrador padrão. |

| Criar comentários de alerta em um sensor de OT | Um sensor de rede OT instalado e acesso ao sensor como qualquer usuário com uma função de Administrador. |

| Criar regras de alerta personalizadas em um sensor de OT | Um sensor de rede OT instalado e acesso ao sensor como qualquer usuário com uma função de Administrador. |

| Criar regras de exclusão de alerta em um console de gerenciamento local | Um console de gerenciamento local instalado e acesso ao console de gerenciamento local como qualquer usuário com uma função Administrador. |

Para saber mais, veja:

- Instalar o software de monitoramento de OT em sensores OT

- Funções e permissões de usuário do Azure do Defender para IoT

- Usuários e funções locais para monitoramento de OT com o Defender para IoT

Suprimir alertas irrelevantes

Configure seus sensores OT para suprimir alertas para tráfego específico em sua rede que, de outra forma, dispararia um alerta. Por exemplo, se todos os dispositivos de OT monitorados por um sensor específico estiverem passando por procedimentos de manutenção por dois dias, convém definir uma regra para suprimir todos os alertas gerados por esse sensor durante o período de manutenção.

Para sensores OT conectados à nuvem, crie regras de supressão de alerta no portal do Azure para ignorar o tráfego especificado em sua rede que, de outra forma, dispararia um alerta.

Para sensores gerenciados localmente, crie regras de exclusão de alerta no console de gerenciamento local, usando a interface do usuário ou a API.

Importante

As regras configuradas no portal do Azure substituem todas as regras configuradas para o mesmo sensor no console de gerenciamento local. Se você estiver usando regras de exclusão de alerta no console de gerenciamento local, recomendamos que você migre-as para o portal do Azure como regras de supressão antes de começar.

Criar regras de supressão de alerta no portal do Azure (Visualização Pública)

Esta seção descreve como criar uma regra de supressão de alerta no portal do Azure e tem suporte apenas para sensores conectados à nuvem.

Para criar uma regra de supressão de alerta:

No Defender para IoT no portal do Azure, selecione Alertas>

Regras de supressão.

Regras de supressão.Na página Regras de supressão (versão prévia), selecione + Criar.

Na guia Detalhes do painel Criar regra de supressão, insira os seguintes detalhes:

Selecione sua assinatura do Azure na lista suspensa.

Insira um nome significativo para a sua regra e uma descrição opcional.

Habilite para que a regra comece a ser executada conforme configurada. Você também pode desabilitar essa opção para começar a usar a regra somente mais tarde.

Na área Suprimir por intervalo de tempo, alterne Data de validade para definir uma data e hora de início e término específicas para sua regra. Selecione Adicionar intervalo para adicionar vários intervalos de tempo.

Na área Aplicar em, selecione se deseja aplicar a regra a todos os sensores em sua assinatura ou apenas em sites ou sensores específicos. Se você selecionar Aplicar em seleção personalizada, selecione os sites e/ou sensores em que deseja que a regra seja executada.

Quando você seleciona um site específico, a regra se aplica a todos os sensores existentes e futuros associados ao site.

Selecione Próximo e confirme a mensagem de substituição.

Na guia Condições no painel Criar regra de supressão:

Na lista suspensa Nome do alerta, selecione um ou mais alertas para sua regra. A seleção do nome de um mecanismo de alerta em vez de um nome de regra específico aplica a regra a todos os alertas existentes e futuros associados a esse mecanismo.

Opcionalmente, filtre ainda mais sua regra definindo condições adicionais, como o tráfego proveniente de fontes específicas, para destinos específicos ou em sub-redes específicas. Ao especificar sub-redes como condições, observe que as sub-redes se referem tanto aos dispositivos de origem quanto aos de destino.

Quando terminar de configurar suas condições de regra, selecione Próximo.

Na guia Examinar e criar no painel Criar regra de supressão, examine os detalhes da regra que você está criando e selecione Criar.

Sua regra é adicionada à lista de regras de supressão na página Regras de supressão (versão prévia). Selecione uma regra para editar ou excluir, conforme necessário.

Dica

Se você precisar exportar regras de supressão, selecione o botão Exportar na barra de ferramentas. Todas as regras configuradas são exportadas para um único arquivo .CSV, que você pode salvar localmente.

Migrar regras de supressão de um console de gerenciamento local (Visualização Pública)

Se você estiver usando um console de gerenciamento local com sensores conectados à nuvem, recomendamos a migração de todas as regras de exclusão para o portal do Azure como regras de supressão antes de começar a criar novas regras de supressão. Todas as regras de supressão configuradas no portal do Azure substituem as regras de exclusão de alerta que existem para os mesmos sensores no console de gerenciamento local.

Para exportar regras de exclusão de alertas e importá-las para o portal do Azure:

Entre no console de gerenciamento local e selecione Exclusão de Alerta.

Na página Exclusão de Alerta, selecione

Exportar para exportar suas regras para um arquivo .CSV.

Exportar para exportar suas regras para um arquivo .CSV.No Defender para IoT no portal do Azure, selecione Alertas>Regras de supressão.

Na página Regras de supressão (versão prévia), selecione Migrar regras do gerenciador local e, em seguida, navegue até o arquivo .CSV que você baixou do console de gerenciamento local.

No painel Migrar regras de supressão, examine a lista carregada de regras de supressão que você está prestes a migrar e selecione Aprovar migração.

Confirme a mensagem de substituição.

Suas regras são adicionadas à lista de regras de supressão na página Regras de supressão (versão prévia). Selecione uma regra para editar ou excluir, conforme necessário.

Criar regras de exclusão de alerta em um console de gerenciamento local

Recomendamos a criação de regras de exclusão de alerta em um console de gerenciamento local apenas para sensores gerenciados localmente. Para sensores conectados à nuvem, todas as regras de supressão criadas no portal do Azure substituirão as regras de exclusão criadas no console de gerenciamento local para esse sensor.

Para criar uma regra de exclusão de alerta:

Entre em seu console de gerenciamento local e selecione Exclusão de alerta no menu à esquerda.

Na página Exclusão de alerta, selecione o botão + no canto superior direito para adicionar uma nova regra.

Na caixa de diálogo Criar regra de exclusão, insira os seguintes detalhes:

Nome Descrição Nome Insira um nome relevante para sua regra. O nome não pode conter aspas ( ").Por período Selecione um fuso horário e o período específico durante o qual você deseja que a regra de exclusão esteja ativa e selecione ADICIONAR.

Use essa opção para criar regras separadas para fusos horários diferentes. Por exemplo, talvez seja necessário aplicar uma regra de exclusão entre 8:00h e 10:00h em três fusos horários diferentes. Neste caso, crie três regras de exclusão separadas que usam o mesmo período de tempo e o fuso horário relevante.Por endereço do dispositivo Selecione e insira os seguintes valores e selecione ADICIONAR:

– Selecione se o dispositivo designado é de origem, de destino ou de origem e de destino.

– Selecione se o endereço é um endereço IP, um endereço MAC ou uma sub-rede

– Insira o valor do endereço IP, endereço MAC ou sub-rede.Por título do alerta Selecione um ou mais alertas para adicionar à regra de exclusão e selecione ADICIONAR. Para localizar títulos de alerta, insira todo ou parte de um título de alerta e selecione aquele que deseja na lista suspensa. Por nome do sensor Selecione um ou mais sensores para adicionar à regra de exclusão e selecione ADICIONAR. Para localizar nomes de sensor, insira todo ou parte do nome do sensor e selecione aquele que deseja na lista suspensa. Importante

As regras de exclusão de alerta são baseadas em

AND, o que significa que os alertas só são excluídos quando todas as condições da regra são atendidas. Se uma condição da regra não estiver definida, todas as opções serão incluídas. Por exemplo, se você não incluir o nome de um sensor na regra, ela será aplicada a todos os sensores.Um resumo dos parâmetros da regra é mostrado na parte inferior da caixa de diálogo.

Verifique o resumo da regra mostrado na parte inferior da caixa de diálogo Criar regra de exclusão e selecione SALVAR

Pra criar regras de exclusão de alerta via API:

Use a API do Defender para IoT para criar regras de exclusão de alerta do console de gerenciamento local de um sistema de tíquetes externo ou de outro sistema que gerencia processos de manutenção de rede.

Use a API maintenanceWindow (Criar exclusões de alerta) para definir os sensores, os mecanismos de análise, a hora de início e a hora de término para aplicar a regra. As regras de exclusão criadas por meio da API aparecem no console de gerenciamento local como somente leitura.

Para saber mais, confira Referência da API do Defender para IoT.

Permitir conexões com a Internet em uma rede de OT

Diminua o número de alertas não autorizados da Internet criando uma lista de permitidos de nomes de domínio no sensor de OT. Quando uma lista de permitidos de DNS é configurada, o sensor verifica cada tentativa de conectividade de Internet não autorizada na lista antes de disparar um alerta. Se o FQDN do domínio estiver incluído na lista de permitidos, o sensor não vai disparar o alerta e permitirá o tráfego automaticamente.

Todos os usuários do sensor de OT podem ver uma lista configurada atualizada de domínios em um relatório de mineração de dados, incluindo os FQDNs, os endereços IP resolvidos e a hora da última resolução.

Para definir uma lista de permitidos do DNS:

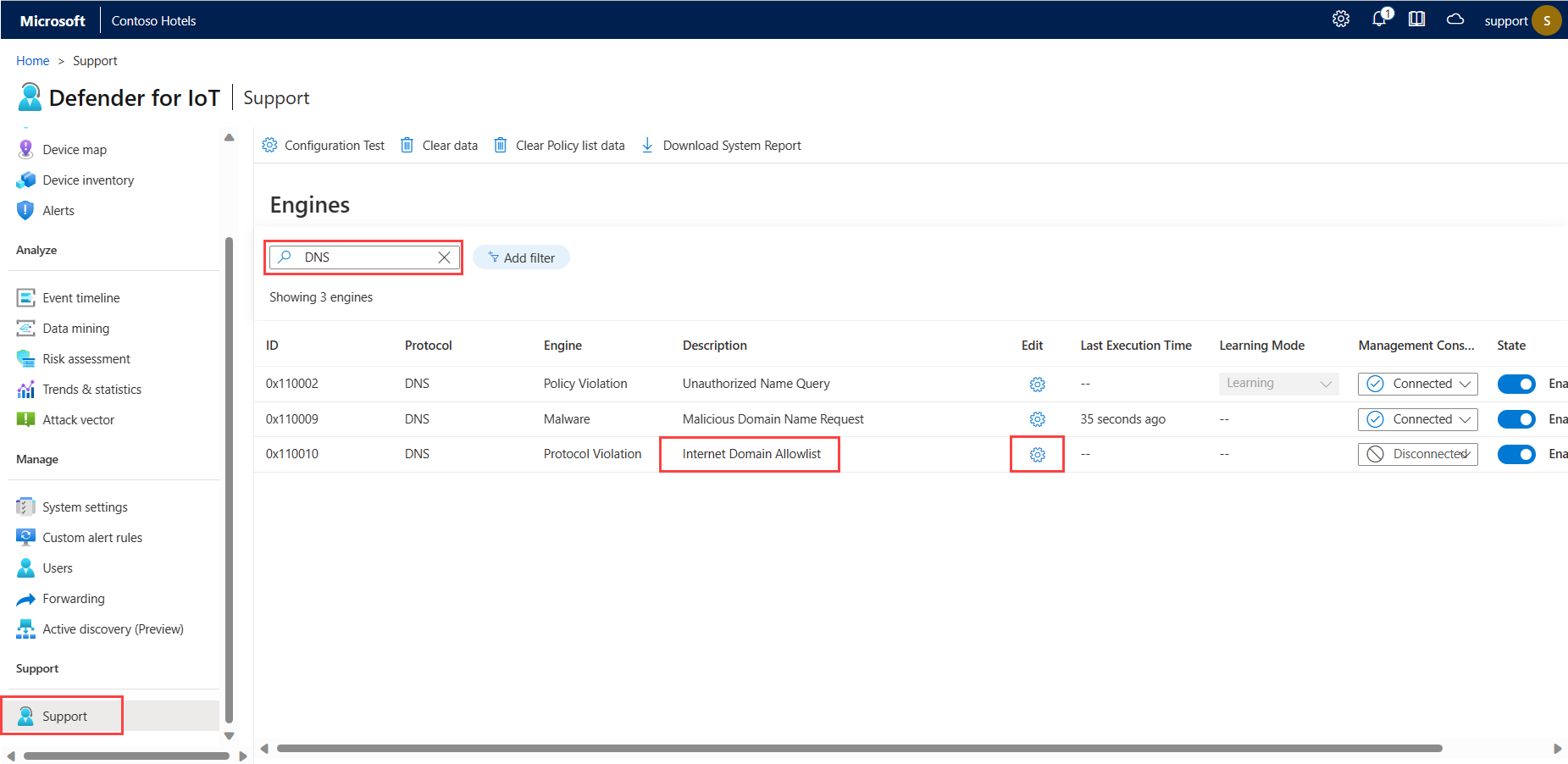

Entre no sensor do OT como o usuário administrador e selecione a página Suporte.

Na caixa de pesquisa, procure DNS e localize o mecanismo com a descrição Lista de Permitidos do Domínio da Internet.

Selecione Editar

da linha Lista de Permitidos do Domínio da Internet. Por exemplo:

da linha Lista de Permitidos do Domínio da Internet. Por exemplo:No painel Editar configuração>, campo Lista de permitidos do FQDN, insira um ou mais nomes de domínio. Separe vários nomes de domínio com vírgula. O sensor não vai gerar alertas para tentativas não autorizadas de conectividade com a Internet nos domínios configurados.

Clique em Enviar para salvar as alterações.

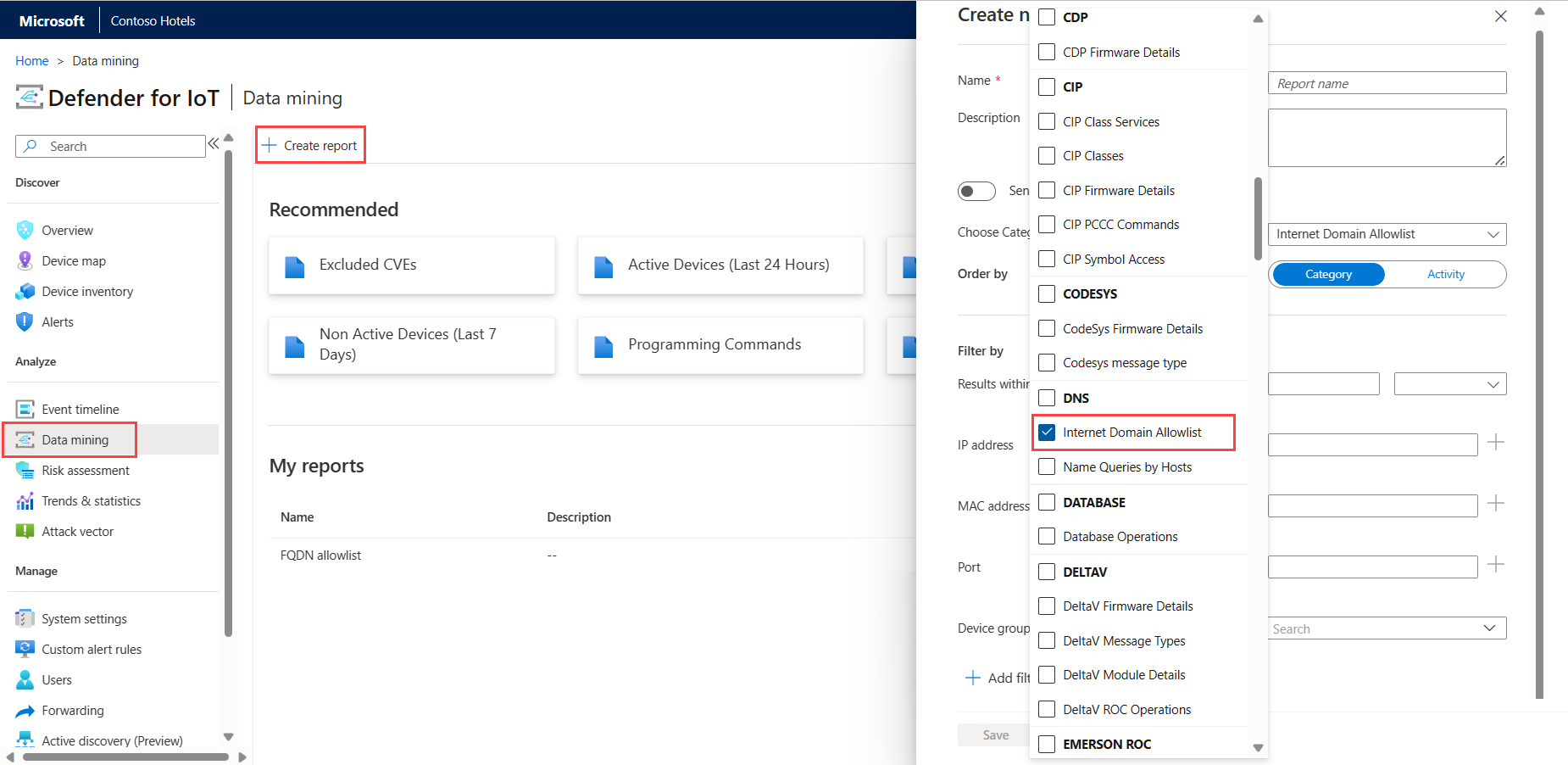

Para ver a lista de permitidos atual em um relatório de mineração de dados:

Ao selecionar uma categoria no relatório de mineração de dados personalizado, selecione Lista de Permitidos do Domínio da Internet na categoria DNS.

Por exemplo:

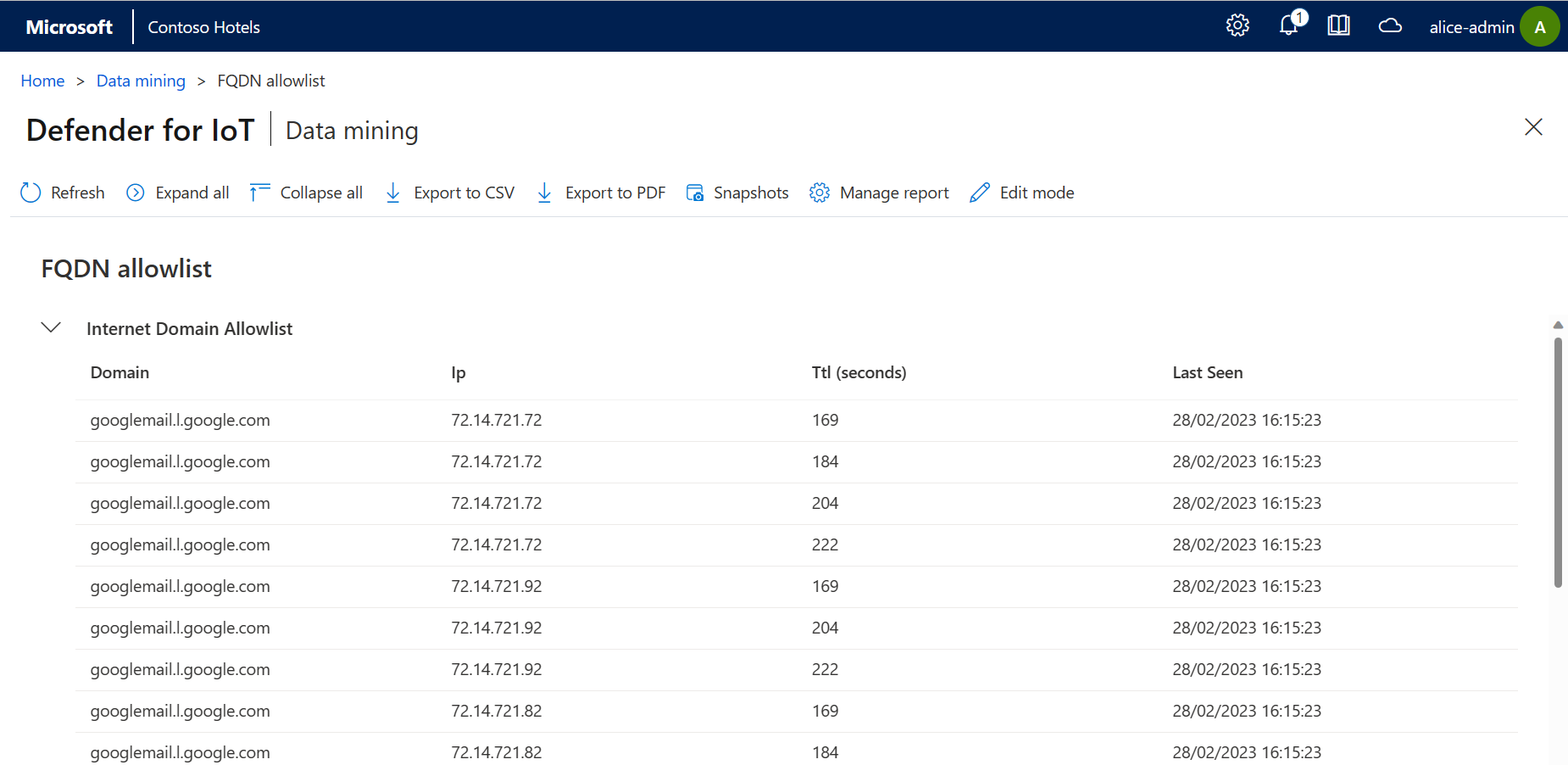

O relatório de mineração de dados gerado mostra uma lista dos domínios permitidos e cada endereço IP que está sendo resolvido para esses domínios. O relatório também inclui o TTL, em segundos, durante o qual esses endereços IP não vão disparar um alerta de conectividade com a Internet. Por exemplo:

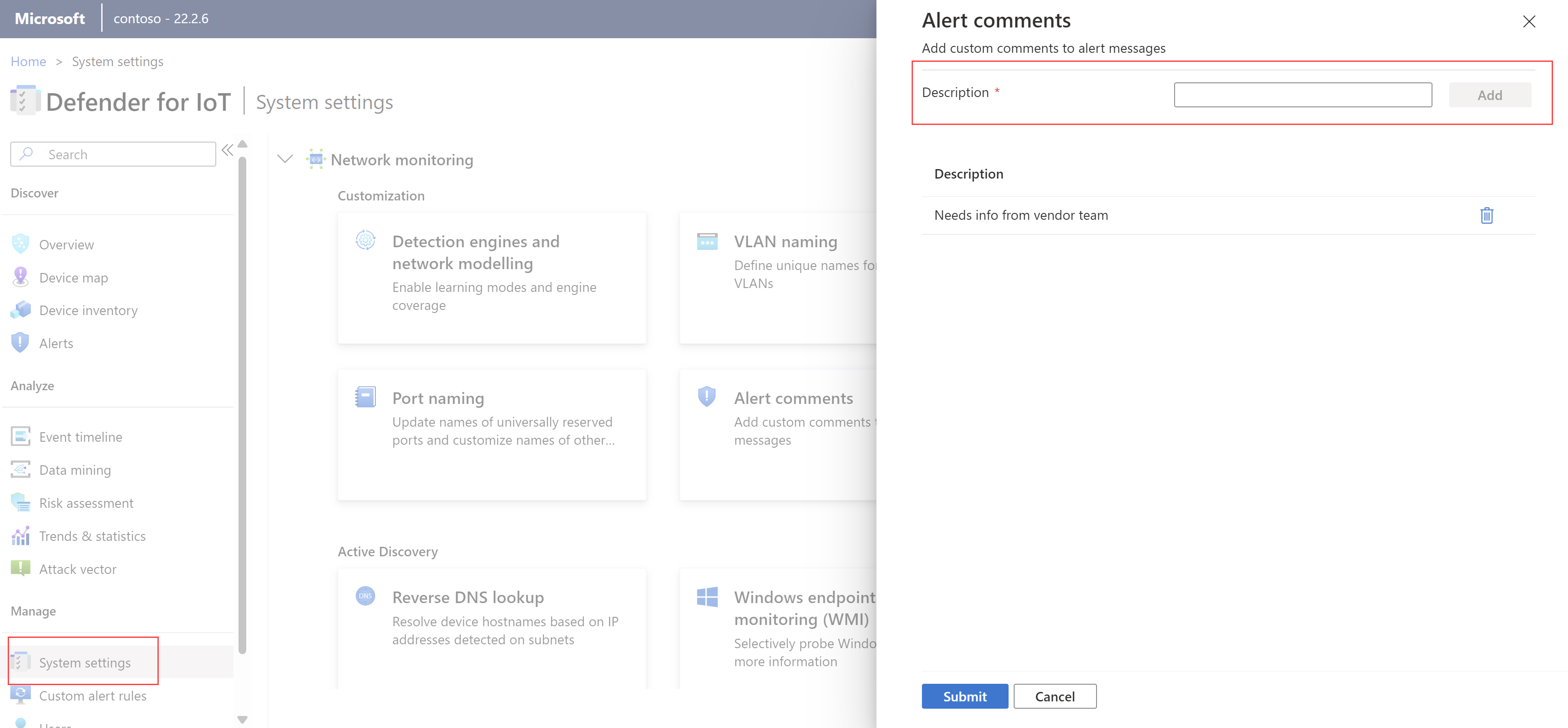

Criar comentários de alerta em um sensor de OT

Entre no sensor de OT e selecione Configurações do Sistema>Monitoramento de Rede>Comentários de Alerta.

No painel Comentários de alerta, no campo Descrição, insira o novo comentário e selecione Adicionar. O novo comentário aparece na lista Descrição abaixo do campo.

Por exemplo:

Selecione Enviar para adicionar seu comentário à lista de comentários disponíveis em cada alerta no sensor.

Comentários personalizados estão disponíveis em cada alerta no sensor para que os membros da equipe adicionem. Para obter mais informações, consulte Adicionar comentários de alerta.

Criar regras de alerta personalizadas em um sensor de OT

Adicione regras de alerta personalizadas para disparar alertas para atividades específicas na rede que não são cobertas pela funcionalidade pronta para uso.

Por exemplo, em um ambiente que executa o MODBUS, você pode adicionar uma regra para detectar comandos gravados em um registro de memória em um endereço IP e destino Ethernet específicos.

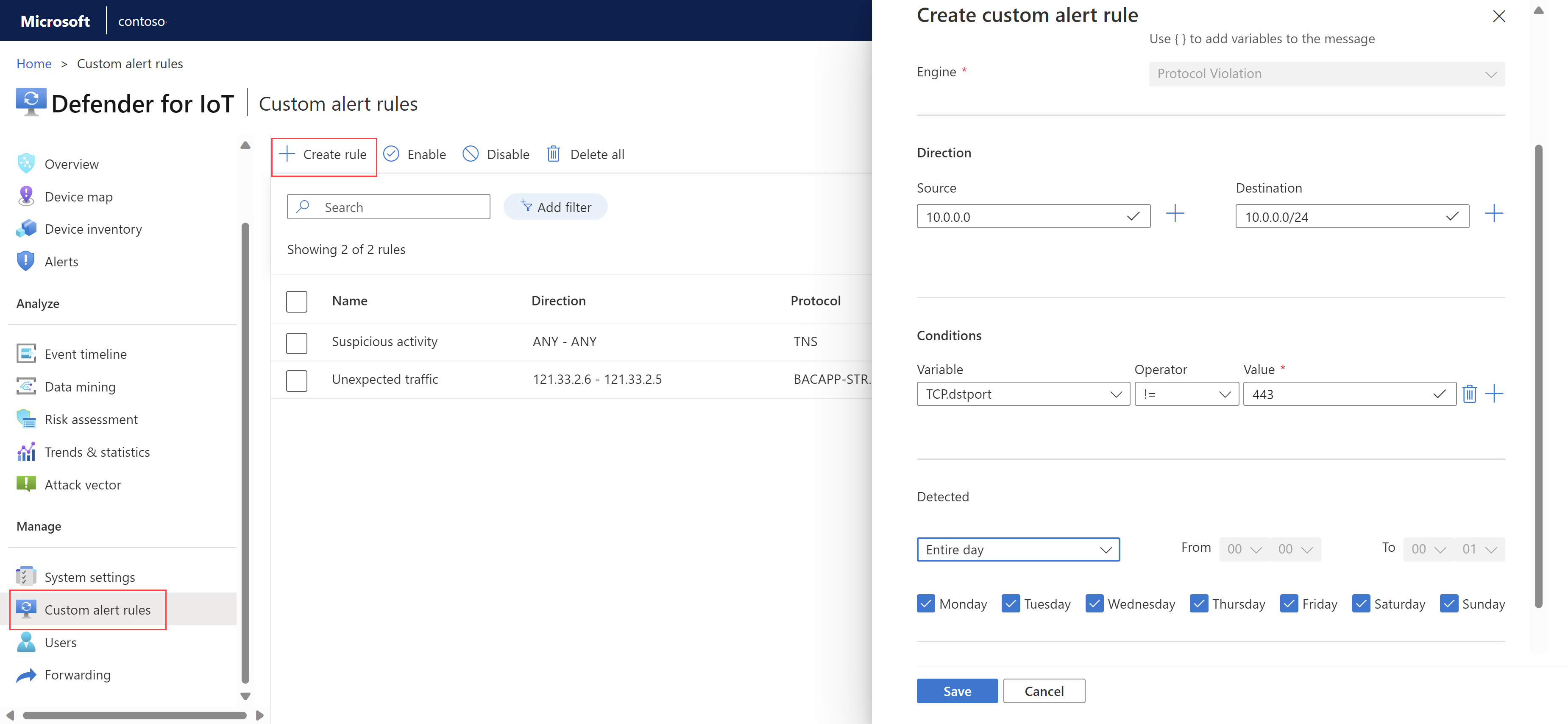

Para criar uma regra de alerta personalizada:

Entre no sensor de OT e selecione Regras de alerta personalizadas>+ Criar regra.

No painel Criar regra de alerta personalizada, defina os seguintes campos:

Nome Descrição Nome do alerta Insira um nome significativo para o alerta. Protocolo de alerta Selecione o protocolo que você deseja detectar.

Em casos específicos, selecione um dos seguintes protocolos:

- Para um evento de manipulação de estrutura ou dados de BD, select TNS ou TDS.

- Para um evento de arquivo, selecione HTTP, DELTAV, SMB ou FTP, dependendo do tipo de arquivo.

- Para um evento de download de pacote, selecione HTTP.

- Para um eventos de portas abertas (descartados), selecione TCP ou UDP, dependendo do tipo de porta.

Para criar regras que rastreiam alterações específicas em um dos protocolos de OT, como S7 ou CIP, use os parâmetros encontrados no protocolo em questão, comotagousub-function.Message Defina uma mensagem a ser exibida quando o alerta for disparado. As mensagens de alerta são compatíveis com caracteres alfanuméricos e quaisquer variáveis de tráfego detectadas.

Por exemplo, talvez você queira incluir os endereços de origem e de destino detectados. Use colchetes ({}) para adicionar variáveis à mensagem de alerta.Direção Insira um endereço IP de origem e/ou de destino no qual você deseja detectar o tráfego. Condições Defina uma ou mais condições que devem ser atendidas para disparar o alerta.

– Selecione o sinal + para criar um conjunto com várias condições que usam o operador AND. O sinal + é habilitado somente após a seleção de um valor de Protocolo de alerta.

– Se a variável selecionada for um endereço MAC ou endereço IP, o valor deverá ser convertido de um endereço decimal pontilhado para o formato decimal.

Você precisa adicionar pelo menos uma condição para criar uma regra de alerta personalizada.Detectado Defina um intervalo de data e/ou hora para o tráfego que você deseja detectar. Personalize os dias e o intervalo de tempo para se ajustar às horas de manutenção ou definir as horas de trabalho. Ação Defina uma ação que você deseja que o Defender para IoT realize automaticamente quando o alerta for disparado.

Faça com que o Defender para IoT crie um alerta ou evento com a severidade especificada.PCAP incluído Se você tiver selecionado a opção de criar um evento, desmarque a opção PCAP incluído conforme necessário. Se você tiver selecionado a opção de criar um alerta, o PCAP sempre será incluído e não poderá ser removido. Por exemplo:

Selecione Salvar quando terminar para salvar a regra.

Editar uma regra de alerta personalizada

Para editar uma regra de alerta personalizada, selecione a regra e, em seguida, selecione as opções (menu ...) >Editar. Modifique a regra de alerta conforme necessário e salve suas alterações.

Edições feitas em regras de alerta personalizadas, como alterar um nível de severidade ou protocolo, são rastreadas na página Linha do tempo do evento no sensor de OT.

Para obter mais informações, consulte Acompanhar a atividade do sensor.

Desabilitar, habilitar ou excluir regras de alerta personalizadas

Desabilite regras de alerta personalizadas para impedir a execução delas sem excluí-las completamente.

Na página Regras de alerta personalizadas, selecione uma ou mais regras e clique em Desabilitar, Habilitar ou Excluir na barra de ferramentas.

Criar regras de exclusão de alerta em um console de gerenciamento local

Crie regras de exclusão de alerta para instruir seus sensores a ignorar tráfego específico em sua rede que, de outra forma, dispararia um alerta.

Por exemplo, se você souber que todos os dispositivos de OT monitorados por um sensor específico passarão por procedimentos de manutenção por dois dias, defina uma regra de exclusão que instrui o Azure Defender para IoT a suprimir alertas detectados por esse sensor durante o período predefinido.

Para criar uma regra de exclusão de alerta:

Entre em seu console de gerenciamento local e selecione Exclusão de alerta no menu à esquerda.

Na página Exclusão de alerta, selecione o botão + no canto superior direito para adicionar uma nova regra.

Na caixa de diálogo Criar regra de exclusão, insira os seguintes detalhes:

Nome Descrição Nome Insira um nome relevante para sua regra. O nome não pode conter aspas ( ").Por período Selecione um fuso horário e o período específico durante o qual você deseja que a regra de exclusão esteja ativa e selecione ADICIONAR.

Use essa opção para criar regras separadas para fusos horários diferentes. Por exemplo, talvez seja necessário aplicar uma regra de exclusão entre 8:00h e 10:00h em três fusos horários diferentes. Neste caso, crie três regras de exclusão separadas que usam o mesmo período de tempo e o fuso horário relevante.Por endereço do dispositivo Selecione e insira os seguintes valores e selecione ADICIONAR:

– Selecione se o dispositivo designado é de origem, de destino ou de origem e de destino.

– Selecione se o endereço é um endereço IP, um endereço MAC ou uma sub-rede

– Insira o valor do endereço IP, endereço MAC ou sub-rede.Por título do alerta Selecione um ou mais alertas para adicionar à regra de exclusão e selecione ADICIONAR. Para localizar títulos de alerta, insira todo ou parte de um título de alerta e selecione aquele que deseja na lista suspensa. Por nome do sensor Selecione um ou mais sensores para adicionar à regra de exclusão e selecione ADICIONAR. Para localizar nomes de sensor, insira todo ou parte do nome do sensor e selecione aquele que deseja na lista suspensa. Importante

As regras de exclusão de alerta são baseadas em

AND, o que significa que os alertas só são excluídos quando todas as condições da regra são atendidas. Se uma condição da regra não estiver definida, todas as opções serão incluídas. Por exemplo, se você não incluir o nome de um sensor na regra, ela será aplicada a todos os sensores.Um resumo dos parâmetros da regra é mostrado na parte inferior da caixa de diálogo.

Verifique o resumo da regra mostrado na parte inferior da caixa de diálogo Criar regra de exclusão e selecione SALVAR

Criar regras de exclusão de alerta via API

Use a API do Defender para IoT para criar regras de exclusão de alerta de um sistema de tíquetes externo ou de outro sistema que gerencia processos de manutenção de rede.

Use a API maintenanceWindow (Criar exclusões de alerta) para definir os sensores, os mecanismos de análise, a hora de início e a hora de término para aplicar a regra. As regras de exclusão criadas por meio da API aparecem no console de gerenciamento local como somente leitura.

Para saber mais, confira Referência da API do Defender para IoT.