Tutorial: Proteger seu hub virtual usando o Gerenciador de Firewall do Azure

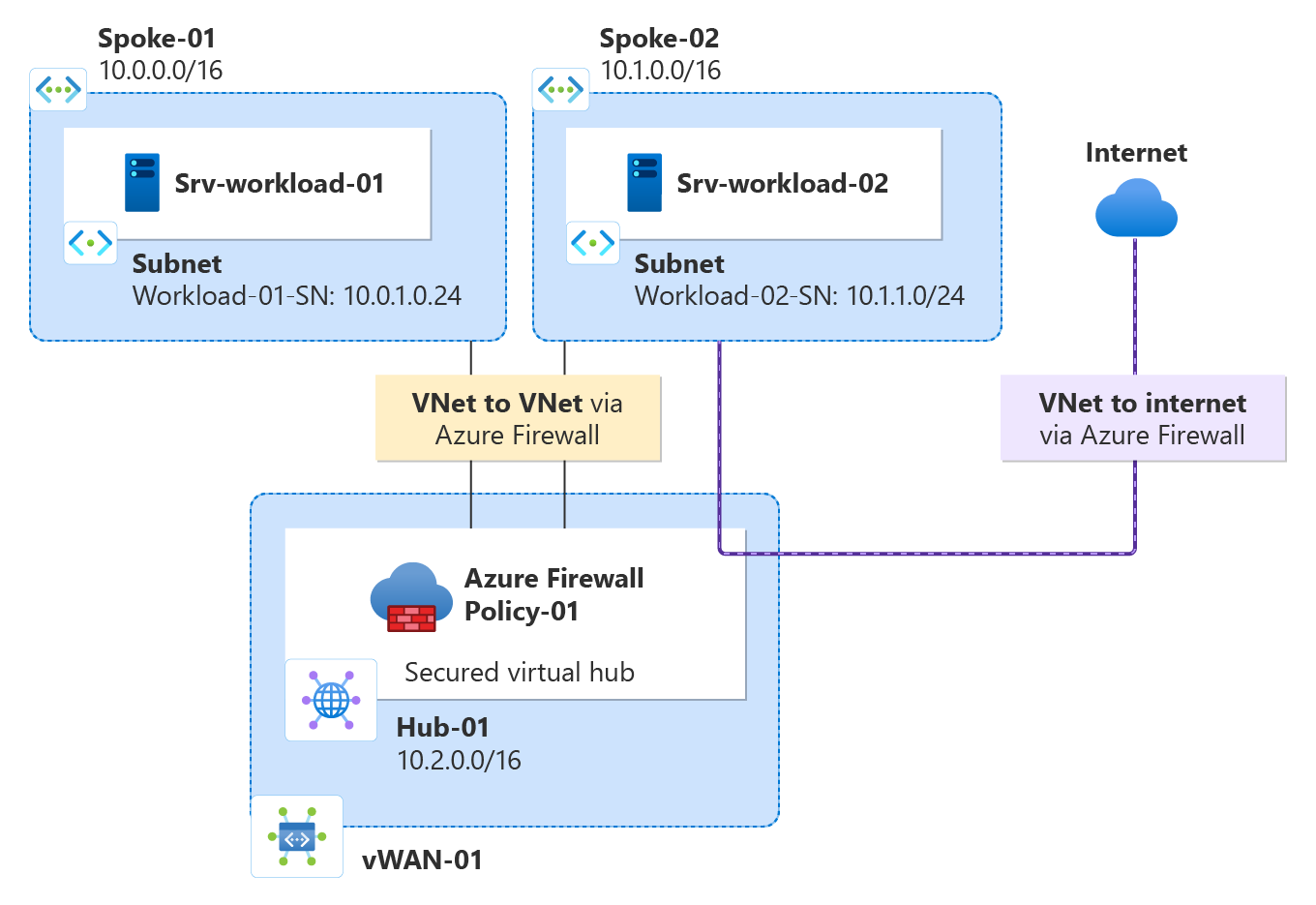

Com o Gerenciador de Firewall do Azure, é possível criar hubs virtuais seguros para proteger o tráfego de rede na nuvem destinado a endereços IP privados, PaaS do Azure e à Internet. O roteamento de tráfego para o firewall é automatizado, ou seja, não é necessário criar UDRs (rotas definidas pelo usuário).

O Gerenciador de Firewall também dá suporte à arquitetura de rede virtual de um hub. Para obter uma comparação dos tipos de arquitetura de rede virtual de hub e hub virtual seguro, confira quais são as opções de arquitetura do Gerenciador de Firewall do Azure?

Neste tutorial, você aprenderá como:

- Criar a rede virtual spoke

- Criar um hub virtual seguro

- Conectar as redes virtuais hub e spoke

- Rotear o tráfego para o seu hub

- Implantar os servidores

- Criar uma política de firewall e proteger seu hub

- Testar o firewall

Importante

O procedimento neste tutorial usa o Gerenciador de Firewall do Azure para criar um novo hub seguro de WAN Virtual do Azure. Você pode usar o Gerenciador de Firewall para atualizar um hub existente, mas não pode configurar as Zonas de Disponibilidade do Azure para Firewall do Azure. Também é possível converter um hub existente em um hub seguro usando o portal do Azure, conforme descrito em Configurar Firewall do Azure em um hub de WAN Virtual. Mas, como Gerenciador de Firewall do Azure, não é possível configurar Zonas de Disponibilidade. Para atualizar um hub existente e especificar as Zonas de Disponibilidade do Firewall do Azure (recomendado), você deve seguir o procedimento de atualização no Tutorial: proteger o hub virtual usando o Azure PowerShell.

Pré-requisitos

Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Criar uma arquitetura de hub e spoke

Primeiro, crie uma redes virtuais spoke nas quais você pode colocar seus servidores.

Criar duas redes virtuais spoke e sub-redes

Cada uma das duas redes virtuais tem um servidor de carga de trabalho e é protegida pelo firewall.

- Na página inicial do portal do Azure, selecione Criar um recurso.

- Procure Rede virtual, selecione-a e selecione Criar.

- Em Assinatura, selecione sua assinatura.

- Em Grupo de recursos, selecione Criar, digite fw-manager-rg para o nome e escolha OK.

- Para Nome da rede virtual, digite Spoke-01.

- Em Região, selecione Leste dos EUA.

- Selecione Avançar.

- Na página Segurança, selecione Avançar.

- Em Adicionar espaço de endereço IPv4, aceite o padrão 10.0.0.0/16.

- Em Sub-redes, selecione padrão.

- Para Nome, digite Workload-01-SN.

- Para Endereço inicial, digite 10.0.1.0/24.

- Selecione Salvar.

- Selecione Examinar + criar.

- Selecione Criar.

Repita este procedimento para criar outra rede virtual semelhante no grupo de recursos fw-manager-rg:

Nome: Spoke-02

Espaço de endereço: 10.1.0.0/16

Nome da sub-rede: Workload-02-SN

Endereço inicial: 10.1.1.0/24

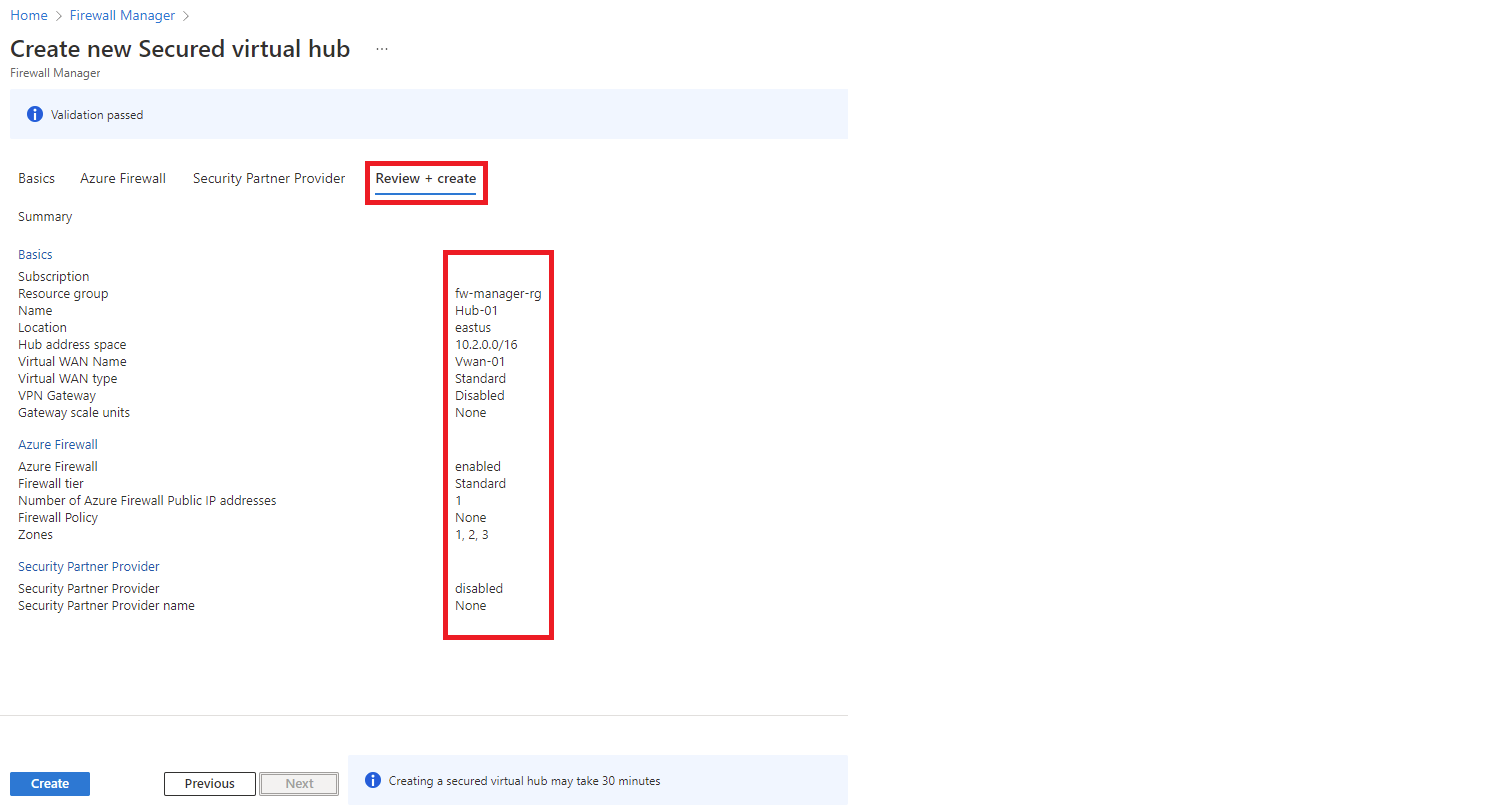

Criar o hub virtual seguro

Crie seu hub virtual seguro usando o Gerenciador de Firewall.

Na página inicial do portal do Azure, selecione Todos os serviços.

Na caixa de pesquisa, digite Gerenciador de Firewall e selecione Gerenciador de Firewall.

Na página Gerenciador de Firewall em Implantações, selecione Hubs virtuais.

Na página Gerenciador de Firewall | Hubs virtuais, escolha Criar hub virtual seguro.

Selecione sua Assinatura.

Em Grupo de recursos, selecione fw-manager-rg.

Em Região, selecione Leste dos EUA.

Para o Nome do hub virtual seguro, digite Hub-01.

Em Espaço de endereço do hub, digite 10.2.0.0/16.

Selecione Nova vWAN.

Para o novo nome da WAN virtual, digite Vwan-01.

Em Tipo, selecione Standard.

Deixe a caixa de seleção Incluir o gateway de VPN para habilitar Parceiros de Segurança Confiáveis marcada.

Selecione Avançar: Firewall do Azure.

Aceite a configuração padrão Firewall do AzureHabilitado.

Em Camada do Firewall do Azure, selecione Standard.

Selecione a combinação desejada de Zonas de Disponibilidade.

Importante

Uma WAN Virtual é uma coleção de hubs e serviços disponibilizados dentro do Hub. Você pode implantar a quantidade necessária de WANs. Em um hub de WAN Virtual, há vários serviços como VPN, ExpressRoute e assim por diante. Cada um desses serviços será implantado automaticamente nas Zonas de Disponibilidade, exceto o Firewall do Azure, se a região der suporte a Zonas de Disponibilidade. Para alinhar-se à resiliência de WAN Virtual do Azure, selecione todas as Zonas de Disponibilidade disponíveis.

Digite 1 na caixa de texto Especificar número de endereços IP públicos.

Em Política de Firewall verifique se a Política de Negação Padrão está selecionada. Você refina as configurações mais adiante neste artigo.

Selecione Avançar: Provedor de Parceiro de Segurança.

Aceite a configuração padrão Parceiro de Segurança ConfiávelDesabilitado e selecione Próximo: Revisar + criar.

Selecione Criar.

Observação

Pode levar até 30 minutos para criar um hub virtual seguro.

Você poderá obter o endereço IP público do firewall após a conclusão da implantação.

- Abra Gerenciador de Firewall.

- Selecione Hubs virtuais.

- Selecione hub-01.

- Selecione AzureFirewall_Hub-01.

- Anote o endereço IP público para usar depois.

Conectar as redes virtuais hub e spoke

Agora você pode emparelhar as redes virtuais hub e spoke.

Escolha o grupo de recursos fw-manager-rg e selecione a WAN Virtual Vwan-01.

Em Conectividade, selecione Conexões de rede virtual.

Selecione Adicionar conexão.

Em Nome da conexão, digite hub-spoke-01.

Para Hubs, selecione Hub-01.

Em Grupo de recursos, selecione fw-manager-rg.

Para Rede virtual, selecione Spoke-01.

Selecione Criar.

Repita para conectar a rede virtual Spoke-02: nome da conexão – hub-spoke-02

Implantar os servidores

No portal do Azure, selecione Criar um recurso.

Selecione Windows Server 2019 Datacenter na lista Popular.

Insira esses valores para a máquina virtual:

Configuração Valor Resource group fw-manager-rg Nome da máquina virtual Srv-workload-01 Região (EUA) Leste dos EUA Nome de usuário administrador digite um nome de usuário Senha digite uma senha Em Regras de porta de entrada, Portas de entrada públicas, selecione Nenhuma.

Aceite os outros padrões e selecione Próximo: Discos.

Aceite os padrões de disco e selecione Avançar: Rede.

Selecione Spoke-01 para a rede virtual e selecione Workload-01-SN para a sub-rede.

Em IP Público, selecione Nenhum.

Aceite os outros padrões e selecione Próximo: Gerenciamento.

Selecione Avançar: Monitoramento.

Selecione Desabilitar para desabilitar o diagnóstico de inicialização. Aceite os outros padrões e selecione Examinar + criar.

Examine as configurações na página de resumo e, em seguida, selecione Criar.

Use as informações na tabela a seguir para definir outra máquina virtual chamada Srv-Workload-02. O restante da configuração é o mesmo da máquina virtual Srv-workload-01.

| Configuração | Valor |

|---|---|

| Rede virtual | Spoke-02 |

| Sub-rede | Workload-02-SN |

Depois que os servidores forem implantados, selecione um recurso de servidor e, em Rede, anote o endereço IP privado de cada servidor.

Criar uma política de firewall e proteger seu hub

Uma política de firewall define coleções de regras para direcionar o tráfego em um ou mais hubs virtuais seguros. Você criará uma política de firewall e protegerá seu hub.

No Gerenciador de Firewall, selecione Políticas do Firewall do Azure.

Selecione Criar uma Política de Firewall do Azure.

Em Grupo de recursos, selecione fw-manager-rg.

Em Detalhes da política, para Nome, digite Policy-01 e para Região selecione Leste dos EUA.

Em Camada da política, selecione Standard.

Selecione Avançar: Configurações de DNS.

Escolha Avançar: Inspeção do TLS.

Selecione Avançar: Regras.

Na guia Regras, selecione Adicionar a coleção de regras.

Na página Adicionar a coleção de regras, digite App-RC-01 em Nome.

Para Tipo de coleção de regras, selecione Aplicativo.

Em Prioridade, digite 100.

Verifique se a Ação de coleção de regras é Permitir.

Para a regra Nome, digite Allow-msft.

Para o Tipo de origem, selecione Endereço IP.

Em Origem, digite *.

Para Protocolo, digite http,https.

Verifique se o Tipo de destino é FQDN.

Para Destino, digite *.microsoft.com.

Selecione Adicionar.

Adicione uma regra DNAT para que você possa conectar uma Área de Trabalho Remota à máquina virtual Srv-Workload-01.

- Selecione Adicionar uma coleção de regras.

- Em Nome, digite dnat-rdp.

- Em Tipo de coleção de regras, selecione DNAT.

- Em Prioridade, digite 100.

- Para a regra Nome, digite Allow-rdp.

- Para o Tipo de origem, selecione Endereço IP.

- Em Origem, digite *.

- Em Protocolo, selecione TCP.

- Em Portas de Destino, digite 3389.

- Em Destino, digite o endereço IP público do firewall que você anotou anteriormente.

- Em Tipo convertido, selecione Endereço IP.

- Para Endereço convertido, digite o endereço IP privado de Srv-Workload-01 que você anotou anteriormente.

- Para Porta traduzida, digite 3389.

- Selecione Adicionar.

Adicione uma regra de rede para que você possa conectar uma Área de Trabalho Remota de Srv-Workload-01 para Srv-Workload-02.

- Selecione Adicionar uma coleção de regras.

- Em Nome, digite vnet-rdp.

- Para Tipo de coleção de regras, selecione Rede.

- Em Prioridade, digite 100.

- Em Ação de coleção de regras, selecione Permitir.

- Em Nome da regra, digite Allow-vnet.

- Para o Tipo de origem, selecione Endereço IP.

- Em Origem, digite *.

- Em Protocolo, selecione TCP.

- Em Portas de Destino, digite 3389.

- Para Tipo de Destino, selecione Endereço IP.

- Em Destino, digite o endereço IP privado Srv-Workload-02 que você anotou anteriormente.

- Selecione Adicionar.

Selecione Avançar: IDPS.

Na página IDPS, escolha Avançar: Inteligência contra Ameaças

Na página Inteligência contra Ameaças, aceite os padrões e escolha Revisar e Criar:

Revise-os para confirmar a seleção e escolha Criar.

Associar a política

Associe a política de firewall ao hub.

No Gerenciador de Firewall, selecione Políticas de Firewall do Azure.

Marque a caixa de seleção de Policy-01.

Selecione Gerenciar associações e Associar hubs.

Selecione hub-01.

Selecione Adicionar.

Rotear o tráfego para o seu hub

Agora, você deve verificar se o tráfego de rede é roteado por meio do firewall.

No Gerenciador de Firewall, escolha Hubs virtuais.

Selecione Hub-01.

Em Configurações, escolha Configuração de segurança.

Em Tráfego da Internet, selecione Firewall do Azure.

Em Tráfego privado, selecione Enviar por meio do Firewall do Azure.

Observação

Se você estiver usando intervalos de endereços IP públicos para redes privadas em uma rede virtual ou em uma ramificação local, precisará especificar explicitamente esses prefixos de endereço IP. Selecione a seção Prefixos de tráfego privado e adicione-os ao lado dos prefixos de endereço RFC1918.

Em Entre hubs, selecione Habilitado para habilitar o recurso de intenção de roteamento da WAN Virtual. A intenção de roteamento é o mecanismo por meio do qual você pode configurar a WAN Virtual para rotear o tráfego de branch para branch (local para local) por meio do Firewall do Azure implantado no Hub da WAN Virtual. Para obter mais informações sobre pré-requisitos e considerações associadas ao recurso de intenção de roteamento, confira Documentação da intenção de roteamento.

Selecione Salvar.

Escolha OK na caixa de diálogo Aviso.

Selecione OK no diálogo Migrar para usar entre hubs.

Observação

São necessários alguns minutos para que as tabelas de rotas sejam atualizadas.

Verifique se as duas conexões mostram que o Firewall do Azure protege o tráfego da Internet e privado.

Testar o firewall

Para testar as regras de firewall, conecte uma área de trabalho remota usando o endereço IP público do firewall, que é NATed para Srv-Workload-01. A partir daí, use um navegador para testar a regra do aplicativo e conectar uma área de trabalho remota a Srv-Workload-02 para testar a regra de rede.

Testar a regra de aplicativo

Agora, teste as regras de firewall para confirmar se elas funcionam conforme o esperado.

Conecte uma Área de Trabalho Remota ao endereço IP público do firewall e entre.

Abra o Internet Explorer e navegue até

https://www.microsoft.com.Selecione OK>Fechar nos alertas de segurança do Internet Explorer.

Você deve ver a página inicial da Microsoft.

Navegue até

https://www.google.com.O firewall deve bloquear isso.

Agora que você verificou se a regra de aplicativo de firewall está funcionando:

- Você pode navegar para o FQDN permitido, mas não para os outros.

Testar a regra de rede

Agora teste a regra de rede.

Em Srv-Workload-01, abra uma Área de Trabalho Remota para o endereço IP privado de Srv-Workload-02.

Uma Área de Trabalho Remota deve se conectar a Srv-Workload-02.

Agora que você verificou se a regra de rede de firewall está funcionando:

- Você pode conectar uma Área de Trabalho Remota a um servidor localizado em outra rede virtual.

Limpar os recursos

Quando terminar de testar seus recursos de firewall, exclua o grupo de recursos fw-manager-rg para excluir todos os recursos relacionados ao firewall.