Autenticação do Microsoft Entra com o Banco de Dados do Azure para PostgreSQL – Servidor flexível

APLICA-SE A: Banco de Dados do Azure para PostgreSQL – Servidor Flexível

Banco de Dados do Azure para PostgreSQL – Servidor Flexível

A autenticação do Microsoft Entra é um mecanismo de conexão com o Banco de Dados do Azure para PostgreSQL com Servidor Flexível do usando identidades definidas no Microsoft Entra ID. Com a autenticação do Microsoft Entra, você pode gerenciar as identidades de usuários do banco de dados e outros serviços da Microsoft em uma só localização central, o que simplifica o gerenciamento de permissões.

Os benefícios de usar o Microsoft Entra ID incluem:

- Autenticação de usuários nos diversos Serviços do Azure de maneira uniforme.

- Gerenciamento de políticas de senha e rotação de senhas em um único local.

- Suporte para várias formas de autenticação, podendo eliminar a necessidade de armazenar senhas.

- A capacidade dos clientes de gerenciar permissões de banco de dados usando grupos externos (Microsoft Entra ID).

- O uso de funções de banco de dados PostgreSQL para autenticar identidades no nível de banco de dados.

- Suporte à autenticação baseada em token para aplicativos que se conectam ao Banco de Dados do Azure para PostgreSQL com Servidor Flexível.

Comparações de recursos e funcionalidades do Microsoft Entra ID entre as opções de implantação

A autenticação do Microsoft Entra para o Banco de Dados do Azure para PostgreSQL com Servidor Flexível incorpora nossa experiência e os comentários coletados no Banco de Dados do Azure para PostgreSQL com Servidor Único.

A tabela a seguir fornece uma lista de alto nível com comparações entre os recursos e funcionalidades do Microsoft Entra ID do Banco de Dados do Azure para PostgreSQL com Servidor Flexível e do Banco de Dados do Azure para PostgreSQL com Servidor Único.

| Recurso/Funcionalidade | Servidor único do Banco de Dados do Azure para PostgreSQL | Servidor flexível do Banco de Dados do Azure para PostgreSQL |

|---|---|---|

| Vários administradores do Microsoft Entra | Não | Sim |

| Identidades gerenciadas (atribuídas pelo sistema e pelo usuário) | Parcial | Completo |

| Suporte para usuário convidado | Não | Sim |

| Capacidade de desativar a autenticação de senha | Não disponível | Disponível |

| Capacidade de uma entidade de serviço de atuar como um membro do grupo | Não | Sim |

| Auditorias de logins do Microsoft Entra | Não | Sim |

| Suporte ao PgBouncer | Não | Sim |

Como o Microsoft Entra ID funciona no Banco de Dados do Azure para PostgreSQL com Servidor Flexível

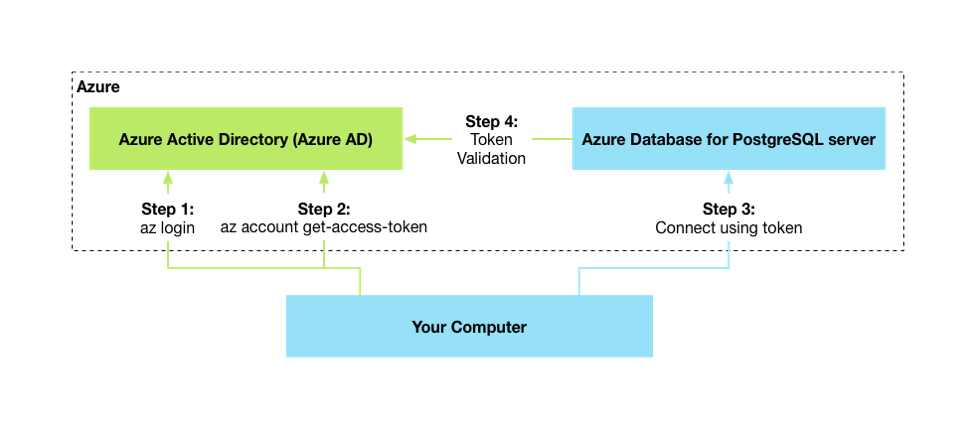

O diagrama de alto nível a seguir resume como a autenticação funciona quando você usa a autenticação do Microsoft Entra com o Banco de Dados do Azure para PostgreSQL com Servidor Flexível. As setas indicam caminhos para comunicação.

Para obter as etapas para configurar o Microsoft Entra ID com o Banco de Dados do Azure para PostgreSQL com Servidor Flexível, confira Configurar e entrar com o Microsoft Entra ID no Banco de Dados do Azure para PostgreSQL com Servidor Flexível.

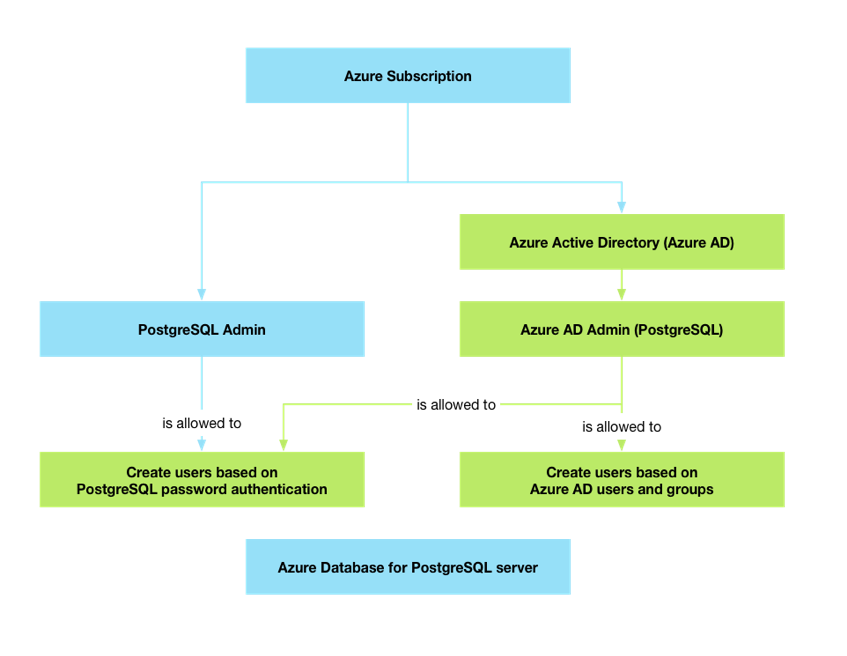

Diferenças entre um administrador do PostgreSQL e um administrador do Microsoft Entra

Quando você ativa a autenticação do Microsoft Entra para o seu servidor flexível e adiciona uma entidade de segurança do Microsoft Entra como um administrador do Microsoft Entra, a conta:

- Obtém os mesmos privilégios que o administrador original do PostgreSQL.

- Pode gerenciar outras funções do Microsoft Entra no servidor.

O administrador do PostgreSQL pode criar apenas usuários locais baseados em senha, mas o administrador do Microsoft Entra tem autoridade para gerenciar tanto os usuários do Microsoft Entra quanto os usuários locais baseados em senha.

O administrador do Microsoft Entra pode ser um usuário do Microsoft Entra, um grupo do Microsoft Entra, uma entidade de serviço ou uma identidade gerenciada. Usar uma conta de grupo como um administrador aprimora a gerenciabilidade. Permite a remoção e o acréscimo centralizados de membros do grupo na Microsoft Entra ID sem alterar os usuários ou as permissões dentro da instância do Banco de Dados do Azure para PostgreSQL com Servidor Flexível.

Você pode configurar vários administradores do Microsoft Entra simultaneamente. Você tem a opção de desativar a autenticação por senha em uma instância do Banco de Dados do Azure para PostgreSQL com Servidor Flexível para os requisitos avançados de auditoria e conformidade.

Observação

Uma entidade de serviço ou uma identidade gerenciada podem atuar como um administrador totalmente funcional do Microsoft Entra no Banco de Dados do Azure para PostgreSQL com Servidor Flexível. Esta era uma limitação no Banco de Dados do Azure para PostgreSQL com Servidor Único.

Os administradores do Microsoft Entra que você cria por meio do portal do Azure, de uma API ou do SQL têm as mesmas permissões que o usuário administrador comum que você criou durante o provisionamento do servidor. As permissões de banco de dados para funções do Microsoft Entra que não são de administrador são gerenciadas de maneira semelhante à das funções comuns.

Conexão por meio de identidades do Microsoft Entra

A autenticação do Microsoft Entra dá suporte aos seguintes métodos de conexão a um banco de dados usando identidades do Microsoft Entra:

- Autenticação por senha do Microsoft Entra

- Autenticação integrada do Microsoft Entra

- Microsoft Entra universal com autenticação multifator

- Certificados ou segredos de cliente de aplicativos do Active Directory

- Identidade gerenciada

Depois de se autenticar no Active Directory, você recupera um token. Esse token é sua senha para fazer login.

Para configurar o Microsoft Entra ID com o Banco de Dados do Azure para PostgreSQL com Servidor Flexível, siga as etapas incluídas em Configurar e entrar com o Microsoft Entra ID no Banco de Dados do Azure para PostgreSQL com Servidor Flexível.

Outras considerações

Se você quiser que as Entidades de Segurança do Microsoft Entra assumam a propriedade dos bancos de dados do usuário em qualquer procedimento de implantação, adicione dependências explícitas no seu módulo de implantação (Terraform ou Azure Resource Manager) para garantir que a autenticação do Microsoft Entra esteja ativada antes de criar bancos de dados de usuários.

Várias entidades de segurança do Microsoft Entra (usuário, grupo, entidade de serviço ou identidade gerenciada) podem ser configuradas como um Administrador do Microsoft Entra para uma instância do Banco de Dados do Azure para PostgreSQL com Servidor Flexível a qualquer momento.

Somente um administrador do Microsoft Entra para PostgreSQL pode, inicialmente, se conectar à instância do Banco de Dados do Azure para PostgreSQL com Servidor Flexível usando uma conta do Microsoft Entra. O administrador do Active Directory pode configurar os próximos usuários do banco de dados do Microsoft Entra.

Se for excluída do Microsoft Entra ID, uma entidade de segurança do Microsoft Entra permanecerá como uma função no PostgreSQL, mas não poderá mais adquirir um novo token de acesso. Nesse caso, embora ainda exista no banco de dados, a função correspondente não poderá se autenticar no servidor. Administradores de banco de dados precisam transferir a propriedade e remover as funções manualmente.

Observação

O usuário excluído do Microsoft Entra ainda poderá fazer login até que o token expire (até 60 minutos após a emissão do token). Se você também remover o usuário do Banco de Dados do Azure para PostgreSQL com Servidor Flexível, esse acesso será revogado imediatamente.

O Banco de Dados do Azure para PostgreSQL com Servidor Flexível equipara os tokens de acesso à função de banco de dados usando a ID de usuário exclusiva do Microsoft Entra do usuário, em vez de usar o nome de usuário. Se um usuário do Microsoft Entra for excluído e um novo usuário for criado com o mesmo nome, o servidor flexível do Banco de Dados do Azure para PostgreSQL o considerará um usuário diferente. Portanto, se um usuário for excluído do Microsoft Entra ID e um novo usuário for adicionado com o mesmo nome, o novo usuário não poderá se conectar com a função existente.

Perguntas frequentes

Quais são os modos de autenticação disponíveis no Banco de Dados do Azure para PostgreSQL com Servidor Flexível?

O Banco de Dados do Azure para PostgreSQL com Servidor Flexível dá suporte a três modos de autenticação: autenticação somente do PostgreSQL, autenticação somente do Microsoft Entra e autenticação tanto do PostgreSQL quanto do Microsoft Entra.

Posso configurar vários administradores do Microsoft Entra no meu servidor flexível?

Sim. Você pode configurar vários administradores do Microsoft Entra no seu servidor flexível. Durante o provisionamento, você pode definir apenas um único administrador do Microsoft Entra. Mas depois que o servidor for criado, você poderá definir quantos administradores do Microsoft Entra quiser acessando o painel de Autenticação.

Um administrador do Microsoft Entra é apenas um usuário do Microsoft Entra?

Não. Um administrador do Microsoft Entra pode ser um usuário, um grupo, uma entidade de serviço ou uma identidade gerenciada.

Um administrador do Microsoft Entra pode criar usuários locais baseados em senha?

Um administrador do Microsoft Entra tem autoridade para gerenciar tanto usuários do Microsoft Entra quanto usuários locais baseados em senha.

O que acontece quando eu habilito a autenticação do Microsoft Entra no meu servidor flexível?

Quando você define a autenticação do Microsoft Entra no nível do servidor, a extensão PGAadAuth é habilitada e o servidor é reiniciado.

Como faço para entrar usando a autenticação do Microsoft Entra?

Você pode usar ferramentas de cliente como psql ou pgAdmin para entrar no seu servidor flexível. Use sua ID de usuário do Microsoft Entra como o nome de usuário e o token do Microsoft Entra como sua senha.

Como faço para gerar o meu token?

Você gera o token usando

az login. Para obter mais informações, confira Recuperar o token de acesso do Microsoft Entra.Qual é a diferença entre o login do grupo e o login individual?

A única diferença entre entrar como membro de um grupo do Microsoft Entra e entrar como um usuário individual do Microsoft Entra está no nome de usuário. Entrar como um usuário individual requer uma ID de usuário individual do Microsoft Entra. Entrar como um membro do grupo requer o nome do grupo. Em ambos os cenários, você usa o mesmo token individual do Microsoft Entra como senha.

Qual é o tempo de vida do token?

Os tokens de usuário são válidos por até 1 hora. Os tokens para identidades gerenciadas atribuídas pelo sistema são válidos por até 24 horas.

Próximas etapas

- Para saber como criar e popular uma instância do Microsoft Entra ID e configurar o Microsoft Entra ID com o Banco de Dados do Azure para PostgreSQL com Servidor Flexível, confira Configurar e entrar com o Microsoft Entra ID no Banco de Dados do Azure para PostgreSQL com Servidor Flexível.

- Para saber como gerenciar usuários do Microsoft Entra para o Banco de Dados do Azure para PostgreSQL com Servidor Flexível, confira Gerenciar funções do Microsoft Entra no Banco de Dados do Azure para PostgreSQL com Servidor Flexível.