Configurar a segurança avançada de guias estratégicos do Microsoft Sentinel

Este artigo mostra como definir uma política de restrição de acesso para guias estratégicos do plano Standard do Microsoft Sentinel, para que eles possam dar suporte a pontos de extremidade privados. A definição dessa política garantirá que apenas o Microsoft Sentinel terá acesso ao aplicativo lógico Standard que contém os fluxos de trabalho de guia estratégico.

Saiba mais sobre o uso de pontos de extremidade privados para proteger o tráfego entre aplicativos lógicos padrão e redes virtuais do Azure.

Importante

A nova versão das políticas de restrição de acesso está em VERSÃO PRÉVIA no momento. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

O Microsoft Sentinel está disponível como parte da versão prévia pública da plataforma unificada de operações de segurança no portal do Microsoft Defender. Para saber mais, confira Microsoft Sentinel no portal do Microsoft Defender.

Definir uma política de restrição de acesso

Para o Microsoft Sentinel no portal do Azure, selecione a página Configuração>Automação. Para o Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Configuração>Automação.

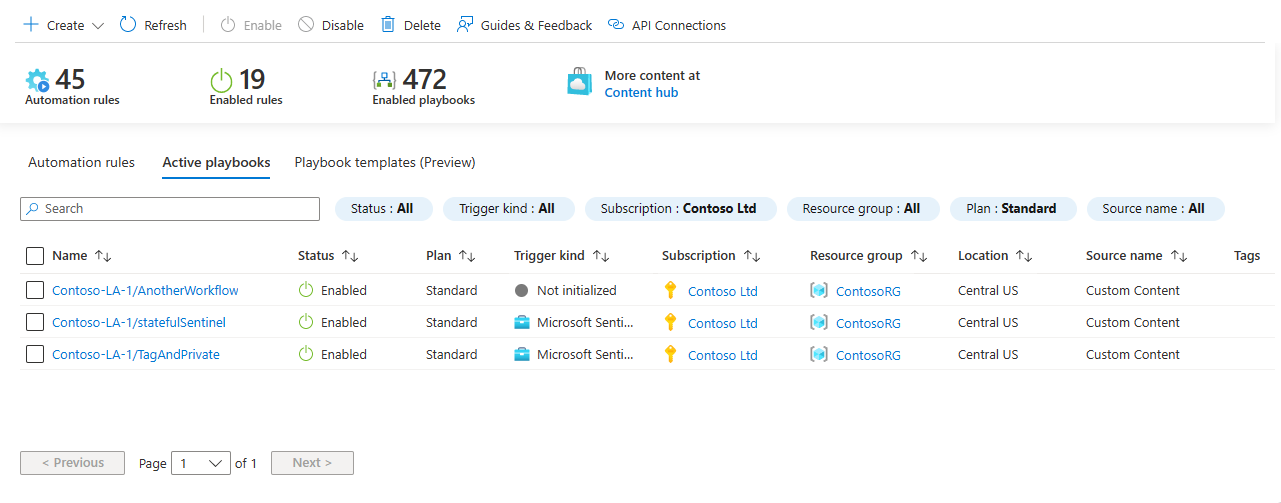

Na página Automação, selecione a guia Guias estratégicos ativos.

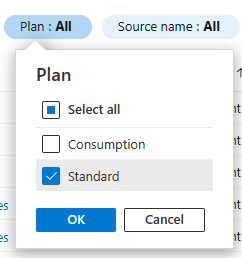

Filtre a lista para aplicativos de plano Standard.

Selecione o filtro Plano.

Desmarque a caixa de seleção Consumo.

Selecione OK.

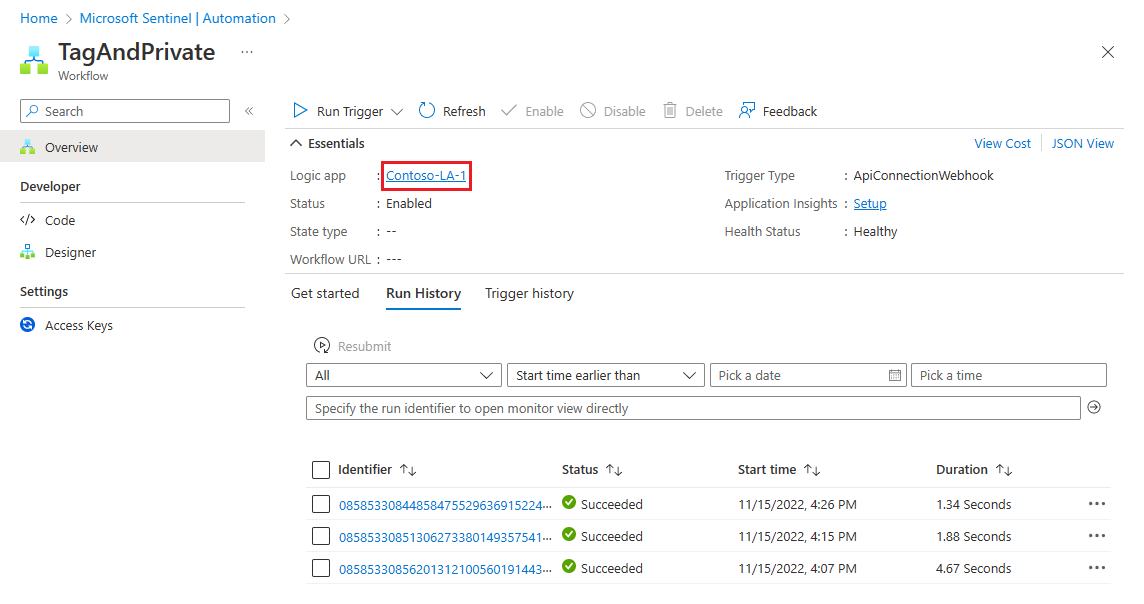

Selecione um guia estratégico ao qual deseja restringir o acesso.

Selecione o link do aplicativo lógico na tela do guia estratégico.

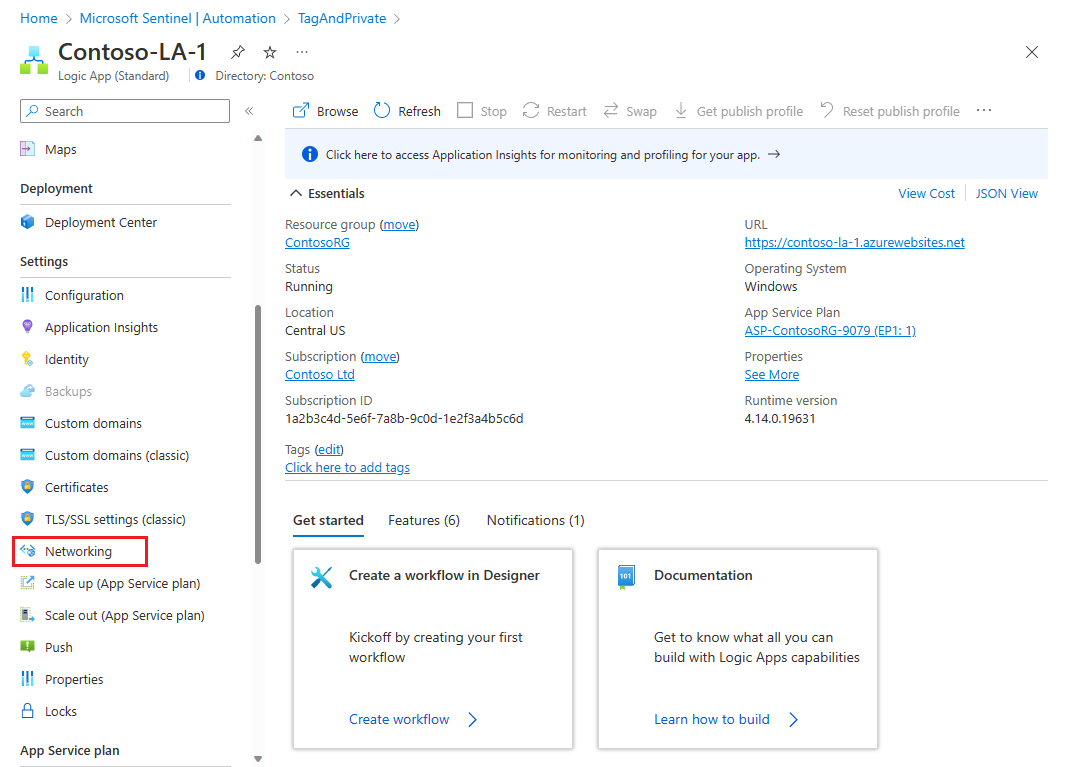

No menu de navegação do aplicativo lógico, em Configurações, selecione Rede.

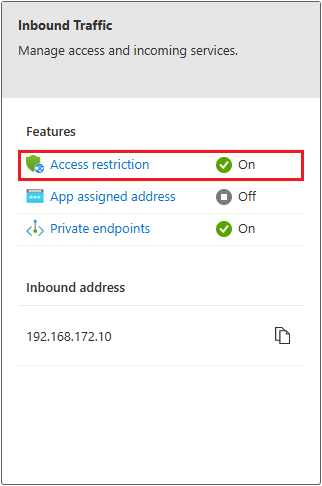

Na área Tráfego de entrada, selecione Restrição de acesso.

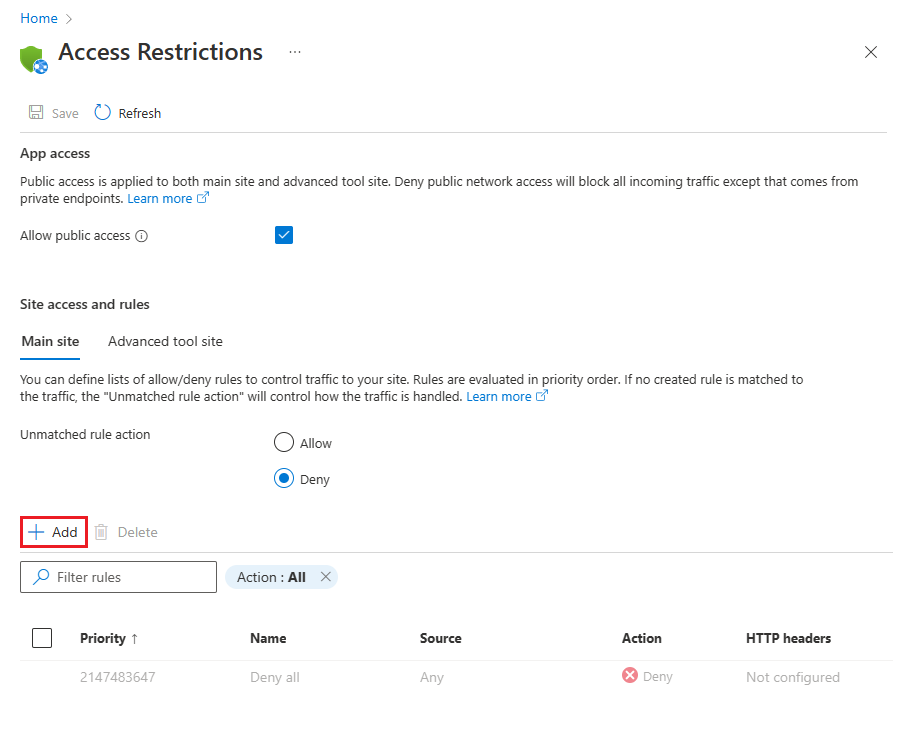

Na página Restrições de Acesso, deixe a caixa de seleção Permitir acesso público marcada.

Em Acesso ao site e regras, selecione + Adicionar. O painel Adicionar regra será aberto à direita.

Insira as seguintes informações no painel Adicionar regra. O nome e a descrição opcional devem refletir que essa regra permite que apenas o Microsoft Sentinel acesse o aplicativo lógico. Deixe os campos não mencionados abaixo como estão.

Campo Inserir ou selecionar Nome Insira SentinelAccessou outro nome da sua escolha.Ação Permitir Prioridade Inserir 1Descrição Opcional. Adicione uma descrição da sua escolha. Tipo selecione Marca de Serviço. Marca de serviço

(será exibido somente depois que você

selecionar a Marca de Serviço acima).Procure e selecione AzureSentinel. Selecione Adicionar regra.

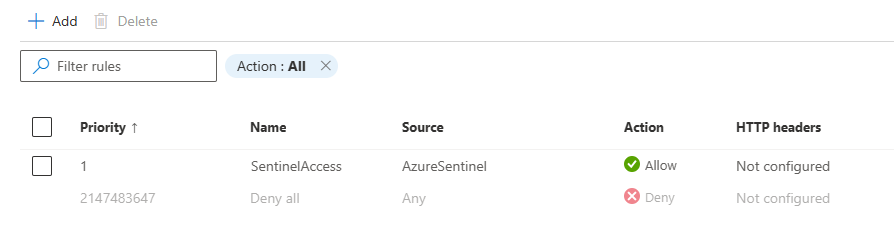

A política deve estar como esta:

Para obter mais informações de como configurar políticas de restrição de acesso em aplicativos lógicos, confira Configurar restrições de acesso do Serviço de Aplicativo do Azure.

Próximas etapas

Neste artigo, você aprendeu a definir uma política de restrição de acesso para permitir que apenas o Microsoft Sentinel acesse guias estratégicos do plano Standard, para que eles possam dar suporte a pontos de extremidade privados. Saiba mais sobre os guias estratégicos e a automação no Microsoft Sentinel: