Realizar buscas de ameaças proativas e de ponta a ponta no Microsoft Sentinel

A busca proativa de ameaças é um processo em que os analistas de segurança buscam ameaças não detectadas e comportamentos mal-intencionados. Ao criar uma hipótese, pesquisar dados e validar essa hipótese, eles determinam em que agir. As ações podem incluir a criação de novas detecções, a nova inteligência contra ameaças ou a criação de um novo incidente.

Use a experiência de busca de ponta a ponta no Microsoft Sentinel para o seguinte:

- Busque proativamente com base em técnicas específicas do MITRE, atividades potencialmente mal-intencionadas, ameaças recentes ou sua própria hipótese personalizada.

- Use consultas de busca geradas pelo pesquisador de segurança ou consultas de busca personalizadas para investigar comportamentos mal-intencionados.

- Conduza suas buscas usando várias guias de consulta persistente que permitem manter o contexto ao longo do tempo.

- Colete evidências, investigue fontes do UEBA e anote suas descobertas usando indicadores específicos de busca.

- Colabore e documente suas descobertas com comentários.

- Atue nos resultados criando novas regras analíticas, novos incidentes, novos indicadores de ameaça e executando guias estratégicos.

- Acompanhe suas novas caçadas, ativas e fechadas em um só lugar.

- Exibir métricas com base em hipóteses validadas e resultados tangíveis.

Importante

O Microsoft Sentinel está disponível como parte da versão prévia pública da plataforma unificada de operações de segurança no portal do Microsoft Defender. Para saber mais, confira Microsoft Sentinel no portal do Microsoft Defender.

Pré-requisitos

Para usar o recurso de buscas, você precisa ter uma função interna do Microsoft Sentinel ou uma função RBAC personalizada do Azure. Estas são suas opções:

Atribua a atribuição de função interna de Colaborador do Microsoft Sentinel.

Para obter mais informações sobre as funções no Microsoft Sentinel, confira Funções e permissões no Microsoft Sentinel.Atribua uma função RBAC personalizada do Azure com as permissões apropriadas em Microsoft.SecurityInsights/hunts.

Para saber mais sobre funções personalizadas, consulte Funções personalizadas e RBAC avançado do Azure.

Definir sua hipótese

Definir uma hipótese é um processo aberto e flexível e pode incluir qualquer ideia que você queira validar. As hipóteses comuns incluem:

- Comportamento suspeito – investigue atividades potencialmente mal-intencionadas visíveis em seu ambiente para determinar se um ataque está ocorrendo.

- Nova campanha de ameaças – procure tipos de atividade mal-intencionada com base em atores, técnicas ou vulnerabilidades de ameaças recém-descobertos. É possível que você já tenha acessado essas informações em um artigo de notícias sobre segurança.

- Lacunas de detecção – aumente sua cobertura de detecção usando o mapa MITRE ATT&CK para identificar lacunas.

O Microsoft Sentinel oferece flexibilidade à medida que você se baseia no conjunto certo de consultas de busca para investigar sua hipótese. Ao criar uma busca, inicie-a com consultas de busca pré-selecionadas ou adicione consultas à medida que avança. Aqui estão as recomendações para consultas pré-selecionadas com base nas hipóteses mais comuns.

Hipótese – Comportamento suspeito

Para o Microsoft Sentinel no portal do Azure, em Gerenciamento de ameaças, selecione Busca.

Para o Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Gerenciamento de ameaças>Busca.Selecione a guia Consultas. Para identificar comportamentos potencialmente maliciosos, execute todas as consultas.

Selecione Executar Todas as consultas> aguarde a execução das consultas. Esse processo pode levar algum tempo.

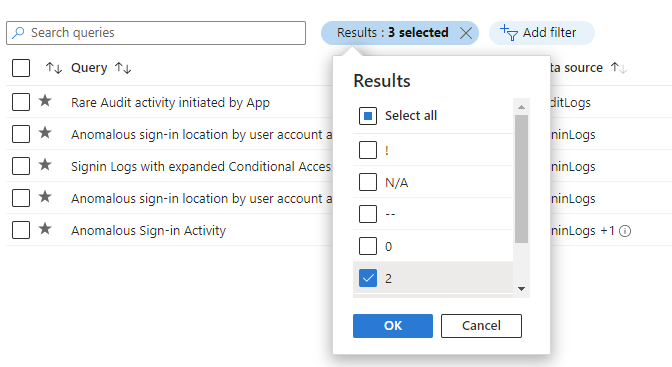

Selecione Adicionar filtro>Resultados> desmarque as caixas de seleção "!", "N/A", "-", e valores "0" >Aplicativo

Classifique os resultados pela coluna Delta de resultados para conferir o que mudou mais recentemente. Esses resultados fornecem diretrizes iniciais sobre a busca.

Hipótese – Nova campanha de ameaças

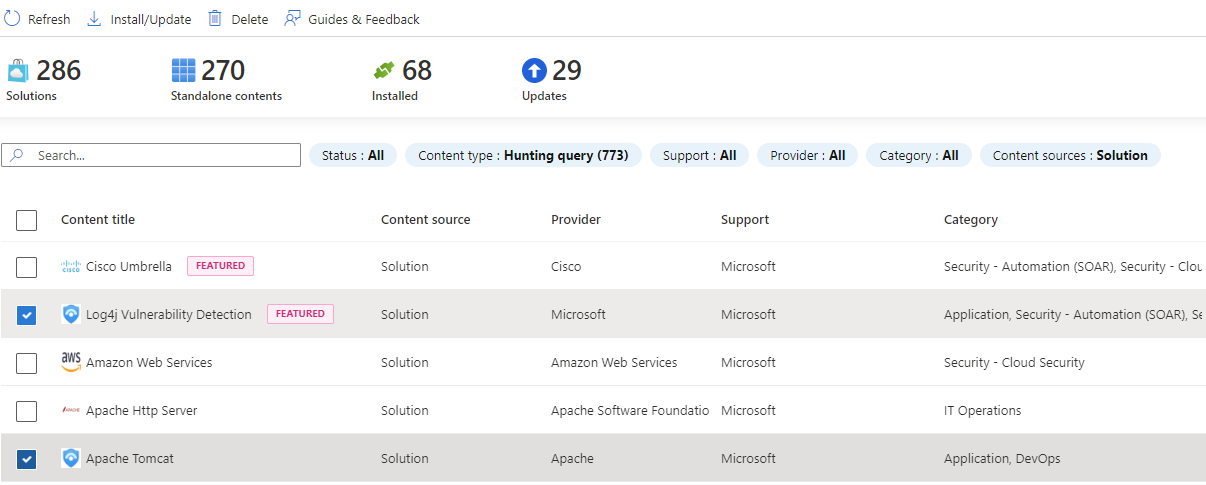

O hub de conteúdos oferece campanhas de ameaças e soluções baseadas em domínio para buscar ataques específicos. Nas etapas a seguir, você instalará um desses tipos de soluções.

Acesse o Hub de conteúdos.

Instale uma campanha de ameaças ou uma solução baseada em domínio, como a detecção de vulnerabilidades do Log4J ou o Apache Tomcat.

Após a instalação da solução, no Microsoft Sentinel, acesse Busca.

Selecione a guia Consultas.

Pesquise o nome da solução ou filtre pelo Nome da fonte da solução.

Selecione a consulta e clique em Executar consulta.

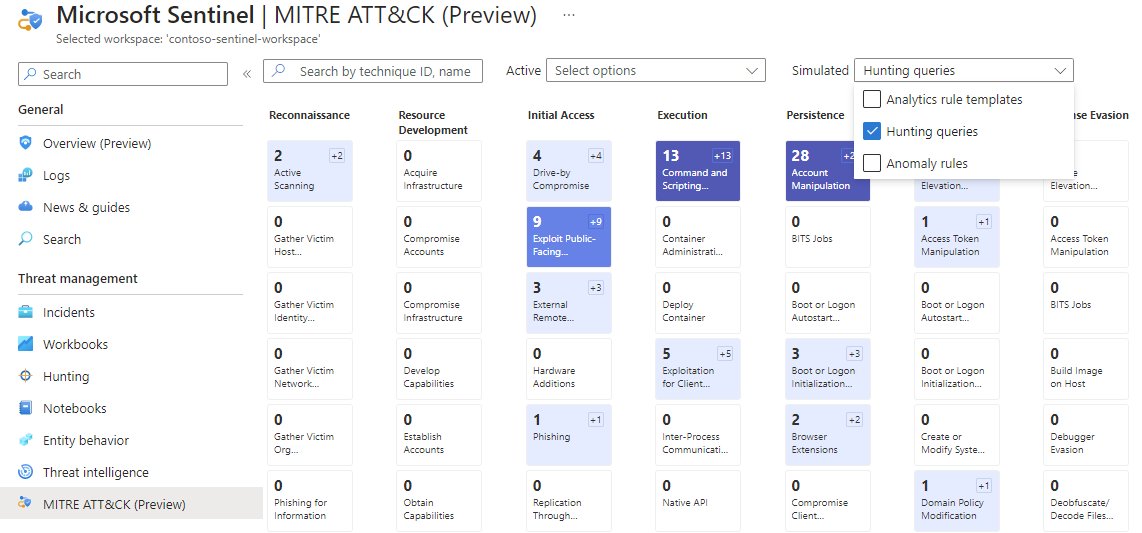

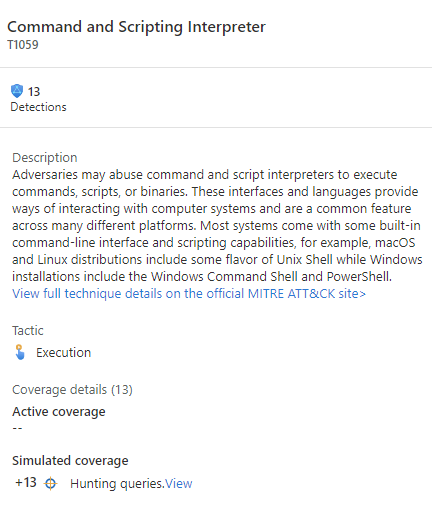

Hipótese – Lacunas de detecção

O mapa MITRE ATT&CK ajuda a identificar lacunas específicas em sua cobertura de detecção. Use consultas de busca predefinidas para técnicas específicas do MITRE ATT&CK como ponto de partida para desenvolver uma nova lógica de detecção.

Navegue até a página MITRE ATT&CK (versão prévia).

Desmarque itens no menu suspenso Ativo.

Selecione Consultas de busca no filtro Simulado para ver quais técnicas têm consultas de busca associadas a elas.

Selecione o cartão com a técnica desejada.

Selecione o link Exibir ao lado de Consultas de busca na parte inferior do painel de detalhes. Esse link leva você a uma exibição filtrada da guia Consultas na página Busca com base na técnica selecionada.

Selecione todas as consultas para essa técnica.

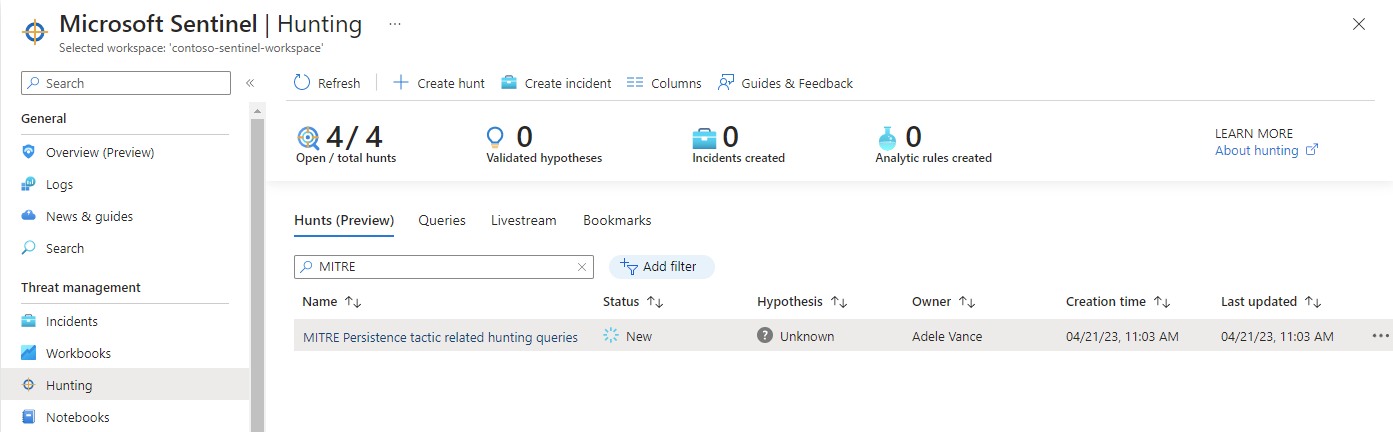

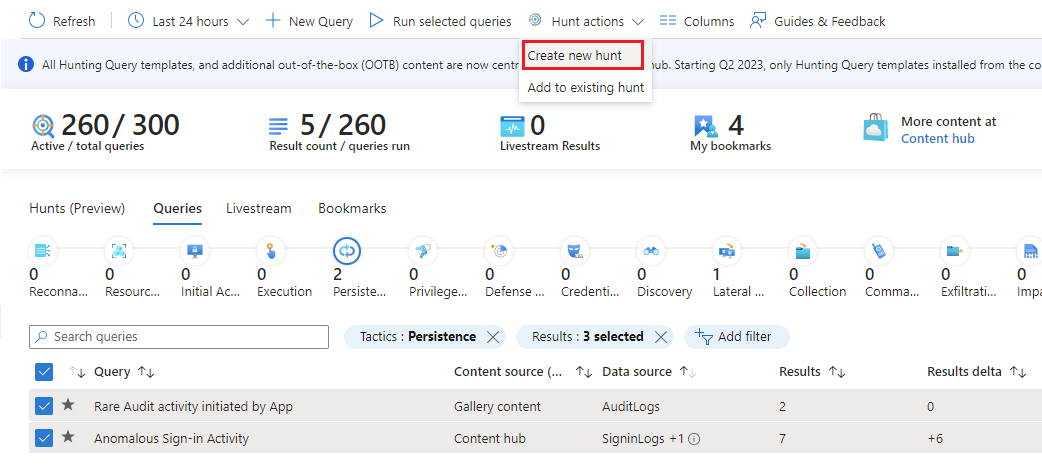

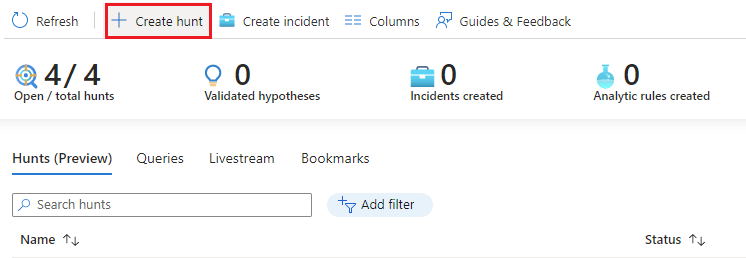

Criar uma Busca

Existem duas maneiras principais de criar uma busca.

Se você começou com uma hipótese em que selecionou consultas, clique no menu suspenso Ações de busca e, em seguida, em >Criar busca. Todas as consultas selecionadas são clonadas para essa nova busca.

Se você ainda não decidiu sobre consultas, selecione a guia Buscas (versão prévia)>Nova Busca para criar uma busca em branco.

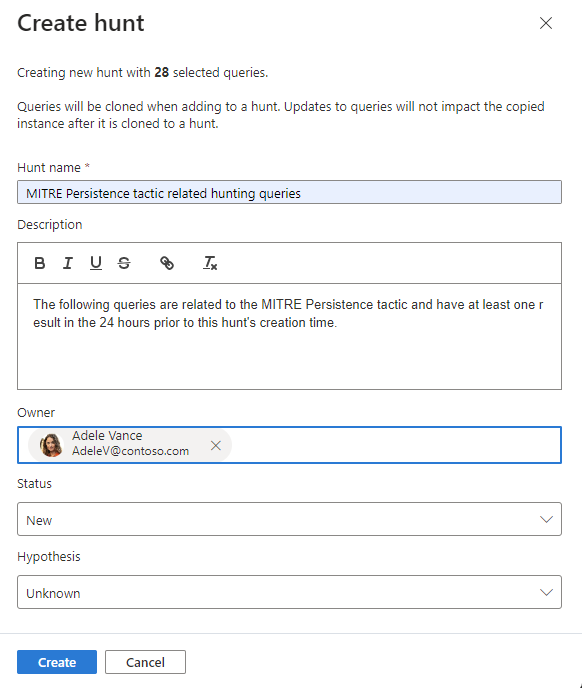

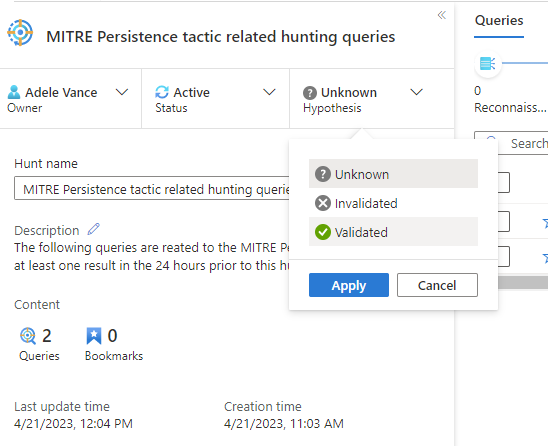

Preencha o nome da busca e os campos opcionais. A descrição é um bom lugar para verbalizar sua hipótese. O menu suspenso Hipótese é onde você define o status da hipótese de trabalho.

Selecione Criar para começar.

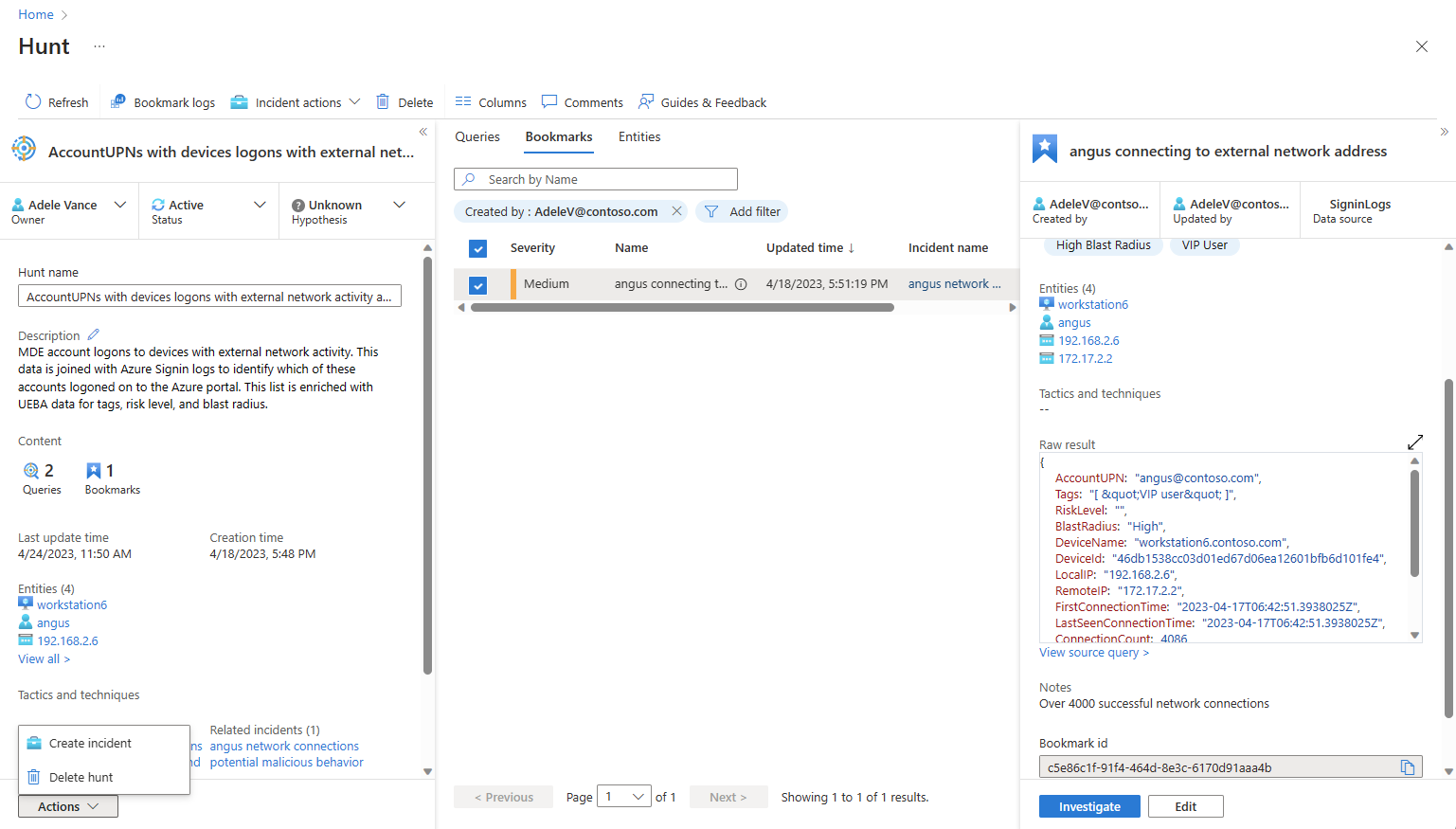

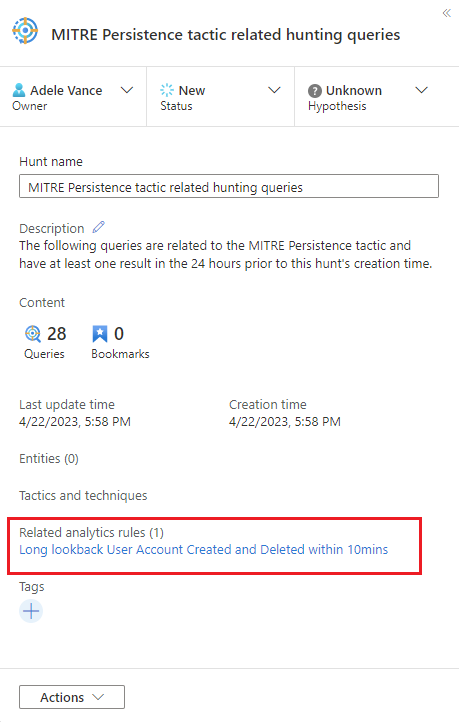

Exibir detalhes da busca

Selecione a guia Buscas (versão prévia) para exibir sua nova busca.

Selecione o link de busca pelo nome para exibir os detalhes e executar ações.

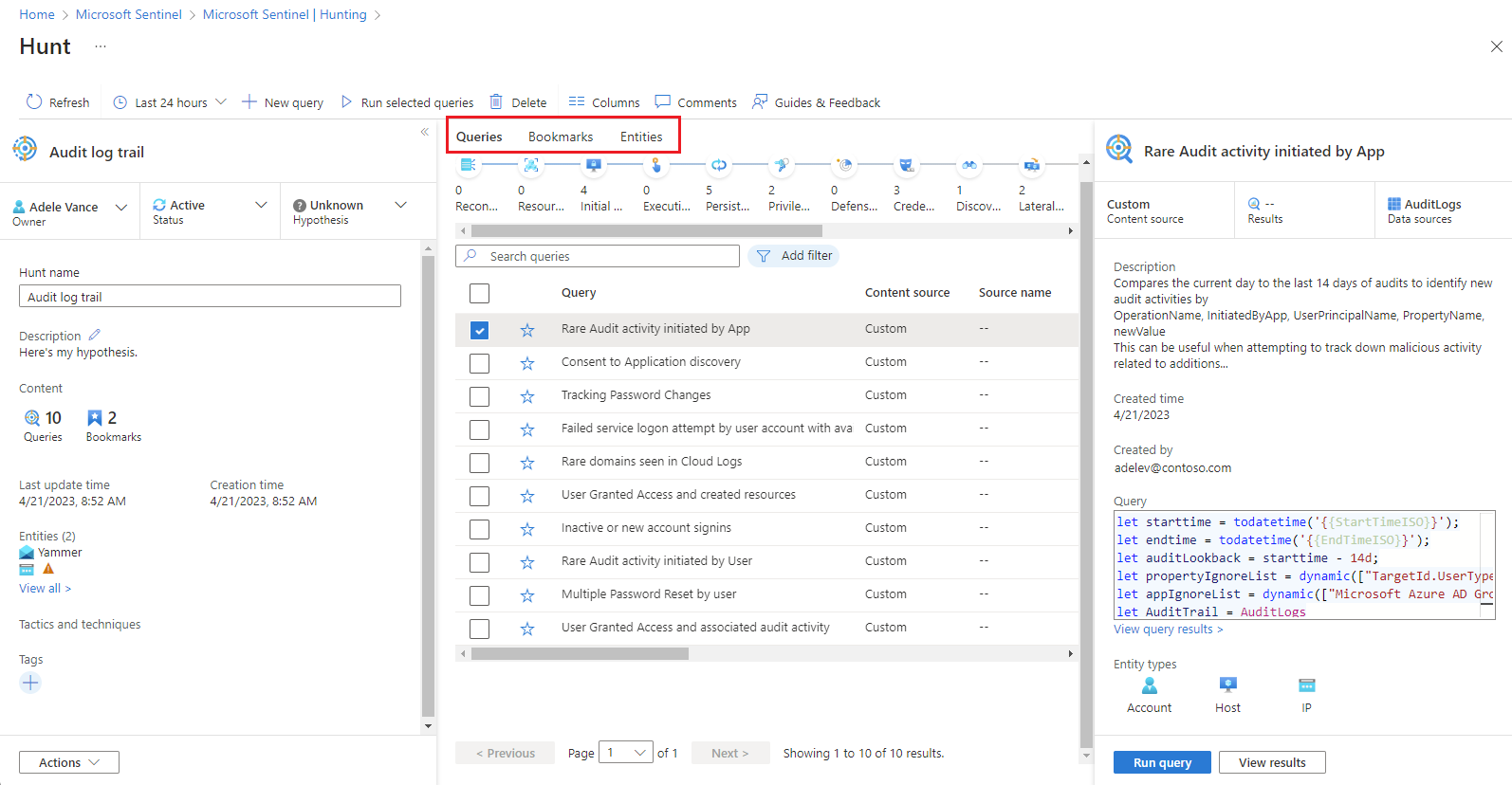

Exiba o painel de detalhes com o Nome da busca, Descrição, Conteúdo, Hora da última atualização e Hora da criação.

Observe as guias para Consultas, Indicadores e Entidades.

Guia Consultas

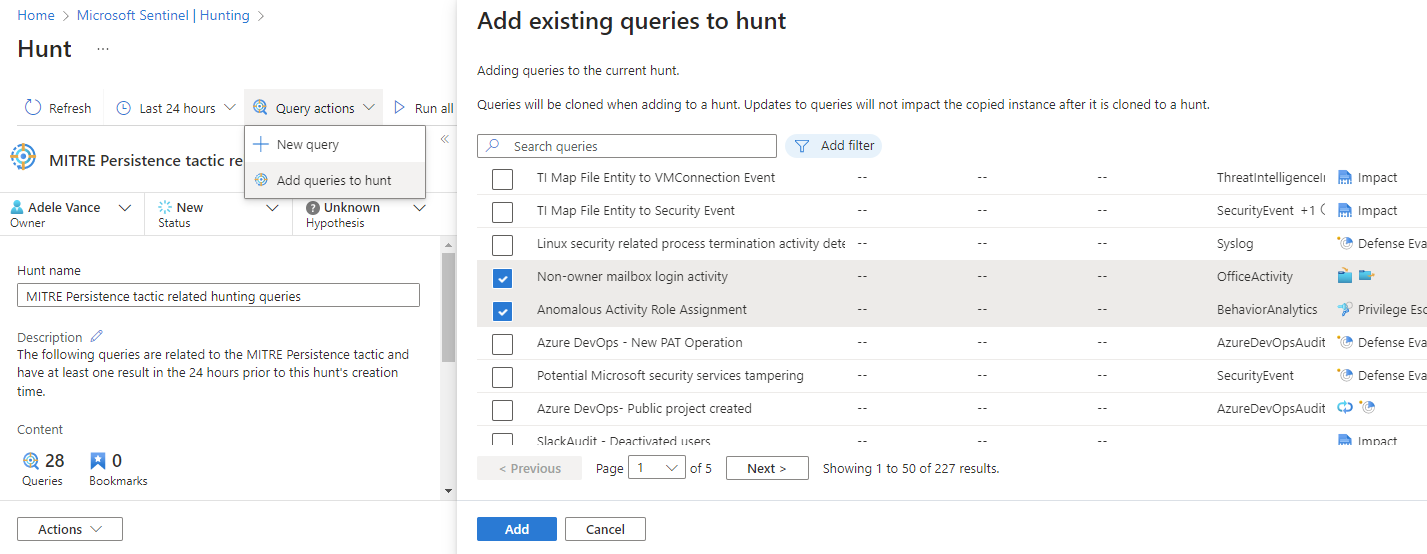

A guia Consultas contém consultas de busca específicas para essa busca. Essas consultas são clones das originais e são independentes de todas as outras no workspace. Atualize-as ou exclua-as sem afetar o conjunto geral de consultas de busca ou as consultas em outras buscas.

Adicionar uma consulta à busca

- Selecione Ações de Consulta>adicionar consultas para buscar

- Selecione as consultas que você deseja adicionar.

Executar consultas

- Selecione

Executar todas as consultas ou escolha consultas específicas e selecione

Executar todas as consultas ou escolha consultas específicas e selecione  Executar consultas selecionadas.

Executar consultas selecionadas. - Selecione

Cancelar para cancelar a execução da consulta a qualquer momento.

Cancelar para cancelar a execução da consulta a qualquer momento.

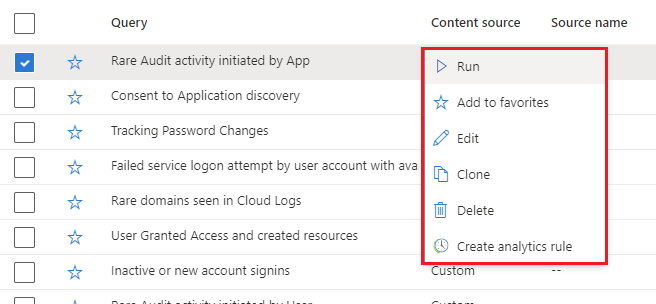

Gerenciar consultas

Clique com o botão direito do mouse em uma consulta e selecione uma das seguintes opções no menu de contexto:

- Executar

- Editar

- Clonar

- Excluir

- Criar regra de análise

Essas opções se comportam exatamente como a tabela de consultas existente na página Busca, exceto que as ações só se aplicam nessa busca. Quando você opta por criar uma regra de análise, o nome, a descrição e a consulta KQL são preenchidos previamente na criação da nova regra. Um link é criado para exibir a nova regra de análise encontrada em Regras de análise relacionadas.

Exibir os resultados

Esse recurso permite que você veja os resultados da consulta de busca na experiência de pesquisa do Log Analytics. A partir daqui, analise seus resultados, refinar suas consultas e crie indicadores para registrar informações e investigar ainda mais os resultados de linhas individuais.

- Selecione o botão Exibir resultados.

- Se você girar para outra parte do portal do Microsoft Sentinel, navegue de volta para a experiência de pesquisa de logs de LA na página de busca, todas as guias de consulta de LA permanecerão.

- Essas guias de consulta la serão perdidas se você fechar a guia do navegador. Se você quiser persistir as consultas a longo prazo, precisará salvar a consulta, criar uma nova consulta de busca ou copiá-la em um comentário para uso posterior na busca.

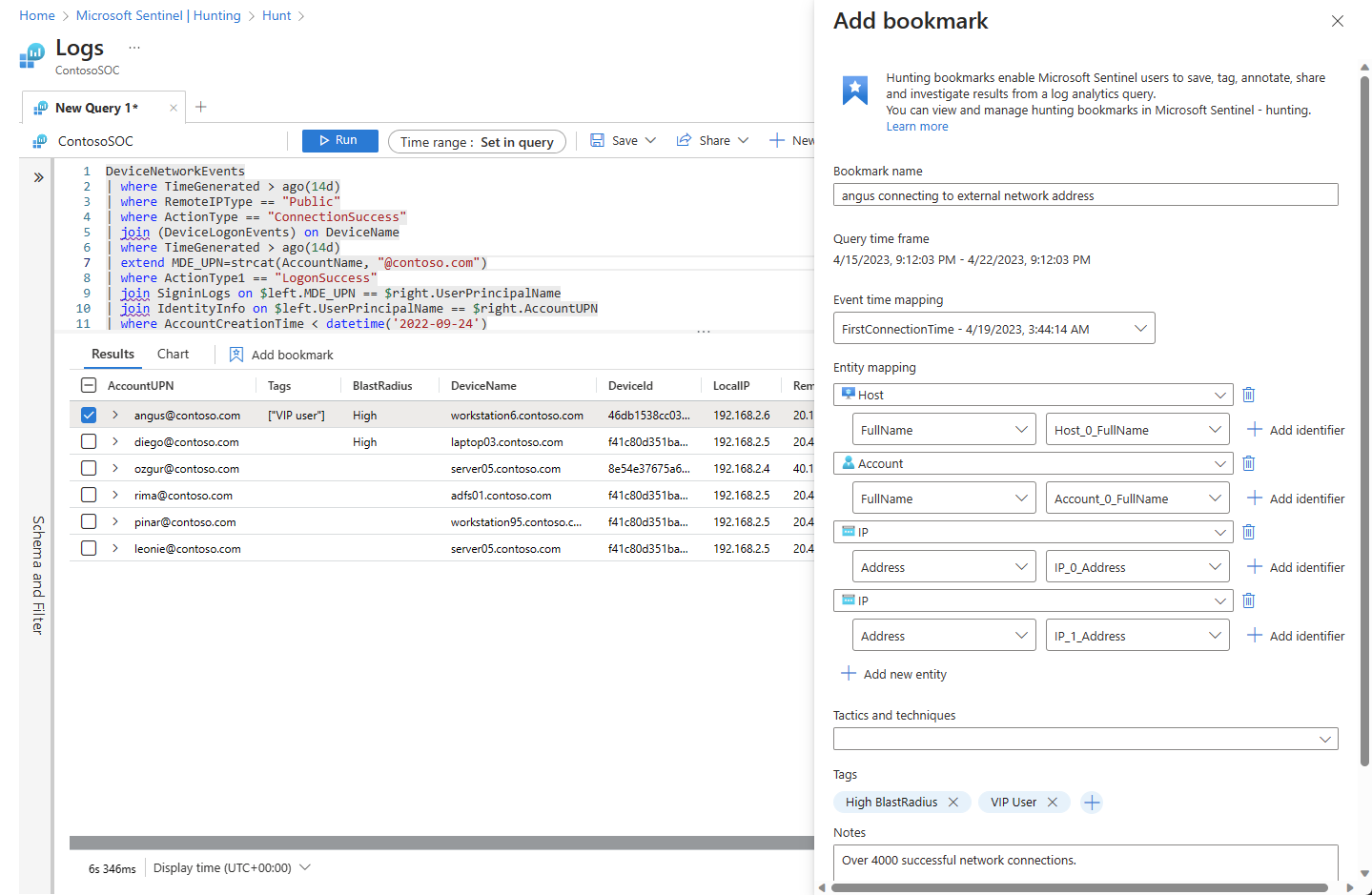

Adicionar um indicador

Quando encontrar resultados interessantes ou linhas importantes de dados, adicione esses resultados à busca criando um indicador. Para obter mais informações, consulte Usar indicadores de busca para investigações de dados.

Selecione a linha ou as linhas desejadas.

Acima da tabela de resultados, selecione Adicionar indicador.

Dê um nome ao indicador.

Defina a coluna de horário do evento.

Mapeie os identificadores de entidade.

Defina táticas e técnicas do MITRE.

Adicione marcas e adicione anotações.

Os indicadores preservam os resultados específicos da linha, a consulta KQL e o intervalo de tempo que gerou o resultado.

Selecione Criar para adicionar o indicador à busca.

Exibir indicadores

Acesse a guia de indicadores da busca para conferir os indicadores.

Selecione um indicador desejado e execute as seguintes ações:

- Selecione links de entidade para exibir a página de entidade do UEBA correspondente.

- Exiba resultados brutos, marcas e anotações.

- Selecione Exibir consulta de origem para ver a consulta de origem no Log Analytics.

- Selecione Exibir logs de indicadores para ver o conteúdo do indicador na tabela de indicadores de busca do Log Analytics.

- Selecione o botão Investigar para exibir o indicador e entidades relacionadas no grafo de investigação.

- Selecione o botão Editar para atualizar as marcas, as táticas e técnicas do MITRE e as anotações.

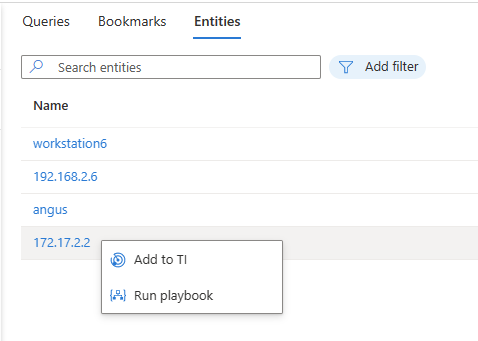

Interagir com entidades

Navegue até a guia Entidades da sua busca para exibir, pesquisar e filtrar as entidades contidas em sua busca. Essa lista é gerada a partir da lista de entidades nos indicadores. A guia Entidades resolve automaticamente entradas duplicadas.

Selecione nomes de entidade para visitar a página de entidade UEBA correspondente.

Clique com o botão direito do mouse na entidade para executar ações apropriadas aos tipos de entidade, como adicionar um endereço IP à TI ou executar um guia estratégico específico do tipo de entidade.

Adicionar comentários

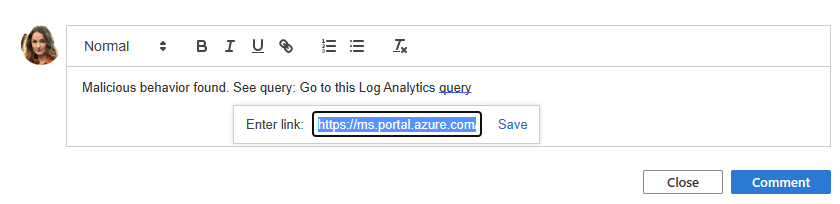

Os comentários são um excelente lugar para colaborar com colegas, preservar anotações e documentação.

Selecione

Digite e formate seu comentário na caixa de edição.

Adicione um resultado de consulta como um link para que os colaboradores entendam rapidamente o contexto.

Selecione o botão Comentário para aplicar seus comentários.

Criar incidentes

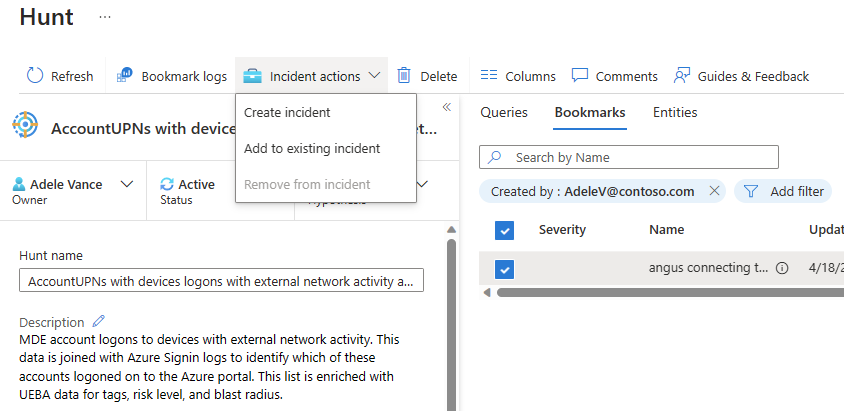

Há duas opções para a criação de incidentes durante a caça.

Opção 1: Use indicadores.

Selecione um indicador ou indicadores.

Selecione o botão Ações de incidente.

Selecione Criar novo incidente ou Adicionar ao incidente existente

- Para Criar novo incidente, siga as etapas guiadas. A guia indicadores é pré-preenchida com seus indicadores selecionados.

- Para Adicionar ao incidente existente, selecione o incidente e selecione o botão Aceitar.

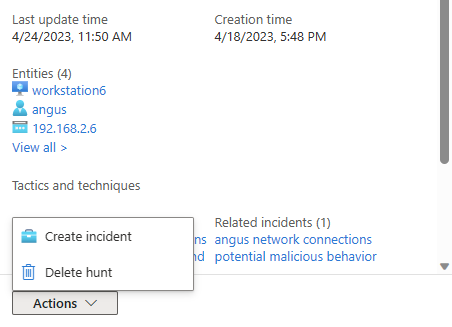

Opção 2: Use as Ações de busca.

Selecione o menu Ações de busca >Criar incidente e siga as etapas guiadas.

Durante a etapa Adicionar indicadores, use a ação Adicionar indicador para escolher indicadores na busca para adicionar ao incidente. Você tem uma limitação em que só é possível usar os indicadores que não estão atribuídos a um incidente.

Depois que o incidente for criado, ele será vinculado na lista Incidentes relacionados para essa caçada.

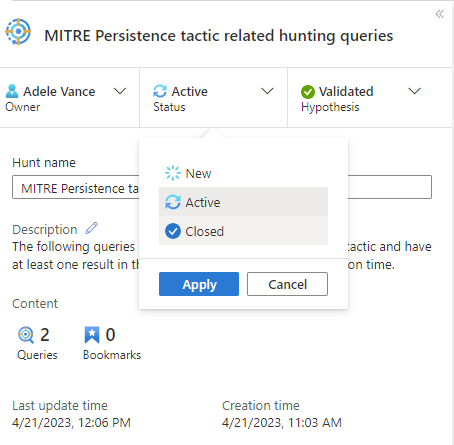

Atualizar status

Quando você capturar evidências suficientes para validar ou invalidar sua hipótese, atualize o estado da hipótese.

Quando todas as ações associadas à busca forem concluídas, como criar regras de análise, incidentes ou adicionar indicadores de comprometimento (IOCs) à TI, feche a busca.

Essas atualizações de status são visíveis na página principal de Busca e são usadas para acompanhar as métricas.

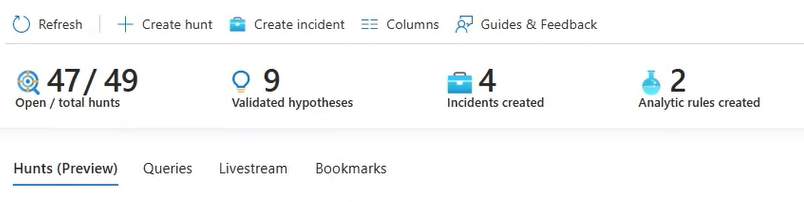

Acompanhar métricas

Acompanhe os resultados tangíveis da atividade de busca usando a barra de métricas na guia Buscas. As métricas mostram o número de hipóteses validadas, novos incidentes criados e novas regras analíticas criadas. Use esses resultados para definir metas ou celebrar marcos do seu programa de busca.

Próximas etapas

Neste artigo, você aprendeu a executar uma investigação de busca com o recurso de busca no Microsoft Sentinel.

Para saber mais, veja: