O que é o Microsoft Sentinel?

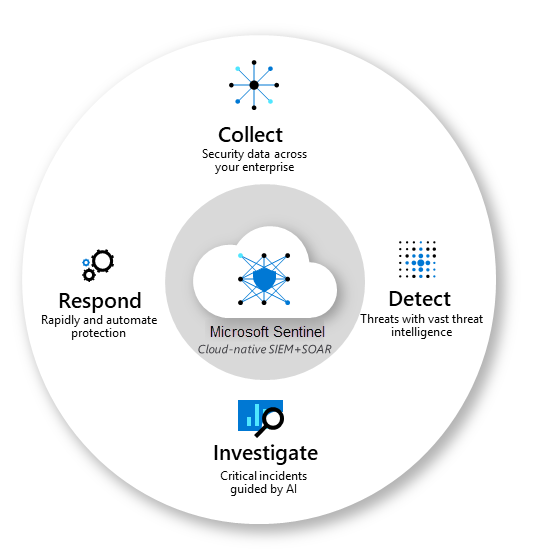

O Microsoft Sentinel é uma solução escalonável e nativa de nuvem que fornece:

- SIEM (Gerenciamento de informações e eventos de segurança)

- SOAR (Orquestração de segurança, automação e resposta)

O Microsoft Sentinel oferece análise de segurança inteligente e inteligência contra ameaças em toda a empresa. Com o Microsoft Sentinel, você possui uma solução única para detecção de ataques, visibilidade de ameaças, busca proativa e resposta a ameaças.

O Microsoft Sentinel é sua visão geral da empresa, amenizando o estresse de ataques cada vez mais sofisticados, volumes crescentes de alertas e longos períodos para resolução.

Observação

O Microsoft Sentinel herda as práticas de prova de adulteração e imutabilidade do Azure Monitor. Embora o Azure Monitor seja uma plataforma de dados somente acréscimo, ele inclui provisionamentos para excluir dados para fins de conformidade.

Colete dados na escala de nuvem de todos os usuários, dispositivos, aplicativos e infraestrutura, local e em múltiplas nuvens.

Detecte ameaças que ainda não foram descobertas e minimize falsos positivos usando a análise e a inteligência contra ameaças incomparáveis da Microsoft.

Investigue ameaças com inteligência artificial e busque por atividades suspeitas em escala, acessando anos de trabalho sobre segurança cibernética na Microsoft.

Responda a incidentes de forma rápida com orquestração interna e automação de tarefas comuns.

O Microsoft Sentinel incorpora nativamente serviços comprovados do Azure, como o Log Analytics e os Aplicativos Lógicos. O Microsoft Sentinel enriquece sua investigação e detecção com IA. Ele fornece o fluxo de inteligência contra ameaças da Microsoft e permite que você traga sua própria inteligência contra ameaças.

Observação

Esse serviço dá suporte ao Azure Lighthouse, que permite que os provedores de serviços entrem no próprio locatário para gerenciar assinaturas e grupos de recursos delegados pelos clientes.

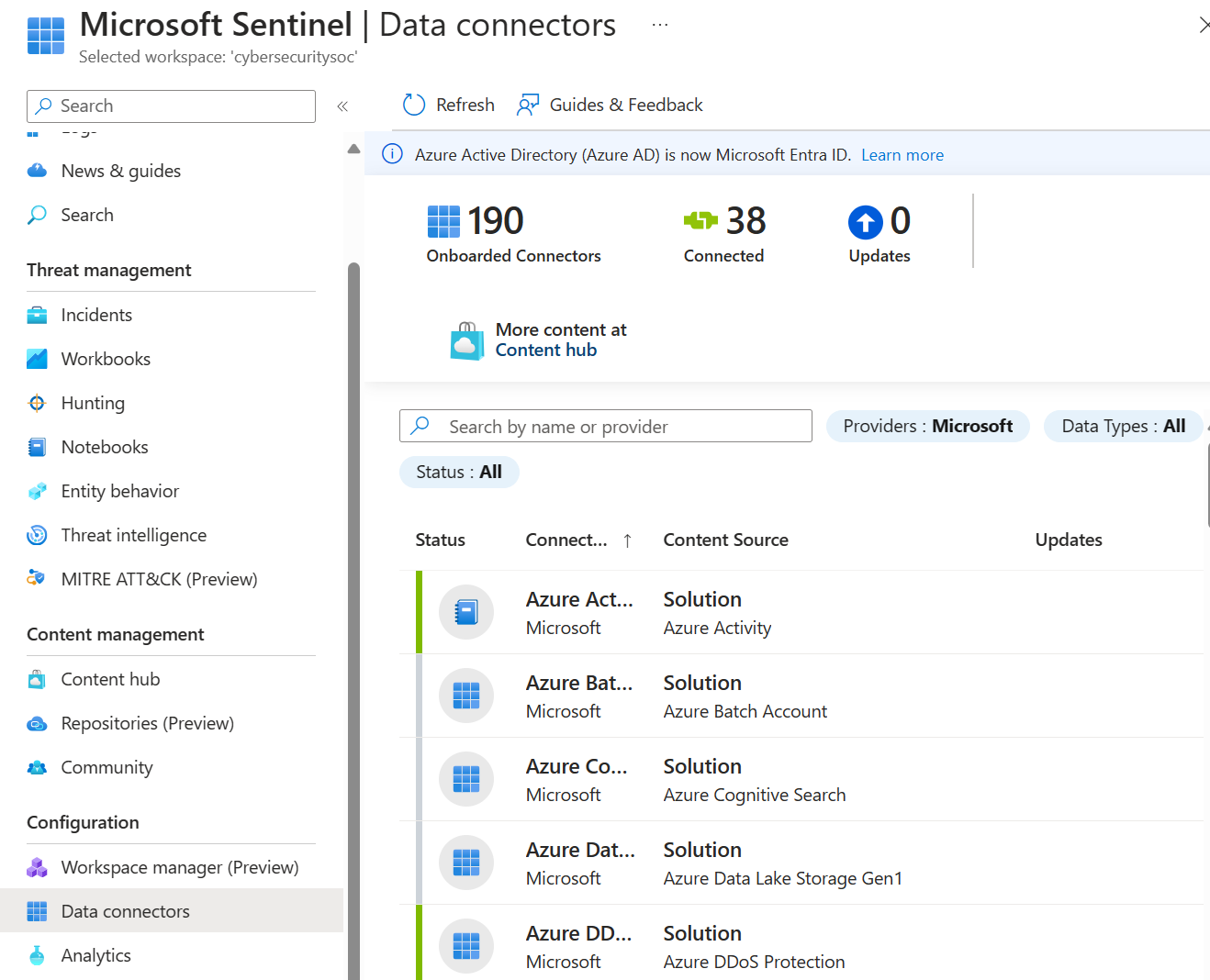

Coletar dados usando conectores de dados

Para a integração do Microsoft Sentinel, você precisa se conectar às suas fontes de dados.

O Microsoft Sentinel vem com muitos conectores para soluções da Microsoft prontos para uso e com integração em tempo real. Alguns desses conectores incluem:

Fontes da Microsoft como Microsoft Defender XDR, Microsoft Defender para Nuvem, Office 365, Microsoft Defender para IoT e muito mais.

Fontes de serviço do Azure, como Microsoft Entra ID, Atividades do Azure, Armazenamento do Microsoft Azure, Azure Key Vault, Serviço de Kubernetes do Azure e muito mais.

O Microsoft Sentinel tem conectores internos para os ecossistemas de segurança e aplicativos mais amplos para soluções que não são da Microsoft. Também é possível usar o formato de evento comum, o Syslog ou a API REST para conectar suas fontes de dados ao Microsoft Sentinel.

Para obter mais informações, consulte os seguintes artigos:

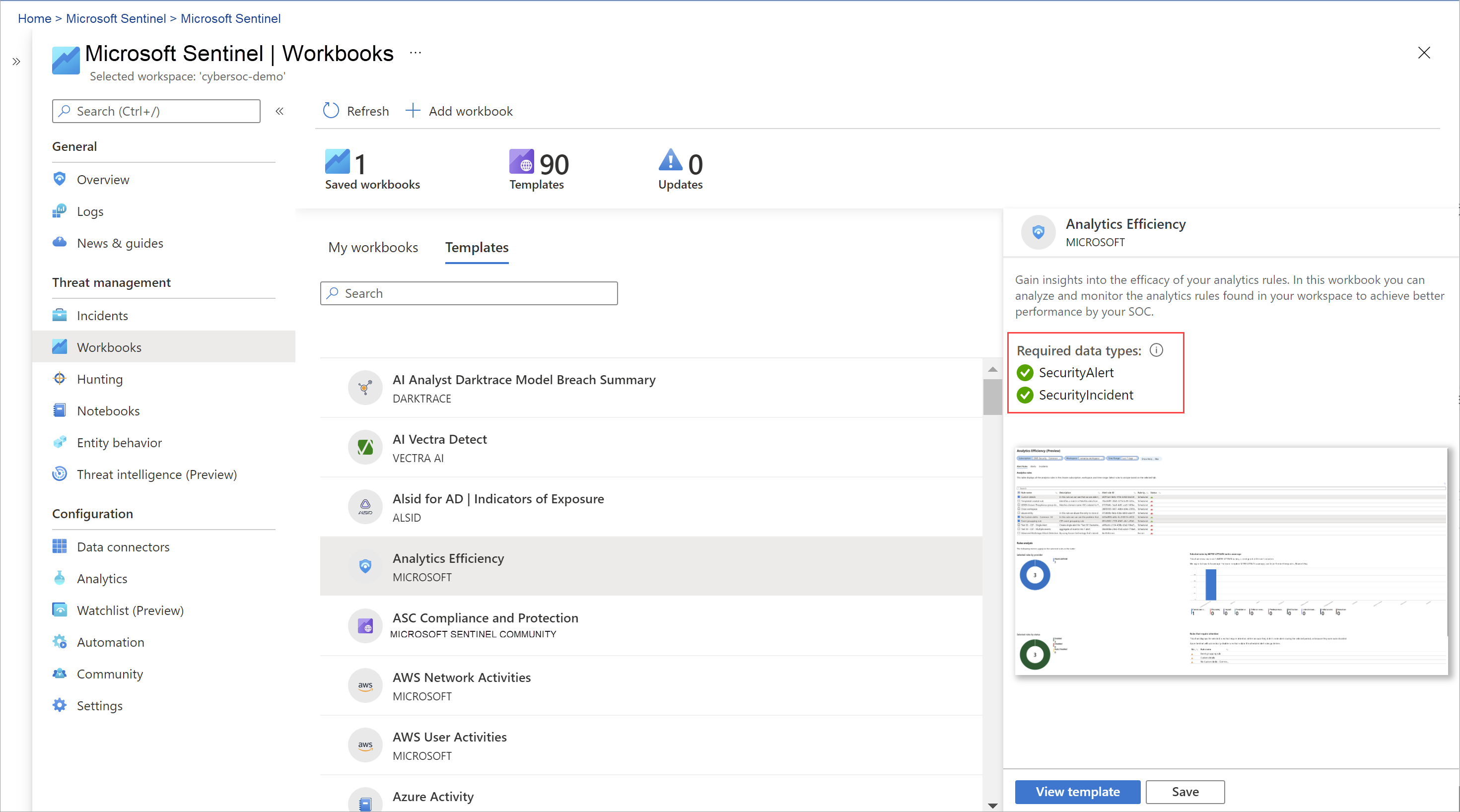

Criar relatórios usando pastas de trabalho

Depois de integrar ao Microsoft Sentinel, monitore seus dados usando a integração com as pastas de trabalho do Azure Monitor.

As pastas de trabalho são exibidas de forma diferente no Microsoft Sentinel e no Azure Monitor. Mas pode ser útil ver como criar uma pasta de trabalho no Azure Monitor. O Microsoft Sentinel permite que você crie pastas de trabalho personalizadas em seus dados. O Microsoft Sentinel também vem com modelos de pasta de trabalho internos para que você possa obter insights rapidamente de seus dados assim que conecta uma fonte de dados.

As pastas de trabalho são destinadas a engenheiros e analistas do SOC de todas as camadas para visualizar os dados.

As pastas de trabalho são mais usadas para visualizações de alto nível dos dados do Microsoft Sentinel e não exigem conhecimento de codificação. Mas não é possível integrar pastas de trabalho a dados externos.

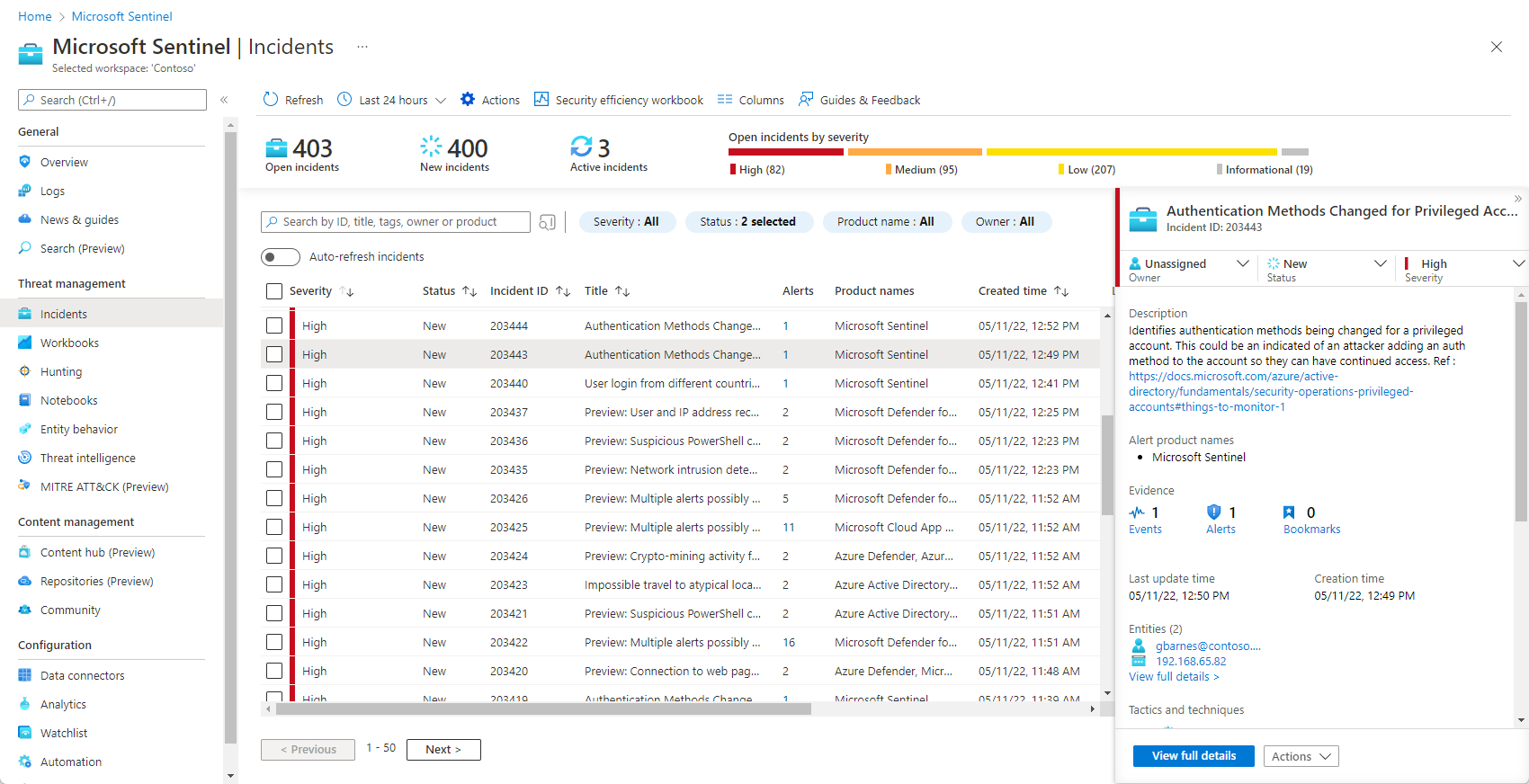

Correlacionar alertas a incidentes usando regras de análise

Para ajudar a reduzir o ruído e a minimizar o número de alertas que você precisa examinar e investigar, o Microsoft Sentinel usa análise para correlacionar os alertas aos incidentes. Incidentes são grupos de alertas relacionados que, juntos, indicam uma possível ameaça acionável que você pode investigar e resolver. Use as regras de correlação internas no estado em que se encontram ou use-as como ponto de partida para criar suas próprias. O Microsoft Sentinel também fornece regras de machine learning para mapear o comportamento da rede e, em seguida, buscar anomalias em todos os seus recursos. Essas análises ligam os pontos, pois combinam alertas de baixa fidelidade sobre diferentes entidades em possíveis incidentes de segurança de alta fidelidade.

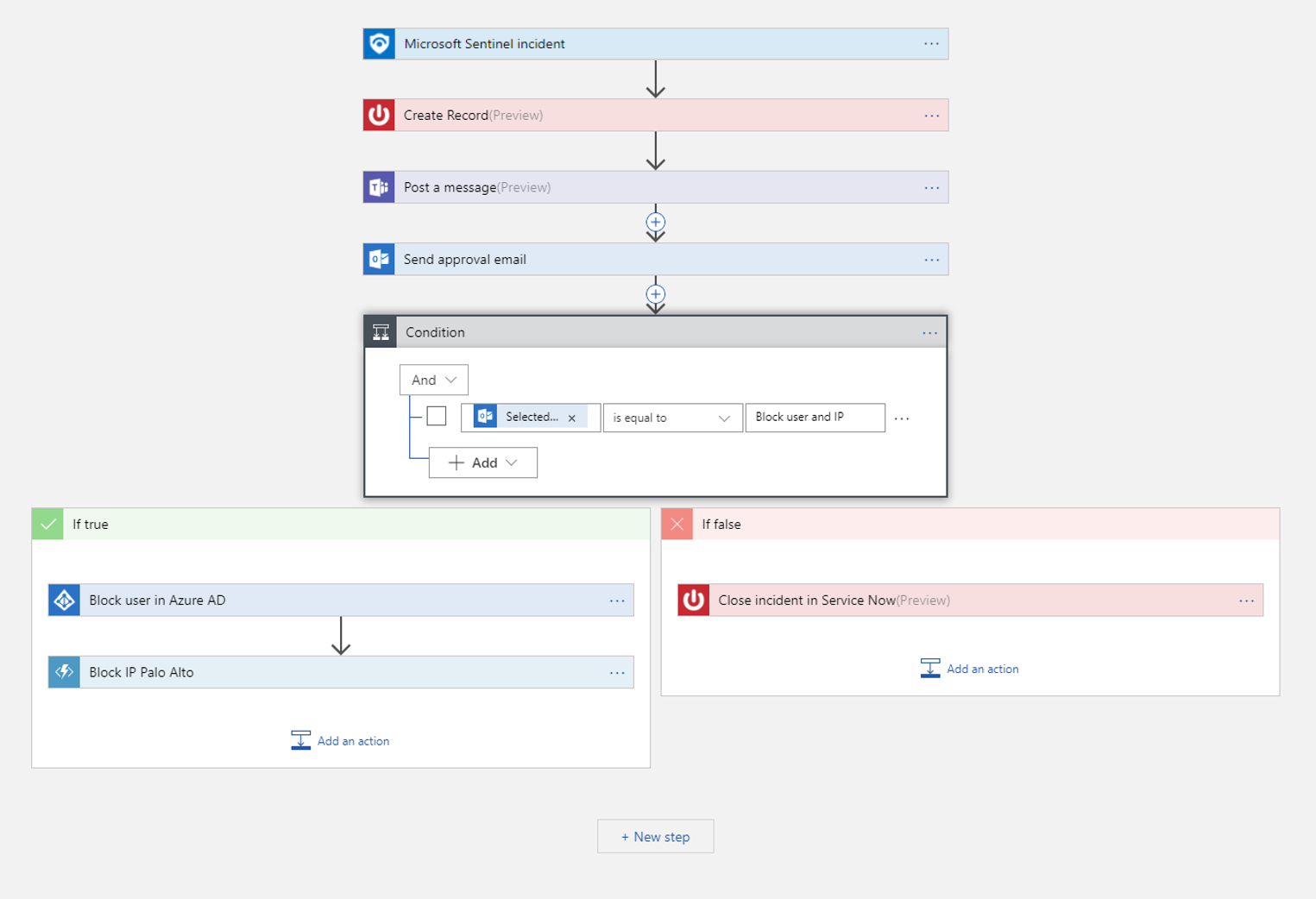

Automatizar e orquestrar tarefas comuns usando guias estratégicos

Automatize as tarefas comuns e simplifique a orquestração de segurança com guias estratégicos que se integram aos serviços do Azure e às ferramentas existentes.

A solução de automação e orquestração do Microsoft Sentinel oferece uma arquitetura altamente extensível que possibilita a automação escalonável à medida que surgem novas tecnologias e ameaças. Para criar guias estratégicos com os Aplicativos Lógicos do Azure, você pode escolher entre centenas de conectores para vários serviços e sistemas em uma galeria em constante expansão. Esses conectores permitem que você aplique qualquer lógica personalizada ao fluxo de trabalho, por exemplo:

- ServiceNow

- Jira

- Zendesk

- Solicitações HTTP

- Microsoft Teams

- Slack

- ID do Microsoft Entra

- Microsoft Defender para Ponto de Extremidade

- Microsoft Defender for Cloud Apps

Por exemplo, se você usar o sistema de emissão de tíquetes do ServiceNow, use os Aplicativos Lógicos do Azure a fim de automatizar os fluxos de trabalho e abra um tíquete no ServiceNow cada vez que um alerta ou incidente específico for gerado.

Os guias estratégicos são destinados a engenheiros e analistas do SOC de todas as camadas, para automatizar e simplificar tarefas, incluindo ingestão de dados, enriquecimento, investigação e correção.

Os guias estratégicos funcionam melhor com tarefas únicas e repetíveis e não exigem nenhum conhecimento de codificação. Os guias estratégicos não são adequados para cadeias de tarefas complexas ou ad hoc nem para documentação e compartilhamento de evidências.

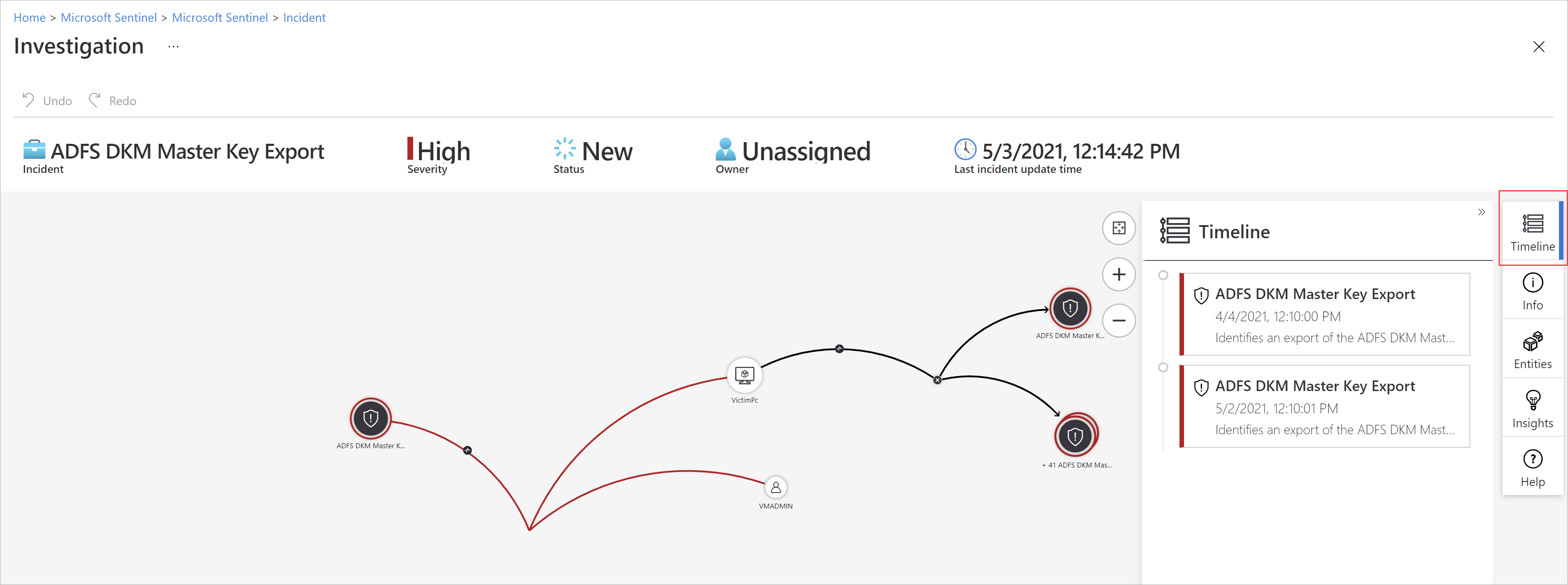

Investigar o escopo e a causa raiz de ameaças à segurança

As ferramentas de investigação profunda do Microsoft Sentinel ajudam a entender o escopo e a encontrar a causa raiz de uma possível ameaça à segurança. Você pode escolher uma entidade no gráfico interativo para fazer perguntas interessantes para uma entidade específica, além de fazer uma busca detalhada nessa entidade e em suas conexões para chegar à causa raiz da ameaça.

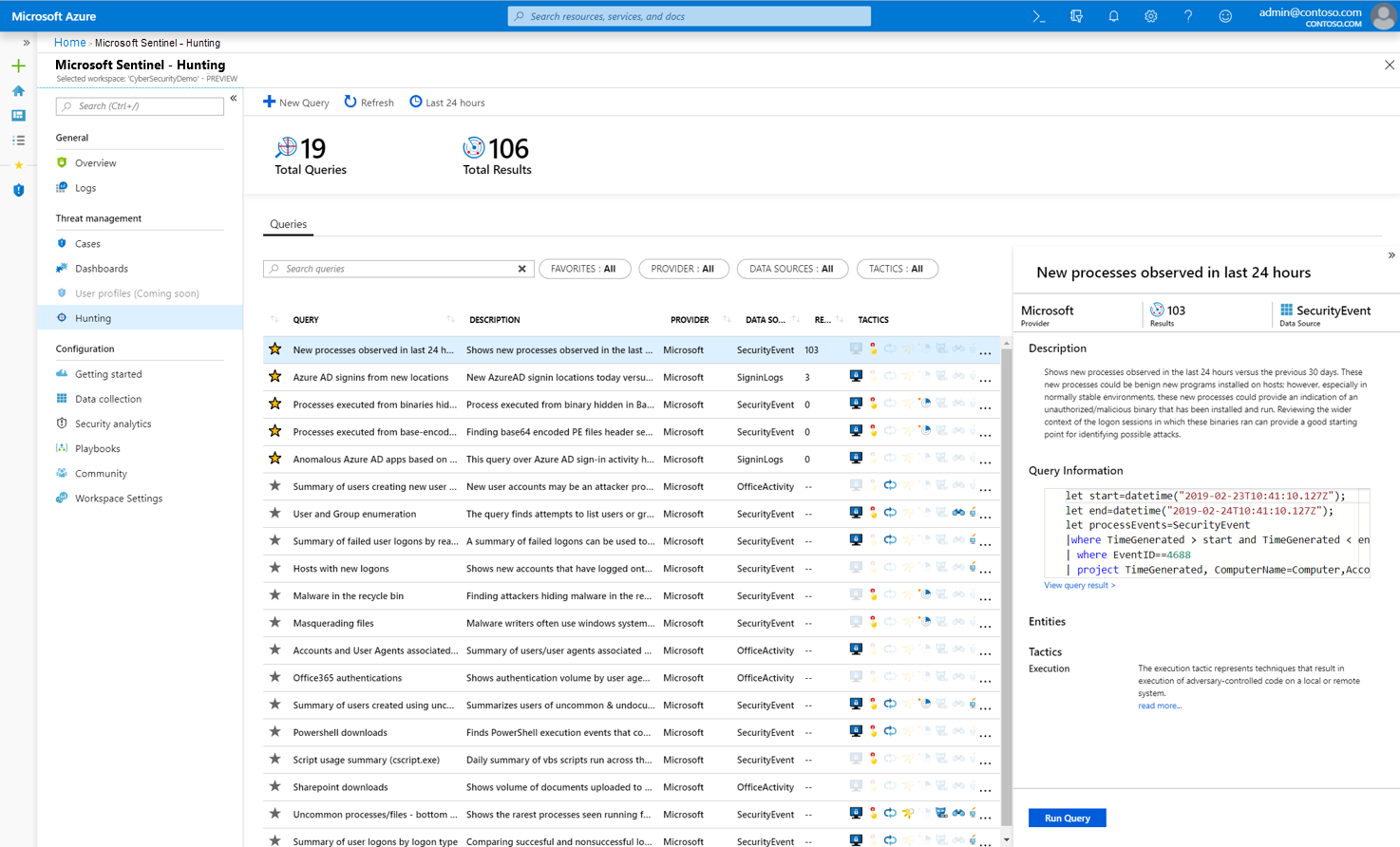

Buscar ameaças à segurança usando consultas internas

Use as ferramentas de pesquisa e consulta para buscas eficientes do Microsoft Sentinel, baseadas na estrutura MITRE, que permitem buscar proativamente ameaças à segurança nas fontes de dados de sua organização, antes do disparo de um alerta. Crie regras de detecção personalizadas com base na consulta de busca. Em seguida, exponha esses insights como alertas para os respondentes de incidentes de segurança.

Durante a busca, crie indicadores para retornar a eventos interessantes posteriormente. Use um indicador para compartilhar um evento com outros. Ou, agrupe eventos com outros eventos correlacionados para criar um incidente convincente para investigação.

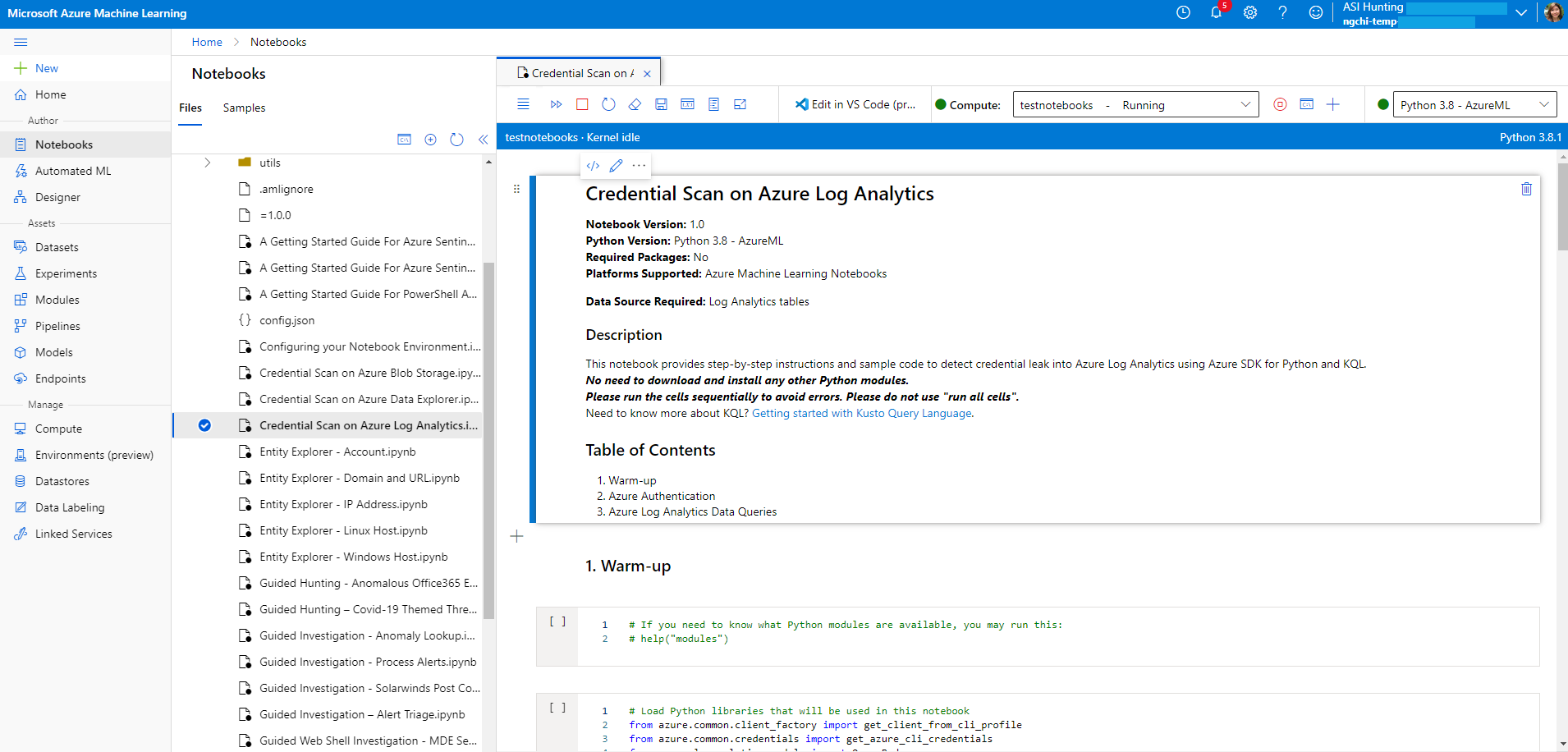

Aprimorar a busca de ameaças com notebooks

O Microsoft Sentinel dá suporte a notebooks Jupyter em workspaces do Azure Machine Learning, incluindo bibliotecas completas para machine learning, visualização e análise de dados.

Use notebooks no Microsoft Sentinel para estender o escopo do que você pode fazer com os dados do Microsoft Sentinel. Por exemplo:

- Execute análises que não são internas ao Microsoft Sentinel, como alguns recursos de aprendizado de máquina do Python.

- Crie visualizações de dados que não são internas ao Microsoft Sentinel, como linhas do tempo personalizadas e árvores de processos.

- Integração de fontes de dados fora do Microsoft Sentinel, como um conjunto de dados local.

Os notebooks são destinados a caçadores de ameaças ou analistas da Camada 2-3, investigadores de incidentes, cientistas de dados e pesquisadores de segurança. Eles requerem uma curva de aprendizado superior e conhecimento de codificação. Eles têm suporte limitado à automação.

Os notebooks no Microsoft Sentinel fornecem:

- Consultas para o Microsoft Sentinel e dados externos

- Recursos para enriquecimento de dados, investigação, visualização, busca, machine learning e análise de Big Data

Os notebooks são os melhores para:

- Cadeias mais complexas de tarefas repetíveis

- Controles processuais ad hoc

- Aprendizado de máquina e análise personalizada

Os notebooks dão suporte a bibliotecas avançadas do Python para manipular e visualizar dados. Eles são úteis para documentar e compartilhar evidências de análise.

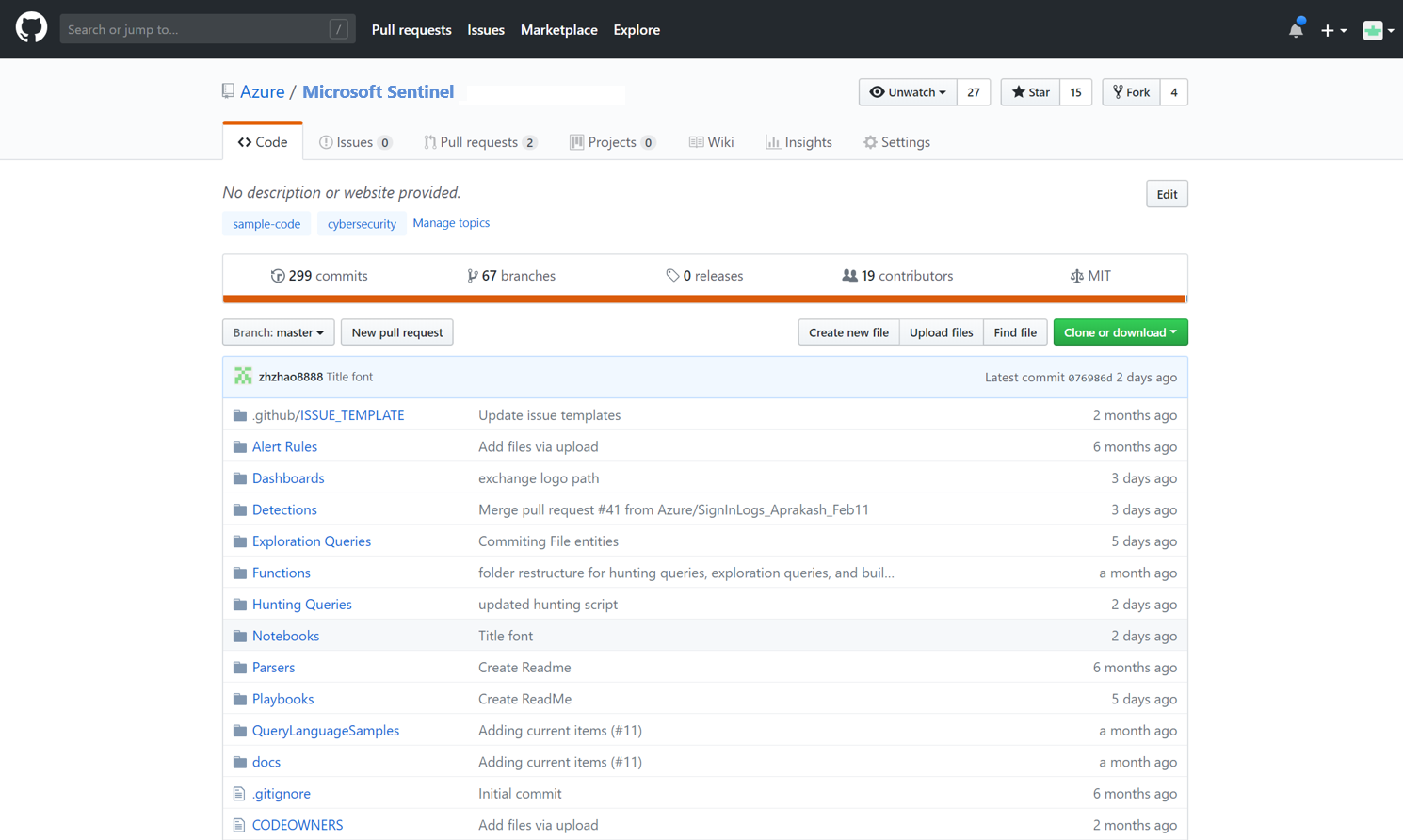

Baixar conteúdo de segurança da comunidade

A comunidade do Microsoft Sentinel é um recurso eficiente para automação e detecção de ameaças. Nossos analistas de segurança da Microsoft criam e adicionam pastas de trabalho, guias estratégicos, consultas de busca e muito mais. Eles postam esses itens de conteúdo na comunidade para você usar em seu ambiente. Baixe o conteúdo de exemplo no repositório do GitHub privado da comunidade para criar pastas de trabalho personalizadas, consultas de busca, notebooks e guias estratégicos para o Microsoft Sentinel.

Próximas etapas

- Para começar a usar o Microsoft Sentinel é necessário ter uma assinatura do Microsoft Azure. Se você não tiver uma assinatura, inscreva-se para ter acesso à avaliação gratuita.

- Saiba como integrar seus dados ao Microsoft Sentinel e obter visibilidade sobre seus dados e possíveis ameaças.