Tutorial: Verificar e registrar automaticamente informações de reputação de endereço IP em incidentes

Uma maneira rápida e fácil de avaliar a gravidade de um incidente é ver se algum endereço IP nele é uma fonte conhecida de atividade mal-intencionada. Ter uma maneira de fazer isso automaticamente pode poupar muito tempo e esforço.

Neste tutorial, você aprenderá a usar as regras de automação e os guias estratégicos do Microsoft Sentinel para verificar automaticamente endereços IP em seus incidentes em relação a uma fonte de inteligência contra ameaças e registrar cada resultado no incidente relevante.

Após concluir este tutorial, você poderá:

- Criar um guia estratégico com base em um modelo

- Configurar e autorizar conexões do guia estratégico com outros recursos

- Criar uma regra de automação para invocar o guia estratégico

- Ver os resultados do processo automatizado

Importante

O Microsoft Sentinel está disponível como parte da versão prévia pública da plataforma unificada de operações de segurança no portal do Microsoft Defender. Para obter mais informações, confira Microsoft Sentinel no portal do Microsoft Defender.

Pré-requisitos

Para concluir este tutorial, verifique se você tem:

Uma assinatura do Azure. Crie uma conta gratuita caso ainda não tenha uma.

Um workspace do Log Analytics com a solução Microsoft Sentinel implantada e dados sendo ingeridos.

Um usuário do Azure com as seguintes funções atribuídas nos seguintes recursos:

- Colaborador do Microsoft Sentinel no workspace do Log Analytics em que o Microsoft Sentinel está implantado.

- Colaborador do Aplicativo Lógico e Proprietário ou equivalente em qualquer grupo de recursos que contenha o guia estratégico criado neste tutorial.

Uma conta do VirusTotal (gratuita) será suficiente para este tutorial. Uma implementação de produção requer uma conta Premium do VirusTotal.

Criar um guia estratégico com base em um modelo

O Microsoft Sentinel inclui modelos de guia estratégico prontos para uso que você pode personalizar e usar para automatizar um grande número de objetivos e cenários básicos de SecOps. Vamos encontrar uma para enriquecer as informações de endereço IP em nossos incidentes.

Para o Microsoft Sentinel no portal do Azure, selecione a página Configuração>Automação. Para o Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Configuração>Automação.

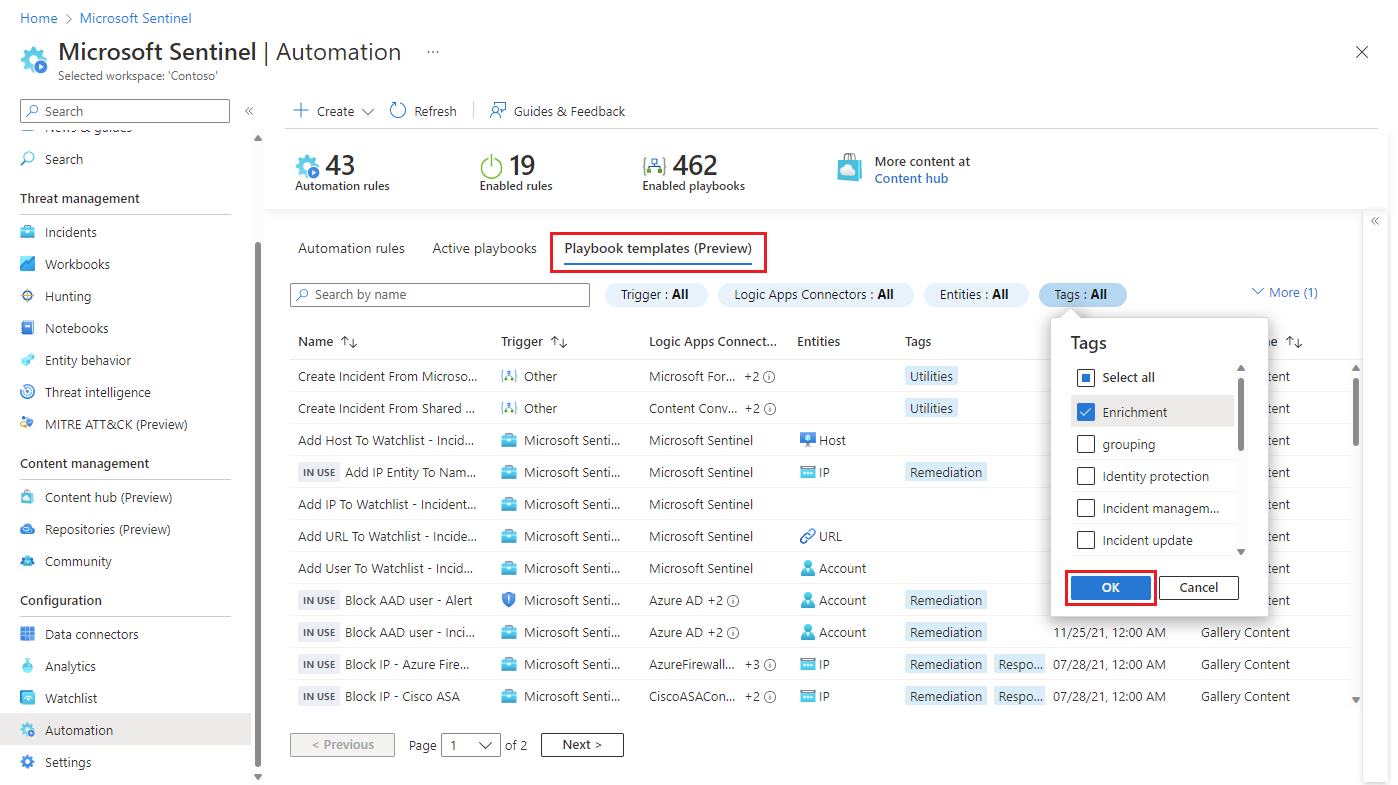

Na página Automação, selecione a guia Modelos de guia estratégico (versão prévia).

Filtre a lista de modelos por marca:

Selecione a alternância do filtro Marcas na parte superior da lista (à direita do campo Pesquisar).

Desmarque a caixa de seleção Selecionar tudo e marque a caixa de seleção Enriquecimento. Selecione OK.

Por exemplo:

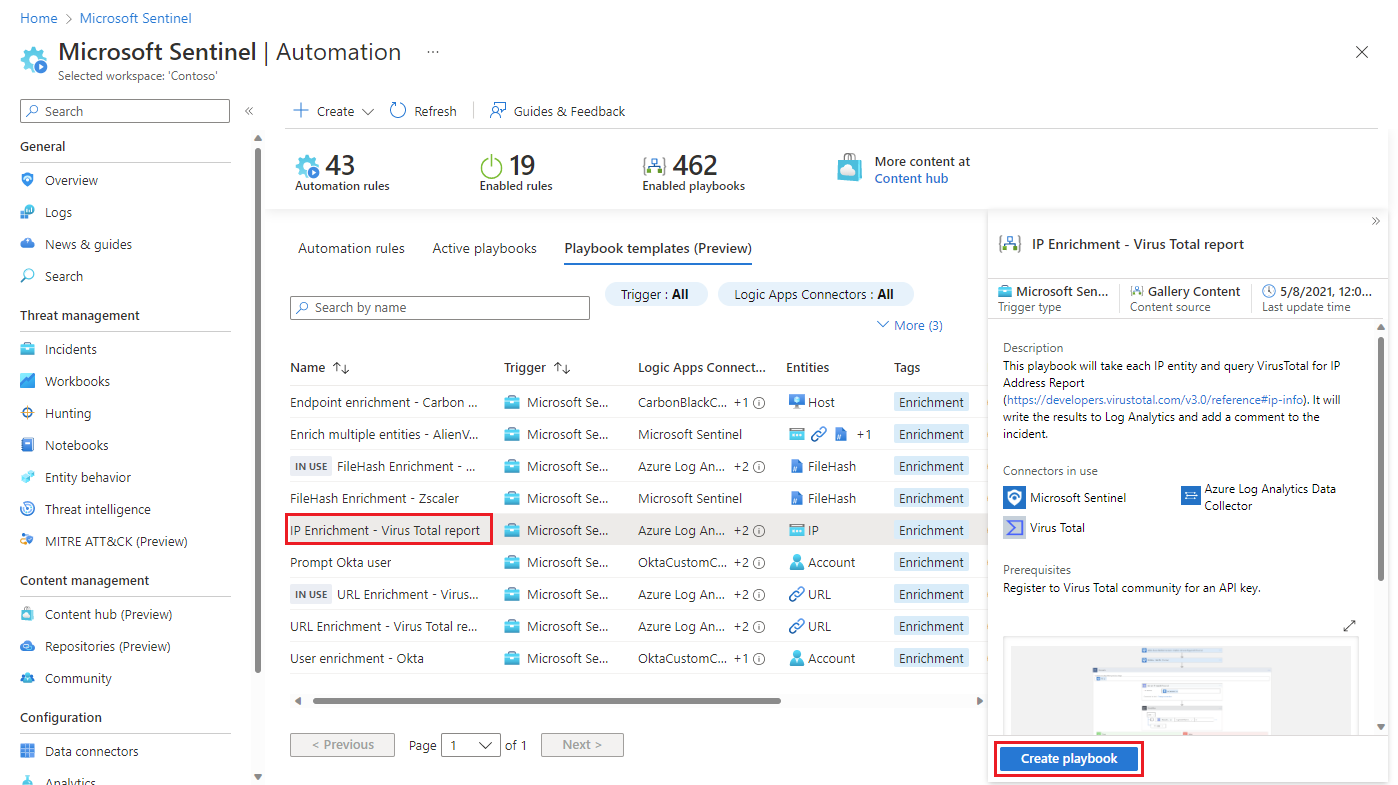

Selecione o modelo Enriquecimento de IP – Relatório do Virus Total e escolha Criar guia estratégico no painel de detalhes.

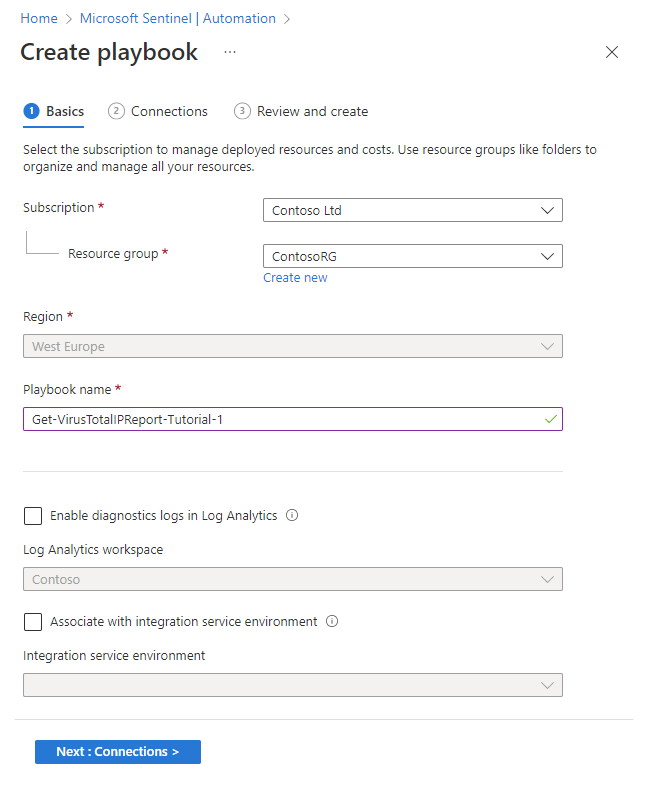

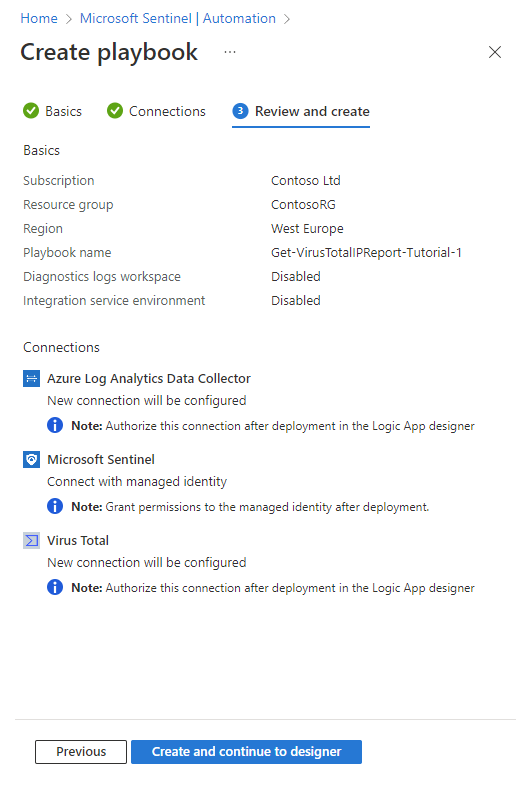

O assistente Criar guia estratégico será aberto. Na guia Básico:

Selecione a Assinatura, o Grupo de recursos e a Região nas respectivas listas suspensas.

Edite o Nome do guia estratégico adicionando ao final do nome sugerido "Get-VirusTotalIPReport". (Assim, você saberá de qual modelo original esse guia estratégico veio, ao mesmo tempo em que garante que ele tenha um nome exclusivo caso queira criar outro guia estratégico com base nesse mesmo modelo.) Vamos chamá-lo de "Get-VirusTotalIPReport-Tutorial-1".

Vamos deixar as duas últimas caixas de seleção desmarcadas, pois não precisamos desses serviços neste caso:

- Habilitar logs de diagnóstico na Análise de Logs

- Associar ao Ambiente de Serviço de Integração

Selecione Avançar : Conexões >.

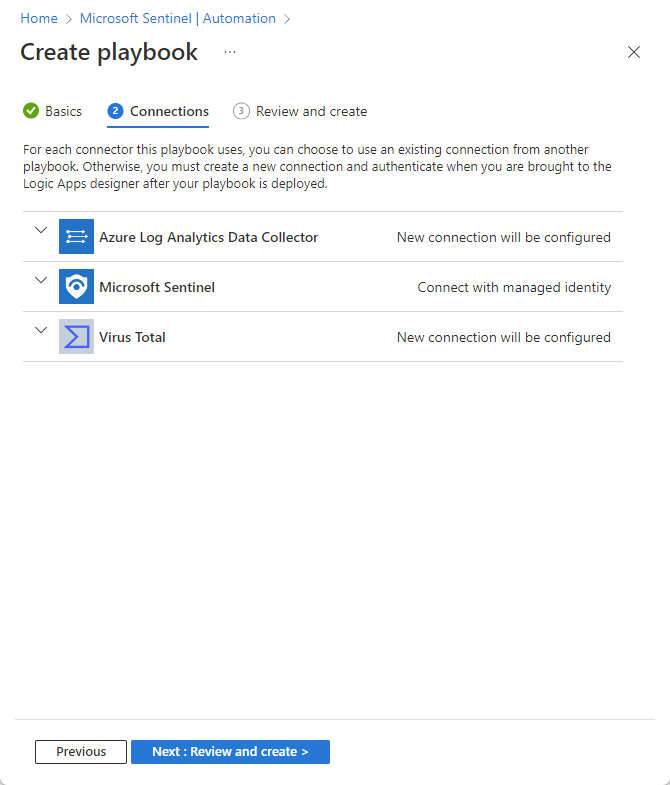

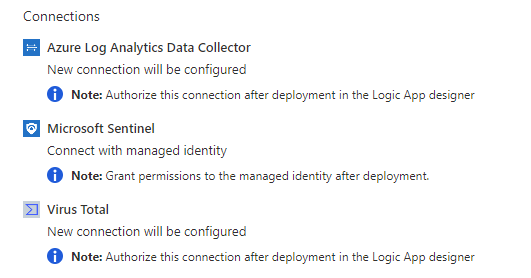

Na guia Conexões, você verá todas as conexões que esse guia estratégico precisa fazer com outros serviços, bem como o método de autenticação que será usado se a conexão já tiver sido feita em um fluxo de trabalho existente do Aplicativo Lógico no mesmo grupo de recursos.

Deixe a conexão do Microsoft Sentinel como está (ela deve dizer "Conectar-se com a identidade gerenciada").

Se alguma conexão disser "Uma nova conexão será configurada", você precisará fazer isso na próxima fase do tutorial. Ou, se você já tiver conexões com esses recursos, selecione a seta de expansão à esquerda da conexão e escolha uma conexão existente na lista expandida. Para este exercício, vamos deixá-la como está.

Clique em Avançar : Revisar e criar >.

Na guia Examinar e criar, examine todas as informações inseridas conforme elas são exibidas aqui e selecione Criar e continuar no designer.

À medida que o guia estratégico for implantado, você verá uma série rápida de notificações do progresso. Em seguida, o Designer de aplicativo lógico será aberto com o guia estratégico exibido. Ainda precisamos autorizar as conexões do aplicativo lógico com os recursos com os quais ele interage para que o guia estratégico possa ser executado. Em seguida, examinaremos cada uma das ações no guia estratégico para garantir que sejam adequadas para nosso ambiente, fazendo alterações se necessário.

Autorizar conexões do aplicativo lógico

Lembre-se de que, quando criamos o guia estratégico com base no modelo, fomos informados de que as conexões de Coletor de Dados do Azure Log Analytics e do Virus Total seriam configuradas posteriormente.

Aqui, nós fazemos isso.

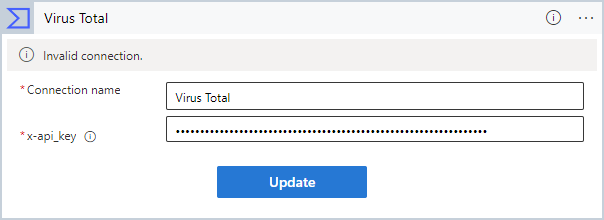

Autorizar a conexão do Virus Total

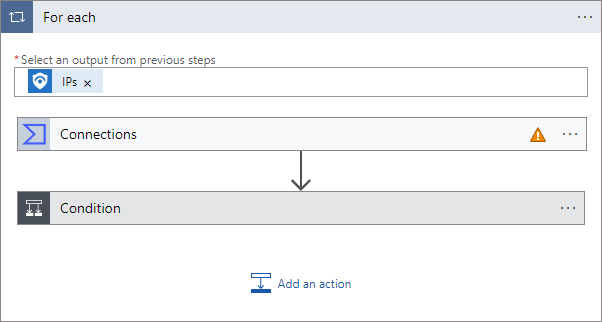

Selecione a ação For each ação para expandi-la e examine seu conteúdo (as ações que serão executadas para cada endereço IP).

O primeiro item de ação que você vê é rotulado como Conexões e tem um triângulo de aviso laranja.

(Se, em vez disso, essa primeira ação é rotulada como Obter um relatório de IP (versão prévia), isso significa que você já tem uma conexão com o Virus Total e pode ir para a próxima etapa.)

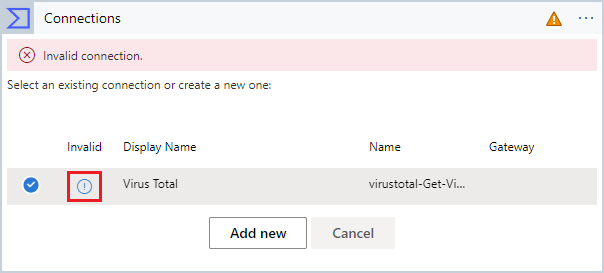

Selecione a ação Conexões para abri-la.

Selecione o ícone na coluna Inválido para a conexão exibida.

Você precisará fornecer informações de conexão.

Insira "Virus Total" como o Nome da conexão.

Para x-api_key, copie e cole a chave de API de sua conta do Virus Total.

Selecione Atualizar.

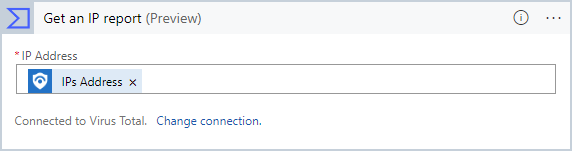

Agora, você verá a ação Obter um relatório de IP (versão prévia) corretamente. (Se você já tinha uma conta do Virus Total, já está nesta fase.)

Autorizar a conexão do Log Analytics

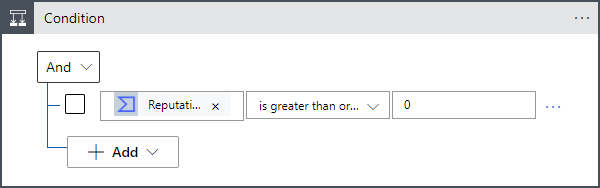

A próxima ação é uma Condição que determina o restante das ações do loop for-each com base no resultado do relatório do endereço IP. Ela analisa a pontuação de Reputação fornecida ao endereço IP no relatório. Uma pontuação maior que 0 indica que o endereço é inofensivo; uma pontuação inferior a 0 indica que ele é mal-intencionado.

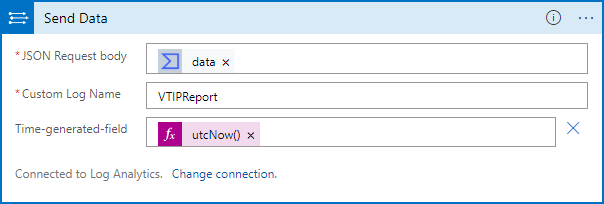

Seja a condição verdadeira ou falsa, queremos enviar os dados no relatório para uma tabela no Log Analytics para que eles possam ser consultados e analisados, além de adicionar um comentário ao incidente.

Mas, como você verá, temos mais conexões inválidas que precisamos autorizar.

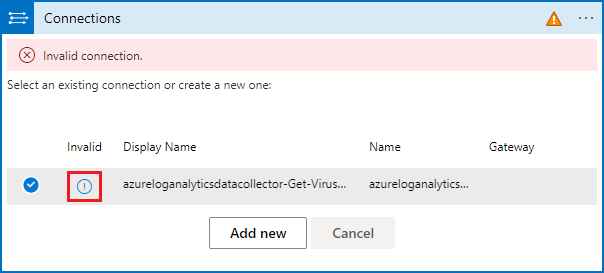

Selecione a ação Conexões no quadro Verdadeiro.

Selecione o ícone na coluna Inválido para a conexão exibida.

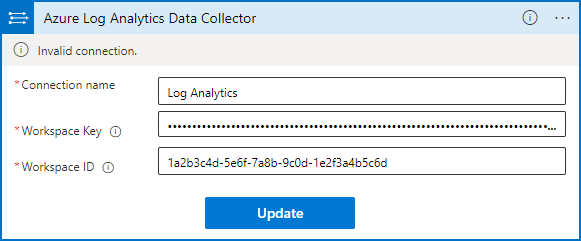

Você precisará fornecer informações de conexão.

Insira "Log Analytics" como o Nome da conexão.

Para Chave do Workspace e ID do Workspace, copie e cole a chave e a ID das configurações do workspace do Log Analytics. Eles podem ser encontrados na página Gerenciamento de agentes, dentro do expansor de Instruções do agente do Log Analytics.

Selecione Atualizar.

Agora, você verá a ação Enviar dados corretamente. (Se você já tem uma conexão do Log Analytics dos Aplicativos Lógicos, já está nesta fase.)

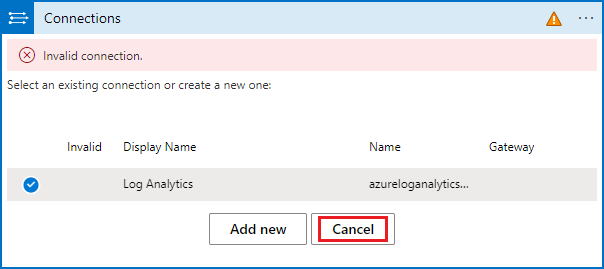

Agora, selecione a ação Conexões no quadro Falso. Essa ação usa a mesma conexão que a do quadro Verdadeiro.

Verifique se a conexão chamada Log Analytics está marcada e selecione Cancelar. Isso garante que a ação será exibida corretamente no guia estratégico.

Agora, você verá todo o guia estratégico configurado corretamente.

Muito importante! Não se esqueça de selecionar Salvar na parte superior da janela do Designer de aplicativo lógico. Depois de ver mensagens de notificação de que o guia estratégico foi salvo com êxito, você o verá listado na guia Guias estratégicos ativos* na página Automação.

Criar uma regra de automação

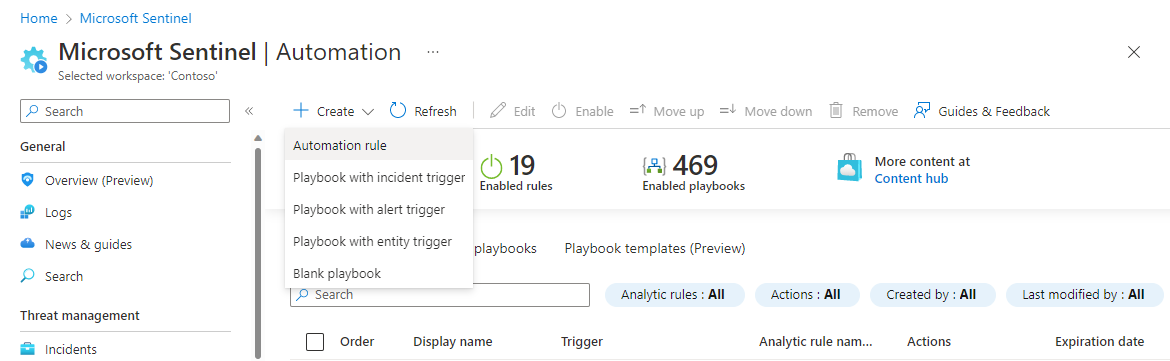

Agora, para executar o guia estratégico, você precisará criar uma regra de automação que será executada quando incidentes forem criados e invocarem o guia estratégico.

Na página Automação, selecione + Criar na faixa superior. No menu suspenso, selecione Regra de automação.

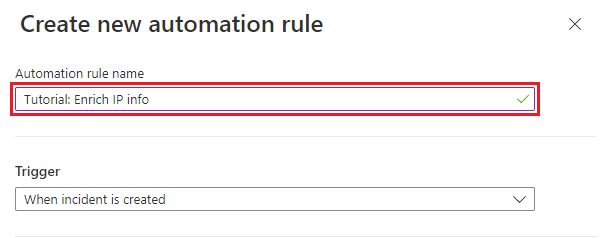

No painel Criar regra de automação, dê à regra o nome "Tutorial: enriquecer informações de IP".

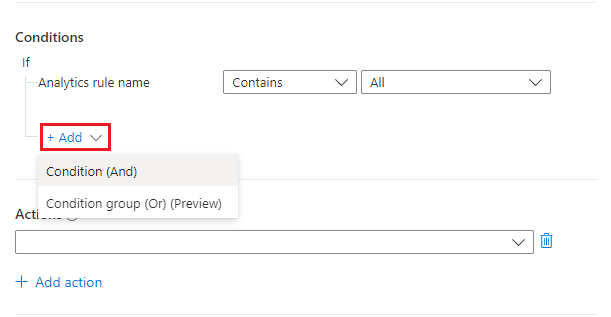

Em Condições, selecione + Adicionar e Condição (E).

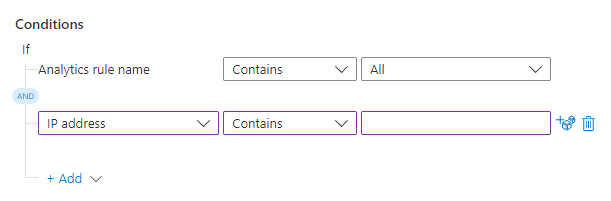

Selecione Endereço IP na lista suspensa de propriedades à esquerda. Selecione Contém na lista suspensa de operadores e deixe o campo de valor em branco. Isso significa que a regra será aplicada a incidentes que têm um campo de endereço IP que contém qualquer coisa.

Não queremos impedir que nenhuma regra de análise seja coberta por essa automação, mas também não queremos que a automação seja disparada desnecessariamente, portanto, limitaremos a cobertura a incidentes que contêm entidades de endereço IP.

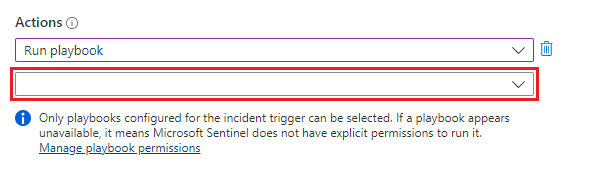

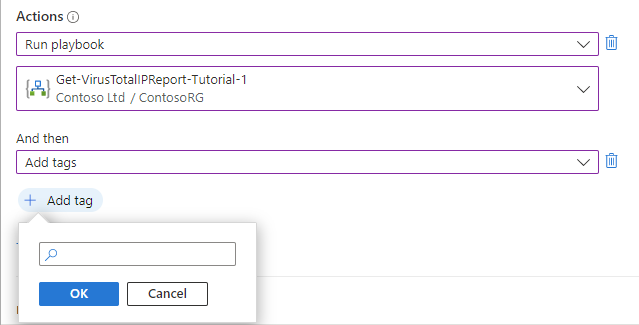

Em Ações, selecione Executar guia estratégico na lista suspensa.

Selecione a nova lista suspensa exibida.

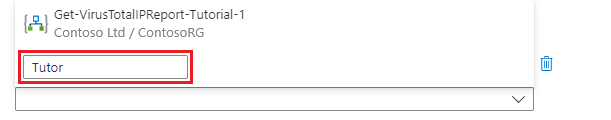

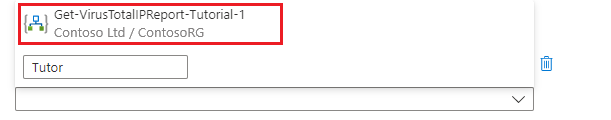

Você verá uma lista de todos os guias estratégicos em sua assinatura. Os que estão esmaecidos são aqueles aos quais você não tem acesso. Na caixa de texto Pesquisar guias estratégicos, comece a digitar o nome – ou qualquer parte do nome – do guia estratégico que criamos acima. A lista de guias estratégicos será filtrada dinamicamente a cada letra que você digitar.

Quando vir seu guia estratégico na lista, selecione-o.

Se o guia estratégico estiver esmaecido, selecione o link Gerenciar permissões de guia estratégico (no parágrafo em fonte pequena abaixo de onde você selecionou um guia estratégico – consulte a captura de tela acima). No painel que é aberto, selecione o grupo de recursos que contém o guia estratégico na lista de grupos de recursos disponíveis e selecione Aplicar.

Selecione + Adicionar ação novamente. Agora, na nova lista suspensa de ações exibida, selecione Adicionar marcas.

Selecione + Adicionar. Insira "Tutorial – endereços IP enriquecidos" como o texto da marca e selecione OK.

Deixe as configurações restantes como estão e selecione Aplicar.

Verificar o êxito da automação

Na página Incidentes, insira o texto da marca Tutorial – endereços IP enriquecidos na barra de Pesquisa e pressione a tecla Enter para filtrar a lista de incidentes com essa marca aplicada. Esses são os incidentes em que a regra de automação foi executada.

Abra um ou mais desses incidentes e veja se há comentários sobre os endereços IP. A presença desses comentários indica que o guia estratégico foi executado no incidente.

Limpar recursos

Se você não pretende continuar usando esse cenário de automação, exclua o guia estratégico e a regra de automação criados usando as seguintes etapas:

Na página Automação, selecione a guia Guias estratégicos ativos.

Insira o nome (ou parte do nome) do guia estratégico criado na barra de Pesquisa.

(Se ele não aparecer, verifique se todos os filtros estão definidos como Selecionar tudo.)Marque a caixa de seleção ao lado do guia estratégico na lista e selecione Excluir na faixa superior.

(Se não quiser excluí-lo, selecione Desabilitar em vez disso.)Selecione a guia Regras de automação.

Insira o nome (ou parte do nome) da regra de automação criada na barra de Pesquisa.

(Se ele não aparecer, verifique se todos os filtros estão definidos como Selecionar tudo.)Marque a caixa de seleção ao lado da regra de automação na lista e selecione Excluir na faixa superior.

(Se não quiser excluí-lo, selecione Desabilitar em vez disso.)

Próximas etapas

Agora que você aprendeu a automatizar um cenário básico de enriquecimento de incidentes, saiba mais sobre a automação e sobre outros cenários em que pode usá-la.

- Veja mais exemplos de como usar guias estratégicos com regras de automação.

- Aprofunde-se na adição de ações a guias estratégicos.

- Explore alguns cenários básicos de automação que não exigem guias estratégicos.