Trabalhar com indicadores de ameaça no Microsoft Azure Sentinel

Integre a TI (inteligência contra ameaças) ao Microsoft Sentinel por meio das seguintes atividades:

Importe a inteligência contra ameaças no Microsoft Sentinel ativando os conectores de dados para diversas plataformas e feeds de TI.

Visualize e gerencie a inteligência contra ameaças importada nos Logs e na página Inteligência Contra Ameaças do Microsoft Azure Sentinel.

Use os modelos internos de regra de análise baseados na inteligência contra ameaças que você importou para detectar ameaças e gerar alertas de segurança.

Visualize as informações importantes sobre a inteligência contra ameaças importada no Microsoft Azure Sentinel com a pasta de trabalho de TI.

Importante

O Microsoft Sentinel está disponível como parte da versão prévia pública da plataforma unificada de operações de segurança no portal do Microsoft Defender. Para obter mais informações, confira Microsoft Sentinel no portal do Microsoft Defender.

Exibir os indicadores de ameaça no Microsoft Azure Sentinel

Encontre e exiba seus indicadores na página Inteligência contra ameaças

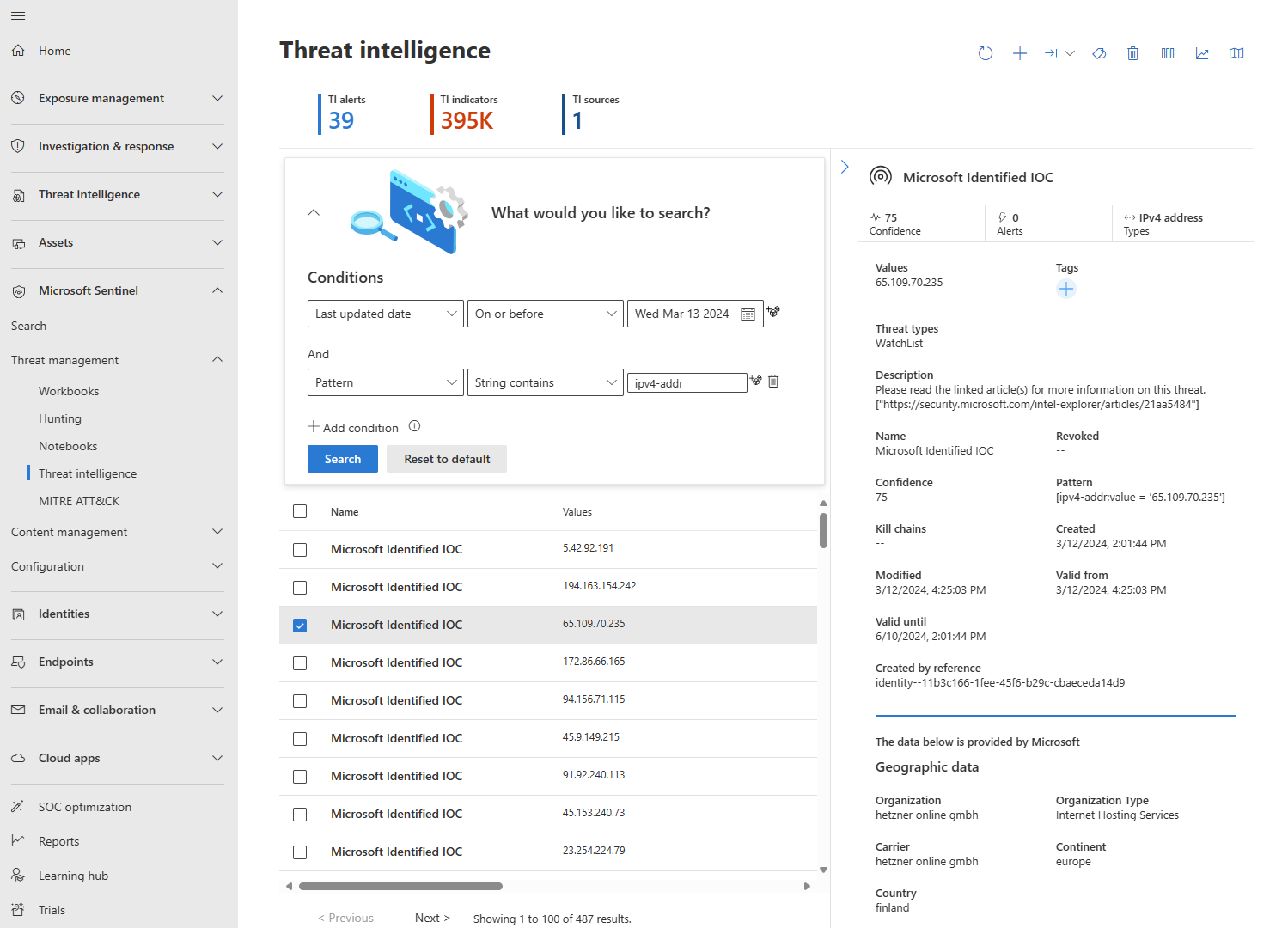

Este procedimento descreve como exibir e gerenciar seus indicadores na página Inteligência contra ameaças, acessível no menu principal do Microsoft Azure Sentinel. Use a página Inteligência contra ameaças para classificar, filtrar e pesquisar seus indicadores de ameaça importados sem escrever uma consulta do Log Analytics.

Para exibir seus indicadores de inteligência contra ameaças na página Inteligência contra ameaças:

Para o Microsoft Sentinel no portal do Azure, em Gerenciamento de ameaças, selecione Inteligência contra ameaças.

Para o Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Gerenciamento de ameaças>Inteligência contra ameaças.Na grade, selecione o indicador para o qual você deseja exibir mais detalhes. Os detalhes do indicador aparecem à direita, mostrando informações como níveis de confiança, marcas, tipos de ameaça e muito mais.

O Microsoft Sentinel exibe apenas a versão mais atual dos indicadores nessa exibição. Para obter mais informações sobre como os indicadores são atualizados, confira Entender a inteligência contra ameaças.

Indicadores de nome de domínio e IP são enriquecidos com dados de Geolocalização e WhoIs, fornecendo mais contexto para investigações em que o indicador selecionado é encontrado.

Por exemplo:

Importante

O enriquecimento de GeoLocation e WhoIs está atualmente em VERSÃO PRÉVIA. Os termos suplementares de versão prévia do Azure incluem termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Encontrar e exibir indicadores em logs

Este procedimento descreve como exibir os indicadores de ameaça importados na área Logs do Microsoft Azure Sentinel, além de outros dados de evento do Microsoft Azure Sentinel, independentemente do feed de origem ou do conector usado.

Os indicadores de ameaça importados são listados na tabela Microsoft Azure Sentinel > ThreatIntelligenceIndicator, que é a base para consultas de inteligência contra ameaças executadas em outro lugar no Microsoft Azure Sentinel, como no Analytics ou nas Pastas de Trabalho.

Para exibir seus indicadores de inteligência contra ameaças em Logs:

Para o Microsoft Sentinel noportal do Azure, em Geral , selecioneLogs .

Para o Microsoft Sentinel no portal do Defender, selecione Investigação e resposta>Busca>Busca avançada.A tabela ThreatIntelligenceIndicator está localizada no grupo Microsoft Azure Sentinel.

Selecione o ícone Visualizar dados (olho) ao lado do nome da tabela e clique no botão Ver no editor de consultas para executar uma consulta que mostrará os registros desta tabela.

Os resultados devem ser semelhantes ao exemplo de indicador de ameaça mostrado nesta captura de tela:

Criar e marcar indicadores

A página Inteligência contra ameaças também permite criar indicadores de ameaças diretamente na interface do Microsoft Azure Sentinel e executar duas das tarefas administrativas de inteligência contra ameaças mais comuns: marcação de indicadores e criação de indicadores relacionados a investigações de segurança.

Criar um novo indicador

Para o Microsoft Sentinel no portal do Azure, em Gerenciamento de ameaças, selecione Inteligência contra ameaças.

Para o Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Gerenciamento de ameaças>Inteligência contra ameaças.Selecione o botão Adicionar novo na barra de menus na parte superior da página.

Escolha o tipo de indicador e preencha o formulário no painel Novo indicador. Os campos obrigatórios estão marcados com um asterisco vermelho (*).

Selecione Aplicar. O indicador é adicionado à lista de indicadores e também enviado à tabela ThreatIntelligenceIndicator em Logs.

Marcar e editar indicadores de ameaça

A marcação de indicadores de ameaça é um jeito fácil de agrupá-los para facilitar a localização. Normalmente, você pode aplicar uma marca a indicadores relacionados a determinado incidente, ou àqueles que representam ameaças de um ator ou de uma campanha de ataque conhecidos. Marcar indicadores de ameaça individualmente ou selecionar vários e marcá-los todos de uma só vez. Veja abaixo um exemplo de marcação de vários indicadores com uma ID de incidente. Como a marcação é de forma livre, a melhor prática é criar convenções de nomenclatura padrão para as marcas de indicadores de ameaça. Os indicadores permitem a aplicação de várias marcas.

O Microsoft Sentinel também permite editar indicadores, sejam eles criados diretamente no Microsoft Sentinel ou de fontes de parceiros, como servidores TIP e TAXII. Para indicadores criados no Microsoft Sentinel, todos os campos são editáveis. Para indicadores provenientes de fontes de parceiros, somente campos específicos são editáveis, incluindo marcas, Data de validade, Confiança e Revogado. De qualquer forma, tenha em mente que apenas a versão mais recente do indicador é exibida na visualização da página Inteligência contra Ameaças . Para obter mais informações sobre como os indicadores são atualizados, confira Entender a inteligência contra ameaças.

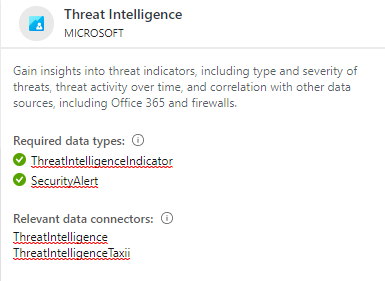

As pastas de trabalho fornecem insights sobre a inteligência contra ameaças

Use uma pasta de trabalho do Microsoft Azure Sentinel desenvolvida especificamente para visualizar informações importantes sobre sua inteligência contra ameaças no Microsoft Azure Sentinel e personalize facilmente a pasta de trabalho de acordo com suas necessidades de negócios.

Veja como encontrar a pasta de trabalho de inteligência contra ameaças fornecida no Microsoft Azure Sentinel e um exemplo de como fazer edições nela para personalizá-la.

No portal do Azure, navegue até o serviço Microsoft Azure Sentinel.

Escolha o workspace para o qual você importou indicadores de ameaça usando o conector de dados da inteligência contra ameaças.

Selecione Pastas de trabalho na seção Gerenciamento de ameaças do menu do Microsoft Azure Sentinel.

Encontre a pasta de trabalho Inteligência contra ameaças e verifique se você tem dados na tabela ThreatIntelligenceIndicator, conforme mostrado abaixo.

Clique no botão Salvar e escolha uma localização do Azure para armazenar a pasta de trabalho. Essa etapa será obrigatória se você modificar a pasta de trabalho de qualquer forma e salvar suas alterações.

Agora clique no botão Exibir pasta de trabalho salva para abrir a pasta de trabalho para exibição e edição.

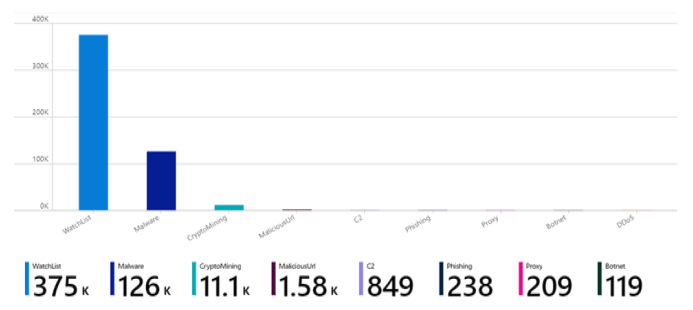

Você verá os gráficos padrão fornecidos pelo modelo. Para modificar um gráfico, selecione o botão Editar na parte superior da página para entrar no modo de edição da pasta de trabalho.

Adicione um novo gráfico de indicadores de ameaça por tipo de ameaça. Role até o final da página e selecione Adicionar consulta.

Adicione o seguinte texto à caixa de texto Consulta de Log do workspace do Log Analytics:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeNa lista suspensa Visualização, selecione Gráfico de barras.

Clique no botão Edição concluída. Você criou um gráfico para a pasta de trabalho.

As pastas de trabalho contam com painéis interativos avançados que fornecem informações sobre todos os aspectos do Microsoft Azure Sentinel. É possível fazer muito com as pastas de trabalho e, embora os modelos fornecidos sejam um ótimo ponto de partida, você provavelmente desejará se aprofundar e personalizar esses modelos ou criar painéis combinando várias fontes de dados diferentes para visualizar seus dados de maneiras únicas. Como as pastas de trabalho do Microsoft Sentinel são baseadas nas pastas de trabalho Azure Monitor, já existe uma ampla documentação disponível e muitos outros modelos. Um ótimo lugar para começar é o artigo sobre como Criar relatórios interativos com as pastas de trabalho do Azure Monitor.

Também há uma rica comunidade de pastas de trabalho do Azure Monitor no GitHub para baixar mais modelos e contribuir com seus modelos.

Conteúdo relacionado

Neste artigo, você aprendeu todas as maneiras de trabalhar com indicadores de inteligência contra ameaças em todo o Microsoft Azure Sentinel. Para saber mais sobre a inteligência contra ameaças no Microsoft Azure Sentinel, veja os seguintes artigos:

- Noções básicas da inteligência contra ameaças no Microsoft Azure Sentinel.

- Conectar o Microsoft Azure Sentinel aos feeds de inteligência contra ameaças STIX/TAXII.

- Veja quais TIPs, feeds TAXII e enriquecimentos podem ser prontamente integrados ao Microsoft Sentinel.