Configurar uma conexão VPN ponto a site a uma VNet usando vários tipos de autenticação: portal do Azure

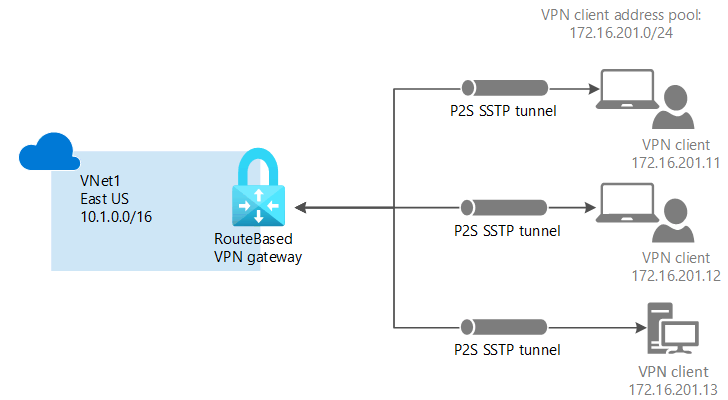

Este artigo ajuda você a conectar com segurança clientes individuais que executam o Windows, o Linux ou o macOS a uma VNet do Azure. As conexões VPN ponto a site são úteis quando você deseja se conectar à VNet em um local remoto, como ao trabalhar de casa ou em uma conferência. Também é possível usar P2S em vez de uma VPN Site a Site, quando você tiver apenas alguns clientes que precisam se conectar a uma VNet. As conexões ponto a site não exigem um dispositivo VPN ou um endereço IP voltado para o público. A P2S cria a conexão VPN no SSTP (Secure Socket Tunneling Protocol) ou IKEv2. Para obter mais informações sobre conexões VPN ponto a site, confira Sobre a VPN ponto a site.

Para obter mais informações sobre conexões VPN ponto a site, confira Sobre a VPN ponto a site. Para criar essa configuração usando o Azure PowerShell, confira Configurar uma VPN ponto a site usando o Azure PowerShell.

Pré-requisitos

Verifique se você tem uma assinatura do Azure. Se ainda não tiver uma assinatura do Azure, você poderá ativar os Benefícios do assinante do MSDN ou inscrever-se para obter uma conta gratuita.

Há suporte para vários tipos de autenticação no mesmo gateway de VPN com o tipo de túnel OpenVPN.

Valores de exemplo

Você pode usar os seguintes valores para criar um ambiente de teste ou fazer referência a esses valores para entender melhor os exemplos neste artigo:

- Nome da VNet: VNet1

- Espaço de endereço: 10.1.0.0/16

Neste exemplo, usamos apenas um espaço de endereço. Você pode ter mais de um espaço de endereço para sua rede virtual. - Nome da sub-rede: FrontEnd

- Intervalo de endereços da sub-rede: 10.1.0.0/24

- Assinatura: verifique se você tem mais de uma assinatura, verifique se está usando a correta.

- Grupo de recursos: TestRG1

- Localização: Leste dos EUA

- GatewaySubnet: 10.1.255.0/27

- SKU: VpnGw2

- Geração: geração 2

- Tipo de gateway: VPN

- Tipo de VPN: Baseado em rotas

- Endereço IP público: VNet1GWpip

- Tipo de conexão: ponto a site

- Pool de endereços do cliente: 172.16.201.0/24

Os clientes VPN que se conectarem à rede virtual usando essa conexão ponto a site receberão um endereço IP do pool de endereços do cliente.

Criar uma rede virtual

Antes de começar, verifique se você tem uma assinatura do Azure. Se ainda não tiver uma assinatura do Azure, você poderá ativar os Benefícios do assinante do MSDN ou inscrever-se para obter uma conta gratuita.

Observação

Ao usar uma rede virtual como parte de uma arquitetura entre locais, é necessário coordenar com o responsável pela administração da rede local para obter um intervalo de endereços IP que possa ser usado especificamente para essa rede virtual. Se houver um intervalo de endereços duplicado nos dois lados da conexão de VPN, o tráfego será roteado inesperadamente. Além disso, se você quiser conectar essa rede virtual a outra rede virtual, o espaço de endereço não poderá se sobrepor ao da outra rede virtual. Planeje sua configuração de rede de forma adequada.

Entre no portal do Azure.

Em Pesquisar recursos, serviço e documentos (G+/) na parte superior da página do portal, insira rede virtual. Selecione Rede virtual nos resultados da pesquisa do Marketplace para abrir a página Rede virtual.

Na página Rede virtual, selecione Criar para abrir a página Criar rede virtual.

Na guia Informações Básicas, defina as configurações Detalhes do projeto e Detalhes da instância da rede virtual. Você verá uma marca de seleção verde quando os valores que você inserir forem validados. É possível ajustar os valores mostrados no exemplo de acordo com as configurações necessárias.

- Assinatura: verifique se a assinatura listada é a correta. É possível alterar as assinaturas usando a caixa suspensa.

- Grupo de recursos: selecione um grupo de recursos ou selecione Criar para criar outro. Para saber mais sobre os grupos de recursos, confira Visão geral do Azure Resource Manager.

- Name: insira o nome de sua rede virtual.

- Região: selecione o local da sua rede virtual. O local determina onde ficarão os recursos que você implantar nessa rede virtual.

Selecione Avançar ou Segurança para acessar a guia Segurança. Para este exercício, mantenha os valores padrão para todos os serviços nesta página.

Selecione Endereços IP ou acesse a guia Endereços IP. Na guia Endereços IP, faça as configurações.

Espaço de endereço IPv4: por padrão, um espaço de endereço é criado automaticamente. Você pode selecionar o espaço de endereço e ajustá-lo para refletir seus próprios valores. Você também pode adicionar um espaço de endereço diferente e remover o padrão que foi criado automaticamente. Por exemplo, especifique o endereço inicial como 10.1.0.0 e especifique o tamanho do espaço de endereço como /16. Em seguida, selecione Adicionar para adicionar esse espaço de endereço.

+ Adicionar sub-rede: se você usar o espaço de endereço padrão, uma sub-rede padrão será criada automaticamente. Se você alterar o espaço de endereço, adicione uma nova sub-rede dentro desse espaço de endereço. Selecione + Adicionar sub-rede para abrir a janela Adicionar sub-rede. Defina as configurações a seguir e depois selecione Adicionar na parte inferior da página para adicionar os valores.

- Nome da sub-rede: um exemplo é FrontEnd.

- Intervalo de endereços da sub-rede: o intervalo de endereços para esta sub-rede. Os exemplos são 10.1.0.0 e /24.

Examine a página endereços IP e remova todos os espaços de endereço ou sub-redes que você não precisa.

Selecione Examinar + criar para validar as configurações de rede virtual.

Depois que as configurações forem validadas, selecione Criar para criar a rede virtual.

Gateway de rede virtual

Nesta etapa, você cria o gateway de rede virtual para sua rede virtual. Criar um gateway pode levar 45 minutos ou mais, dependendo do SKU de gateway selecionado.

Observação

O SKU do gateway Básico não dá suporte ao tipo de túnel OpenVPN.

O gateway de rede virtual requer uma sub-rede específica chamada GatewaySubnet. A sub-rede do gateway faz parte do intervalo de endereços IP da sua rede virtual e contém os endereços IP que os recursos e serviços do gateway de rede virtual usam.

Quando você cria a sub-rede de gateway, pode especificar o número de endereços IP que contém a sub-rede. O número de endereços IP necessários depende da configuração do gateway VPN que você deseja criar. Algumas configurações exigem mais endereços IP do que outras. É melhor especificar /27 ou maior (/26, /25 etc.) para sua sub-rede de gateway.

Se aparecer um erro informando que o espaço de endereço se sobrepõe a uma sub-rede, ou que a sub-rede não está contida no espaço de endereço da rede virtual, verifique o intervalo de endereços da sua rede virtual. Talvez você não tenha endereços IP suficientes disponíveis no intervalo de endereços que criou para sua rede virtual. Por exemplo, se a sua sub-rede padrão abranger todo o intervalo de endereços, não restará nenhum endereço IP para criar mais sub-redes. Você pode ajustar suas sub-redes no espaço de endereço existente para liberar endereços IP ou especificar outro intervalo de endereços e criar a sub-rede de gateway lá.

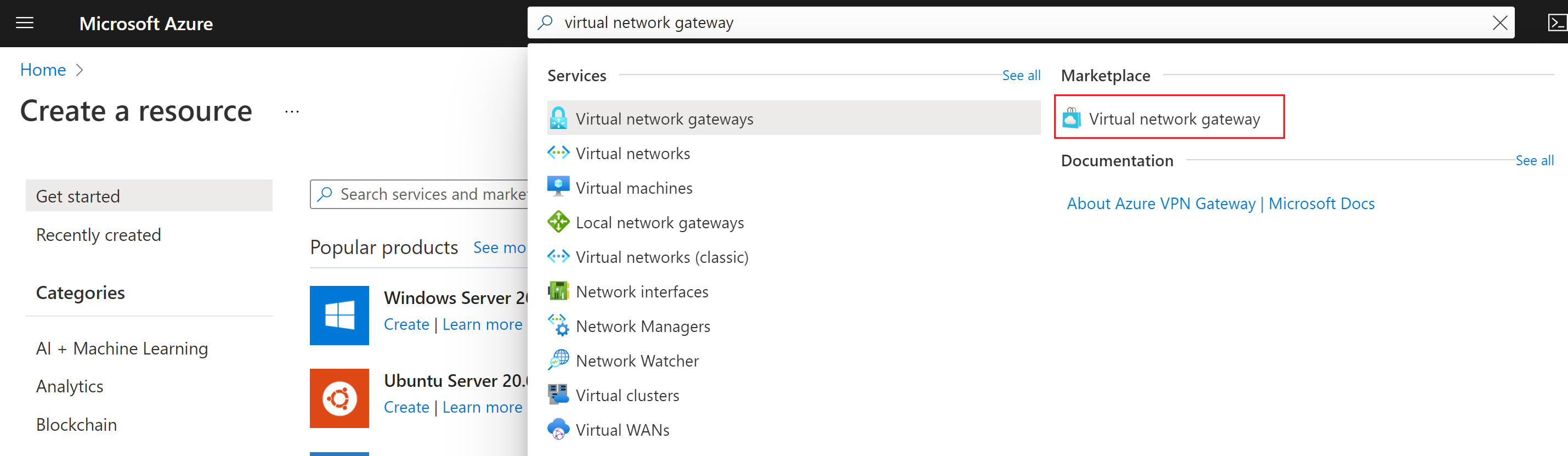

Em Pesquisar recursos, serviços e documentos (G+/), insira gateway de rede virtual. Localize o Gateway de rede virtual nos resultados da pesquisa do Marketplace e selecione-o para abrir a página Criar gateway de rede virtual.

Na guia Informações básicas, preencha os valores de Detalhes do projeto e Detalhes da instância.

Assinatura: escolha na lista de seleção a assinatura que deseja usar.

Grupo de recursos: essa configuração é preenchida automaticamente ao selecionar a rede virtual nesta página.

Nome: nomeie o seu gateway. Nomear seu gateway não é o mesmo que nomear uma sub-rede de gateway. Trata-se do nome do objeto de gateway que você está criando.

Região: Selecione a região na qual deseja criar este recurso. A região do gateway deve ser a mesma que da rede virtual.

Tipo de gateway: selecione VPN. Gateways VPN usam o tipo de gateway de rede virtual do tipo VPN.

SKU: na lista de seleção, escolha o SKU do gateway que dá suporte aos recursos que você deseja usar. Confira SKUs de Gateway. No portal, os SKUs disponíveis na lista de seleção dependem do

VPN typeque você selecionar. O SKU Básico só pode ser configurado usando a CLI do Azure ou o PowerShell. Não é possível configurar o SKU Básico no portal do Azure.Geração: selecione a geração que você quer usar. Recomendamos usar um SKU de Geração2. Para obter mais informações, confira SKUs de gateway.

Rede virtual: na lista de seleção, escolha a rede virtual à qual você deseja adicionar este gateway. Caso não consiga visualizar a rede virtual para a qual deseja criar um gateway, verifique se selecionou a assinatura e a região corretas nas configurações anteriores.

Intervalo de endereços da sub-rede do gateway ou Sub-rede: a sub-rede do gateway é necessária para criar um gateway de VPN.

Neste momento, este campo tem alguns comportamentos diferentes, dependendo do espaço de endereço da rede virtual e se você já criou uma sub-rede chamada GatewaySubnet para sua rede virtual.

Caso não tenha uma sub-rede de gateway e não vir a opção para criá-la nesta página, volte para sua rede virtual e crie a sub-rede do gateway. Em seguida, retorne a esta página e configure o gateway de VPN.

Especifique os valores do Endereço IP público. Essas configurações especificam o objeto de endereço IP público que será associado ao gateway da VPN. O endereço IP público é atribuído a esse objeto quando o gateway de VPN é criado. A única vez em que o endereço IP público primário muda é quando o gateway é excluído e recriado. Isso não altera o redimensionamento, a redefinição ou outras manutenções/atualizações internas do seu gateway de VPN.

- Tipo de endereço IP público: Para este exercício, se você tiver a opção de escolher o tipo de endereço, selecione Standard.

- Endereço IP público: Deixe criar novo selecionado.

- Nome do endereço IP público: na caixa de texto, insira um nome para a instância de endereço IP público.

- SKU de endereço IP público: A configuração é selecionada automaticamente.

- Atribuição: a atribuição normalmente é selecionada automaticamente e pode ser Dinâmica ou Estática.

- Habilitar o modo ativo-ativo: selecione Desabilitado. Habilite esta configuração somente se você estiver criando uma configuração de gateway ativo-ativo.

- Configurar BGP: selecione Desabilitado, a menos que sua configuração exija especificamente essa configuração. Se você exigir essa configuração, o ASN padrão será 65515, embora esse valor possa ser alterado.

Selecione Examinar + criar para executar a validação.

Depois que a validação for aprovada, selecione Criar para implantar o Gateway de VPN.

Você poderá ver o status de implantação na página de Visão Geral do gateway. Um gateway costuma levar 45 minutos ou mais para ser criado e implantado por completo. Depois de criar o gateway você pode exibir, observando a Rede Virtual no portal, o endereço IP que foi atribuído a esse gateway. O gateway aparecerá como um dispositivo conectado.

Importante

Ao trabalhar com sub-redes de gateway, evite a associação de um grupo de segurança de rede (NSG) à sub-rede de gateway. A associação de um grupo de segurança de rede a essa sub-rede pode fazer com que seu Gateway de rede virtual (Gateways de VPN e ExpressRoute) pare de funcionar conforme o esperado. Para obter mais informações sobre grupos de segurança de rede, confira O que é um grupo de segurança de rede?.

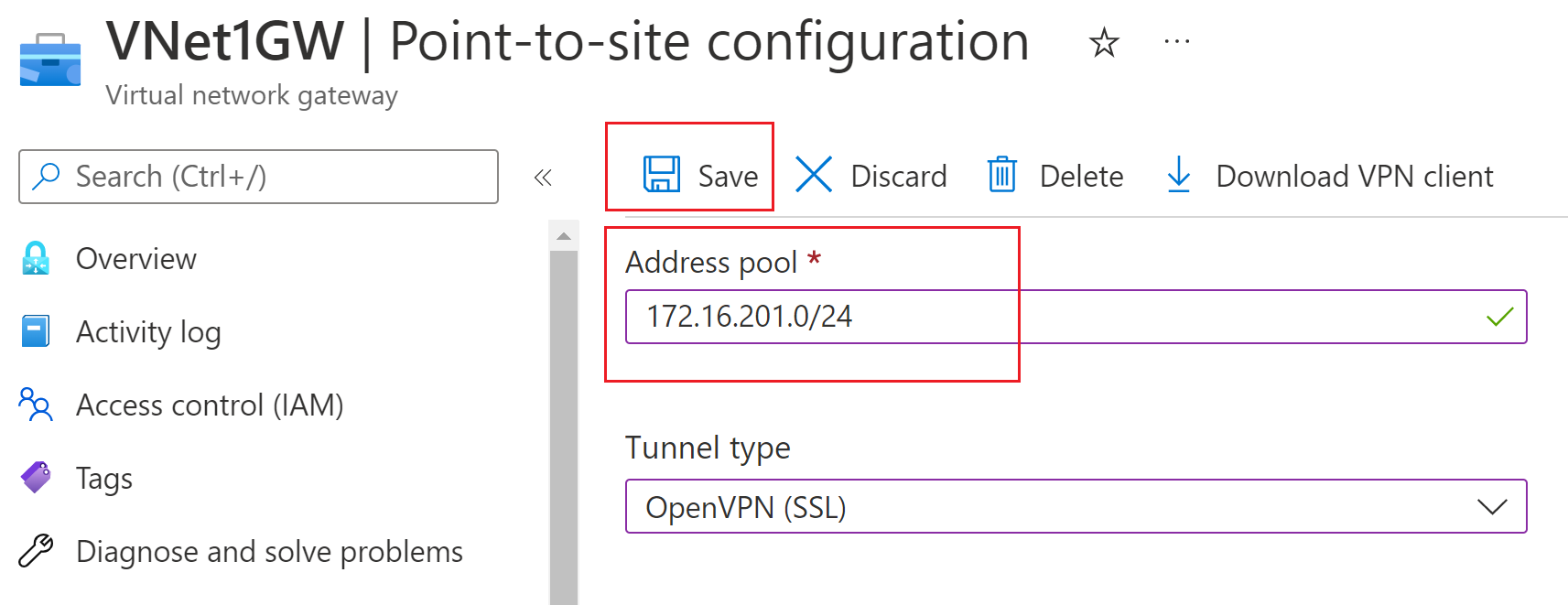

Pool de endereços do cliente

O pool de endereços do cliente é um intervalo de endereços IP que você especificar. Os clientes que se conectam por VPN ponto a site recebem dinamicamente um endereço IP desse intervalo. Use um intervalo de endereço IP privado que não coincida com o local de onde você se conecta ou com a rede virtual à qual você deseja se conectar. Se você configurar vários protocolos e o SSTP for um deles, o pool de endereços configurado será dividido entre os protocolos configurados igualmente.

Quando o gateway de rede virtual tiver sido criado, navegue até a seção Configurações da página do gateway de rede virtual. Em Configurações, selecione Configuração ponto a site. Selecione Configurar agora para abrir a página de configuração.

Na página Configuração ponto a site, você pode definir uma variedade de configurações. Na caixa Pool de endereços, adicione o intervalo de endereços IP privado que deseja usar. Os clientes VPN recebem dinamicamente um endereço IP do intervalo que você especificar. A máscara de sub-rede mínima é de 29 bits para a configuração ativa/passiva e de 28 bits para configuração ativa/ativa.

Vá para a próxima seção para configurar a autenticação e os tipos de túnel.

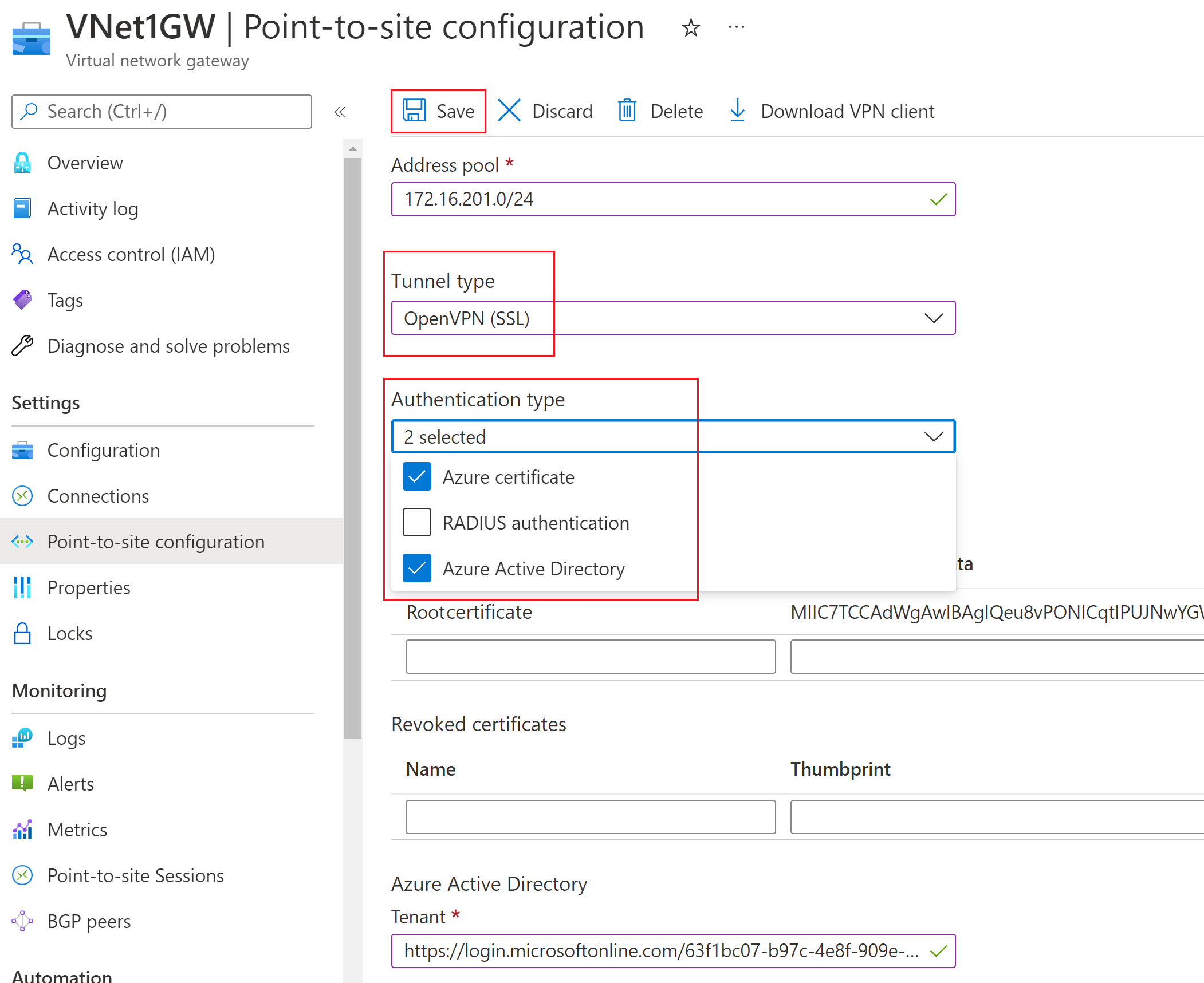

Autenticação e tipos de túnel

Nesta seção, o tipo de autenticação e o tipo de túnel serão configurados. Na página Configuração ponto a site, se você não vir o Tipo de túnel ou o Tipo de autenticação, o gateway estará usando o SKU Básico. A SKU Básica não dá suporte à autenticação IKEv2 ou RADIUS. Se você quiser usar essas configurações, será necessário excluir e recriar o gateway usando um SKU de gateway diferente.

Importante

O portal do Azure está em processo de atualização dos campos do Azure Active Directory para o Entra. Se você vir o Microsoft Entra ID referenciado e ainda não vir esses valores no portal, poderá selecionar os valores do Microsoft Azure Active Directory.

Tipo de túnel

Na página Configuração ponto a site, selecione os tipos desejados. As opções são:

- OpenVPN (SSL)

- SSTP (SSL)

- IKEv2

- IKEv2 e OpenVPN (SSL)

- IKEv2 e SSTP (SSL)

Tipo de autenticação

Em Tipo de autenticação, selecione os tipos desejados. As opções são:

- Certificado do Azure

- RAIO

- ID do Microsoft Entra

Consulte a tabela abaixo para verificar quais mecanismos de autenticação são compatíveis com os tipos de túnel selecionados.

| Tipo de túnel | Mecanismo de autenticação |

|---|---|

| OpenVPN | Qualquer subconjunto do Microsoft Entra ID, Autenticação Radius e Certificação da Microsoft Azure |

| SSTP | Autenticação RADIUS/Certificado do Azure |

| IKEv2 | Autenticação RADIUS/Certificado do Azure |

| IKEv2 e OpenVPN | Autenticação Radius/ Certificado do Azure/ Microsoft Entra ID e Autenticação Radius/ Microsoft Entra ID e Certificado do Azure |

| IKEv2 e SSTP | Autenticação RADIUS/Certificado do Azure |

Observação

Para o tipo de túnel "IKEv2 e OpenVPN" e os mecanismos de autenticação selecionados "Microsoft Entra ID e Radius" ou "Microsoft Entra ID e Certificação da Microsoft", o Microsoft Entra ID só funcionará para o OpenVPN, pois não há suporte para o IKEv2

Dependendo dos tipos de autenticação selecionados, você verá campos de configuração diferentes que precisarão ser preenchidos. Preencha as informações necessárias e selecione Salvar na parte superior da página para salvar todas as definições de configuração.

Para obter mais informações sobre o tipo de autenticação, confira:

Pacote de configuração do cliente VPN

Os clientes VPN precisam ser configurados com as definições de configuração do cliente. O pacote de configuração do cliente VPN contém arquivos com as configurações para definir os clientes VPN a fim de se conectar a uma VNet por meio de uma conexão P2S.

Para obter instruções para gerar e instalar arquivos de configuração de cliente VPN, use o artigo que pertence à sua configuração:

| Autenticação | Tipo de túnel | Gerar arquivos de configuração | Configurar o cliente VPN |

|---|---|---|---|

| Certificado do Azure | IKEv2, SSTP | Windows | Cliente VPN nativo |

| Certificado do Azure | OpenVPN | Windows | - Cliente OpenVPN - Cliente VPN do Azure |

| Certificado do Azure | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Certificado do Azure | IKEv2, OpenVPN | Linux | Linux |

| ID do Microsoft Entra | OpenVPN (SSL) | Windows | Windows |

| ID do Microsoft Entra | OpenVPN (SSL) | macOS | macOS |

| RADIUS – certificado | - | Artigo | Artigo |

| RADIUS – senha | - | Artigo | Artigo |

| RADIUS – outros métodos | - | Artigo | Artigo |

Perguntas frequentes sobre ponto a site

Para conferir as perguntas frequentes, consulte as seções de ponto a site das Perguntas frequentes sobre Gateway de VPN.

Próximas etapas

Quando sua conexão for concluída, você poderá adicionar máquinas virtuais às suas redes virtuais. Para saber mais, veja Máquinas virtuais. Para saber mais sobre redes e máquinas virtuais, consulte Visão geral de rede do Azure e VM Linux.

Para obter informações sobre solução de problemas de P2S, consulte Solução de problemas de conexões de ponto a site do Azure.