Configurar políticas de conexão IPsec/IKE personalizadas para VPN S2S e VNet para VNet: portal do Azure

Este artigo orienta as etapas para configurar a política IPsec/IKE para VPN Site a Site do gateway de VPN ou conexões VNet a VNet usando o portal do Azure. As seções a seguir ajudam a criar e configurar uma política de IPsec/IKE e aplicar a política a uma conexão nova ou existente.

Fluxo de trabalho

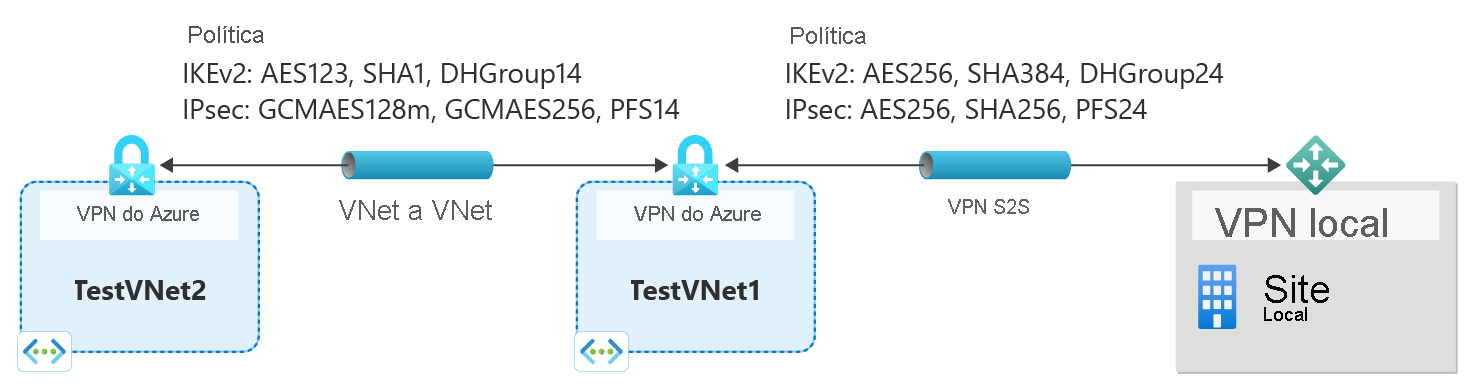

As instruções neste artigo ajudam você a instalar e configurar políticas de IPsec/IKE, conforme mostrado no diagrama a seguir.

- Crie uma rede virtual e um gateway de VPN.

- Crie um gateway de rede local para a conexão cruzada local ou outra rede virtual e o gateway de conexão VNet a VNet.

- Crie uma conexão (IPsec ou VNet2VNet).

- Configure/atualize/remova a política de IPsec/IKE nos recursos de conexão.

Parâmetros da política

O padrão de protocolo IKE e IPsec suporta uma ampla gama de algoritmos criptográficos em várias combinações. Veja Sobre os requisitos de criptografia e gateways de VPN do Azure para ver como isso pode ajudar a garantir a conectividade entre locais e VNet a VNet para atender aos seus requisitos de conformidade ou segurança. Lembre-se das seguintes considerações:

- A política IPsec/IKE só funciona nas seguintes SKUs de gateway:

- VpnGw1~5 and VpnGw1AZ~5AZ

- Standard e HighPerformance

- Você só pode especificar uma combinação de políticas para uma determinada conexão.

- Você deve especificar todos os algoritmos e parâmetros para IKE (modo principal) e IPsec (modo rápido). A especificação de política parcial não é permitida.

- Consulte as especificações do fornecedor do dispositivo VPN para garantir que a política tem suporte em seus dispositivos VPN local. As conexões S2S ou VNet a VNet não podem ser estabelecidas se as políticas são incompatíveis.

Algoritmos de criptografia e restrições de chave

A tabela a seguir lista as forças da chave e os algoritmos de criptografia configuráveis compatíveis.

| IPsec/IKEv2 | Opções |

|---|---|

| Criptografia IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integridade do IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Grupo DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, Nenhum |

| Criptografia IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, nenhum |

| Integridade do IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Grupo PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, nenhum |

| Tempo de vida da QM SA | (Opcional: os valores padrão serão usados se não for especificados) Segundos (inteiro; mínimo de 300/padrão de 27000 segundos) KBytes (inteiro; mín. de 1024 /padrão de 102400000 KBytes) |

| Seletor de tráfego | UsePolicyBasedTrafficSelectors** ($True/$False; Optional, padrão$False, se não especificado) |

| Tempo limite de DPD | Segundos (inteiro: mín. 9/máx. 3600; padrão 45 segundos) |

A configuração do dispositivo VPN local deve corresponder ou conter os seguintes algoritmos e parâmetros que você especifica na política de IPsec/IKE do Azure:

- Algoritmo de criptografia IKE (Modo Principal/Fase 1)

- Algoritmo de integridade IKE (Modo Principal/Fase 1)

- Grupo DH (Modo Principal/Fase 1)

- Algoritmo de criptografia IPsec (Modo Rápido/Fase 2)

- Algoritmo de integridade IPsec (Modo Rápido/Fase 2)

- Grupo PFS (Modo Rápido/Fase 2)

- Seletor de Tráfego (se UsePolicyBasedTrafficSelectors for usada)

- Os tempos de vida de SA são apenas especificações locais e não precisam ser correspondentes.

Se GCMAES for usado como para o algoritmo de Criptografia IPsec, você deverá selecionar o mesmo algoritmo GCMAES e o comprimento de chave para integridade IPsec, por exemplo, usando GCMAES128 para ambos.

Na tabela Algoritmos e chaves:

- O IKE corresponde ao Modo Principal ou à Fase 1.

- O IPsec corresponde ao Modo Rápido ou à Fase 2.

- O grupo DH especifica o Grupo Diffie-Hellman utilizado no Modo Principal ou na Fase 1.

- O Grupo PFS especificou o Grupo Diffie-Hellman utilizado no Modo Rápido ou na Fase 2.

O tempo de vida da SA de modo principal IKE é fixo em 28.800 segundos nos gateways de VPN do Azure.

“UsePolicyBasedTrafficSelector” é um parâmetro opcional na conexão. Se você configurar UsePolicyBasedTrafficSelectors como $True em uma conexão, isso vai configurar o gateway de VPN do Azure para conectar-se ao firewall VPN com base em política localmente. Caso habilite PolicyBasedTrafficSelectors, você precisa garantir que o seu dispositivo VPN tem os seletores de tráfego correspondentes definidos com todas as combinações de prefixos de rede local (gateway de rede local) de/para prefixos de rede virtual 'do Azure, em vez de "qualquer para qualquer". O gateway de VPN do Azure aceita qualquer seletor de tráfego proposto pelo gateway de VPN remoto, independentemente do que está configurado no gateway de VPN do Azure.

Por exemplo, se os prefixos da rede local são 10.1.0.0/16 e 10.2.0.0/16, e os prefixos da rede virtual são 192.168.0.0/16 e 172.16.0.0/16, você precisa especificar os seguintes seletores de tráfego:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Consulte Conectar dispositivos VPN baseados em várias políticas locais para saber mais sobre os seletores de tráfego baseados em políticas.

Tempo limite de DPD – o valor padrão é 45 segundos em gateways de VPN do Azure. Definir o tempo limite como períodos mais curtos fará com que o IKE faça o chaveamento de maneira mais agressiva, fazendo com que a conexão pareça estar desconectada em algumas instâncias. Isso pode não ser desejável se suas localizações locais estiverem distantes da região do Azure onde o gateway de VPN reside ou se a condição de link físico puder causar perda de pacotes. A recomendação geral é definir o tempo limite entre 30 a 45 segundos.

Observação

A Integridade do IKEv2 é usada para Integridade e PRF (função pseudo-aleatória). Se o algoritmo de criptografia IKEv2 especificado for GCM*, o valor passado na Integridade do IKEv2 será usado apenas para PRF e, implicitamente, definiremos a Integridade do IKEv2 como GCM*. Em todos os outros casos, o valor passado na Integridade do IKEv2 será usado tanto para a Integridade do IKEv2 quanto para PRF.

Grupos Diffie-Hellman

A tabela a seguir lista os grupos Diffie-Hellman correspondentes que têm suporte na política personalizada:

| Grupo Diffie-Hellman | DHGroup | PFSGroup | Comprimento da chave |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP de 768 bits |

| 2 | DHGroup2 | PFS2 | MODP de 1024 bits |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP de 2048 bits |

| 19 | ECP256 | ECP256 | ECP de 256 bits |

| 20 | ECP384 | ECP384 | ECP de 384 bits |

| 24 | DHGroup24 | PFS24 | MODP de 2048 bits |

Para saber mais, confira RFC3526 e RFC5114.

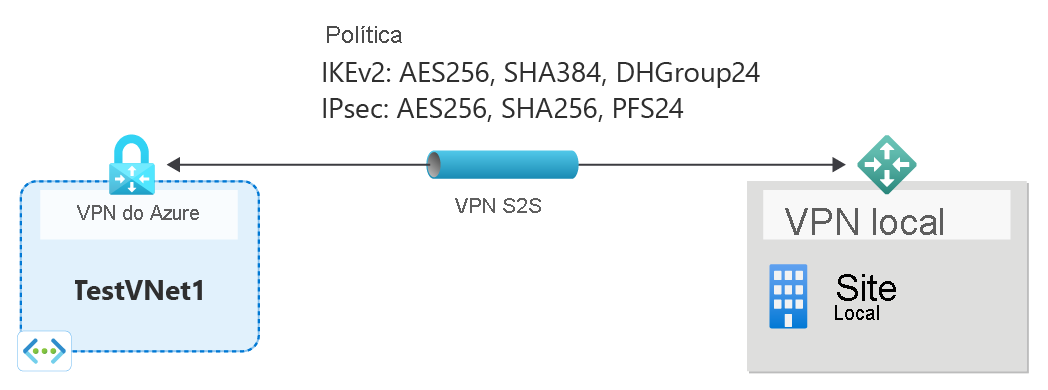

Criar uma conexão de VPN S2S com uma política personalizada

Esta seção orienta você pelas etapas para criar uma conexão VPN S2S com uma política de IPsec/IKE. As seguintes etapas criarão a conexão, conforme mostrado no diagrama. O site local neste diagrama representa o Site6.

Etapa 1: criar a rede virtual, o gateway de VPN e o gateway de rede local para a TestVNet1

Crie os recursos a seguir. Para ver as etapas, confira Criar uma conexão de VPN site a site.

Crie a rede virtual TestVNet1 usando os valores a seguir.

- Grupo de recursos: TestRG1

- Nome: TestVNet1

- Região: (EUA) Leste dos EUA

- Espaço de endereço IPv4: 10.1.0.0/16

- Nome da sub-rede 1: FrontEnd

- Intervalo de endereços da sub-rede 1: 10.1.0.0/24

- Nome da sub-rede 2: BackEnd

- Intervalo de endereços da sub-rede 2: 10.1.1.0/24

Crie o gateway de rede virtual VNet1GW usando os valores a seguir.

- Nome: VNet1GW

- Região: Leste dos EUA

- Tipo de gateway: VPN

- Tipo de VPN: baseada em rota

- SKU: VpnGw2

- Geração: geração 2

- Rede virtual: VNet1

- Intervalo de endereços da sub-rede do gateway: 10.1.255.0/27

- Tipo de endereço IP público: Básico ou Standard

- Endereço IP público: Criar Novo

- Nome do endereço IP público: VNet1GWpip

- Habilitar modo ativo-ativo : Desabilitado

- Configurar BGP: Desabilitado

Etapa 2: configurar o gateway de rede local e os recursos de conexão

Crie o recurso de gateway de rede virtual local Site6 usando os valores a seguir.

- Nome: Site6

- Grupo de recursos: TestRG1

- Localização: Leste dos EUA

- Endereço IP do gateway local: 5.4.3.2 (somente valor de exemplo – Use o endereço IP do dispositivo local)

- Espaços de endereço 10.61.0.0/16, 10.62.0.0/16 (somente valor de exemplo)

No gateway de rede virtual, adicione uma conexão ao gateway de rede local usando os valores a seguir.

- Nome da conexão: VNet1toSite6

- Tipo de conexão: IPsec

- Gateway de rede local: Site6

- Chave compartilhada: abc123 (valor de exemplo – Precisa corresponder à chave do dispositivo local usada)

- Protocolo IKE: IKEv2

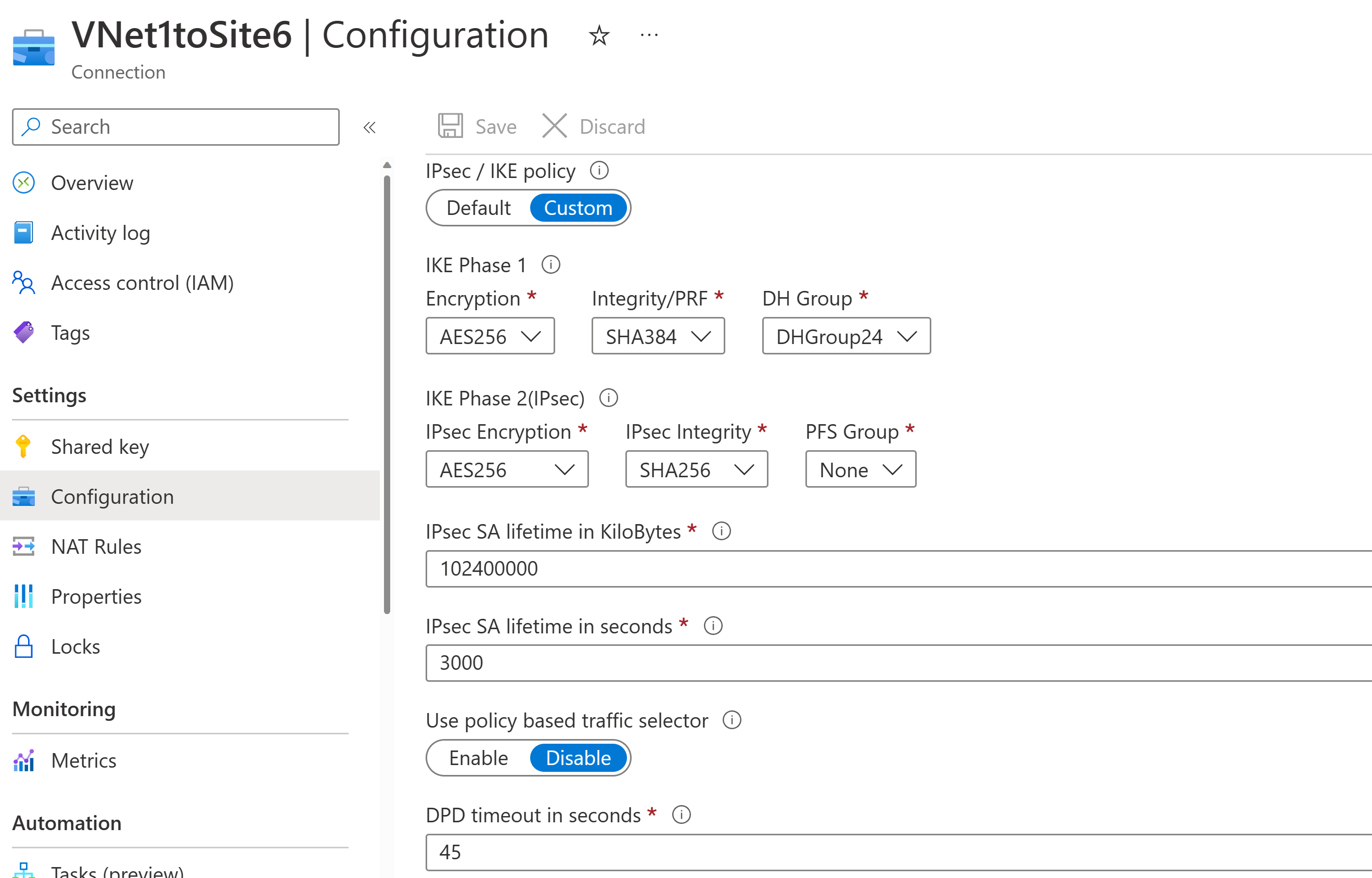

Etapa 3: configurar uma política de IPsec/IKE personalizada na conexão de VPN S2S

Configure uma política de IPsec/IKE com os seguintes algoritmos e parâmetros:

- Fase 1 do IKE: AES256, SHA384, DHGroup24

- Fase 2 do IKE (IPsec): AES256, SHA256, PFS Nenhum

- Tempo de vida de SA do IPsec em KB: 102.400.000

- Tempo de vida de SA do IPsec em segundos: 30.000

- Tempo limite de DPD: 45 segundos

Acesse o recurso de Conexão que você criou, VNet1toSite6. Abra a página de Configuração. Selecione a política de IPsec/IKE Personalizada para mostrar todas as opções de configuração. A seguinte captura de tela mostra a configuração de acordo com a lista:

Se você usar GCMAES para IPsec, deverá usar o mesmo algoritmo GCMAES e comprimento de chave tanto para criptografia quanto para integridade IPsec. Por exemplo, a seguinte captura de tela especifica GCMAES128 para a criptografia do IPsec e a integridade do IPsec:

Se você desejar habilitar o gateway de VPN do Azure para se conectar a dispositivos VPN locais baseados em política, escolha Habilitar na opção Usar seletores de tráfego baseados em política.

Depois que todas as opções forem selecionadas, selecione Salvar para confirmar as alterações no recurso de conexão. A política será imposta em cerca de um minuto.

Importante

Quando uma política de IPsec/IKE é especificada em uma conexão, o gateway de VPN do Azure só irá enviar ou aceitar a proposta de IPsec/IKE com algoritmos de criptografia especificados e as restrições de chave naquela conexão determinada. Garanta que o dispositivo VPN local para a conexão use ou aceite a combinação de política exata, caso contrário, o túnel VPN S2S não será estabelecido.

As opções Seletor de tráfego baseado em política e Tempo limite de DPD podem ser especificadas com a política Padrão, sem a política de IPsec/IKE personalizada.

Criar conexão VNet a VNet com uma política personalizada

As etapas de criação de uma conexão VNet a VNet com uma política de IPsec/IKE são semelhantes de uma conexão VPN S2S. Você precisa concluir as seções anteriores em Criar uma conexão VPN S2S para criar e configurar a TestVNet1 e o gateway de VPN.

Etapa 1: criar a rede virtual, o gateway de VPN e o gateway de rede local para a TestVNet2

Use as etapas do artigo Criar uma conexão VNet a VNet para criar a TestVNet2 e uma conexão VNet a VNet para a TestVNet1.

Valores de exemplo:

Rede virtual TestVNet2

- Grupo de recursos: TestRG2

- Nome: TestVNet2

- Região: (EUA) Oeste dos EUA

- Espaço de endereço IPv4: 10.2.0.0/16

- Nome da sub-rede 1: FrontEnd

- Intervalo de endereços da sub-rede 1: 10.2.0.0/24

- Nome da sub-rede 2: BackEnd

- Intervalo de endereços da sub-rede 2: 10.2.1.0/24

Gateway de VPN: VNet2GW

- Nome: VNet2GW

- Região: Oeste dos EUA

- Tipo de gateway: VPN

- Tipo de VPN: baseada em rota

- SKU: VpnGw2

- Geração: geração 2

- Rede virtual: TestVNet2

- Intervalo de endereços da sub-rede do gateway: 10.2.255.0/27

- Tipo de endereço IP público: Básico ou Standard

- Endereço IP público: Criar Novo

- Nome do endereço IP público: VNet2GWpip

- Habilitar o modo ativo-ativo: Desabilitado

- Configurar BGP: Desabilitado

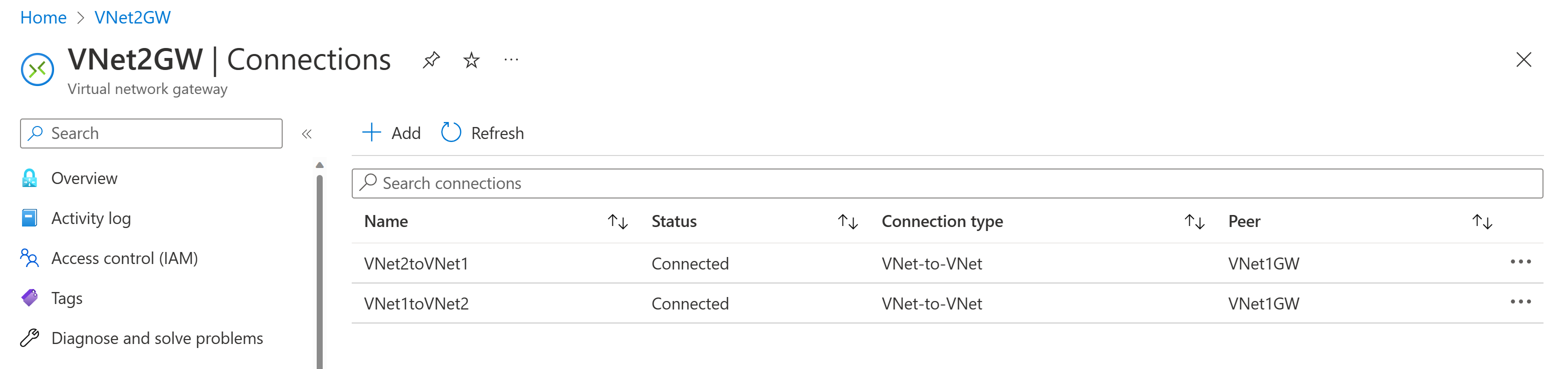

Etapa 2: configurar a conexão VNet a VNet

No gateway VNet1GW, adicione uma conexão VNet-to-VNet à VNet2GW chamada VNet1toVNet2.

Em seguida, na VNet2GW, adicione uma conexão VNet-to-VNet à VNet1GW chamada VNet2toVNet1.

Depois de adicionar as conexões, você verá as conexões VNet a VNet, conforme mostrado na seguinte captura de tela no recurso VNet2GW:

Etapa 3: configurar uma política de IPsec/IKE personalizada na VNet1toVNet2

No recurso de conexão VNet1toVNet2, acesse a página Configuração.

Em Política de IPsec/IKE, selecione Personalizado para mostrar as opções de política personalizadas. Selecione os algoritmos criptográficos com os comprimentos de chave correspondentes. Essa política não precisa corresponder à política anterior que você criou para a conexão VNet1toSite6.

Valores de exemplo:

- Fase 1 do IKE: AES128, SHA1, DHGroup14

- Fase 2 do IKE (IPsec): GCMAES128, GCMAES128, PFS2048

- Tempo de vida de SA do IPsec em KB: 102.400.000

- Tempo de vida de SA do IPsec em segundos: 14.400

- Tempo limite de DPD: 45 segundos

Selecione Salvar na parte superior da página para aplicar as alterações de política ao recurso de conexão.

Etapa 4: configurar uma política de IPsec/IKE personalizada na VNet2toVNet1

Aplique a mesma política à conexão VNet2toVNet1, VNet2toVNet1. Se você não fizer isso, o túnel de VPN do IPsec/IKE não se conectará devido à incompatibilidade de política.

Importante

Quando uma política de IPsec/IKE é especificada em uma conexão, o gateway de VPN do Azure só irá enviar ou aceitar a proposta de IPsec/IKE com algoritmos de criptografia especificados e as restrições de chave naquela conexão determinada. Garanta que as políticas de IPsec para as duas conexões sejam as mesmas, caso contrário, a conexão VNet para VNet não será estabelecida.

Depois que você concluir essas etapas, a conexão será estabelecida em alguns minutos e você terá a topologia de rede a seguir.

Para remover uma política personalizada de uma conexão

- Para remover uma política personalizada de uma conexão, acesse o recurso de conexão.

- Na página Configuração, altere a política de IPsec/IKE de Personalizado para Padrão. Isso remove todas as políticas personalizadas especificadas anteriormente na conexão e restaura as configurações de IPsec/IKE padrão nessa conexão.

- Selecione Salvar para remover a política personalizada e restaurar as configurações padrão de IPSec/IKE na conexão.

FAQ sobre a política de IPsec/IKE

Para exibir perguntas frequentes, vá para a seção da política IPsec/IKE das Perguntas frequentes sobre Gateway de VPN.

Próximas etapas

Para obter mais informações sobre seletores de tráfego baseados em política, consulte Conectar vários dispositivos VPN baseados em política local.