Solucionar problemas de desempenho para Microsoft Defender para Ponto de Extremidade no Linux

Aplica-se a:

- Microsoft Defender para Ponto de Extremidade

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Este documento fornece instruções sobre como reduzir problemas de desempenho relacionados ao Defender para Ponto de Extremidade no Linux usando as ferramentas de diagnóstico disponíveis para poder entender e mitigar a escassez de recursos existente e os processos que estão tornando o sistema em tais situações. Problemas de desempenho são causados principalmente por gargalos em um ou mais subsistemas de hardware, dependendo do perfil de utilização de recursos no sistema. Às vezes, os aplicativos são sensíveis aos recursos de E/S de disco e podem precisar de mais capacidade de CPU, e às vezes algumas configurações não são sustentáveis e podem disparar muitos processos novos e abrir muitos descritores de arquivo.

Dependendo dos aplicativos que você está executando e das características do dispositivo, você pode ter um desempenho suboptimal ao executar o Defender para Ponto de Extremidade no Linux. Em particular, aplicativos ou processos de sistema que acessam muitos recursos como CPU, Disco e Memória em um curto período de tempo podem levar a problemas de desempenho no Defender para Ponto de Extremidade no Linux.

Aviso

Antes de iniciar, verifique se outros produtos de segurança não estão em execução no dispositivo no momento. Vários produtos de segurança podem entrar em conflito e afetar o desempenho do host.

Solucionar problemas de desempenho usando estatísticas de proteção em tempo real

Aplica-se a:

- Apenas problemas de desempenho relacionados ao AV

A RTP (proteção em tempo real) é um recurso do Defender para Ponto de Extremidade no Linux que monitora e protege continuamente seu dispositivo contra ameaças. Ele consiste em monitoramento de arquivos e processos e outras heurísticas.

As seguintes etapas podem ser usadas para solucionar problemas e mitigar esses problemas:

Desabilite a proteção em tempo real usando um dos métodos a seguir e observe se o desempenho melhora. Essa abordagem ajuda a reduzir se o Defender para Ponto de Extremidade no Linux está contribuindo para os problemas de desempenho.

Se o dispositivo não for gerenciado pela sua organização, a proteção em tempo real poderá ser desabilitada da linha de comando:

mdatp config real-time-protection --value disabledConfiguration property updatedSe o dispositivo for gerenciado pela sua organização, a proteção em tempo real poderá ser desabilitada pelo administrador usando as instruções em Definir preferências para Defender para Ponto de Extremidade no Linux.

Observação

Se o problema de desempenho persistir enquanto a proteção em tempo real estiver desativada, a origem do problema poderá ser o componente EDR (detecção e resposta) do ponto de extremidade. Nesse caso, siga as etapas da seção Solucionar problemas de desempenho usando Microsoft Defender para Ponto de Extremidade analisador de clientes deste artigo.

Para localizar os aplicativos que estão disparando mais verificações, você pode usar estatísticas em tempo real coletadas pelo Defender para Ponto de Extremidade no Linux.

Observação

Esse recurso está disponível na versão 100.90.70 ou mais recente.

Esse recurso está habilitado por padrão nos

Dogfoodcanais eInsiderFast. Se você estiver usando um canal de atualização diferente, esse recurso poderá ser habilitado na linha de comando:mdatp config real-time-protection-statistics --value enabledEsse recurso requer proteção em tempo real para ser habilitado. Para marcar o status da proteção em tempo real, execute o seguinte comando:

mdatp health --field real_time_protection_enabledVerifique se a

real_time_protection_enabledentrada étrue. Caso contrário, execute o seguinte comando para habilitá-lo:mdatp config real-time-protection --value enabledConfiguration property updatedPara coletar estatísticas atuais, execute:

mdatp diagnostic real-time-protection-statistics --output jsonObservação

O uso

--output json(observe o traço duplo) garante que o formato de saída esteja pronto para análise.A saída desse comando mostrará todos os processos e sua atividade de verificação associada.

Em seu sistema Linux, baixe o exemplo do analisador python high_cpu_parser.py usando o comando:

wget -c https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/linux/diagnostic/high_cpu_parser.pyA saída desse comando deve ser semelhante à seguinte:

--2020-11-14 11:27:27-- https://raw.githubusercontent.com/microsoft.mdatp-xplat/master/linus/diagnostic/high_cpu_parser.py Resolving raw.githubusercontent.com (raw.githubusercontent.com)... 151.101.xxx.xxx Connecting to raw.githubusercontent.com (raw.githubusercontent.com)| 151.101.xxx.xxx| :443... connected. HTTP request sent, awaiting response... 200 OK Length: 1020 [text/plain] Saving to: 'high_cpu_parser.py' 100%[===========================================>] 1,020 --.-K/s in 0sEm seguida, digite os seguintes comandos:

mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.pyA saída do acima é uma lista dos principais colaboradores para problemas de desempenho. A primeira coluna é o PID (identificador de processo), a segunda coluna é o nome do processo e a última coluna é o número de arquivos verificados, classificados pelo impacto. Por exemplo, a saída do comando será algo como o abaixo:

... > mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.py | head 27432 None 76703 73467 actool 1249 73914 xcodebuild 1081 73873 bash 1050 27475 None 836 1 launchd 407 73468 ibtool 344 549 telemetryd_v1 325 4764 None 228 125 CrashPlanService 164Para melhorar o desempenho do Defender para Ponto de Extremidade no Linux, localize aquele com o número mais alto na

Total files scannedlinha e adicione uma exclusão para ele. Para obter mais informações, consulte Configurar e validar exclusões para Defender para Ponto de Extremidade no Linux.Observação

O aplicativo armazena estatísticas na memória e só mantém o controle da atividade do arquivo desde que foi iniciado e a proteção em tempo real foi habilitada. Os processos iniciados antes ou durante períodos em que a proteção em tempo real estava desativada não são contados. Além disso, somente os eventos que dispararam verificações são contados.

Configure Microsoft Defender para Ponto de Extremidade no Linux com exclusões para os processos ou locais de disco que contribuam para os problemas de desempenho e habilitam novamente a proteção em tempo real.

Para mais informações, confira Configurar e validar exclusões no Microsoft Defender para Ponto de Extremidade no Linux.

Solucionar problemas de desempenho usando Microsoft Defender para Ponto de Extremidade Analisador de Clientes

Aplica-se a:

- Problemas de desempenho de todos os componentes disponíveis do Defender para Ponto de Extremidade, como AV e EDR

O MDECA (Analisador de Clientes Microsoft Defender para Ponto de Extremidade) pode coletar rastreamentos, logs e informações de diagnóstico para solucionar problemas de desempenho em dispositivos integrados no Linux.

Observação

- A ferramenta Microsoft Defender para Ponto de Extremidade Analisador de Clientes é usada regularmente pelo CSS (Serviços de Suporte ao Cliente) da Microsoft para coletar informações como endereços IP (mas não limitados a) endereços IP, nomes de pc que ajudarão a solucionar problemas com os quais você pode estar enfrentando problemas Microsoft Defender para Ponto de Extremidade. Para obter mais informações sobre nossa declaração de privacidade, consulte Instrução de Privacidade da Microsoft.

- Como uma prática recomendada geral, é recomendável atualizar o agente Microsoft Defender para Ponto de Extremidade para a versão mais recente disponível e confirmar que o problema ainda persiste antes de investigar mais.

Para executar o analisador de clientes para solucionar problemas de desempenho, consulte Executar o analisador de cliente no macOS e no Linux.

Observação

Caso após seguir as etapas acima, o problema de desempenho persista, entre em contato com o suporte do cliente para obter mais instruções e mitigação.

Solução de problemas de desempenho do AuditD

Fundo:

Microsoft Defender para Ponto de Extremidade nas distribuições do sistema operacional Linux usa a estrutura AuditD para coletar determinados tipos de eventos de telemetria.

Os eventos do sistema capturados por regras adicionadas serão

/etc/audit/rules.d/adicionados a audit.log(s) e podem afetar a auditoria do host e upstream coleção.Os eventos adicionados pelo Microsoft Defender para Ponto de Extremidade no Linux serão marcados com

mdatpchave.Se o serviço AuditD estiver configurado incorretamente ou offline, alguns eventos poderão estar ausentes. Para solucionar esse problema, consulte: Solucionar problemas de eventos ou alertas ausentes para Microsoft Defender para Ponto de Extremidade no Linux.

Em determinadas cargas de trabalho do servidor, dois problemas podem ser observados:

Alto consumo de recursos de CPU de mdatp_audisp_plugin processo.

/var/log/audit/audit.log se tornando grande ou com frequência.

Esses problemas podem ocorrer em servidores com muitos eventos inundando AuditD.

Observação

Como prática recomendada, recomendamos configurar logs AuditD para girar quando o limite máximo de tamanho do arquivo for atingido.

Isso impedirá que os logs AuditD se acumulem em um único arquivo e os arquivos de log rotacionados podem ser movidos para salvar o espaço em disco.

Para conseguir isso, você pode definir o valor para max_log_file_actiongirar no arquivo auditd.conf .

Isso pode acontecer se houver vários consumidores para AuditD ou muitas regras com a combinação de consumidores Microsoft Defender para Ponto de Extremidade e terceiros, ou alta carga de trabalho que gera muitos eventos.

Para solucionar esses problemas, comece coletando logs MDEClientAnalyzer no servidor afetado por exemplo.

Observação

Como uma prática recomendada geral, é recomendável atualizar o agente Microsoft Defender para Ponto de Extremidade para a versão mais recente disponível e a confirmação do problema ainda persiste antes de investigar mais.

Que há configurações adicionais que podem afetar a tensão da CPU do subsistema AuditD.

Especificamente, em auditd.conf, o valor de disp_qos pode ser definido como "lossy" para reduzir o alto consumo de CPU.

No entanto, isso significa que alguns eventos podem ser descartados durante o pico de consumo da CPU.

XMDEClientAnalyzer

Quando você usa XMDEClientAnalyzer, os arquivos a seguir exibirão a saída que fornece insights para ajudá-lo a solucionar problemas.

- auditd_info.txt

- auditd_log_analysis.txt

auditd_info.txt

Contém a configuração geral do AuditD e exibirá:

Quais processos são registrados como consumidores auditd.

Saída auditctl -s com habilitado=2

- Sugere que auditado está no modo imutável (requer a reinicialização para que qualquer alteração de configuração entre em vigor).

Saída auditctl -l

Mostrará quais regras estão atualmente carregadas no kernel (que pode ser diferente do que existe no disco em "/etc/auditd/rules.d/mdatp.rules").

Mostrará quais regras estão relacionadas a Microsoft Defender para Ponto de Extremidade.

auditd_log_analysis.txt

Contém informações agregadas importantes que são úteis ao investigar problemas de desempenho do AuditD.

Qual componente possui os eventos mais relatados (Microsoft Defender para Ponto de Extremidade eventos serão marcados com

key=mdatp).Os principais iniciadores de relatórios.

As chamadas mais comuns do sistema (eventos de rede ou sistema de arquivos e outros).

Quais caminhos do sistema de arquivos são os mais barulhentos.

Para atenuar a maioria dos problemas de desempenho auditado, você pode implementar a exclusão do AuditD. Se as exclusões determinadas não melhorarem o desempenho, podemos usar a opção limitador de taxa. Isso reduzirá completamente o número de eventos gerados pelo AuditD.

Observação

As exclusões devem ser feitas apenas para iniciadores ou caminhos de baixa ameaça e alto ruído. Por exemplo, não exclua /bin/bash que corre o risco de criar um ponto cego grande. Erros comuns a serem evitados ao definir exclusões.

Tipos de exclusão

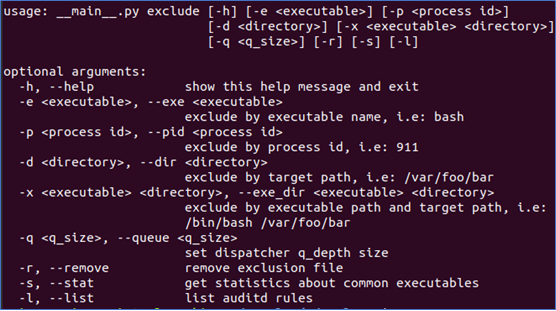

A ferramenta de suporte XMDEClientAnalyzer contém sintaxe que pode ser usada para adicionar regras de configuração de exclusão auditD:

Exclusão auditD – ajuda à sintaxe da ferramenta de suporte:

Por iniciador

- -e/ -exe caminho > binário completo Remove todos os eventos por este iniciador

Por caminho

- -d / -dir caminho completo para um diretório > Remove eventos do sistema de arquivos direcionados a este diretório

Exemplos:

Se "/opt/app/bin/app" gravar em "/opt/app/cfg/logs/1234.log", você poderá usar a ferramenta de suporte para excluir com várias opções:

-e /opt/app/bin/app

-d /opt/app/cfg

-x /usr/bin/python /etc/usercfg

-d /usr/app/bin/

Mais exemplos:

./mde_support_tool.sh exclude -p <process id>

./mde_support_tool.sh exclude -e <process name>

Para excluir mais de um item , concatene as exclusões em uma linha:

./mde_support_tool.sh exclude -e <process name> -e <process name 2> -e <process name3>

O sinalizador -x é usado para excluir o acesso a subdiretórios por iniciadores específicos, por exemplo:

./mde_support_tool.sh exclude -x /usr/sbin/mv /tmp

O acima excluirá o monitoramento da subpasta /tmp quando acessado pelo processo mv.

Limitador de Taxa

A ferramenta de suporte XMDEClientAnalyzer contém sintaxe que pode ser usada para limitar o número de eventos relatados pelo plug-in auditD. Essa opção definirá o limite de taxa globalmente para AuditD causando uma queda em todos os eventos de auditoria.

Observação

Essa funcionalidade deve ser usada com cuidado, pois limita o número de eventos que estão sendo relatados pelo subsistema auditado como um todo. Isso também pode reduzir o número de eventos para outros assinantes.

A opção ratelimit pode ser usada para habilitar/desabilitar esse limite de taxa.

Permitir: ./mde_support_tool.sh ratelimit -e true

Desativar: ./mde_support_tool.sh ratelimit -e false

Quando o ratelimit estiver habilitado, uma regra será adicionada no AuditD para lidar com 2500 eventos/s.

Observação

Entre em contato com o suporte da Microsoft se precisar de ajuda para analisar e mitigar problemas de desempenho relacionados ao AuditD ou com a implantação de exclusões auditD em escala.

Confira também

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de