Ajustar limites de alerta (Versão Preliminar)

Este artigo descreve como configurar o número de falsos positivos ajustando limites para alertas específicos do Microsoft Defender para Identidade.

Alguns alertas do Defender para Identity dependem de períodos de aprendizado para criar um perfil de padrões e, em seguida, distinguir entre atividades legítimas e suspeitas. Cada alerta também tem condições específicas dentro da lógica de detecção para ajudar a distinguir entre atividades legítimas e suspeitas, como limites de alerta e filtragem para atividades populares.

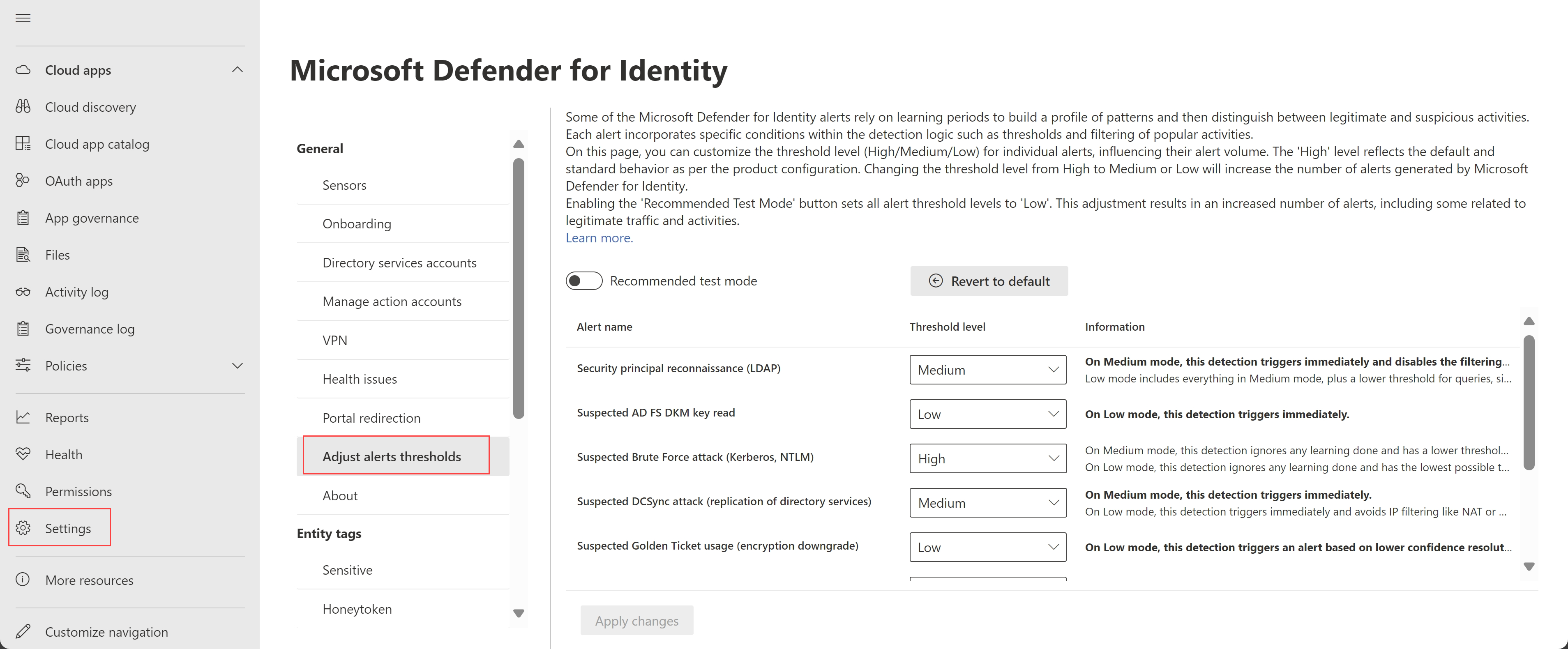

Use a página Ajustar limites de alerta para personalizar o nível de limite de alertas específicos para influenciar seu volume de alertas. Por exemplo, se você estiver executando testes abrangentes, convém reduzir os limites de alerta para disparar o maior número possível de alertas.

Os alertas são sempre disparados imediatamente se a opção Modo de teste recomendado estiver selecionada ou se um nível de limite estiver definido como Médio ou Baixo, independentemente de o período de aprendizado do alerta já ter sido concluído.

Observação

A página Ajustar limites de alerta era anteriormente chamada de Configurações avançadas. Para obter detalhes sobre essa transição e como as configurações anteriores foram mantidas, consulte nosso anúncio de Novidades.

Pré-requisitos

Para exibir a página Ajustar limites de alertas no Microsoft Defender XDR, você precisa acessar pelo menos como um Visualizador de segurança.

Para fazer alterações na página Ajustar limites de alertas, você precisa acessar pelo menos como Administrador de segurança.

Definir limites de alerta

Recomendamos alterar os limites de alerta do padrão (Alto) somente após uma consideração cuidadosa.

Por exemplo, se você tiver NAT ou VPN, recomendamos que considere cuidadosamente quaisquer alterações nas detecções relevantes, incluindo as detecções Suspeita de ataque DCSync (replicação de serviços de diretório) e Suspeita de roubo de identidade.

Para definir seus limites de alerta:

No Microsoft Defender XDR, vá para Configurações>Identidades>Ajustar limites de alerta.

Localize o alerta onde você deseja ajustar o limite de alerta e selecione o nível de limite que deseja aplicar.

- Alto é o valor padrão e aplica limites padrão para reduzir falsos positivos.

- Os limites Médio e Baixo aumentam o número de alertas gerados pelo Defender para Identidade.

Quando você seleciona Médio ou Baixo, os detalhes ficam em negrito na coluna Informações para ajudá-lo a entender como a alteração afeta o comportamento do alerta.

Selecione Aplicar alterações para salvar as alterações.

Selecione Reverter para padrão e, em seguida, Aplicar alterações para redefinir todos os alertas para o limite padrão (Alto). A reversão para o padrão é irreversível e quaisquer alterações feitas nos níveis de limite serão perdidas.

Alternar para o modo de teste

A opção Modo de teste recomendado foi projetada para ajudar você a entender todos os alertas do Defender para Identidade, incluindo alguns relacionados ao tráfego e atividades legítimos, para que você possa avaliar completamente o Defender para Identidade da forma mais eficiente possível.

Se você implantou recentemente o Defender para identidade e deseja testá-lo, selecione a opção Modo de teste recomendado para alternar todos os limites de alerta para Baixo e aumentar o número de alertas disparados.

Os níveis de limite são somente leitura quando a opção Modo de teste recomendado é selecionada. Quando terminar o teste, desative a opção Modo de teste recomendado novamente para retornar às configurações anteriores.

Selecione Aplicar alterações para salvar as alterações.

Detecções com suporte para configurações de limite

A tabela a seguir descreve os tipos de detecções que oferecem suporte a ajustes para níveis de limite, incluindo os efeitos dos limites Médio e Baixo.

As células marcadas com N/D indicam que o nível de limite não tem suporte para a detecção

| Detecção | Médio | Alto |

|---|---|---|

| Reconhecimento de entidade de segurança (LDAP) | Quando definida como Médio, essa detecção dispara alertas imediatamente, sem esperar por um período de aprendizado, e também desabilita qualquer filtragem para consultas populares no ambiente. | Quando definido como Baixo, todo o suporte para o limite Médio se aplica, além de um limite inferior para consultas, enumeração de escopo único e muito mais. |

| Adições suspeitas a grupos confidenciais | N/D | Quando definida como Baixo, essa detecção evita a janela deslizante e ignora quaisquer aprendizados anteriores. |

| Leitura suspeita da chave DKM do AD FS | N/D | Quando definida como Baixo, essa detecção é disparada imediatamente, sem esperar por um período de aprendizado. |

| Suspeita de ataque de força bruta (Kerberos, NTLM) | Quando definida como Médio, essa detecção ignora qualquer aprendizado feito e tem um limite inferior para senhas com falha. | Quando definida como Baixo, essa detecção ignora qualquer aprendizado feito e tem o menor limite possível para senhas com falha. |

| Suspeita de ataque DCSync (replicação de serviços de diretório) | Quando definida como Médio, essa detecção é disparada imediatamente, sem esperar por um período de aprendizado. | Quando definida como Baixo, essa detecção é disparada imediatamente, sem esperar por um período de aprendizado, e evita a filtragem de IP como NAT ou VPN. |

| Suspeita de uso de Golden Ticket (dados de autorização falsificados) | N/D | Quando definida como Baixo, essa detecção é disparada imediatamente, sem esperar por um período de aprendizado. |

| Suspeita de uso de Golden Ticket (downgrade de criptografia) | N/D | Quando definida como Baixo, essa detecção dispara um alerta com base na resolução de confiança mais baixa de um dispositivo. |

| Suspeita de roubo de identidade (Pass-the-Ticket) | N/D | Quando definida como Baixo, essa detecção é disparada imediatamente, sem esperar por um período de aprendizado, e evita a filtragem de IP como NAT ou VPN. |

| Reconhecimento de usuário e de associação de grupo (SAMR) | Quando definida como Médio, essa detecção é disparada imediatamente, sem esperar por um período de aprendizado. | Quando definida como Baixo, essa detecção é disparada imediatamente e inclui um limite de alerta mais baixo. |

Para obter mais informações, confira Alertas de segurança no Microsoft Defender para Identidade.

Próxima etapa

Para obter mais informações, confira Investigar alertas de segurança do Defender para Identidade no Microsoft Defender XDR.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de