Introdução ao Microsoft Defender para Office 365

Nas novas organizações do Microsoft 365 com o Microsoft Defender para Office 365 (incluído ou como uma subscrição de suplemento), este artigo descreve os passos de configuração que tem de efetuar na Proteção do Exchange Online (EOP) e no Defender para Office 365 nos primeiros dias da sua organização.

Embora a sua organização do Microsoft 365 inclua um nível de proteção predefinido desde o momento em que o criar (ou adicione o Defender para Office 365 ao mesmo), os passos neste artigo fornecem-lhe um plano acionável para libertar todas as capacidades de proteção da EOP e do Defender para Office 365. Depois de concluir os passos, também pode utilizar este artigo para mostrar à gestão que está a maximizar o seu investimento no Microsoft 365.

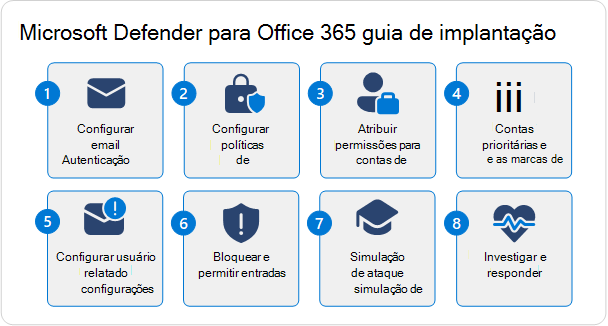

Os passos para configurar a EOP e o Defender para Office 365 são descritos no seguinte diagrama:

Dica

Como complemento deste artigo, recomendamos que utilize o Guia de configuração automatizada do Microsoft Defender para Office 365 em https://admin.microsoft.com/Adminportal/Home?Q=learndocs#/modernonboarding/office365advancedthreatprotectionadvisor. Este guia personaliza a sua experiência com base no seu ambiente. Para rever as melhores práticas sem iniciar sessão e ativar as funcionalidades de configuração automatizada, aceda ao portal de configuração do Microsoft 365 em https://setup.microsoft.com/defender/office-365-setup-guide.

Requisitos

As funcionalidades de proteção contra ameaças de e-mail estão incluídas em todas as subscrições do Microsoft 365 com caixas de correio na nuvem através da EOP. O Defender para Office 365 inclui funcionalidades de proteção adicionais. Para obter comparações detalhadas sobre as funcionalidades na EOP, Defender para Office 365 para Plano 1 e Defender para Office 365 Plano 2, consulte Descrição geral do Microsoft Defender para Office 365.

Funções e permissões

Para configurar as funcionalidades EOP e Defender para Office 365, precisa de permissões. A tabela seguinte lista as permissões de que precisa para efetuar os passos neste artigo (uma é suficiente; não precisa de todas).

| Função ou grupo de funções | Saiba mais |

|---|---|

| Administrador Global no Microsoft Entra* | Funções incorporadas do Microsoft Entra |

| Gestão da Organização em Grupos de funções de colaboração de & de e-mail | Grupos de funções no Microsoft Defender para Office 365 |

| Administrador de Segurança no Microsoft Entra | Funções incorporadas do Microsoft Entra |

| Administrador de Segurança em Grupos de funções de colaboração de & de e-mail | E-mail & permissões de colaboração no Microsoft Defender para Office 365 |

| Gerenciamento de Organização do Exchange Online | Permissões no Exchange Online |

Importante

* A Microsoft recomenda que utilize funções com menos permissões. A utilização de contas com permissões mais baixas ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não pode utilizar uma função existente.

Passo 1: Configurar a autenticação de e-mail para os seus domínios do Microsoft 365

Resumo: Configurar registos SPF, DKIM e DMARC (por essa ordem) para todos os domínios personalizados do Microsoft 365 (incluindo domínios e subdomínios estacionados). Se necessário, configure quaisquer sealers ARC fidedignos.

Detalhes:

A autenticação por e-mail (também conhecida como validação de e-mail) é um grupo de normas para verificar se as mensagens de e-mail são legítimas, não instaladas e provêm de origens esperadas para o domínio de e-mail do remetente. Para obter mais informações, consulte Autenticação por e-mail na EOP.

Vamos prosseguir com o pressuposto de que está a utilizar um ou mais domínios personalizados no Microsoft 365 para e-mail (por exemplo, contoso.com), pelo que tem de criar registos DNS de autenticação de e-mail específicos para cada domínio personalizado que está a utilizar para o e-mail.

Crie os seguintes registos DNS de autenticação de e-mail na sua entidade de registo DNS ou serviço de alojamento DNS para cada domínio personalizado que utiliza para e-mail no Microsoft 365:

Sender Policy Framework (SPF): o registo TXT do SPF identifica origens de e-mail válidas de remetentes no domínio. Para obter instruções, veja Configurar o SPF para ajudar a impedir o spoofing.

DomainKeys Identified Mail (DKIM): O DKIM assina mensagens de saída e armazena a assinatura no cabeçalho da mensagem que sobrevive ao reencaminhamento de mensagens. Para obter instruções, consulte Utilizar o DKIM para validar o e-mail de saída enviado a partir do seu domínio personalizado.

Autenticação de Mensagens baseada em domínio, Relatórios e Conformidade (DMARC): o DMARC ajuda os servidores de e-mail de destino a decidir o que fazer com as mensagens do domínio personalizado que falham as verificações de SPF e DKIM. Certifique-se de que inclui os destinos de relatório dMARC (

p=rejectoup=quarantine) e DMARC (relatórios agregados e forenses) nos registos DMARC. para obter instruções, consulte Utilizar o DMARC para validar o e-mail.Cadeia De Receção Autenticada (ARC): se utilizar serviços de terceiros que modificam mensagens de entrada em trânsito antes da entrega para o Microsoft 365, pode identificar os serviços como sealers ARC fidedignos (se o suportarem) para que as mensagens modificadas não falhem automaticamente nas verificações de autenticação de e-mail no Microsoft 365. Para obter instruções, veja Configurar sealers ARC fidedignos.

Se estiver a utilizar o domínio *.onmicrosoft.com para e-mail (também conhecido como o Endereço de Encaminhamento de E-mail da Microsoft Online ou o domínio MOERA), não terá de fazer tanto:

- SPF: já está configurado um registo SPF para o domínio *.onmicrosoft.com.

- DKIM: a assinatura DKIM já está configurada para correio de saída com o domínio *.onmicrosoft.com, mas também pode personalizá-la manualmente.

- DMARC: tem de configurar manualmente o registo DMARC para o domínio *.onmicrosoft.com, conforme descrito aqui.

Passo 2: Configurar políticas de proteção

Resumo: ative e utilize as políticas de segurança predefinidas Padrão e/ou Estritas para todos os destinatários. Em alternativa, se as necessidades empresariais ditarem, crie e utilize políticas de proteção personalizadas, mas verifique-as periodicamente com o analisador de configuração.

Detalhes:

Como pode imaginar, existem muitas políticas de proteção disponíveis na EOP e no Defender para Office 365. Existem três tipos básicos de políticas de proteção:

Políticas predefinidas: estas políticas existem desde o momento em que a organização é criada. Aplicam-se a todos os destinatários na organização, não pode desativar as políticas e não pode modificar a quem as políticas se aplicam. No entanto, pode modificar as definições de segurança nas políticas, tal como as políticas personalizadas. As definições nas políticas predefinidas estão descritas nas tabelas em Definições recomendadas para eOP e segurança do Microsoft Defender para Office 365.

Políticas de segurança predefinidas: na verdade, a segurança predefinida são perfis que contêm a maioria das políticas de proteção disponíveis na EOP e no Defender para Office 365 com definições adaptadas a níveis específicos de proteção. As políticas de segurança predefinidas são:

- A política de segurança predefinida estrita.

- A política de segurança predefinida Padrão.

- Proteção incorporada.

As políticas de segurança predefinidas Padrão e Estrita estão desativadas por predefinição até as ativar. Especifique as condições e exceções do destinatário (utilizadores, membros do grupo, domínios ou todos os destinatários) para funcionalidades de proteção EOP e funcionalidades de proteção do Defender para Office 365 nas políticas de segurança predefinidas Padrão e Estritas.

A proteção incorporada no Defender para Office 365 está ativada por predefinição para fornecer a proteção básica de Anexos Seguros e Ligações Seguras para todos os destinatários. Pode especificar exceções de destinatários para identificar os utilizadores que não obtêm a proteção.

Nas políticas de segurança predefinidas Padrão e Estritas no Defender para organizações do Office 365, tem de configurar entradas e exceções opcionais para a proteção de representação de utilizadores e domínios. Todas as outras definições estão bloqueadas nos nossos valores padrão e estritos recomendados (muitos dos quais são iguais). Pode ver os valores Standard e Strict nas tabelas em Definições recomendadas para a segurança do EOP e do Microsoft Defender para Office 365 e pode ver as diferenças entre Standard e Strict aqui.

À medida que as novas capacidades de proteção são adicionadas à EOP e ao Defender para Office 365 e à medida que o panorama da segurança muda, as definições nas políticas de segurança predefinidas são atualizadas automaticamente para as nossas definições recomendadas.

Políticas personalizadas: para a maioria das políticas de proteção disponíveis, pode criar várias políticas personalizadas. Pode aplicar as políticas aos utilizadores através das condições e exceções do destinatário (utilizadores, membros do grupo ou domínios) e pode personalizar as definições.

As informações anteriores e as políticas de proteção envolvidas são resumidas na tabela seguinte:

| Políticas padrão | Predefinir políticas de segurança | Políticas personalizadas | |

|---|---|---|---|

| Políticas de proteção de EOP: | |||

| Antimalware | ✔ | ✔ | ✔ |

| Antiss spam | ✔ | ✔ | ✔ |

| Anti-phishing (proteção de spoofing) | ✔ | ✔ | ✔ |

| Spam de saída | ✔ | ✔ | |

| Filtragem de conexão | ✔¹ | ||

| Políticas do Defender para Office 365: | |||

| Anti-phishing (proteção de spoofing) e ainda: | ✔² | ✔² | ✔ |

| Links Seguros | ³ | ✔ | ✔ |

| Anexos Seguros | ³ | ✔ | ✔ |

| Comportamento geral | |||

| Proteção ativada por predefinição? | ✔ | ⁴ | |

| Configurar condições/exceções para proteção? | ✔⁵ | ✔ | |

| Personalizar as definições de segurança? | ✔ | ⁶ | ✔ |

| As definições de proteção são atualizadas automaticamente? | ✔ |

¹ Não existem entradas predefinidas na Lista de Permissões de IP ou na Lista de Bloqueios de IP, pelo que a política de filtro de ligação predefinida não faz efetivamente nada, a menos que personalize as definições.

² Não existem entradas ou exceções opcionais para a representação do utilizador ou a proteção de representação de domínio no Defender para Office 365 até as configurar.

³ Embora não existam políticas predefinidas de Anexos Seguros ou Ligações Seguras no Defender para Office 365, a proteção incorporada fornece a proteção básica de Anexos Seguros e Ligações Seguras que está sempre ativada.

⁴ A proteção incorporada (proteção de Anexos Seguros e Ligações Seguras no Defender para Office 365) é a única política de segurança predefinida que está ativada por predefinição.

⁵ Para as políticas de segurança predefinidas Padrão e Estrita, pode configurar condições de destinatário separadas e exceções opcionais para proteção EOP e Defender para Office 365. Para proteção incorporada no Defender para Office 365, só pode configurar exceções de destinatários a partir da proteção.

⁶ As únicas definições de segurança personalizáveis em políticas de segurança predefinidas são as entradas e exceções opcionais para proteção de representação de utilizadores e proteção de representação de domínio nas políticas de segurança predefinidas Padrão e Estrita no Defender para Office 365.

Ordem de precedência para políticas de proteção

A forma como as políticas de proteção são aplicadas é uma consideração importante quando decide como configurar as definições de segurança para os utilizadores. Os pontos importantes a recordar são:

- As funcionalidades de proteção têm uma ordem de processamento não configurada. Por exemplo, as mensagens recebidas são sempre avaliadas relativamente a software maligno antes do spam.

- As políticas de proteção de uma funcionalidade específica (antisspam, antimalware, anti-phishing, etc.) são aplicadas por uma ordem de precedência específica (mais sobre a ordem de precedência mais tarde).

- Se um utilizador for intencional ou não incluído em várias políticas de uma funcionalidade específica, a primeira política de proteção para essa funcionalidade em que o utilizador está definido (com base na ordem de precedência) determina o que acontece ao item (uma mensagem, ficheiro, URL, etc.).

- Assim que essa primeira política de proteção for aplicada a um item específico para um utilizador, o processamento de políticas dessa funcionalidade para. Não existem mais políticas de proteção dessa funcionalidade avaliadas para esse utilizador e para esse item específico.

A ordem de precedência é explicada detalhadamente em Ordem de precedência para políticas de segurança predefinidas e outras políticas, mas é resumida brevemente aqui:

- Políticas de proteção em políticas de segurança predefinidas:

- A política de segurança predefinida estrita.

- A política de segurança predefinida Padrão.

- Políticas de proteção personalizadas de uma funcionalidade específica (por exemplo, políticas antimalware). Cada política personalizada tem um valor de prioridade que determina a ordem pela qual a política é aplicada em relação a outras políticas de proteção da mesma funcionalidade:

- Uma política personalizada com o valor de prioridade 0.

- Uma política personalizada com o valor de prioridade 1.

- E assim por diante.

- A política de proteção predefinida de uma funcionalidade específica (por exemplo, antimalware) ou proteção incorporada no Defender para Office 365 (Ligações Seguras e Anexos Seguros).

Veja a tabela anterior para ver como uma política de proteção específica é representada pela ordem de precedência. Por exemplo, as políticas antimalware estão presentes em cada nível. As políticas de spam de saída estão disponíveis nos níveis de política personalizada e política predefinida. A política de filtro de ligação só está disponível ao nível da política predefinida.

Para evitar confusões e aplicações não intencionais de políticas, utilize as seguintes diretrizes:

- Utilize grupos inequívocos ou listas de destinatários em cada nível. Por exemplo, utilize diferentes grupos ou listas de destinatários para as políticas de segurança predefinidas Padrão e Estrita.

- Configure as exceções em cada nível, conforme necessário. Por exemplo, configure os destinatários que precisam de políticas personalizadas como exceções às políticas de segurança predefinidas Padrão e Estrita.

- Quaisquer destinatários restantes que não sejam identificados nos níveis mais elevados obtêm as políticas predefinidas ou a Proteção incorporada no Defender para Office 365 (Ligações Seguras e Anexos Seguros).

Munido destas informações, pode decidir a melhor forma de implementar políticas de proteção na organização.

Determinar a sua estratégia de política de proteção

Agora que já conhece os diferentes tipos de políticas de proteção e como são aplicadas, pode decidir como pretende utilizar a EOP e o Defender para Office 365 para proteger os utilizadores na sua organização. A sua decisão está inevitavelmente dentro do seguinte espectro:

- Utilize apenas a política de segurança predefinida Standard.

- Utilize as políticas de segurança predefinidas Padrão e Estrita.

- Utilize políticas de segurança predefinidas e políticas personalizadas.

- Utilize apenas políticas personalizadas.

Lembre-se de que as políticas predefinidas (e a Proteção incorporada no Defender para Office 365) protegem automaticamente todos os destinatários na organização (qualquer pessoa que não esteja definida na política de segurança predefinida Padrão ou Estrita ou em políticas personalizadas). Por isso, mesmo que não faça nada, todos os destinatários na organização recebem as proteções predefinidas, conforme descrito em Definições recomendadas para a segurança da EOP e do Microsoft Defender para Office 365.

Também é importante perceber que não está preso à sua decisão inicial para sempre. As informações nas tabelas de definições recomendadas e na tabela de comparação para Standard e Strict devem permitir-lhe tomar uma decisão informada. Mas se as necessidades, os resultados ou as circunstâncias mudarem, não é difícil mudar para uma estratégia diferente mais tarde.

Sem uma necessidade empresarial apelativa que indique o contrário, recomendamos que comece com a política de segurança predefinida Padrão para todos os utilizadores na sua organização. As políticas de segurança predefinidas são configuradas com definições baseadas em anos de observações nos datacenters do Microsoft 365 e devem ser a escolha certa para a maioria das organizações. Além disso, as políticas são atualizadas automaticamente para corresponder às ameaças do panorama de segurança.

Em políticas de segurança predefinidas, pode selecionar a opção Todos os destinatários para aplicar facilmente proteção a todos os destinatários na organização.

Se quiser incluir alguns utilizadores na política de segurança predefinida Estrita e os restantes utilizadores na política de segurança predefinida Padrão, lembre-se de ter em conta a ordem de precedência , conforme descrito anteriormente neste artigo com os seguintes métodos:

Utilize grupos inequívocos ou listas de destinatários em cada política de segurança predefinida.

ou

Configure os destinatários que devem obter as definições da política de segurança predefinida Padrão como exceções na política de segurança predefinida Estrita.

Tenha em atenção que as seguintes configurações de funcionalidades de proteção não são afetadas por políticas de segurança predefinidas (pode utilizar políticas de segurança predefinidas e também configurar estas definições de proteção de forma independente):

- Políticas de spam de saída (personalizadas e predefinidas)

- A política de filtro de ligação predefinida (Lista de Permissões de IP e Lista de Blocos IP)

- Ativar globalmente Anexos Seguros para o SharePoint, OneDrive e Microsoft Teams

- Ativar e configurar Globalmente Documentos Seguros (disponíveis e significativos apenas com licenças que não estão incluídas no Defender para Office 365 (por exemplo, Microsoft 365 A5 ou Microsoft 365 E5 Security))

Para ativar e configurar políticas de segurança predefinidas, consulte Predefinições de políticas de segurança na EOP e Microsoft Defender para Office 365.

A decisão de utilizar políticas personalizadas em vez de ou para além de políticas de segurança predefinidas resume-se, em última análise, aos seguintes requisitos comerciais:

- Os utilizadores necessitam de definições de segurança diferentes das definições immodificáveis em políticas de segurança predefinidas (lixo vs. quarentena ou vice-versa, sem sugestões de segurança, notificar destinatários personalizados, etc.).

- Os utilizadores necessitam de definições que não estejam configuradas em políticas de segurança predefinidas (por exemplo, bloquear e-mails de países específicos ou em idiomas específicos em políticas antisspam).

- Os utilizadores precisam de uma experiência de quarentena diferente das definições immodificáveis nas políticas de segurança predefinidas. As políticas de quarentena definem o que os utilizadores podem fazer às suas mensagens em quarentena com base no motivo pelo qual a mensagem foi colocada em quarentena e se os destinatários são notificados sobre as mensagens em quarentena. A experiência de quarentena predefinida do utilizador final é resumida na tabela aqui e as políticas de quarentena utilizadas nas políticas de segurança predefinidas Padrão e Estrita estão descritas nas tabelas aqui.

Utilize as informações em Definições recomendadas para eOP e segurança do Microsoft Defender para Office 365 para comparar as definições disponíveis em políticas personalizadas ou políticas predefinidas em comparação com as configuradas nas políticas de segurança predefinidas Padrão e Estritas.

As diretrizes de conceção para várias políticas personalizadas para uma funcionalidade específica (por exemplo, políticas antimalware) incluem:

- Os utilizadores em políticas personalizadas não podem ser incluídos nas políticas de segurança predefinidas Padrão ou Estritas devido à ordem de precedência.

- Atribua menos utilizadores a políticas de prioridade mais alta e a mais utilizadores a políticas de prioridade mais baixa.

- Configure políticas de prioridade mais alta para ter definições mais rigorosas ou mais especializadas do que as políticas de prioridade inferior (incluindo as políticas predefinidas).

Se decidir utilizar políticas personalizadas, utilize o Analisador de configuração para comparar periodicamente as definições nas suas políticas com as definições recomendadas nas políticas de segurança predefinidas Padrão e Estrita.

Passo 3: atribuir permissões a administradores

Resumo: atribua a função de Administrador de Segurança no Microsoft Entra a outros administradores, especialistas e pessoal de suporte técnico para que possam realizar tarefas na EOP e no Defender para Office 365.

Detalhes:

Provavelmente já está a utilizar a conta inicial que utilizou para se inscrever no Microsoft 365 para fazer todo o trabalho neste guia de implementação. Essa conta é um administrador em todo o microsoft 365 (especificamente, é membro da função de Administrador Global no Microsoft Entra) e permite-lhe fazer praticamente tudo. As permissões necessárias foram descritas anteriormente neste artigo em Funções e permissões.

No entanto, a intenção deste passo é configurar outros administradores para o ajudar a gerir as funcionalidades da EOP e do Defender para Office 365 no futuro. O que não quer são muitas pessoas com poder de Administrador Global que não precisam dela. Por exemplo, é realmente necessário eliminar/criar contas ou tornar outros utilizadores Administradores Globais? O conceito de menor privilégio (atribuir apenas as permissões necessárias para fazer o trabalho e nada mais) é uma boa prática a seguir.

No que diz respeito à atribuição de permissões para tarefas na EOP e no Defender para Office 365, estão disponíveis as seguintes opções:

- Permissões do Microsoft Entra: estas permissões aplicam-se a todas as cargas de trabalho no Microsoft 365 (Exchange Online, SharePoint Online, Microsoft Teams, etc.).

- Permissões do Exchange Online: a maioria das tarefas na EOP e no Defender para Office 365 estão disponíveis com permissões do Exchange Online. Atribuir permissões apenas no Exchange Online impede o acesso administrativo noutras cargas de trabalho do Microsoft 365.

- E-mail & permissões de colaboração no portal do Microsoft Defender: a administração de algumas funcionalidades de segurança no EOP e no Defender para Office 365 está disponível com permissões de colaboração & de e-mail. Por exemplo:

Para simplificar, recomendamos que utilize a função de Administrador de Segurança no Microsoft Entra para outras pessoas que precisem de configurar as definições na EOP e no Defender para Office 365.

Para obter instruções, consulte Atribuir funções do Microsoft Entra aos utilizadores e Gerir o acesso ao Microsoft Defender XDR com funções globais do Microsoft Entra.

Passo 4: Contas prioritárias e etiquetas de utilizador

Resumo: identifique e identifique os utilizadores adequados na sua organização como contas prioritárias para uma identificação mais fácil em relatórios e investigações e para receber proteção de conta prioritária no Defender para Office 365. Considere criar e aplicar etiquetas de utilizador personalizadas no Defender para Office 365 Plano 2.

Detalhes:

No Defender para Office 365, as contas prioritárias permitem-lhe identificar até 250 utilizadores de valor elevado para facilitar a identificação em relatórios e investigações. Estas contas prioritárias também recebem heurísticas adicionais que não beneficiam os colaboradores regulares. Para obter mais informações, consulte Gerir e monitorizar contas prioritárias e Configurar e rever a proteção de contas prioritárias no Microsoft Defender para Office 365.

No Defender para Office 365 Plano 2, também tem acesso para criar e aplicar etiquetas de utilizador personalizadas para identificar facilmente grupos específicos de utilizadores em relatórios e investigações. Para obter mais informações, consulte Etiquetas de utilizador no Microsoft Defender para Office 365.

Identifique os utilizadores adequados para etiquetar como contas prioritárias e decida se precisa de criar e aplicar etiquetas de utilizador personalizadas.

Passo 5: Rever e configurar as definições de mensagens comunicadas pelo utilizador

Resumo: implemente os suplementos Report Message ou Report Phishing ou uma ferramenta de terceiros suportada para que os utilizadores possam comunicar falsos positivos e falsos negativos no Outlook, pelo que essas mensagens comunicadas estão disponíveis para os administradores no separador Comunicado pelo utilizador da página Submissões no portal do Defender. Configure a organização para que as mensagens comunicadas sejam enviadas para uma caixa de correio de relatórios especificada, para a Microsoft ou para ambas.

Detalhes:

A capacidade de os utilizadores reportarem mensagens boas marcadas como más (falsos positivos) ou mensagens incorretas permitidas (falsos negativos) é importante para si monitorizar e ajustar as definições de proteção na EOP e no Defender para Office 365.

As partes importantes do relatório de mensagens do utilizador são:

Como é que os utilizadores comunicam mensagens?: Certifique-se de que os clientes estão a utilizar um dos seguintes métodos para que as mensagens comunicadas apareçam no separador Comunicado pelo utilizador da página Submissões no portal do Defender em https://security.microsoft.com/reportsubmission?viewid=user:

O botão Relatório incorporado no Outlook na Web (anteriormente conhecido como Outlook Web App ou OWA).

Os suplementos Microsoft Report Message ou Report Phishing para Outlook e Outlook na Web.

Ferramentas de relatórios de terceiros que utilizam o formato de submissão de mensagens suportado.

Para onde vão as mensagens comunicadas pelo utilizador?: Tem as seguintes opções:

- Para uma caixa de correio de relatórios designada e para a Microsoft (este é o valor predefinido).

- Apenas para uma caixa de correio de relatórios designada.

- Apenas para a Microsoft.

A caixa de correio predefinida utilizada para recolher mensagens comunicadas pelo utilizador é a caixa de correio do Administrador Global (a conta inicial na organização). Se quiser que as mensagens comunicadas pelo utilizador sejam enviadas para uma caixa de correio de relatórios na sua organização, deve criar e configurar uma caixa de correio exclusiva para utilizar.

Cabe-lhe a si decidir se pretende que as mensagens comunicadas pelo utilizador também sejam enviadas para a Microsoft para análise (exclusivamente ou juntamente com a entrega na sua caixa de correio de relatórios designada).

Se quiser que as mensagens comunicadas pelo utilizador sejam enviadas apenas para a sua caixa de correio de relatórios designada, os administradores devem submeter manualmente mensagens comunicadas pelo utilizador à Microsoft para análise a partir do separador Comunicado pelo utilizador da página Submissões no portal do Defender em https://security.microsoft.com/reportsubmission?viewid=user.

Submeter mensagens comunicadas pelo utilizador à Microsoft é importante para permitir que os nossos filtros aprendam e melhorem.

Para obter informações completas sobre as definições de mensagens comunicadas pelo utilizador, consulte Definições comunicadas pelo utilizador.

Passo 6: Bloquear e permitir entradas

Resumo: familiarize-se com os procedimentos para bloquear e permitir mensagens, ficheiros e URLs no Defender para Office 365.

Detalhes:

Tem de se familiarizar com a forma de bloquear e (temporariamente) permitir remetentes de mensagens, ficheiros e URLs nas seguintes localizações no portal do Defender:

- A Lista de Permissões/Bloqueios de Inquilinos em https://security.microsoft.com/tenantAllowBlockList.

- A página Submissões em https://security.microsoft.com/reportsubmission.

- A página Informações de inteligência spoof em https://security.microsoft.com/spoofintelligence.

Em geral, é mais fácil criar blocos do que permite, porque entradas de permissão desnecessárias expõem a sua organização a e-mails maliciosos que teriam sido filtrados pelo sistema.

Bloco:

Pode criar entradas de blocos para domínios e endereços de e-mail, ficheiros e URLs nos separadores correspondentes na Lista de Permissões/Bloqueios de Inquilinos e ao submeter os itens à Microsoft para análise a partir da página Submissões . Quando submete um item à Microsoft, as entradas de bloco correspondentes também são criadas na Lista de Permissões/Bloqueios do Inquilino.

Dica

Os utilizadores na organização também não podem enviar e-mails para domínios ou endereços de e-mail especificados em entradas de bloco na Lista de Permissões/Bloqueios de Inquilinos.

As mensagens bloqueadas por informações de spoof são apresentadas na página Informações de spoof . Se alterar uma entrada de permissão para uma entrada de bloco, o remetente torna-se uma entrada de bloco manual no separador Remetentes falsificados na Lista de Permissões/Bloqueios do Inquilino. Também pode criar proativamente entradas de blocos para remetentes falsificados ainda não encontrados no separador Remetentes falsificados .

Permitir:

Não pode criar entradas de permissão para domínios e endereços de e-mail, ficheiros e URLs diretamente nos separadores correspondentes na Lista de Permissões/Bloqueios do Inquilino. Em vez disso, utilize a página Submissões para comunicar o item à Microsoft. À medida que reporta o item à Microsoft, pode selecionar para permitir o item, que cria uma entrada de permissão temporária correspondente na lista Permitir/Bloquear Inquilino.

As mensagens permitidas por informações de spoof são apresentadas na página Informações de spoof . Se alterar uma entrada de bloco para uma entrada de permissão, o remetente torna-se uma entrada de permissão manual no separador Remetentes falsificados na Lista de Permissões/Bloqueios do Inquilino. Também pode criar proativamente entradas de permissão para remetentes falsificados ainda não encontrados no separador Remetentes falsificados .

Para obter detalhes completos, veja os seguintes artigos:

- Permitir ou bloquear o e-mail com a Lista de Permissões/Bloqueios de Inquilinos

- Permitir ou bloquear arquivos usando a Lista de Permissões/Bloqueios do Locatário

- Permitir ou bloquear URLs usando a Lista de Permissões/Bloqueios do Locatário

- Utilize a página Submissões para submeter spam, phish, URLs, e-mails legítimos bloqueados e anexos de e-mail à Microsoft

- Anular o veredicto da inteligência falsa

Passo 7: Iniciar simulações de phishing com a Formação de simulação de ataques

No Defender para Office 365 Plano 2, a formação de simulação de ataques permite-lhe enviar mensagens de phishing simuladas aos utilizadores e atribuir formação com base na forma como respondem. As seguintes opções estão disponíveis:

- Simulações individuais com payloads incorporados ou personalizados.

- Automatizações de simulação obtidas de ataques de phishing do mundo real com vários payloads e agendamento automatizado.

- Campanhas apenas de formação em que não precisa de iniciar uma campanha e aguardar que os utilizadores cliquem em ligações ou transfiram anexos nas mensagens de phishing simuladas antes de as formações serem atribuídas.

Para obter mais informações, veja Começar a utilizar a Preparação de simulação de ataques.

Passo 8: Investigar e responder

Agora que a configuração inicial está concluída, utilize as informações no Guia de Operações de Segurança do Microsoft Defender para Office 365 para monitorizar e investigar ameaças na organização.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de