Investigar incidentes em Microsoft Defender XDR

Aplica-se a:

- Microsoft Defender XDR

Microsoft Defender XDR agrega todos os alertas, ativos, investigações e evidências relacionados de todos os seus dispositivos, usuários e caixas de correio em um incidente para dar uma visão abrangente de toda a amplitude de um ataque.

Em um incidente, você analisa os alertas que afetam sua rede, entende o que eles significam e agrupa as evidências para que você possa criar um plano de correção eficaz.

Investigação inicial

Antes de mergulhar nos detalhes, dê uma olhada nas propriedades e em toda a história de ataque do incidente.

Você pode começar selecionando o incidente na coluna marcar marca. Veja um exemplo.

Quando o fizer, um painel de resumo é aberto com informações importantes sobre o incidente, como gravidade, a quem ele é atribuído e o MITRE ATT&categorias CK™ para o incidente. Veja um exemplo.

A partir daqui, você pode selecionar Abrir página de incidentes. Isso abre a página main para o incidente em que você encontrará as informações e guias completos da história de ataque para alertas, dispositivos, usuários, investigações e evidências.

Você também pode abrir a página main para um incidente selecionando o nome do incidente na fila de incidentes.

História de ataque

As histórias de ataque ajudam você a revisar, investigar e corrigir ataques rapidamente ao exibir a história completa do ataque na mesma guia. Ele também permite que você examine os detalhes da entidade e tome ações de correção, como excluir um arquivo ou isolar um dispositivo sem perder o contexto.

A história do ataque é brevemente descrita no vídeo a seguir.

Na história de ataque, você pode encontrar a página de alerta e o grafo de incidentes.

A página de alerta de incidente tem estas seções:

História de alerta, que inclui:

- O que aconteceu

- Medidas tomadas

- Eventos relacionados

Propriedades de alerta no painel direito (estado, detalhes, descrição e outros)

Observe que nem todos os alertas terão todas as subseções listadas na seção História de alerta .

O gráfico mostra o escopo completo do ataque, como o ataque se espalhou pela rede ao longo do tempo, onde ele começou e até onde o invasor foi. Ele conecta as diferentes entidades suspeitas que fazem parte do ataque com seus ativos relacionados, como usuários, dispositivos e caixas de correio.

No grafo, você pode:

Reproduza os alertas e os nós no grafo conforme ocorreram ao longo do tempo para entender a cronologia do ataque.

Abra um painel de entidade, permitindo que você examine os detalhes da entidade e atue em ações de correção, como excluir um arquivo ou isolar um dispositivo.

Realce os alertas com base na entidade à qual eles estão relacionados.

Procure informações de entidade de um dispositivo, arquivo, endereço IP ou URL.

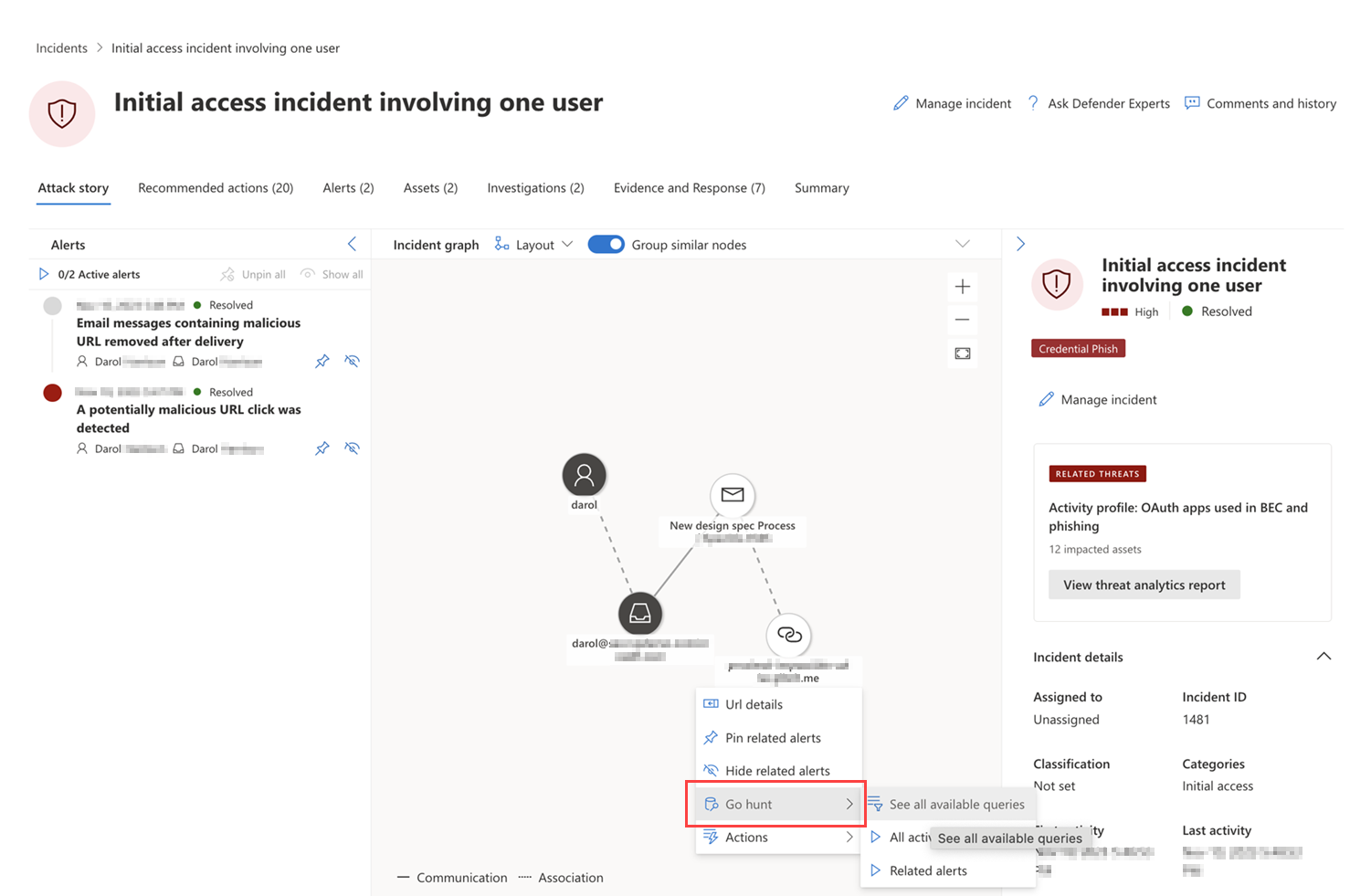

A opção go hunt aproveita o recurso avançado de caça para encontrar informações relevantes sobre uma entidade. A consulta go hunt verifica tabelas de esquema relevantes para quaisquer eventos ou alertas envolvendo a entidade específica que você está investigando. Você pode selecionar qualquer uma das opções para encontrar informações relevantes sobre a entidade:

- Confira todas as consultas disponíveis – a opção retorna todas as consultas disponíveis para o tipo de entidade que você está investigando.

- Todas as atividades – a consulta retorna todas as atividades associadas a uma entidade, fornecendo uma visão abrangente do contexto do incidente.

- Alertas relacionados – a consulta pesquisa e retorna todos os alertas de segurança envolvendo uma entidade específica, garantindo que você não perca nenhuma informação.

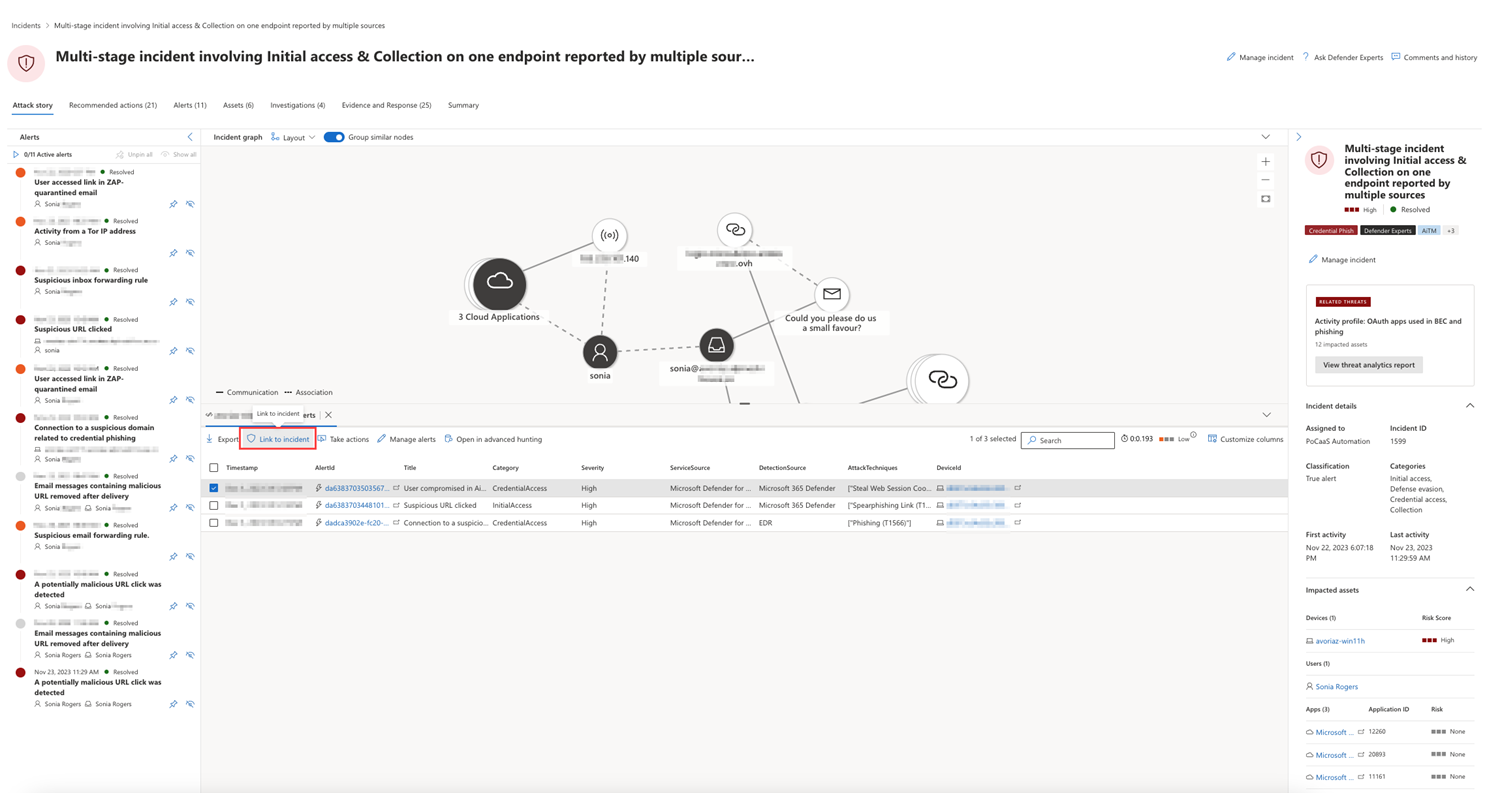

Os logs ou alertas resultantes podem ser vinculados a um incidente selecionando um resultado e selecionando Link para incidente.

Resumo

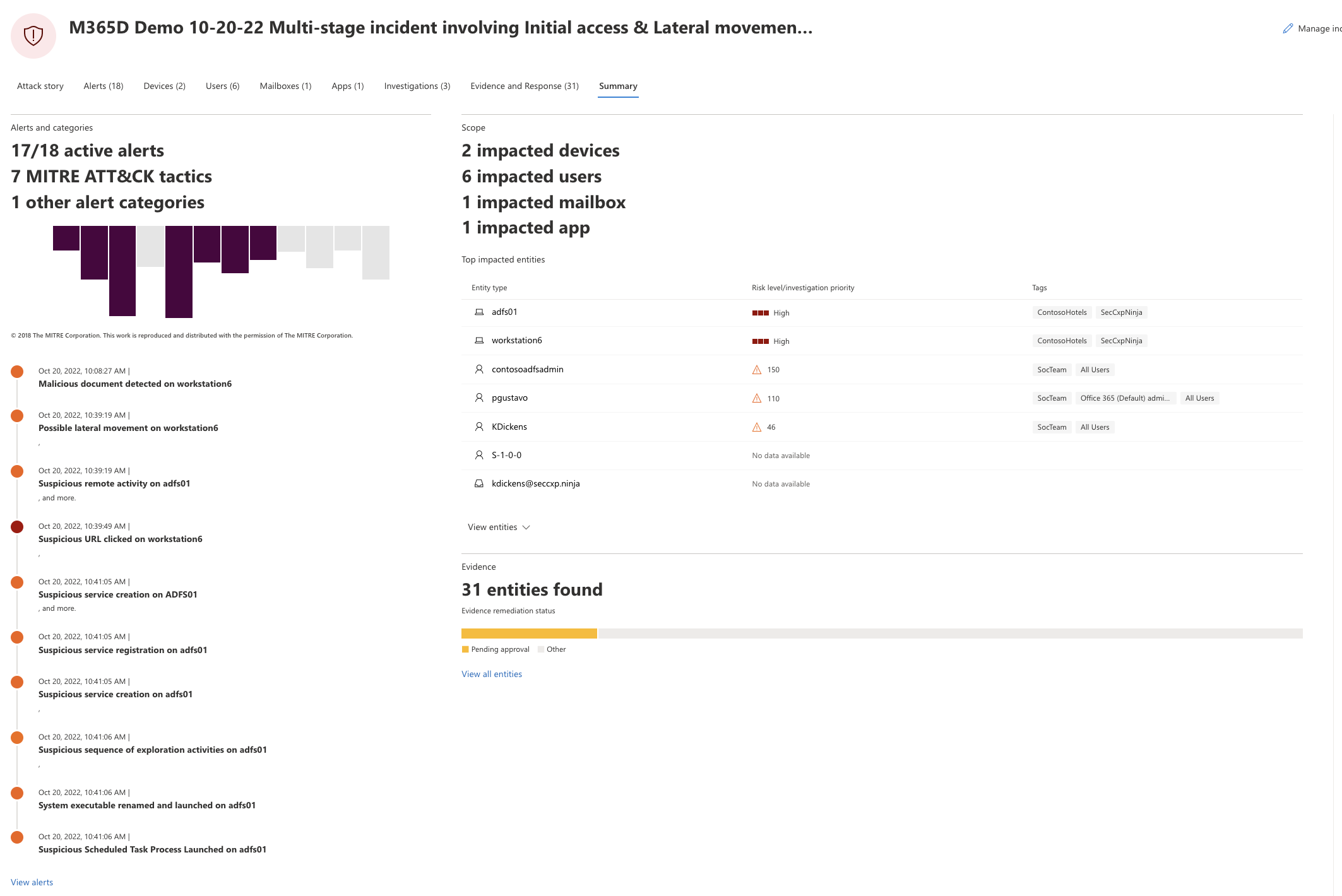

Use a página Resumo para avaliar a importância relativa do incidente e acessar rapidamente os alertas associados e as entidades afetadas. A página Resumo fornece uma instantâneo olhar para as principais coisas a serem observadas sobre o incidente.

As informações são organizadas nestas seções.

| Seção | Descrição |

|---|---|

| Alertas e categorias | Uma visão visual e numérica de quão avançado o ataque progrediu em relação à cadeia de morte. Assim como acontece com outros produtos de segurança da Microsoft, Microsoft Defender XDR está alinhado à estrutura do MITRE ATT&CK™. Os alertas linha do tempo mostram a ordem cronológica na qual os alertas ocorreram e, para cada um, seus status e nome. |

| Escopo | Exibe o número de dispositivos, usuários e caixas de correio afetados e lista as entidades em ordem de nível de risco e prioridade de investigação. |

| Evidências | Exibe o número de entidades afetadas pelo incidente. |

| Informações sobre incidentes | Exibe as propriedades do incidente, como marcas, status e gravidade. |

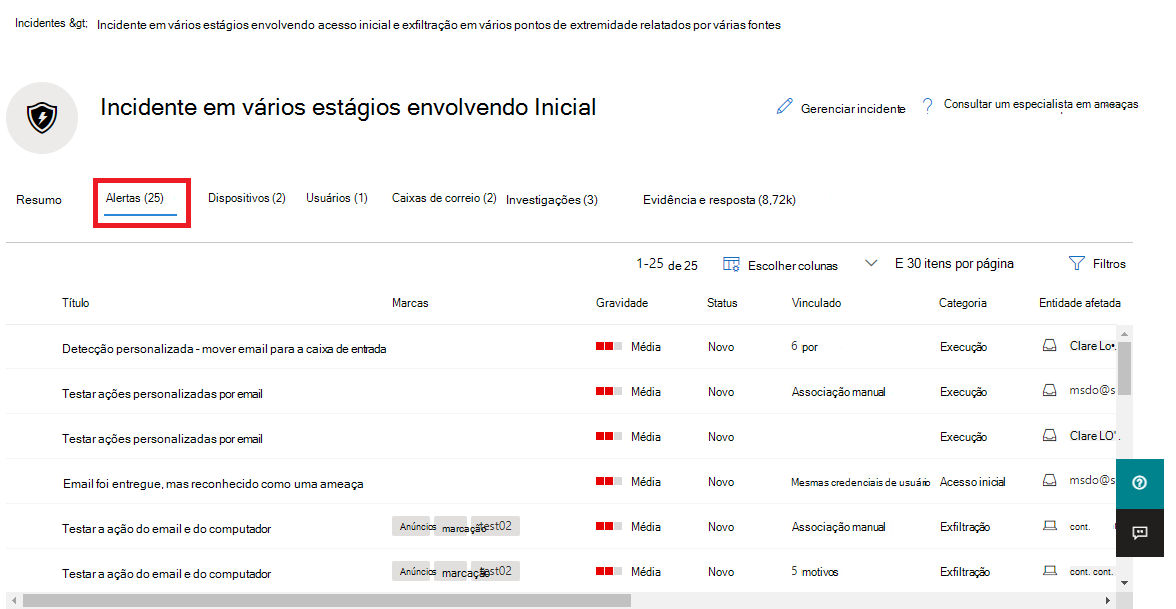

Alertas

Na guia Alertas , você pode exibir a fila de alertas para alertas relacionados ao incidente e outras informações sobre eles, como:

- Severidade.

- As entidades que estavam envolvidas no alerta.

- A origem dos alertas (Microsoft Defender para Identidade, Microsoft Defender para Ponto de Extremidade, Microsoft Defender para Office 365, Defender para Aplicativos na Nuvem e o complemento de governança do aplicativo).

- A razão pela qual eles foram ligados juntos.

Veja um exemplo.

Por padrão, os alertas são ordenados cronologicamente para permitir que você veja como o ataque foi executado ao longo do tempo. Quando você seleciona um alerta dentro de um incidente, Microsoft Defender XDR exibe as informações de alerta específicas para o contexto do incidente geral.

Você pode ver os eventos do alerta, que outros alertas disparados causaram o alerta atual e todas as entidades e atividades afetadas envolvidas no ataque, incluindo dispositivos, arquivos, usuários e caixas de correio.

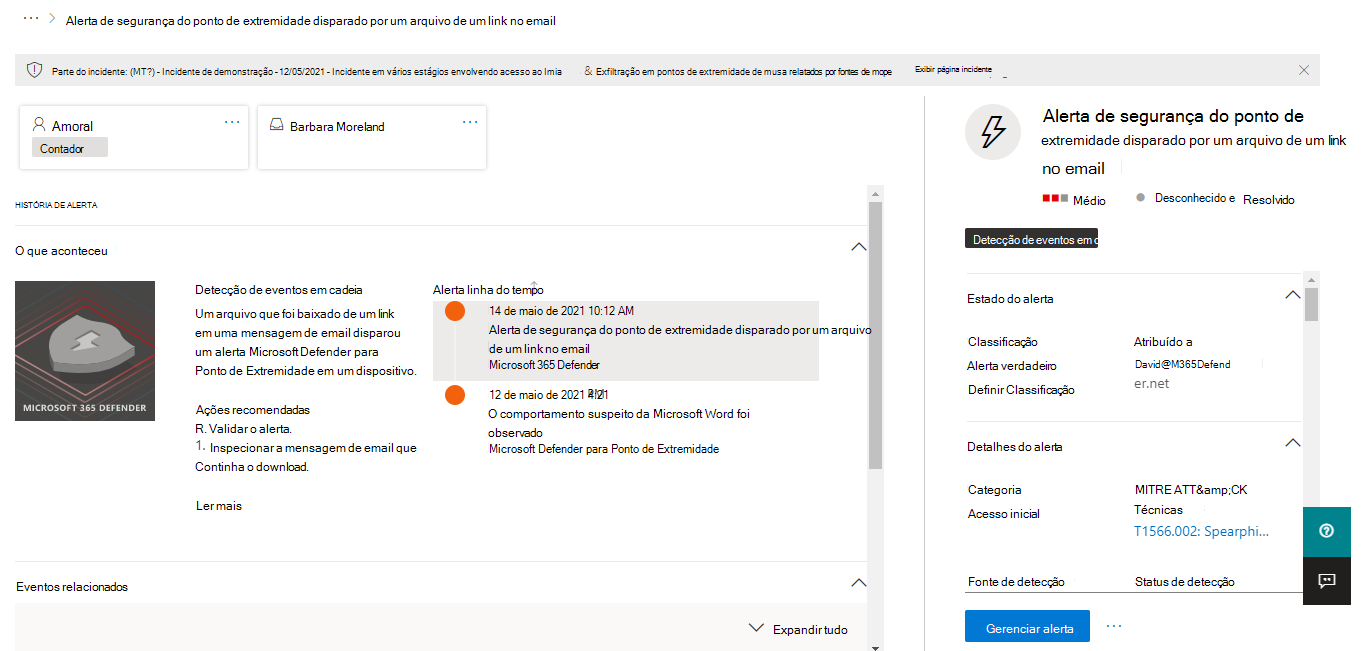

Veja um exemplo.

Saiba como usar a fila de alertas e páginas de alerta em investigar alertas.

Ativos

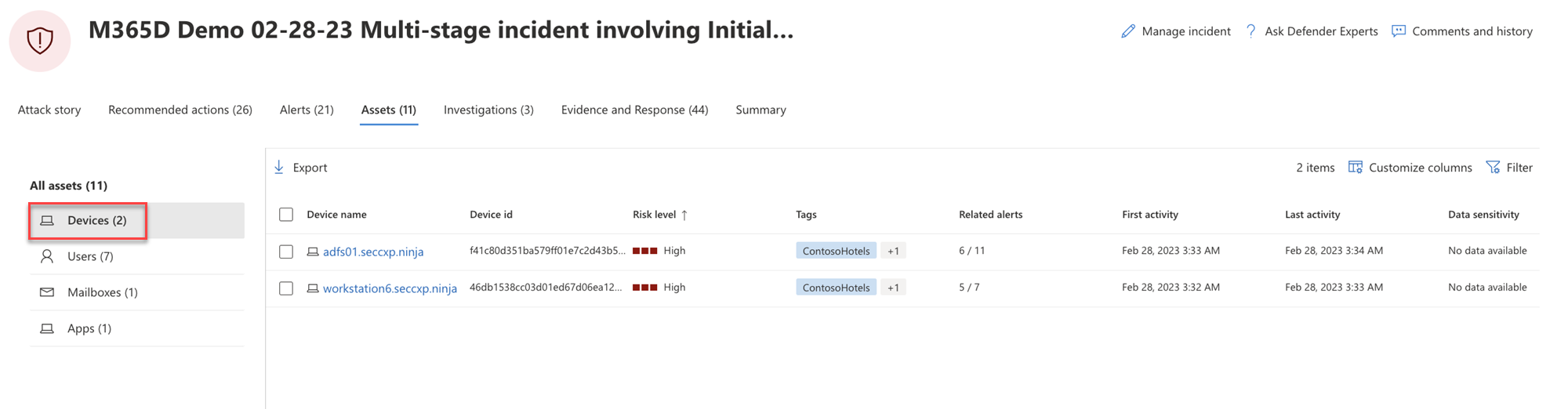

Exiba e gerencie facilmente todos os ativos em um só lugar com a nova guia Ativos . Essa exibição unificada inclui Dispositivos, Usuários, Caixas de Correio e Aplicativos.

A guia Ativos exibe o número total de ativos ao lado de seu nome. Uma lista de categorias diferentes com o número de ativos nessa categoria é apresentada ao selecionar a guia Ativos.

Dispositivos

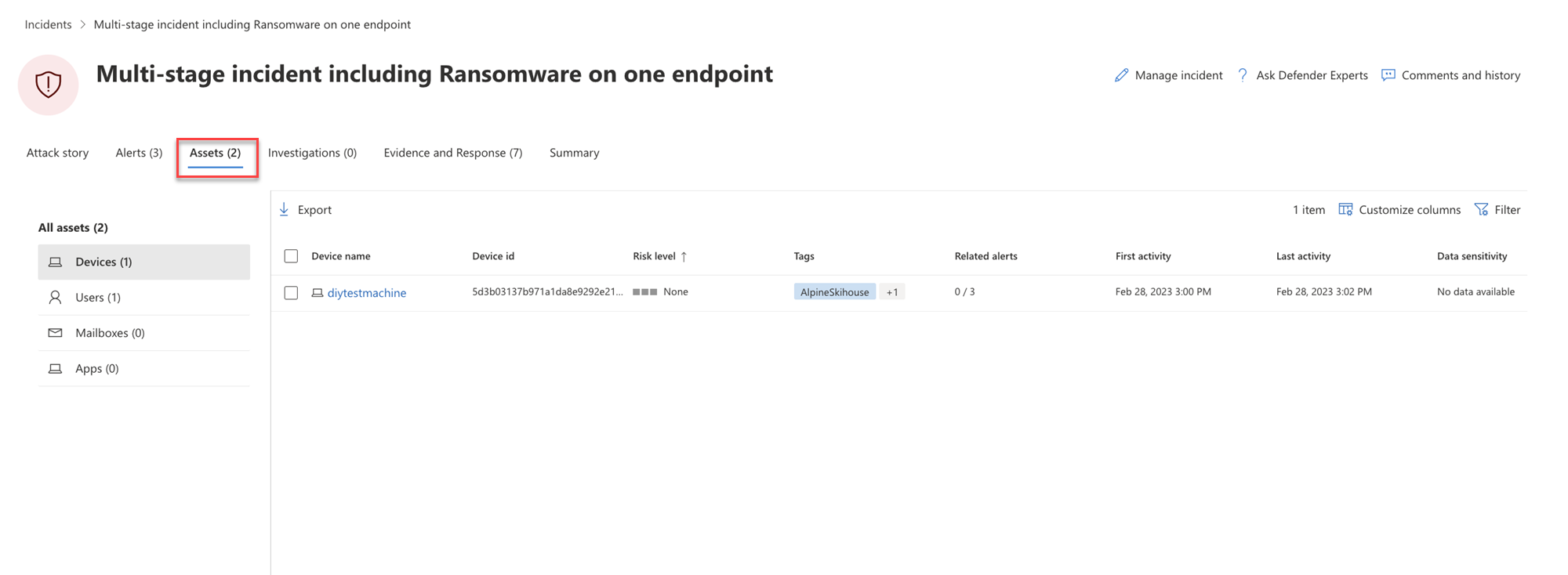

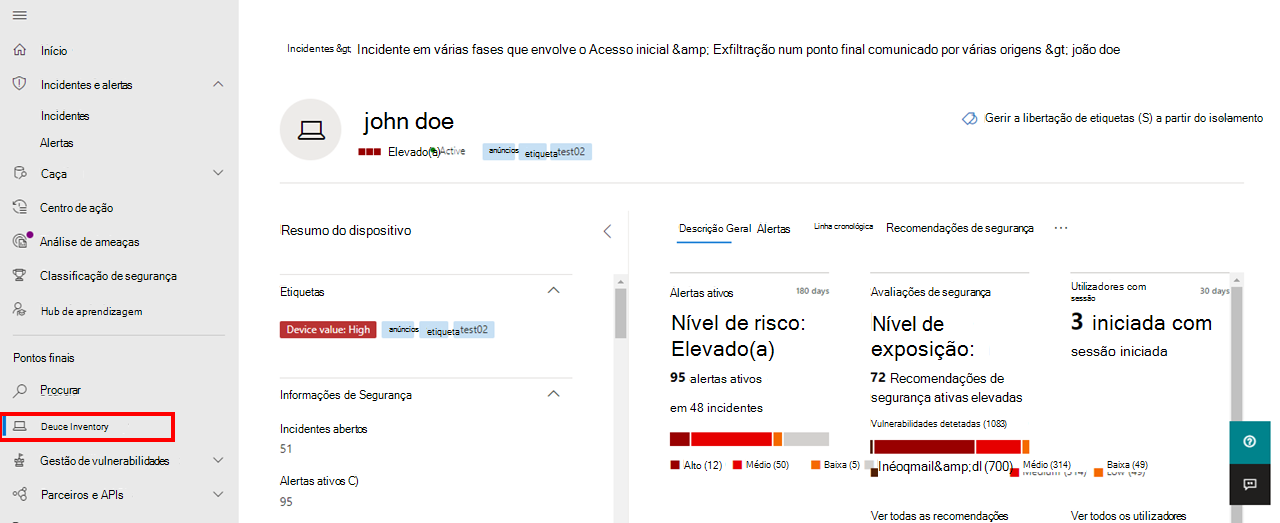

A exibição Dispositivos lista todos os dispositivos relacionados ao incidente. Veja um exemplo.

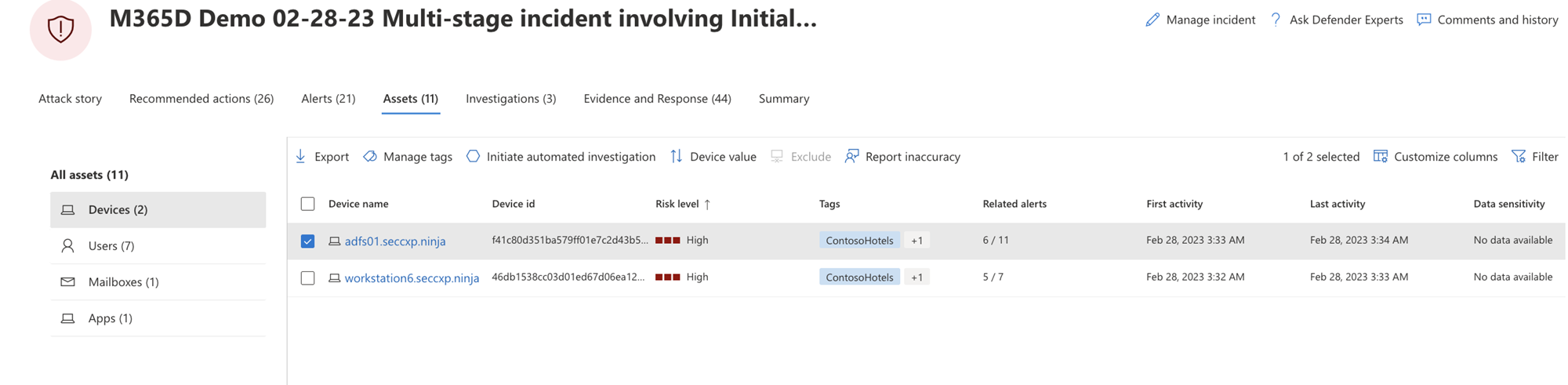

Selecionar um dispositivo na lista abre uma barra que permite gerenciar o dispositivo selecionado. Você pode exportar, gerenciar marcas rapidamente, iniciar uma investigação automatizada e muito mais.

Você pode selecionar a marca marcar para um dispositivo para ver detalhes do dispositivo, dados de diretório, alertas ativos e usuários conectados. Selecione o nome do dispositivo para ver os detalhes do dispositivo no inventário do dispositivo Defender para Ponto de Extremidade. Veja um exemplo.

Na página do dispositivo, você pode coletar informações adicionais sobre o dispositivo, como todos os alertas, um linha do tempo e recomendações de segurança. Por exemplo, na guia Linha do Tempo, você pode percorrer o dispositivo linha do tempo e exibir todos os eventos e comportamentos observados no computador em ordem cronológica, intercalados com os alertas gerados. Aqui está um exemplo

Dica

Você pode fazer verificações sob demanda em uma página do dispositivo. No portal Microsoft Defender, escolha Inventário de dispositivos de pontos de > extremidade. Selecione um dispositivo que tenha alertas e execute uma verificação antivírus. Ações, como verificações antivírus, são rastreadas e estão visíveis na página Inventário de dispositivos . Para saber mais, confira Executar Microsoft Defender verificação antivírus em dispositivos.

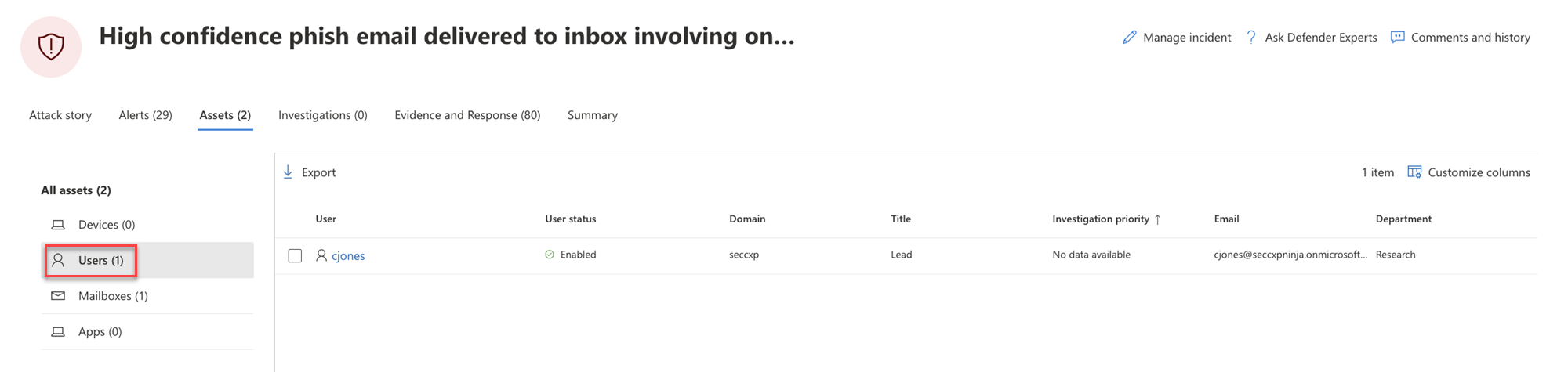

Usuários

A exibição Usuários lista todos os usuários que foram identificados como parte ou relacionados ao incidente. Veja um exemplo.

Você pode selecionar a marca marcar para um usuário ver detalhes das informações de ameaça, exposição e contato da conta de usuário. Selecione o nome de usuário para ver detalhes adicionais da conta de usuário.

Saiba como exibir informações adicionais do usuário e gerenciar os usuários de um incidente em investigar usuários.

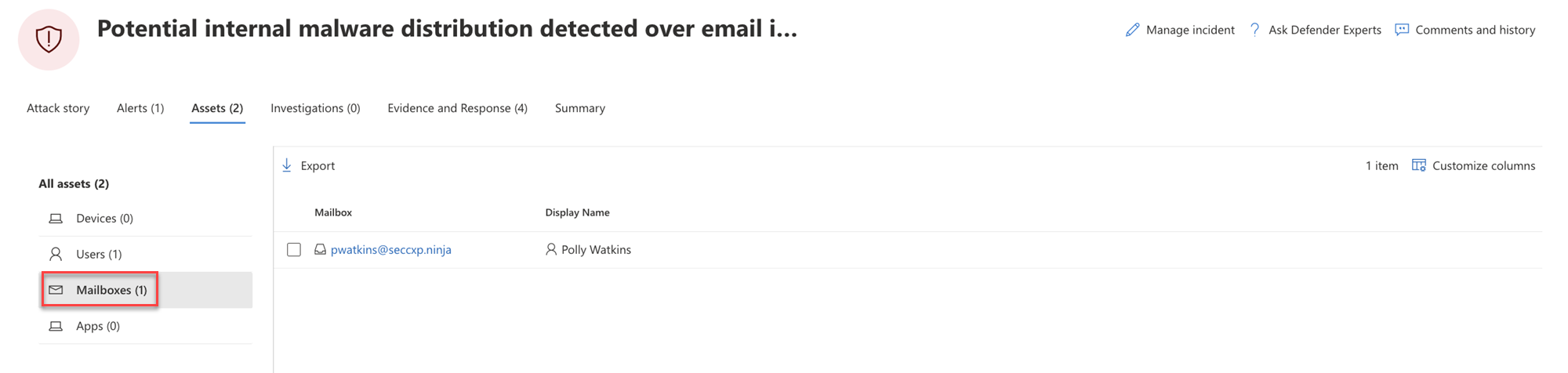

Caixas de correio

A exibição caixas de correio lista todas as caixas de correio que foram identificadas como parte ou relacionadas ao incidente. Veja um exemplo.

Você pode selecionar a marca marcar para uma caixa de correio para ver uma lista de alertas ativos. Selecione o nome da caixa de correio para ver detalhes adicionais da caixa de correio na página Explorer para Defender para Office 365.

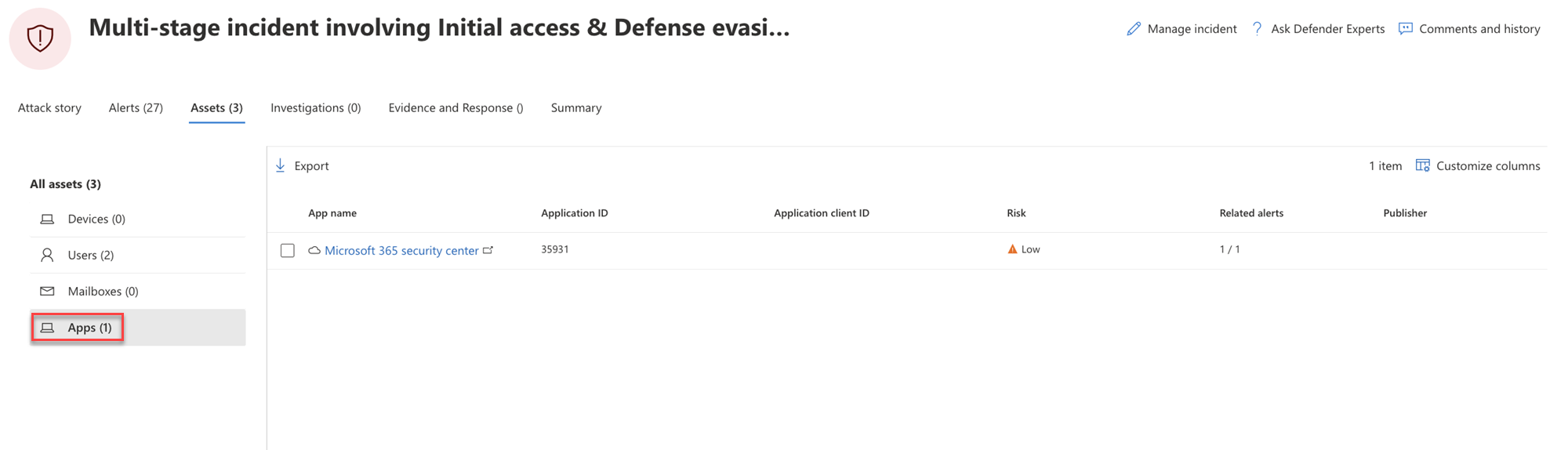

Aplicativos

A exibição Aplicativos lista todos os aplicativos identificados como parte ou relacionados ao incidente. Veja um exemplo.

Você pode selecionar a marca marcar para um aplicativo para ver uma lista de alertas ativos. Selecione o nome do aplicativo para ver detalhes adicionais na página Explorer para Defender para Aplicativos na Nuvem.

Investigações

A guia Investigações lista todas as investigações automatizadas disparadas por alertas neste incidente. Investigações automatizadas executarão ações de correção ou aguardarão a aprovação dos analistas das ações, dependendo de como você configurou suas investigações automatizadas para serem executadas no Defender para Ponto de Extremidade e Defender para Office 365.

Selecione uma investigação para navegar até sua página de detalhes para obter informações completas sobre o status de investigação e correção. Se houver alguma ação pendente para aprovação como parte da investigação, elas aparecerão na guia Histórico de ações pendentes . Tome medidas como parte da correção de incidentes.

Há também uma guia Gráfico de investigação que mostra:

- A conexão de alertas com os ativos afetados em sua organização.

- Quais entidades estão relacionadas com quais alertas e como eles fazem parte da história do ataque.

- Os alertas para o incidente.

O grafo de investigação ajuda você a entender rapidamente o escopo completo do ataque conectando as diferentes entidades suspeitas que fazem parte do ataque com seus ativos relacionados, como usuários, dispositivos e caixas de correio.

Para obter mais informações, consulte Investigação e resposta automatizadas em Microsoft Defender XDR.

Evidência e resposta

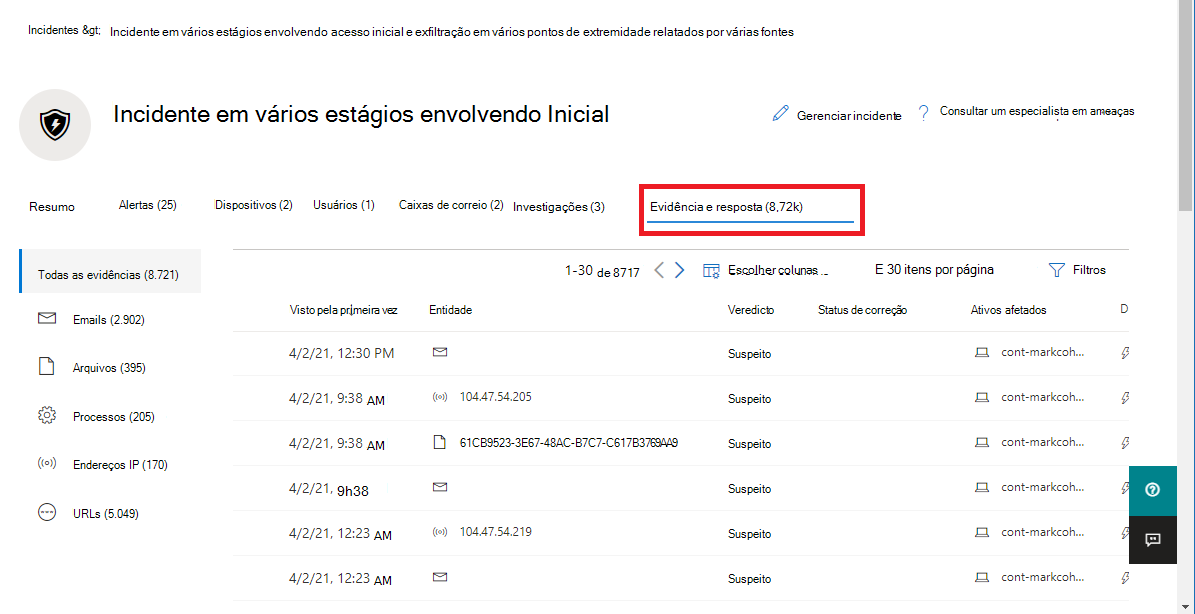

A guia Evidências e Resposta mostra todos os eventos com suporte e entidades suspeitas nos alertas no incidente. Veja um exemplo.

Microsoft Defender XDR investiga automaticamente todos os eventos com suporte dos incidentes e entidades suspeitas nos alertas, fornecendo informações sobre os emails, arquivos, processos, serviços, endereços IP importantes e muito mais. Isso ajuda você a detectar e bloquear rapidamente possíveis ameaças no incidente.

Cada uma das entidades analisadas é marcada com um veredicto (Mal-intencionado, suspeito, limpo) e uma status de correção. Isso ajuda você a entender a correção status de todo o incidente e quais próximas etapas podem ser tomadas.

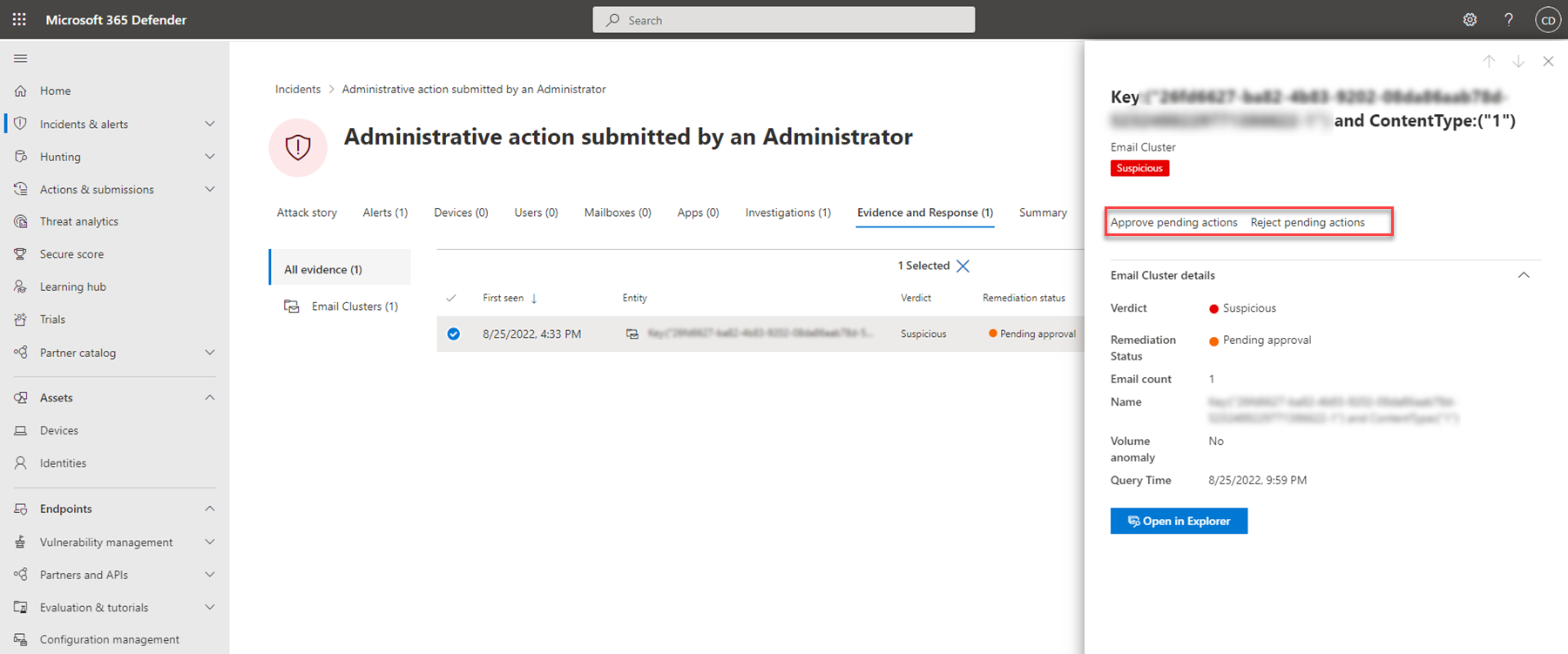

Aprovar ou rejeitar ações de correção

Para incidentes com uma status de correção de aprovação pendente, você pode aprovar ou rejeitar uma ação de correção de dentro do incidente.

- No painel de navegação, acesse Incidentes & alertas Incidentes>.

- Filtrar em Ação pendente para o estado de investigação automatizado (opcional).

- Selecione um nome de incidente para abrir sua página de resumo.

- Selecione a guia Evidência e Resposta .

- Selecione um item na lista para abrir seu painel de sobrevoo.

- Examine as informações e siga uma das seguintes etapas:

- Selecione a opção Aprovar a ação pendente para iniciar uma ação pendente.

- Selecione a opção Rejeitar a ação pendente para impedir que uma ação pendente seja tomada.

Próximas etapas

Conforme necessário:

Confira também

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de