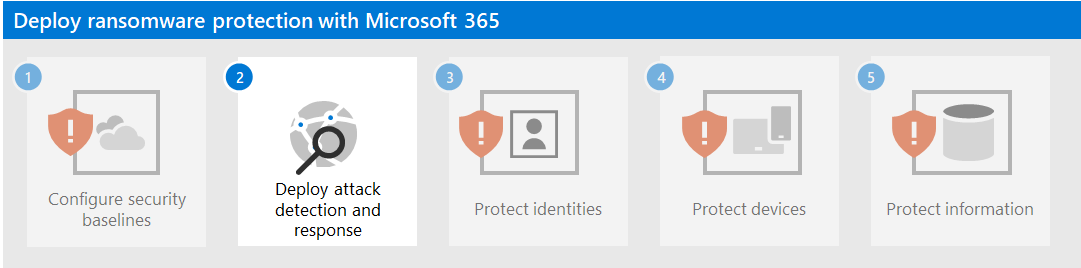

Etapa 1. Configurar linhas de base de segurança

Como primeira etapa para conter os invasores de ransomware, você deve configurar as seguintes linhas de base de segurança definidas pela Microsoft:

- Centro de segurança do Microsoft 365

- Gerenciamento de email do Exchange

- Linhas de base adicionais para dispositivos Windows e software cliente

Essas linhas de base contêm definições de configuração e regras bem conhecidas pelos invasores, cuja ausência é rapidamente notada e comumente explorada.

Base de Centro de segurança do Microsoft 365

Primeiro, avalie e meça sua postura de segurança usando o Microsoft Secure Score e siga as instruções para melhorá-lo conforme necessário.

Em seguida, use as regras de redução da superfície de ataque para ajudar a bloquear atividades suspeitas e conteúdo vulnerável. Essas regras incluem a prevenção de:

- Todos os aplicativos do Office, desde a criação de processos filho

- Conteúdo executável de cliente de email e webmail

- Arquivos executáveis sejam executados, a menos que atendam a um critério de prevalência, idade ou lista confiável

- Execução de scripts potencialmente ofuscados

- JavaScript ou VBScript de lançar conteúdo executável baixado

- Aplicativos de escritório desde a criação de conteúdo executável

- Os aplicativos de escritório injetam código em outros processos

- Aplicativo de comunicação do Office desde a criação de processos filhos

- Processos não confiáveis e não assinados executados em USB

- Persistência por meio da inscrição de evento da interface de gerenciamento do Windows (WMI)

- Roubo de credenciais do subsistema de autoridade de segurança local do Windows (lsass.exe)

- Criações de processos originadas de comandos PSExec e WMI

Linha de base do gerenciamento de email do Exchange

Ajude a evitar o acesso inicial ao seu locatário de um ataque baseado em email com estas configurações básicas de email do Exchange:

- Habilite a Verificação de email do Microsoft Defender Antivírus.

- Use o Microsoft Defender para Office 365 para proteção avançada contra phishing e cobertura contra novas ameaças e variantes polimórficas.

- Verifique as configurações de filtragem de email do Office 365 para garantir que você bloqueie emails falsificados, spam e emails com malware. Use o Microsoft Defender para Office 365 para proteção aprimorada contra phishing e cobertura contra novas ameaças e variantes polimórficas. Configure o Defender para Office 365 para verificar novamente os links ao clicar e excluir emails entregues em resposta à inteligência de ameaças recém-adquirida.

- Atualizar e atualize para as configurações mais recentes recomendadas para segurança do EOP e Microsoft Defender para Office 365.

- Configure o Microsoft Defender para Office 365 para verificar novamente os links ao clicar e excluir os emails entregues em resposta à inteligência contra ameaças recém-adquirida.

Linhas de base adicionais

Aplique linhas de base de segurança para:

- Microsoft Windows 11 ou 10

- Microsoft 365 Apps para Grandes Empresas

- Microsoft Edge

Impacto nos usuários e gerenciamento de mudanças

Como uma prática recomendada para uma regra de redução de superfície de ataque, avalie como uma regra pode afetar sua rede abrindo a recomendação de segurança para essa regra no Gerenciamento de Vulnerabilidades do Defender. O painel de detalhes de recomendação descreve o impacto do usuário, que você pode usar para determinar qual porcentagem de seus dispositivos pode aceitar uma nova política habilitando a regra no modo de bloqueio sem impacto adverso na produtividade do usuário.

Além disso, as configurações de linha de base do e-mail do Exchange podem bloquear o email de entrada e impedir o envio de e-mail ou o clique em links dentro do e-mail. Eduque seus funcionários sobre esse comportamento e o motivo pelo qual essas precauções estão sendo tomadas.

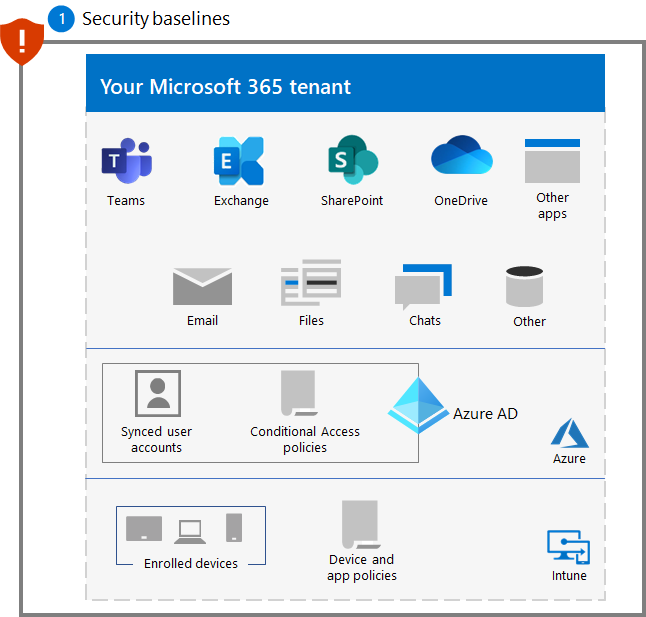

Configuração resultante

Aqui está a proteção contra ransomware para seu locatário após esta etapa.

Próxima etapa

Continue com a Etapa 2 para implantar recursos de detecção e resposta de ataque para seu locatário do Microsoft 365.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de