Descrição geral técnica e de funcionalidades do Azure Active Directory B2C

Complemento para Acerca do Azure Active Directory B2C, este artigo fornece uma introdução mais aprofundada ao serviço. Aqui são abordados os recursos principais com que trabalha no serviço, as respetivas funcionalidades. Saiba como estas funcionalidades lhe permitem proporcionar uma experiência de identidade totalmente personalizada para os seus clientes nas suas aplicações.

Azure AD inquilino B2C

No Azure Active Directory B2C (Azure AD B2C), um inquilino representa a sua organização e é um diretório de utilizadores. Cada inquilino do Azure AD B2C é distinto e independente dos outros inquilinos do Azure AD B2C. Um inquilino B2C Azure AD é diferente de um inquilino Microsoft Entra, que já pode ter.

Os recursos principais com que trabalha num Azure AD inquilino B2C são:

- Diretório – o diretório é onde Azure AD B2C armazena as credenciais dos seus utilizadores, os dados de perfil e os registos de aplicações.

- Registos de aplicações – registe as aplicações Web, móveis e nativas com Azure AD B2C para ativar a gestão de identidades. Também pode registar as APIs que pretende proteger com Azure AD B2C.

- Fluxos de utilizador e políticas personalizadas – crie experiências de identidade para as suas aplicações com fluxos de utilizador incorporados e políticas personalizadas totalmente configuráveis:

- Os fluxos de utilizador ajudam-no a ativar rapidamente tarefas de identidade comuns, como inscrição, início de sessão e edição de perfis.

- As políticas personalizadas permitem-lhe criar fluxos de trabalho de identidade complexos exclusivos para a sua organização, clientes, funcionários, parceiros e cidadãos.

- Opções de início de sessão - Azure AD B2C oferece várias opções de inscrição e início de sessão para os utilizadores das suas aplicações:

- Nome de utilizador, e-mail e início de sessão no telemóvel – configure o seu Azure AD contas locais B2C para permitir a inscrição e o início de sessão com um nome de utilizador, endereço de e-mail, número de telefone ou uma combinação de métodos.

- Fornecedores de identidade social - Federar com fornecedores de redes sociais como o Facebook, LinkedIn ou Twitter.

- Fornecedores de identidade externos – Federar com protocolos de identidade padrão, como OAuth 2.0, OpenID Connect e muito mais.

- Chaves – adicione e faça a gestão de chaves de encriptação para assinar e validar tokens, segredos de cliente, certificados e palavras-passe.

Um Azure AD inquilino B2C é o primeiro recurso que precisa de criar para começar a utilizar o Azure AD B2C. Aprenda a:

Contas no Azure AD B2C

Azure AD B2C define vários tipos de contas de utilizador. Microsoft Entra ID, Microsoft Entra B2B e o Azure Active Directory B2C partilham estes tipos de conta.

- Conta profissional – os utilizadores com contas profissionais podem gerir recursos num inquilino e, com uma função de administrador, também podem gerir inquilinos. Os utilizadores com contas profissionais podem criar novas contas de consumidor, repor palavras-passe, bloquear/desbloquear contas e definir permissões ou atribuir uma conta a um grupo de segurança.

- Conta de convidado – Utilizadores externos que convida para o seu inquilino como convidados. Um cenário típico para convidar um utilizador convidado para a sua Azure AD inquilino B2C é partilhar responsabilidades de administração.

- Conta de consumidor – contas geridas por Azure AD fluxos de utilizador B2C e políticas personalizadas.

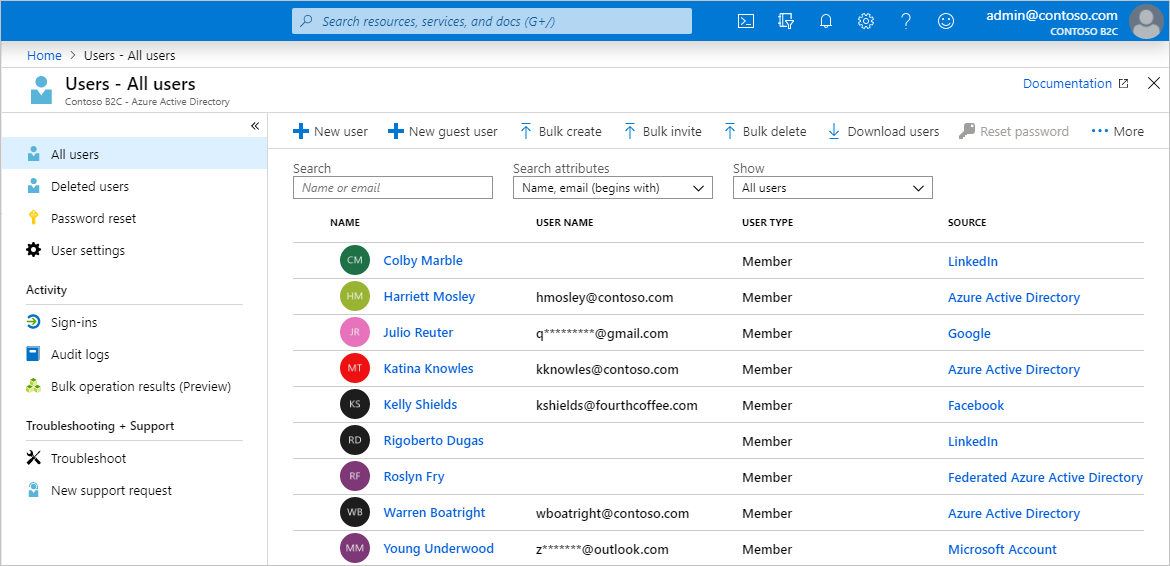

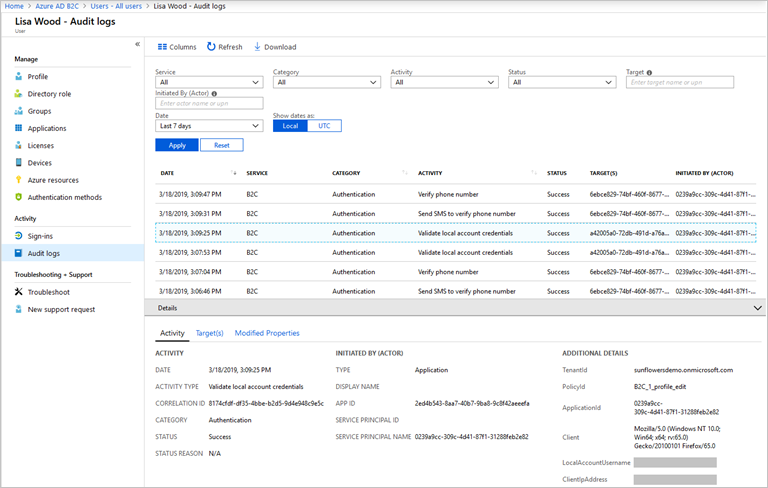

Figura: diretório de utilizadores num inquilino B2C Azure AD no portal do Azure.

Contas de consumidor

Com uma conta de consumidor, os utilizadores podem iniciar sessão nas aplicações que garantiu com Azure AD B2C. No entanto, os utilizadores com contas de consumidor não podem aceder aos recursos do Azure, por exemplo, ao portal do Azure.

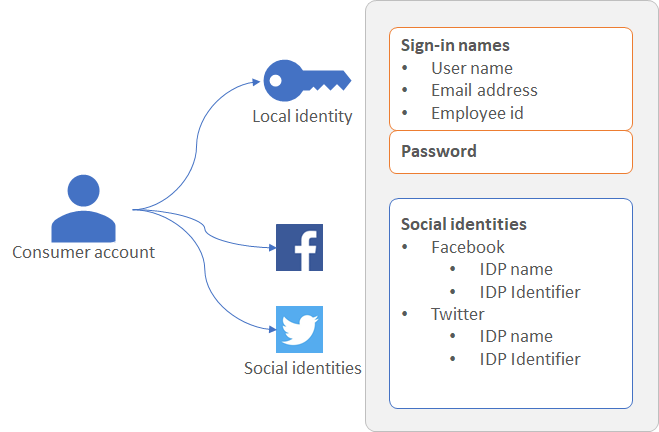

Uma conta de consumidor pode ser associada a estes tipos de identidade:

- Identidade local, com o nome de utilizador e a palavra-passe armazenados localmente no diretório Azure AD B2C. Muitas vezes, referimo-nos a estas identidades como "contas locais".

- Identidades sociais ou empresariais , em que a identidade do utilizador é gerida por um fornecedor de identidade federado. Por exemplo, Facebook, Google, Microsoft, ADFS ou Salesforce.

Um utilizador com uma conta de consumidor pode iniciar sessão com múltiplas identidades. Por exemplo, nome de utilizador, e-mail, ID de funcionário, ID do governo e outros. Uma única conta pode ter múltiplas identidades, tanto locais como sociais.

Figura: uma única conta de consumidor com múltiplas identidades no Azure AD B2C

Para obter mais informações, veja Descrição geral das contas de utilizador no Azure Active Directory B2C.

Opções de início de sessão da conta local

Azure AD B2C fornece várias formas de autenticar um utilizador. Os utilizadores podem iniciar sessão numa conta local com o nome de utilizador e a palavra-passe, a verificação por telefone (também conhecida como autenticação sem palavra-passe). Email inscrição está ativada por predefinição nas definições do fornecedor de identidade da sua conta local.

Saiba mais sobre as opções de início de sessão ou como configurar o fornecedor de identidade de conta local.

Atributos de perfil de utilizador

Azure AD B2C permite-lhe gerir atributos comuns de perfis de conta de consumidor. Por exemplo, nome a apresentar, apelido, nome dado, cidade e outros.

Também pode expandir o esquema Microsoft Entra para armazenar informações adicionais sobre os seus utilizadores. Por exemplo, o respetivo país/região de residência, idioma preferencial e preferências, como se pretende subscrever uma newsletter ou ativar a autenticação multifator. Para obter mais informações, consulte:

- Atributos de perfil de utilizador

- Adicionar atributos de utilizador e personalizar a entrada de utilizador no

Iniciar sessão com fornecedores de identidade externos

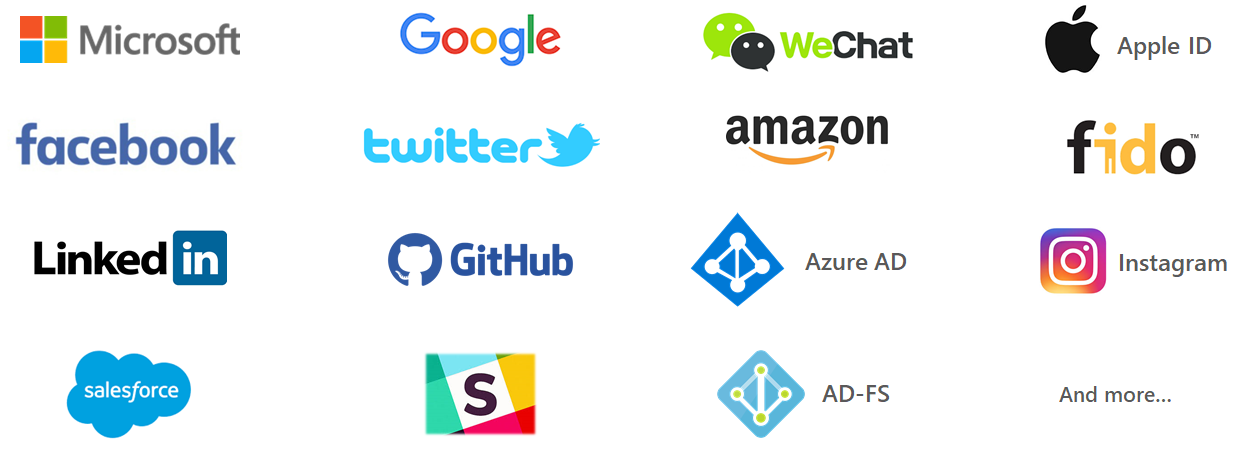

Pode configurar Azure AD B2C para permitir que os utilizadores iniciem sessão na sua aplicação com credenciais de fornecedores de identidade social e empresarial. Azure AD B2C pode federar com fornecedores de identidade que suportam protocolos OAuth 1.0, OAuth 2.0, OpenID Connect e SAML. Por exemplo, Facebook, conta Microsoft, Google, Twitter e AD-FS.

Com os fornecedores de identidade externos, pode oferecer aos seus consumidores a capacidade de iniciar sessão com as respetivas contas sociais ou empresariais existentes, sem ter de criar uma nova conta apenas para a sua aplicação.

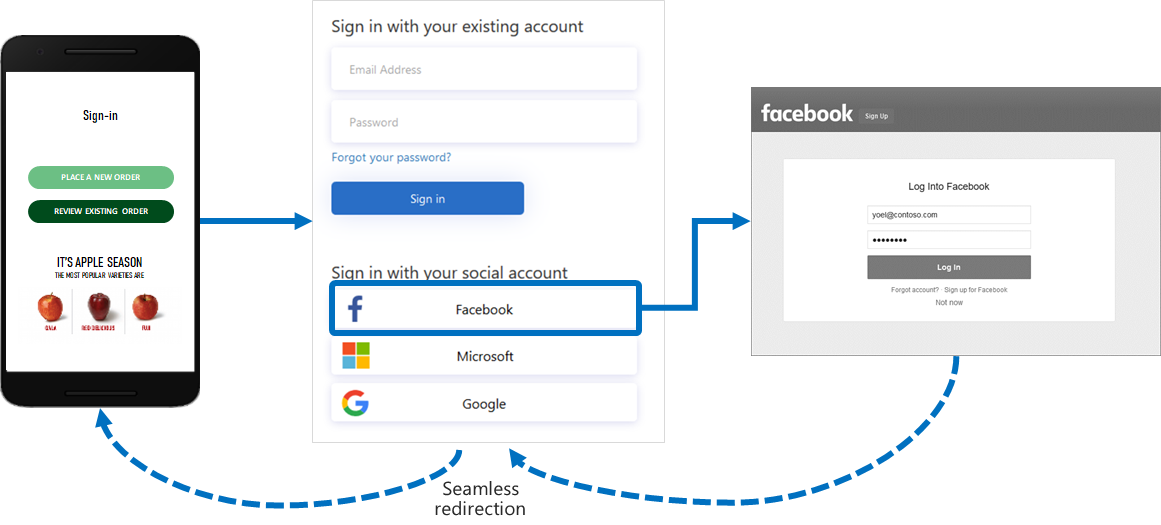

Na página inscrição ou início de sessão, Azure AD B2C apresenta uma lista de fornecedores de identidade externos que o utilizador pode escolher para iniciar sessão. Depois de selecionarem um dos fornecedores de identidade externos, são redirecionados para o site do fornecedor selecionado para concluir o processo de início de sessão. Após o utilizador iniciar sessão com êxito, será devolvido ao Azure AD B2C para autenticação da conta na sua aplicação.

Para ver como adicionar fornecedores de identidade no Azure AD B2C, veja Adicionar fornecedores de identidade às suas aplicações no Azure Active Directory B2C.

Experiências de identidade: fluxos de utilizadores ou políticas personalizadas

No Azure AD B2C, pode definir a lógica de negócio que os utilizadores seguem para obter acesso à sua aplicação. Por exemplo, pode determinar a sequência de passos que os utilizadores seguem quando iniciam sessão, se inscrevem, editam um perfil ou repõem uma palavra-passe. Depois de concluir a sequência, o utilizador adquire um token e obtém acesso à sua aplicação.

No Azure AD B2C, existem duas formas de proporcionar experiências de utilizador de identidade:

Os fluxos de utilizador são políticas predefinidas, incorporadas e configuráveis que fornecemos para que possa criar experiências de inscrição, início de sessão e edição de políticas em minutos.

As políticas personalizadas permitem-lhe criar os seus próprios percursos de utilizador para cenários de experiência de identidade complexos.

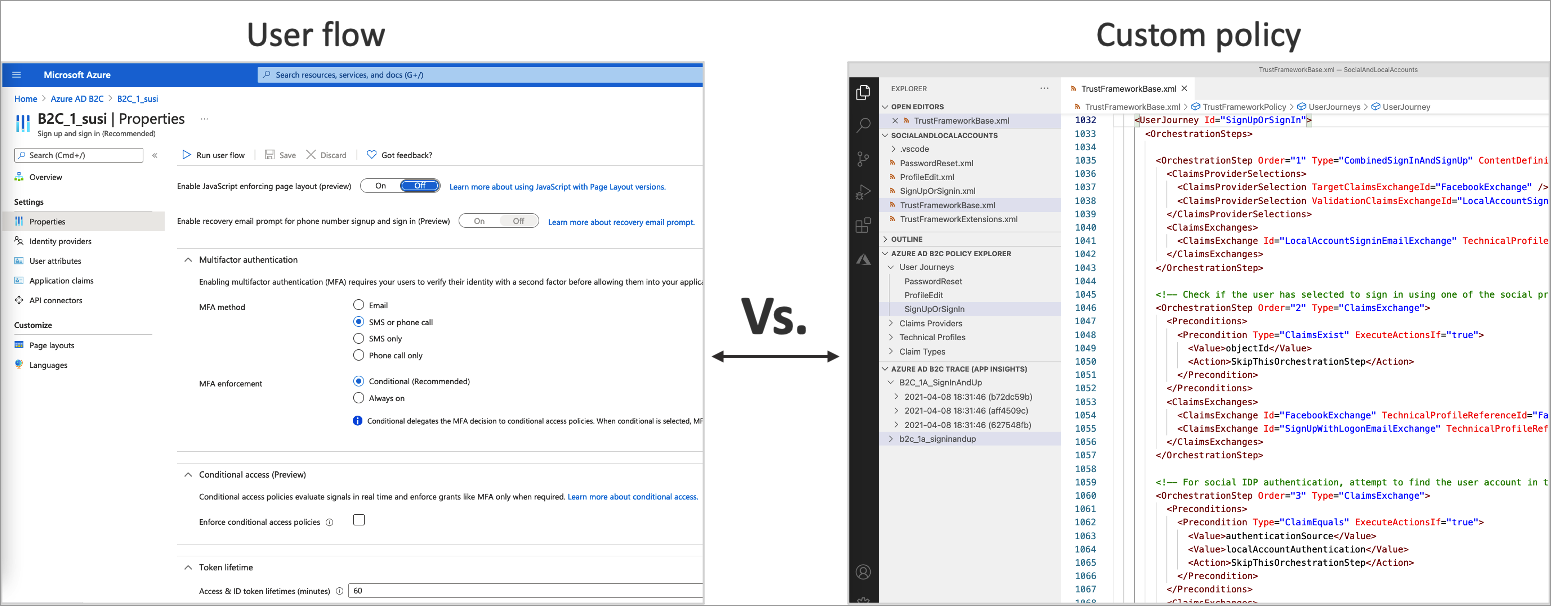

A captura de ecrã seguinte mostra a IU das definições de fluxo de utilizador, em comparação com os ficheiros de configuração de políticas personalizadas.

Leia o artigo Descrição geral de fluxos de utilizadores e políticas personalizadas . Fornece uma descrição geral dos fluxos de utilizador e das políticas personalizadas e ajuda-o a decidir qual o método que irá funcionar melhor para as suas necessidades empresariais.

Interface de utilizador

No Azure AD B2C, pode criar as experiências de identidade dos seus utilizadores para que as páginas mostradas se misturem perfeitamente com o aspeto e a funcionalidade da sua marca. Obtém quase todo o controlo dos conteúdos HTML e CSS apresentados aos seus utilizadores quando estes prosseguem os percursos de identidade da sua aplicação. Com esta flexibilidade, pode manter a consistência visual e de marca entre a sua aplicação e Azure AD B2C.

Nota

A personalização das páginas compostas por terceiros ao utilizar contas sociais está limitada às opções fornecidas por esse fornecedor de identidade e está fora do controlo do Azure AD B2C.

Para obter informações sobre a personalização da IU, consulte:

- Personalizar a interface de utilizador

- Personalizar a interface de utilizador com modelos HTML

- Ativar JavaScript e selecionar uma versão de esquema de página

Domínio personalizado

Pode personalizar a sua Azure AD domínio B2C nos URIs de redirecionamento da sua aplicação. O domínio personalizado permite-lhe criar uma experiência totalmente integrada para que as páginas apresentadas se misturem perfeitamente com o nome de domínio da sua aplicação. Do ponto de vista do utilizador, estes permanecem no seu domínio durante o processo de início de sessão em vez de redirecionarem para o domínio predefinido do Azure AD B2C .b2clogin.com.

Para obter mais informações, veja Ativar domínios personalizados.

Localização

A personalização de idiomas no Azure AD B2C permite-lhe acomodar idiomas diferentes de acordo com as necessidades do cliente. A Microsoft fornece as traduções para 36 idiomas, mas também pode fornecer as suas próprias traduções para qualquer idioma.

Veja como funciona a localização na Personalização de idiomas no Azure Active Directory B2C.

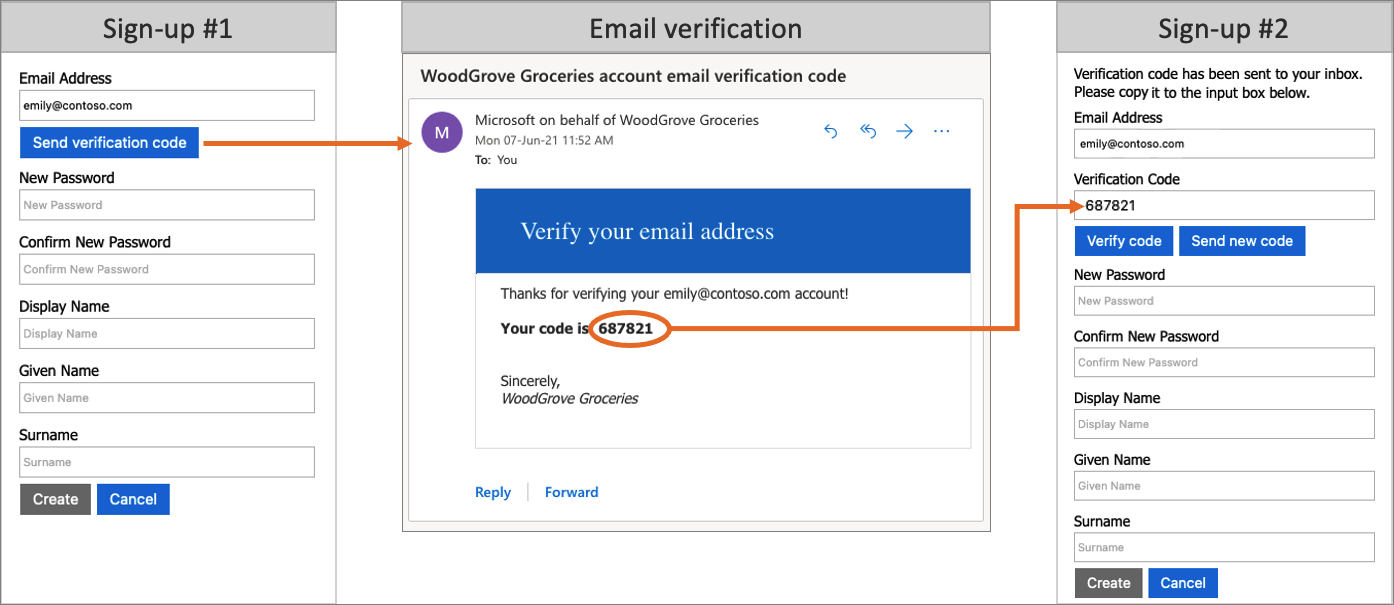

Verificação por e-mail

Azure AD B2C garante endereços de e-mail válidos ao exigir que os clientes os verifiquem durante a inscrição e os fluxos de reposição de palavra-passe. Também impede que atores maliciosos utilizem processos automatizados para gerar contas fraudulentas nas suas aplicações.

Pode personalizar o e-mail para os utilizadores que se inscrevem para utilizar as suas aplicações. Ao utilizar o fornecedor de e-mail de terceiros, pode utilizar o seu próprio modelo de e-mail e De: endereço e assunto, bem como suportar a localização e definições personalizadas de palavra-passe única (OTP). Para obter mais informações, consulte:

- Verificação personalizada de e-mail com o Mailjet

- Verificação personalizada de e-mail com o SendGrid

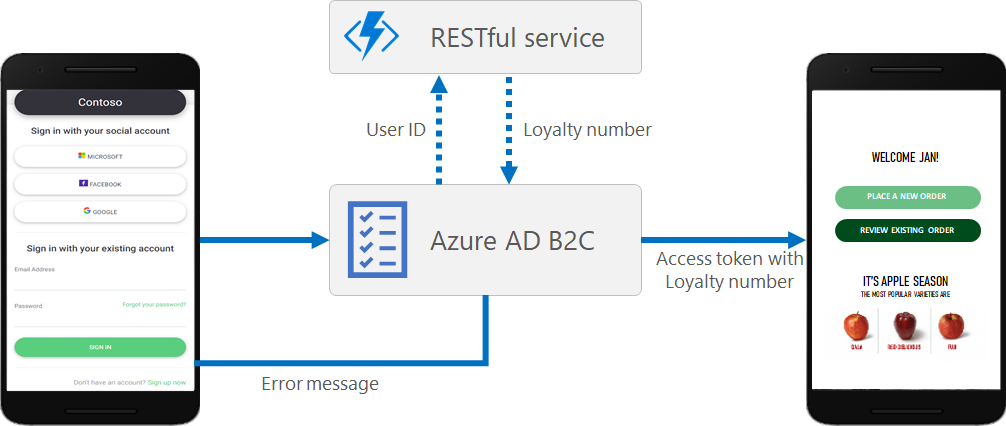

Adicionar a sua própria lógica de negócio e chamar APIs RESTful

Pode integrar com uma API RESTful em fluxos de utilizador e políticas personalizadas. A diferença é que, nos fluxos de utilizador, faz chamadas em locais especificados, ao passo que, nas políticas personalizadas, adiciona a sua própria lógica de negócio ao percurso. Esta funcionalidade permite-lhe obter e utilizar dados de origens de identidade externas. Azure AD B2C pode trocar dados com um serviço RESTful para:

- Apresentar mensagens de erro personalizadas e fáceis de utilizar.

- Valide a entrada do utilizador para impedir que os dados com formato incorreto persistam no diretório de utilizador. Por exemplo, pode modificar os dados introduzidos pelo utilizador, como colocar o nome próprio em maiúsculas, se estes os introduzirem em minúsculas.

- Melhore os dados de utilizador ao integrar ainda mais a sua aplicação de linha de negócio empresarial.

- Ao utilizar chamadas RESTful, pode enviar notificações push, atualizar bases de dados empresariais, executar um processo de migração de utilizadores, gerir permissões, auditar bases de dados e muito mais.

Os programas de fidelização são outro cenário ativado pelo Azure AD suporte do B2C para chamar APIs REST. Por exemplo, o serviço RESTful pode receber o endereço de e-mail de um utilizador, consultar a base de dados do cliente e, em seguida, devolver o número de fidelização do utilizador para Azure AD B2C.

Os dados devolvidos podem ser armazenados na conta de diretório do utilizador no Azure AD B2C. Em seguida, os dados podem ser avaliados em passos subsequentes na política ou incluídos no token de acesso.

Pode adicionar uma chamada à API REST em qualquer passo num percurso de utilizador definido por uma política personalizada. Por exemplo, pode chamar uma API REST:

- Durante o início de sessão, imediatamente antes de Azure AD B2C validar as credenciais

- Imediatamente após o início de sessão

- Antes de Azure AD B2C cria uma nova conta no diretório

- Depois de Azure AD B2C cria uma nova conta no diretório

- Antes de Azure AD B2C emite um token de acesso

Para obter mais informações, veja Integrate REST API claims exchanges in your Azure AD B2C custom policy (Integrar trocas de afirmações da API REST na sua política personalizada Azure AD B2C).

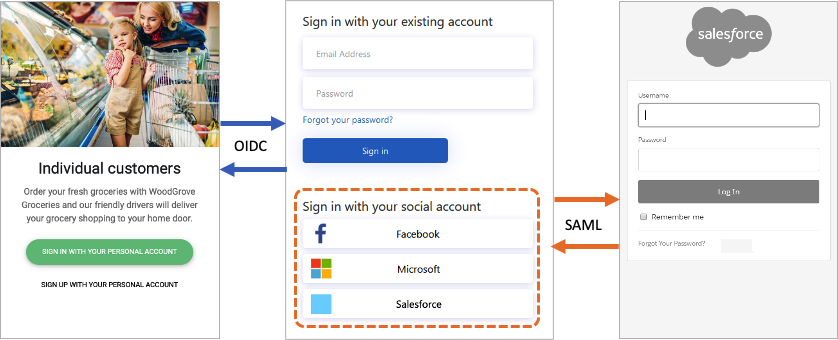

Protocolos e tokens

Para aplicações, o Azure AD B2C suporta os protocolos OAuth 2.0, OpenID Connect e SAML para percursos de utilizador. A sua aplicação inicia o percurso do utilizador ao emitir pedidos de autenticação para Azure AD B2C. O resultado de um pedido para Azure AD B2C é um token de segurança, como um token de ID, token de acesso ou token SAML. Este token de segurança define a identidade do utilizador na aplicação.

Para identidades externas, o Azure AD B2C suporta a federação com quaisquer fornecedores de identidade OAuth 1.0, OAuth 2.0, OpenID Connect e SAML.

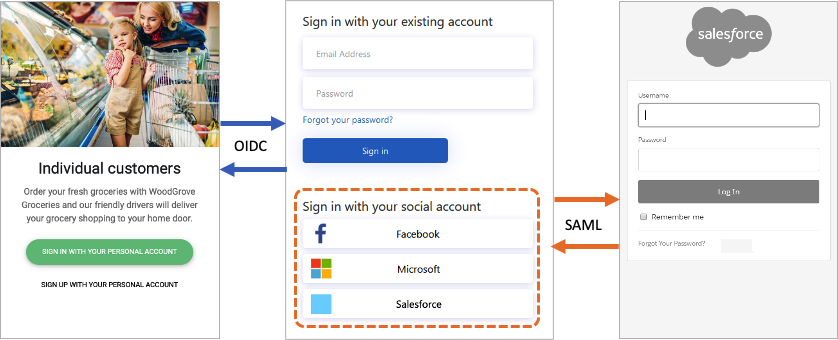

O diagrama seguinte mostra como Azure AD B2C pode comunicar com vários protocolos no mesmo fluxo de autenticação:

- A aplicação de entidade confiadora inicia um pedido de autorização para Azure AD B2C com o OpenID Connect.

- Quando um utilizador da aplicação opta por iniciar sessão com um fornecedor de identidade externo que utiliza o protocolo SAML, Azure AD B2C invoca o protocolo SAML para comunicar com esse fornecedor de identidade.

- Depois de o utilizador concluir a operação de início de sessão com o fornecedor de identidade externo, Azure AD B2C devolve o token à aplicação da entidade confiadora com o OpenID Connect.

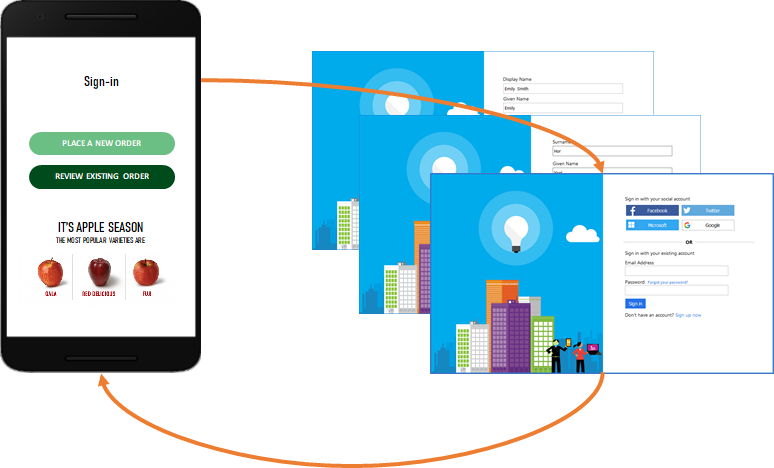

Integração de aplicações

Quando um utilizador quer iniciar sessão na sua aplicação, a aplicação inicia um pedido de autorização para um fluxo de utilizador ou um ponto final personalizado fornecido por políticas. O fluxo de utilizador ou a política personalizada define e controla a experiência do utilizador. Quando conclui um fluxo de utilizador, por exemplo, o fluxo de inscrição ou início de sessão, Azure AD B2C gera um token e, em seguida, redireciona o utilizador de volta para a sua aplicação. Este token é específico do Azure AD B2C e não deve ser confundido com o token emitido por fornecedores de identidade de terceiros ao utilizar contas sociais. Para obter informações sobre como utilizar tokens de terceiros, veja Pass an identity provider access token to your application in Azure Active Directory B2C (Transmitir um token de acesso de fornecedor de identidade à sua aplicação no Azure Active Directory B2C).

Várias aplicações podem utilizar o mesmo fluxo de utilizador ou política personalizada. Uma única aplicação pode utilizar vários fluxos de utilizador ou políticas personalizadas.

Por exemplo, para iniciar sessão numa aplicação, a aplicação utiliza o fluxo de utilizador de inscrição ou início de sessão. Depois de o utilizador ter iniciado sessão, poderá querer editar o respetivo perfil, pelo que a aplicação inicia outro pedido de autorização, desta vez com o fluxo de utilizador de edição do perfil .

Autenticação multifator (MFA)

Azure AD Multi-Factor Authentication (MFA) B2C ajuda a salvaguardar o acesso a dados e aplicações, mantendo a simplicidade para os seus utilizadores. Fornece segurança adicional ao exigir uma segunda forma de autenticação e proporciona uma autenticação forte ao oferecer uma variedade de métodos de autenticação fáceis de utilizar.

Os seus utilizadores podem ou não ser desafiados para a MFA com base em decisões de configuração que pode tomar como administrador.

Para obter mais informações, veja Ativar a autenticação multifator no Azure Active Directory B2C.

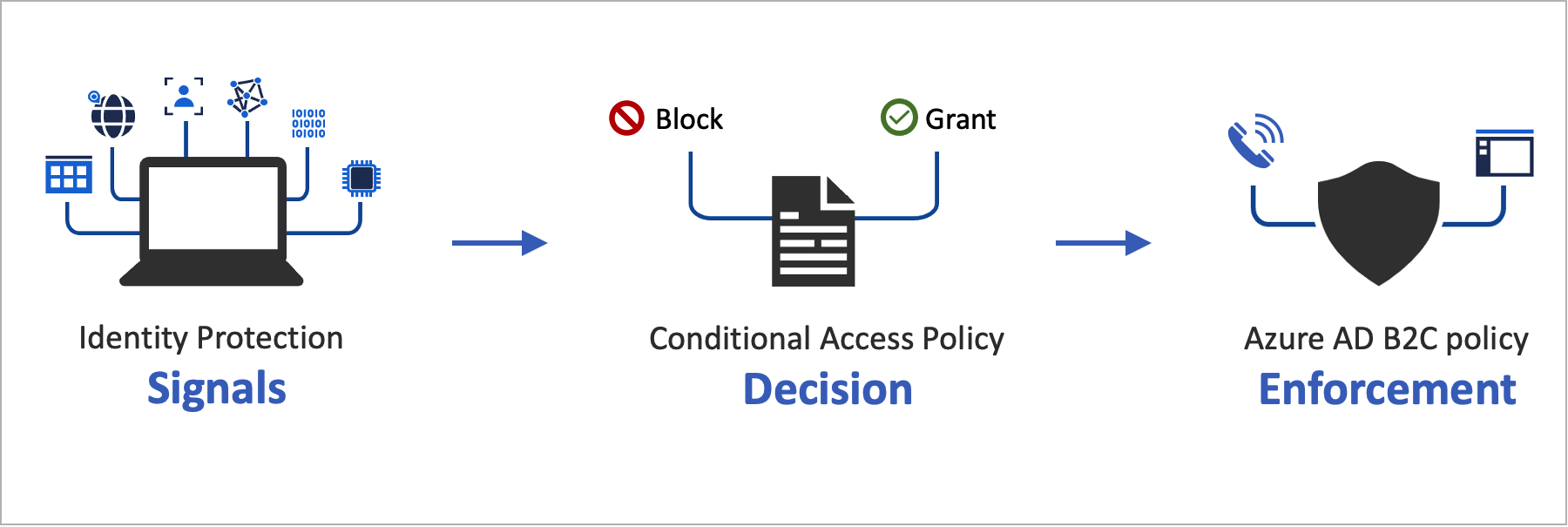

Acesso Condicional

Microsoft Entra ID Protection funcionalidades de deteção de risco, incluindo utilizadores de risco e inícios de sessão de risco, são automaticamente detetadas e apresentadas no inquilino Azure AD B2C. Pode criar políticas de Acesso Condicional que utilizam estas deteções de risco para determinar as ações de remediação e impor políticas organizacionais.

Azure AD B2C avalia cada evento de início de sessão e garante que todos os requisitos de política são cumpridos antes de conceder acesso ao utilizador. Os utilizadores de risco ou os inícios de sessão podem ser bloqueados ou desafiados com uma remediação específica, como a autenticação multifator (MFA). Para obter mais informações, veja Identity Protection and Conditional Access (Proteção de Identidade e Acesso Condicional).

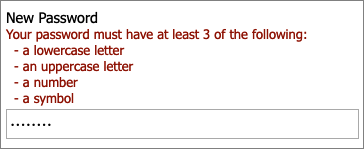

Complexidade da palavra-passe

Durante a inscrição ou reposição de palavra-passe, os utilizadores têm de fornecer uma palavra-passe que cumpra as regras de complexidade. Por predefinição, Azure AD B2C impõe uma política de palavras-passe forte. Azure AD B2C também fornece opções de configuração para especificar os requisitos de complexidade das palavras-passe que os seus clientes utilizam quando utilizam contas locais.

Para obter mais informações, veja Configurar requisitos de complexidade para palavras-passe no Azure AD B2C.

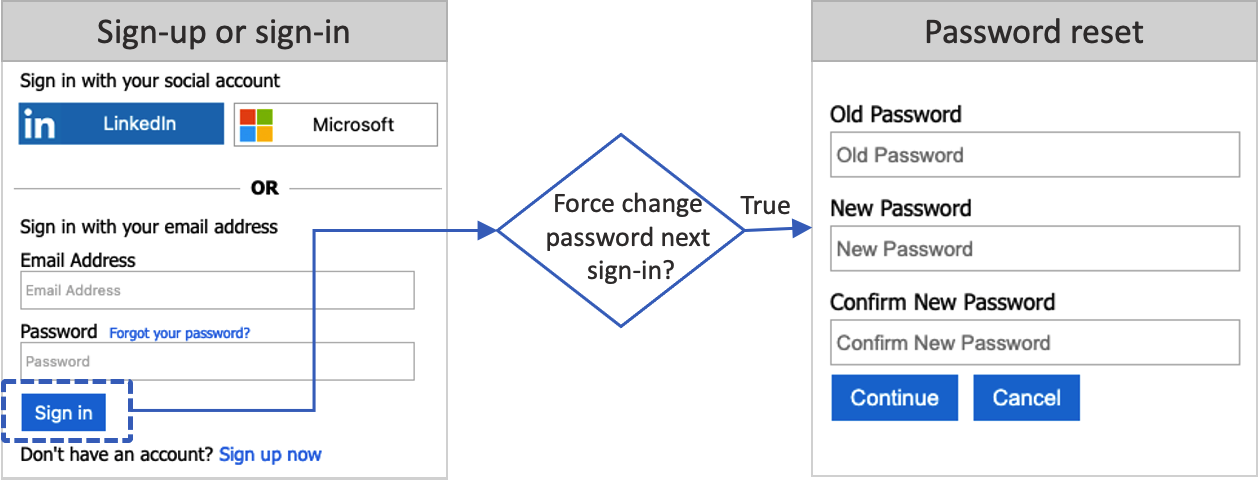

Forçar a reposição de palavra-passe

Enquanto administrador inquilino do Azure AD B2C, pode repor a palavra-passe de um utilizador se o utilizador se esquecer da palavra-passe. Em alternativa, quer forçá-los a repor a palavra-passe periodicamente. Para obter mais informações, veja Configurar um fluxo de reposição forçada de palavra-passe.

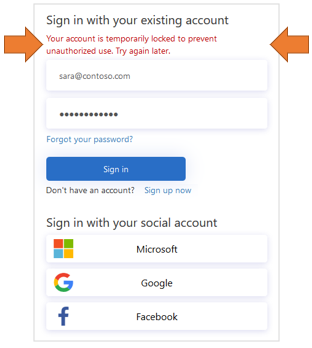

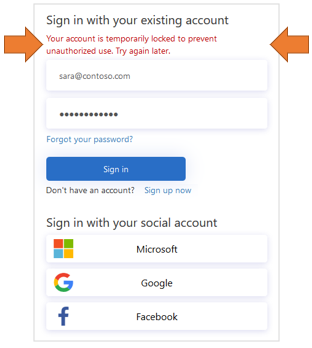

Bloqueio de conta inteligente

Para impedir tentativas de adivinhação de palavras-passe de força bruta, o Azure AD B2C utiliza uma estratégia sofisticada para bloquear contas com base no IP do pedido, nas palavras-passe introduzidas e em vários outros fatores. A duração do bloqueio é automaticamente aumentada com base no risco e no número de tentativas.

Para obter mais informações sobre como gerir as definições de proteção de palavras-passe, veja Mitigar ataques de credenciais no Azure AD B2C.

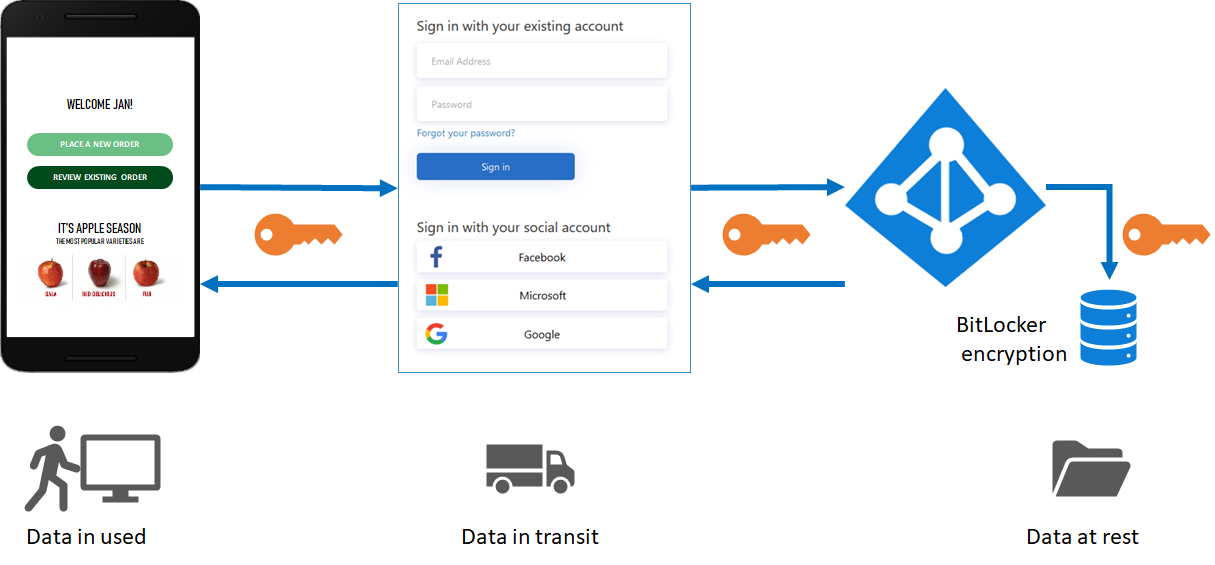

Proteger recursos e identidades de clientes

Azure AD B2C está em conformidade com a segurança, privacidade e outros compromissos descritos no Centro de Confiança do Microsoft Azure.

As sessões são modeladas como dados encriptados, com a chave de desencriptação conhecida apenas pelo Azure AD Serviço de Tokens de Segurança B2C. É utilizado um algoritmo de encriptação forte, AES-192. Todos os caminhos de comunicação são protegidos com TLS para confidencialidade e integridade. O nosso Serviço de Tokens de Segurança utiliza um certificado de Validação Alargada (EV) para TLS. Em geral, o Serviço de Tokens de Segurança mitiga os ataques de scripting entre sites (XSS) ao não compor entradas não fidedignos.

Acesso aos dados do utilizador

Azure AD inquilinos B2C partilham muitas características com inquilinos de Microsoft Entra empresariais utilizados para colaboradores e parceiros. Os aspetos partilhados incluem mecanismos para ver funções administrativas, atribuir funções e atividades de auditoria.

Pode atribuir funções para controlar quem pode executar determinadas ações administrativas no Azure AD B2C, incluindo:

- Criar e gerir todos os aspetos dos fluxos de utilizador

- Criar e gerir o esquema de atributos disponível para todos os fluxos de utilizador

- Configurar fornecedores de identidade para utilização na federação direta

- Criar e gerir políticas de arquitetura de confiança no Identity Experience Framework (políticas personalizadas)

- Gerir segredos para federação e encriptação no Identity Experience Framework (políticas personalizadas)

Para obter mais informações sobre Microsoft Entra funções, incluindo Azure AD suporte de função de administração B2C, veja Permissões de função de administrador no Microsoft Entra ID.

Auditoria e registos

Azure AD B2C emite registos de auditoria que contêm informações de atividade sobre os respetivos recursos, tokens emitidos e acesso de administrador. Pode utilizar os registos de auditoria para compreender a atividade da plataforma e diagnosticar problemas. As entradas do registo de auditoria estão disponíveis logo após a atividade que gerou o evento.

Num registo de auditoria, que está disponível para o seu inquilino Azure AD B2C ou para um determinado utilizador, pode encontrar informações, incluindo:

- Atividades relacionadas com a autorização de um utilizador para aceder aos recursos B2C (por exemplo, um administrador que acede a uma lista de políticas B2C)

- Atividades relacionadas com atributos de diretório obtidos quando um administrador inicia sessão com o portal do Azure

- Criar, ler, atualizar e eliminar operações (CRUD) em aplicações B2C

- Operações CRUD em chaves armazenadas num contentor de chaves B2C

- Operações CRUD em recursos B2C (por exemplo, políticas e fornecedores de identidade)

- Validação de credenciais de utilizador e emissão de tokens

Para obter mais informações sobre os registos de auditoria, veja Aceder aos registos de auditoria do Azure AD B2C.

Análise de utilização

Azure AD B2C permite-lhe descobrir quando as pessoas se inscrevem ou iniciam sessão na sua aplicação, onde estão localizados os utilizadores e que browsers e sistemas operativos utilizam.

Ao integrar o Aplicação Azure Insights nas políticas personalizadas do Azure AD B2C, pode obter informações sobre como as pessoas se inscrevem, iniciam sessão, repõem a palavra-passe ou editam o respetivo perfil. Com esse conhecimento, pode tomar decisões condicionadas por dados para os próximos ciclos de desenvolvimento.

Para obter mais informações, veja Controlar o comportamento do utilizador no Azure Active Directory B2C com o Application Insights.

Disponibilidade de região e residência dos dados

Azure AD serviço B2C está geralmente disponível em todo o mundo com a opção de residência dos dados em regiões, conforme especificado em Produtos disponíveis por região. A residência dos dados é determinada pelo país/região que seleciona quando cria o seu inquilino.

Saiba mais sobre a residência dos dados de disponibilidade & da Região do serviço B2C do Azure Active Directory e o Contrato de Nível de Serviço (SLA) para o Azure Active Directory B2C.

Automatização com o Microsoft Graph API

Utilize a MS graph API para gerir a sua Azure AD diretório B2C. Também pode criar o Azure AD próprio diretório B2C. Pode gerir utilizadores, fornecedores de identidade, fluxos de utilizador, políticas personalizadas e muito mais.

Saiba mais sobre como Gerir Azure AD B2C com o Microsoft Graph.

Azure AD limites e restrições do serviço B2C

Saiba mais sobre os limites e restrições do serviço B2C Azure AD

Passos seguintes

Agora que tem uma visão mais aprofundada das funcionalidades e aspetos técnicos do Azure Active Directory B2C: