Provisionamento com o conector de serviços Web

A documentação a seguir fornece informações sobre o conector genérico de serviços Web. O Microsoft Entra ID Governance oferece suporte ao provisionamento de contas em vários aplicativos, como SAP ECC, Oracle eBusiness Suite e aplicativos de linha de negócios que expõem APIs REST ou SOAP. Os clientes que já implantaram o MIM para se conectar a esses aplicativos podem alternar facilmente para usar o agente de provisionamento leve do Microsoft Entra, enquanto reutilizam o mesmo conector de serviços Web criado para o MIM.

Capacidades suportadas

- Crie usuários em seu aplicativo.

- Remova os usuários em seu aplicativo quando eles não precisarem mais de acesso.

- Mantenha os atributos de usuário sincronizados entre o Microsoft Entra ID e seu aplicativo.

- Descubra o esquema para seu aplicativo.

O conector de serviços Web implementa as seguintes funções:

Descoberta SOAP: Permite que o administrador insira o caminho WSDL exposto pelo serviço Web de destino. A descoberta produz uma estrutura em árvore dos serviços Web hospedados do aplicativo com seus pontos de extremidade internos ou operações, juntamente com a descrição de metadados da operação. Não há limite para o número de operações de descoberta que podem ser feitas (passo a passo). As operações descobertas são usadas posteriormente para configurar o fluxo de operações que implementam as operações do conector em relação à fonte de dados (como Importar/Exportar).

Descoberta REST: Permite que o administrador insira detalhes do serviço REST, incluindo detalhes do ponto de extremidade do serviço, do caminho do recurso, do método e do parâmetro. As informações dos serviços REST serão armazenadas no

discovery.xmlarquivo dowsconfigprojeto. Eles serão usados posteriormente pelo administrador para configurar a atividade do Serviço Web Rest no fluxo de trabalho.Configuração do esquema: Permite que o administrador configure o esquema. A configuração do esquema incluirá uma lista de tipos de objeto e atributos para um aplicativo específico. O administrador pode escolher os atributos que farão parte do esquema.

Configuração do fluxo de operação: interface do usuário do designer de fluxo de trabalho para configurar a implementação de operações de importação e exportação por tipo de objeto por meio de funções de operações de serviço Web expostas, incluindo a atribuição de parâmetros do usuário que está sendo provisionado para funções de serviço Web.

Pré-requisitos para provisionamento

Pré-requisitos no local

O computador que executa o agente de provisionamento deve ter:

- Conectividade com pontos de extremidade REST ou SOAP do aplicativo, bem como com conectividade de saída para login.microsoftonline.com, outros domínios do Microsoft Online Services e do Azure . Um exemplo é uma máquina virtual do Windows Server 2016 hospedada no Azure IaaS ou atrás de um proxy.

- Pelo menos 3 GB de RAM, para hospedar um agente de provisionamento.

- .NET Framework 4.7.2

- Um Windows Server 2016 ou uma versão posterior.

Antes de configurar o provisionamento, certifique-se de que:

- Exponha as APIs SOAP ou REST necessárias em seu aplicativo para criar, atualizar e excluir usuários.

Requisitos da nuvem

Um locatário do Microsoft Entra com o Microsoft Entra ID P1 ou Premium P2 (ou EMS E3 ou E5).

O uso desse recurso requer licenças do Microsoft Entra ID P1. Para encontrar a licença certa para os requisitos, veja Comparar as funcionalidades geralmente disponíveis do Microsoft Entra ID.

A função Administrador de Identidade Híbrida para configurar o agente de provisionamento e as funções de Administrador de Aplicativo ou Administrador de Aplicativo em Nuvem para configurar o provisionamento no portal do Azure.

Os usuários do Microsoft Entra a serem provisionados para seu aplicativo já devem estar preenchidos com quaisquer atributos que serão exigidos pelo seu aplicativo.

Instalar e configurar o Agente de Provisionamento do Microsoft Entra Connect

- Inicie sessão no portal do Azure.

- Vá para Aplicativos corporativos e selecione Novo aplicativo.

- Pesquise o aplicativo ECMA local, dê um nome ao aplicativo e selecione Criar para adicioná-lo ao seu locatário.

- No menu, navegue até a página Provisionamento do seu aplicativo.

- Selecione Introdução.

- Na página Provisionamento, altere o modo para Automático.

Em Conectividade local, selecione Baixar e instalar e selecione Aceitar termos & download.

Saia do portal e execute o instalador do agente de provisionamento, concorde com os termos de serviço e selecione Instalar.

Aguarde o assistente de configuração do agente de provisionamento do Microsoft Entra e selecione Avançar.

Na etapa Selecionar extensão, selecione Provisionamento de aplicativo local e selecione Avançar.

O agente de provisionamento usará o navegador da Web do sistema operacional para exibir uma janela pop-up para você se autenticar na ID do Microsoft Entra e, potencialmente, também no provedor de identidade da sua organização. Se você estiver usando o Internet Explorer como navegador no Windows Server, talvez seja necessário adicionar sites da Microsoft à lista de sites confiáveis do navegador para permitir que o JavaScript seja executado corretamente.

Forneça credenciais para um administrador do Microsoft Entra quando você for solicitado a autorizar. É necessário que o usuário tenha a função de Administrador de Identidade Híbrida ou Administrador Global.

Selecione Confirmar para confirmar a configuração. Quando a instalação for bem-sucedida, você poderá selecionar Sair e também fechar o instalador do Pacote do Agente de Provisionamento.

Configurar o aplicativo ECMA local

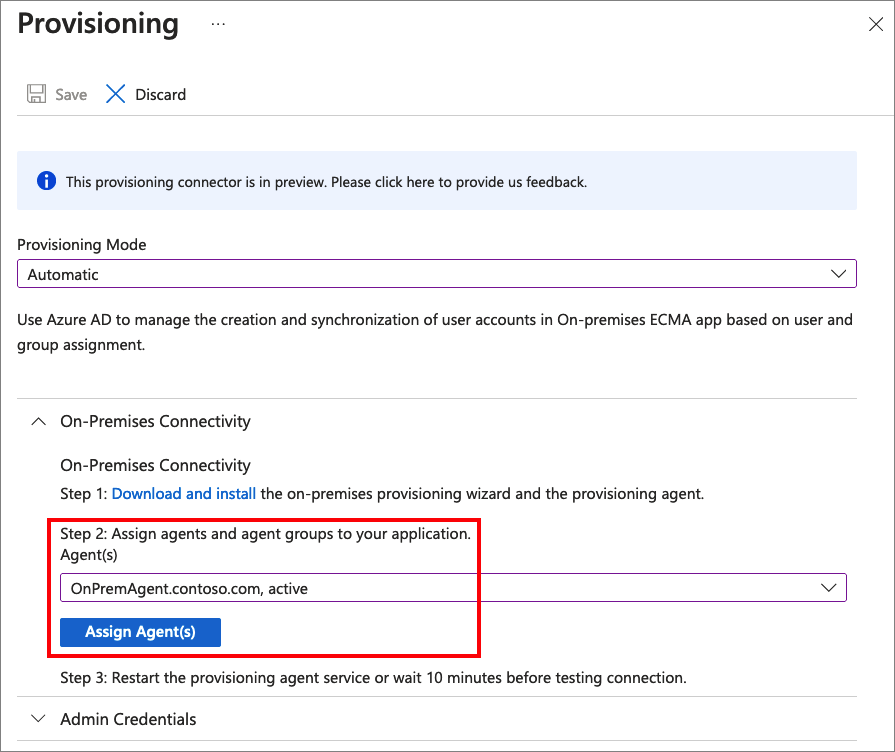

No portal, na seção Conectividade Local, selecione o agente implantado e selecione Atribuir agente(s).

Mantenha esta janela do navegador aberta enquanto conclui a próxima etapa de configuração usando o assistente de configuração.

Configurar o certificado Microsoft Entra ECMA Connector Host

No Windows Server onde o agente de provisionamento está instalado, clique com o botão direito do mouse no Assistente de Configuração do Microsoft ECMA2Host no menu Iniciar e execute como administrador. A execução como administrador do Windows é necessária para que o assistente crie os logs de eventos do Windows necessários.

Depois que a Configuração do Host do Conector ECMA for iniciada, se for a primeira vez que você executar o assistente, ele solicitará que você crie um certificado. Deixe a porta padrão 8585 e selecione Gerar certificado para gerar um certificado. O certificado gerado automaticamente será autoassinado como parte da raiz confiável. O certificado SAN corresponde ao nome do host.

Selecione Guardar.

Criar um modelo de conector de serviços Web

Antes de criar a configuração do conector de serviços Web, você precisará criar um modelo de conector de serviços Web e personalizar o modelo para atender às necessidades do seu ambiente específico. Verifique se ServiceName, EndpointName e OperationName estão corretos.

Você pode encontrar modelos de exemplo e orientações sobre como integrar com aplicativos populares, como SAP ECC 7.0 e Oracle eBusiness Suite no pacote de download de conectores. Você pode aprender como criar um novo projeto para sua fonte de dados na Ferramenta de Configuração de Serviço Web usando o guia de fluxo de trabalho para SOAP.

Para obter mais informações sobre como configurar um modelo para se conectar à API REST ou SOAP do seu próprio aplicativo, consulte Visão geral do conector de serviço Web genérico na biblioteca de documentação do MIM.

Configurar o conector de serviços Web genéricos

Nesta seção, você criará a configuração do conector para seu aplicativo.

Conecte o agente de provisionamento ao seu aplicativo

Para conectar o agente de provisionamento do Microsoft Entra com seu aplicativo, siga estas etapas:

Copie o arquivo de modelo

.wsconfigdo conector do serviço Web para aC:\Program Files\Microsoft ECMA2Host\Service\ECMApasta.Gere um token secreto que será usado para autenticar o ID do Microsoft Entra no conector. Deve ter um mínimo de 12 caracteres e ser único para cada aplicação.

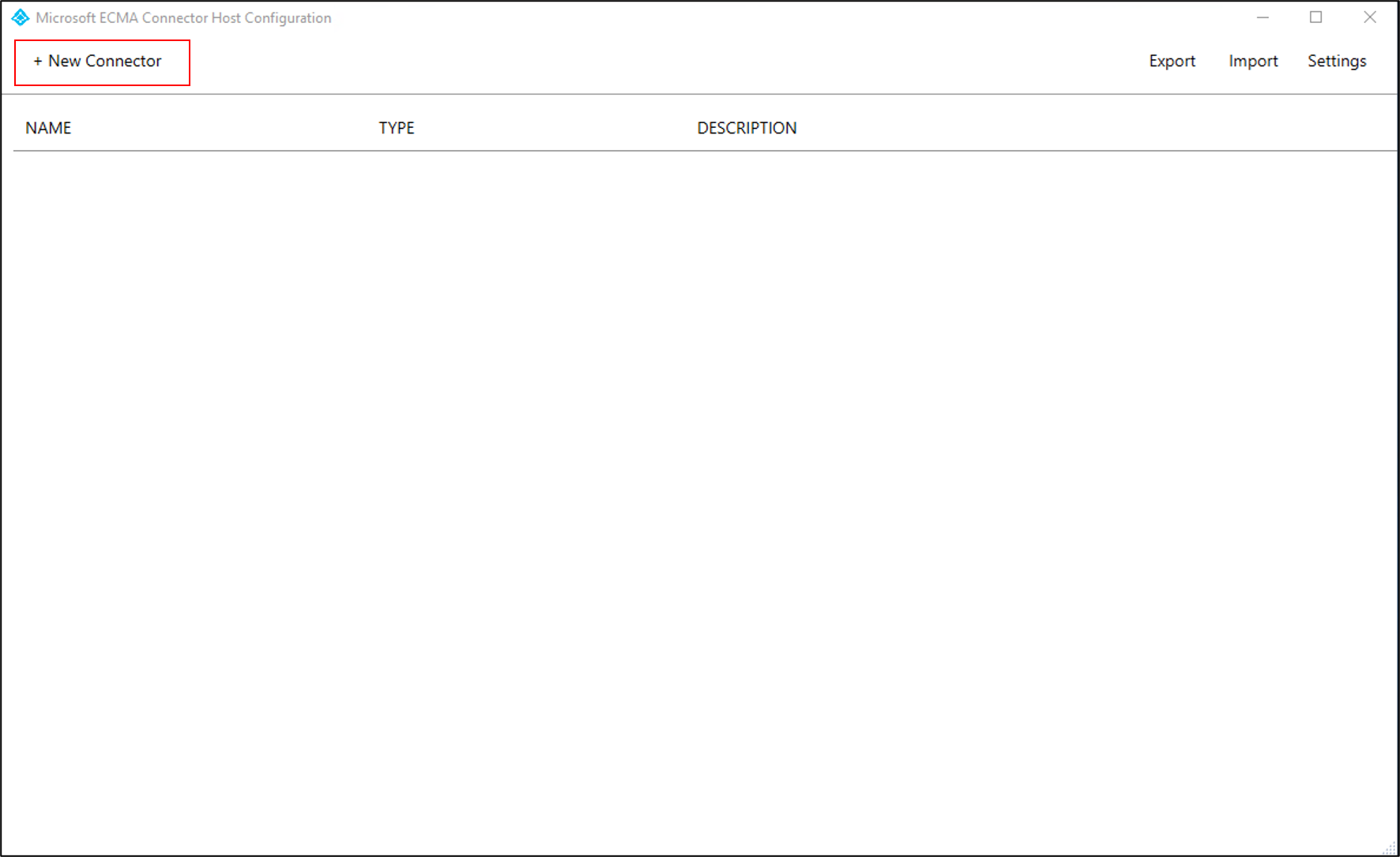

Se ainda não tiver feito isso, inicie o Assistente de Configuração do Microsoft ECMA2Host no menu Iniciar do Windows.

Selecione Novo conector.

Na página Propriedades, preencha as caixas com os valores especificados na tabela que segue a imagem e selecione Avançar.

Property valor Nome O nome escolhido para o conector, que deve ser exclusivo em todos os conectores em seu ambiente. Temporizador de sincronização automática (minutos) 120 Token secreto Insira o token secreto que você gerou para esse conector. A chave deve ter no mínimo 12 caracteres. Extensão DLL Para o conector de serviços Web, selecione Microsoft.IdentityManagement.MA.WebServices.dll. Na página Conectividade, preencha as caixas com os valores especificados na tabela que se segue à imagem e selecione Avançar.

Property Description Projeto de Serviço Web O nome do modelo de serviços Web. Host Nome do host do ponto de extremidade SOAP do seu aplicativo, por exemplo, vhcalnplci.dummy.nodomain Porta A porta de ponto de extremidade SOAP do seu aplicativo, por exemplo, 8000 Na página Recursos, preencha as caixas com os valores especificados na tabela abaixo e selecione Avançar.

Property valor Estilo de nome distinto Genérica Tipo de exportação ObjectReplace Normalização de dados Nenhuma Confirmação do objeto Normal Ativar importação Selecionado Importação Delta ativada Desselecionado Ativar exportação Selecionado Ativar exportação completa Desselecionado Ativar senha de exportação na primeira passagem Selecionado Sem valores de referência no primeiro passo de exportação Desselecionado Ativar renomeação de objeto Desselecionado Excluir-Adicionar como Substituir Desselecionado

Nota

Se o modelo do conector de serviços Web for aberto para edição na Ferramenta de Configuração de Serviços Web, você receberá um erro.

Na página Global, preencha as caixas e selecione Avançar.

Na página Partições, selecione Avançar.

Na página Executar Perfis, mantenha a caixa de seleção Exportar marcada. Marque a caixa de seleção Importação completa e selecione Avançar. O perfil de execução Exportar será usado quando o host do ECMA Connector precisar enviar alterações da ID do Microsoft Entra para seu aplicativo para inserir, atualizar e excluir registros. O perfil de execução de Importação Completa será usado quando o serviço de host do ECMA Connector for iniciado, para ler o conteúdo atual do seu aplicativo.

Property valor Exportar Executar perfil que exportará dados para seu aplicativo Este perfil de execução é necessário. Importação total Execute o perfil que importará todos os dados do seu aplicativo. Importação Delta Execute o perfil que importará apenas as alterações do seu aplicativo desde a última importação completa ou delta. Na página Tipos de Objeto , preencha as caixas e selecione Avançar. Use a tabela que segue a imagem para obter orientação sobre as caixas individuais.

Âncora : Os valores deste atributo devem ser exclusivos para cada objeto no sistema de destino. O serviço de provisionamento do Microsoft Entra consultará o host do conector ECMA usando esse atributo após o ciclo inicial. Esse valor é definido no modelo de conector de serviços Web.

DN : A opção Gerado automaticamente deve ser selecionada na maioria dos casos. Se não estiver selecionado, certifique-se de que o atributo DN está mapeado para um atributo no Microsoft Entra ID que armazena o DN neste formato: CN = anchorValue, Object = objectType. Para obter mais informações sobre âncoras e DN, consulte Sobre atributos de âncora e nomes distintos.

Property valor Objeto de destino User Âncora nome de utilizador DN nome de utilizador Gerado automaticamente Selecionado

O host do conector ECMA descobre os atributos suportados pelo seu aplicativo. Em seguida, você pode escolher quais dos atributos descobertos deseja expor ao ID do Microsoft Entra. Esses atributos podem ser configurados no portal do Azure para provisionamento. Na página Selecionar Atributos, adicione todos os atributos na lista suspensa, um de cada vez. A lista suspensa Atributo mostra qualquer atributo que foi descoberto em seu aplicativo e não foi escolhido na página anterior Selecionar Atributos . Depois que todos os atributos relevantes tiverem sido adicionados, selecione Avançar.

Na página Desprovisionamento, em Desabilitar fluxo, selecione Excluir. Os atributos selecionados na página anterior não estarão disponíveis para seleção na página Desprovisionamento. Selecione Concluir.

Nota

Se você usar o valor do atributo set, lembre-se de que somente valores booleanos são permitidos.

Na página Desprovisionamento, em Desabilitar fluxo, selecione Nenhum se você controlar o status da conta de usuário com uma propriedade como expirationTime. Em Fluxo de exclusão, selecione Nenhum se não quiser excluir usuários do aplicativo ou Excluir se quiser. Selecione Concluir.

Verifique se o serviço ECMA2Host está em execução

No servidor que executa o Microsoft Entra ECMA Connector Host, selecione Iniciar.

Digite executar e digite services.msc na caixa.

Na lista Serviços, verifique se o Microsoft ECMA2Host está presente e em execução. Caso contrário, selecione Iniciar.

Se você iniciou recentemente o serviço e tem muitos objetos de usuário em seu aplicativo, aguarde alguns minutos para que o conector estabeleça uma conexão com seu aplicativo e execute a importação completa inicial.

Configurar a conexão do aplicativo no portal do Azure

Retorne à janela do navegador da Web onde você estava configurando o provisionamento do aplicativo.

Nota

Se a janela tiver expirado, você precisará selecionar novamente o agente.

- Inicie sessão no portal do Azure.

- Vá para Aplicativos corporativos e o aplicativo ECMA local.

- Selecione Provisionamento.

- Selecione Introdução e, em seguida, altere o modo para Automático, na seção Conectividade Local, selecione o agente implantado e selecione Atribuir Agente(s). Caso contrário, vá para Editar provisionamento.

Na secção Credenciais de administrador, introduza o seguinte URL. Substitua a

{connectorName}parte pelo nome do conector no host do conector ECMA. O nome do conector diferencia maiúsculas de minúsculas e deve ser o mesmo caso que foi configurado no assistente. Você também pode substituirlocalhostpelo nome do host da máquina.Property valor URL do locatário https://localhost:8585/ecma2host_APP1/scimInsira o valor de Token secreto que você definiu quando criou o conector.

Nota

Se você acabou de atribuir o agente para o aplicativo, aguarde 10 minutos para que o registro seja concluído. O teste de conectividade não funcionará até que o registro seja concluído. Forçar a conclusão do registro do agente reiniciando o agente de provisionamento no servidor pode acelerar o processo de registro. Vá para o servidor, procure serviços na barra de pesquisa do Windows, identifique o Serviço do Agente de Provisionamento do Microsoft Entra Connect, clique com o botão direito do mouse no serviço e reinicie.

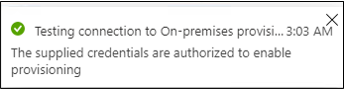

Selecione Testar conexão e aguarde um minuto.

Depois que o teste de conexão for bem-sucedido e indicar que as credenciais fornecidas estão autorizadas a habilitar o provisionamento, selecione Salvar.

Configurar mapeamentos de atributos

Agora você mapeará atributos entre a representação do usuário no Microsoft Entra ID e a representação do usuário em seu aplicativo.

Você usará o portal do Azure para configurar o mapeamento entre os atributos do usuário do Microsoft Entra e os atributos que você selecionou anteriormente no assistente de configuração do Host ECMA.

Certifique-se de que o esquema do Microsoft Entra inclua os atributos exigidos pelo seu aplicativo. Se ele exigir que os usuários tenham um atributo, e esse atributo ainda não fizer parte do esquema do Microsoft Entra para um usuário, você precisará usar o recurso de extensão de diretório para adicionar esse atributo como uma extensão.

No centro de administração do Microsoft Entra, em Aplicativos corporativos, selecione o aplicativo ECMA local e, em seguida, a página Provisionamento .

Selecione Editar provisionamento e aguarde 10 segundos.

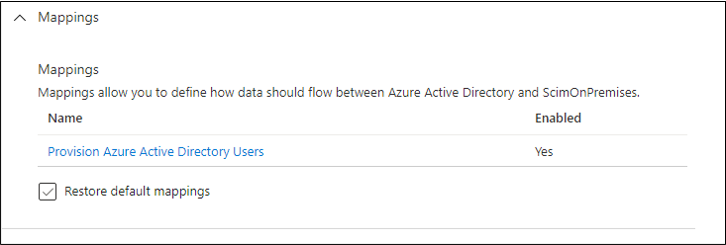

Expanda Mapeamentos e selecione Provisionar usuários do Microsoft Entra. Se esta for a primeira vez que você configurou os mapeamentos de atributos para este aplicativo, haverá apenas um mapeamento presente, para um espaço reservado.

Para confirmar que o esquema do seu aplicativo está disponível no Microsoft Entra ID, marque a caixa de seleção Mostrar opções avançadas e selecione Editar lista de atributos para ScimOnPremises. Certifique-se de que todos os atributos selecionados no assistente de configuração estejam listados. Caso contrário, aguarde alguns minutos até que o esquema seja atualizado e, em seguida, recarregue a página. Depois de ver os atributos listados, cancele esta página para retornar à lista de mapeamentos.

Agora, clique no mapeamento userPrincipalName PLACEHOLDER. Esse mapeamento é adicionado por padrão quando você configura o provisionamento local pela primeira vez.

Altere o valor para corresponder ao seguinte:

| Tipo de mapeamento | Atributo Source | Atributo de destino |

|---|---|---|

| Direct | userPrincipalName | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userName |

Agora selecione Adicionar Novo Mapeamento e repita a próxima etapa para cada mapeamento.

Especifique os atributos de origem e destino para cada um dos atributos que seu aplicativo requer. Por exemplo,

Atributo Microsoft Entra Atributo ScimOnPremises Precedência correspondente Aplicar este mapeamento ToUpper(Word([userPrincipalName], 1, "@"), ) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userName 1 Somente durante a criação do objeto Redact("Pass@w0rd1") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:export_password Somente durante a criação do objeto cidade urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:city Sempre Nome da empresa urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:company Sempre departamento urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:department Sempre correio urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:email Sempre Switch([IsSoftDeleted], , "Falso", "9999-12-31", "Verdadeiro", "1990-01-01") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:expirationTime Sempre givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:firstName Sempre surname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:lastName Sempre telephoneNumber urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:telephoneNumber Sempre jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:jobTitle Sempre Depois que todos os mapeamentos tiverem sido adicionados, selecione Salvar.

Atribuir utilizadores à aplicação

Agora que você tem o Microsoft Entra ECMA Connector Host conversando com o Microsoft Entra ID e o mapeamento de atributos configurado, você pode passar para configurar quem está no escopo para provisionamento.

Importante

Se você entrou usando uma função de Administrador de Identidade Híbrida, precisará sair e entrar com uma conta que tenha a função de Administrador de Aplicativos, Administrador de Aplicativos na Nuvem ou Administrador Global, para esta seção. A função Administrador de Identidade Híbrida não tem permissões para atribuir usuários a aplicativos.

Se houver usuários existentes em seu aplicativo, você deverá criar atribuições de função de aplicativo para esses usuários existentes. Para saber mais sobre como criar atribuições de função de aplicativo em massa, consulte Governando os usuários existentes de um aplicativo no Microsoft Entra ID.

Caso contrário, se não houver usuários atuais do aplicativo, selecione um usuário de teste do Microsoft Entra que será provisionado para o aplicativo.

Certifique-se de que o usuário que você selecionará tenha todas as propriedades que serão mapeadas para os atributos necessários do seu aplicativo.

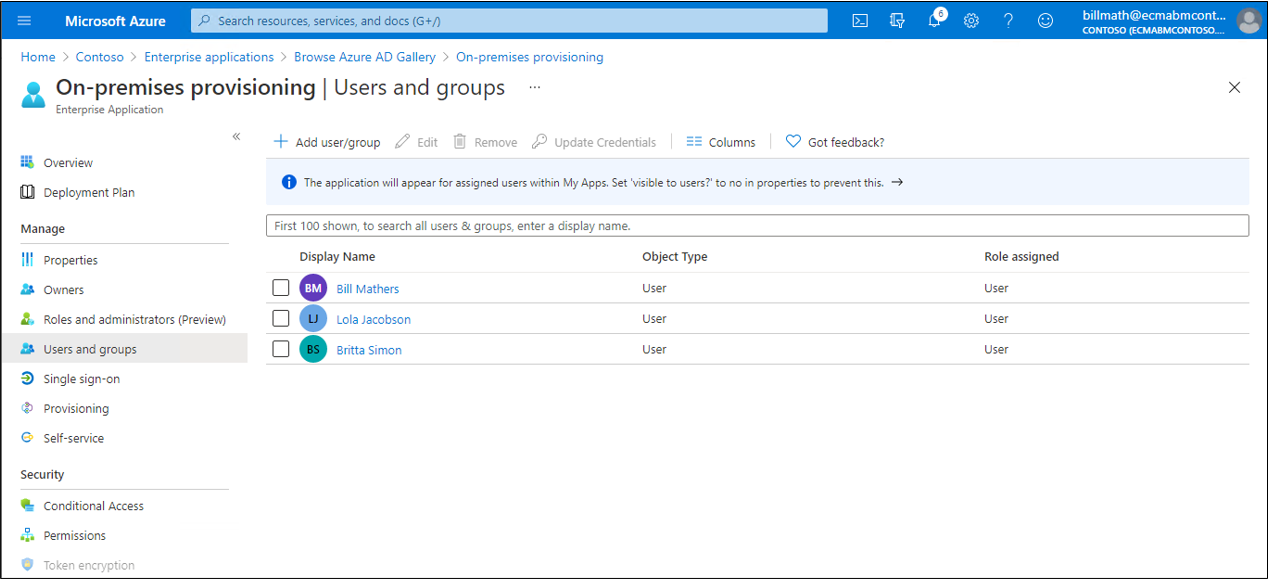

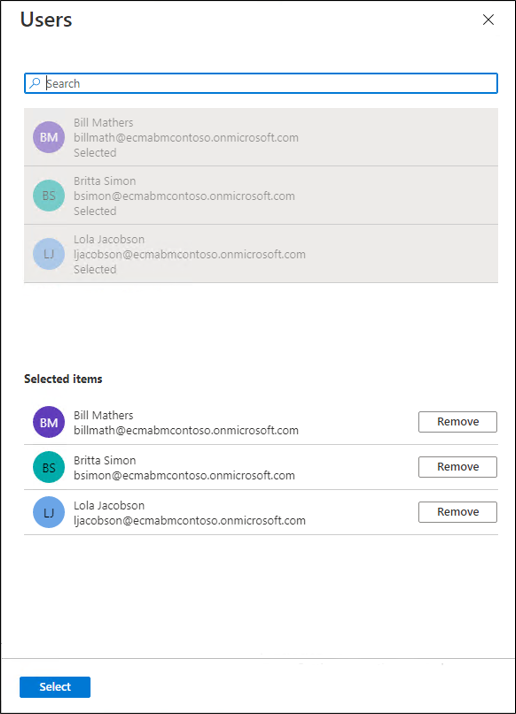

No portal do Azure, selecione Aplicativos corporativos.

Selecione o aplicativo ECMA local.

À esquerda, em Gerir, selecione Utilizadores e grupos.

Selecione Adicionar usuário/grupo.

Em Usuários, selecione Nenhum selecionado.

Selecione os usuários à direita e selecione o botão Selecionar .

Agora selecione Atribuir.

Provisionamento de teste

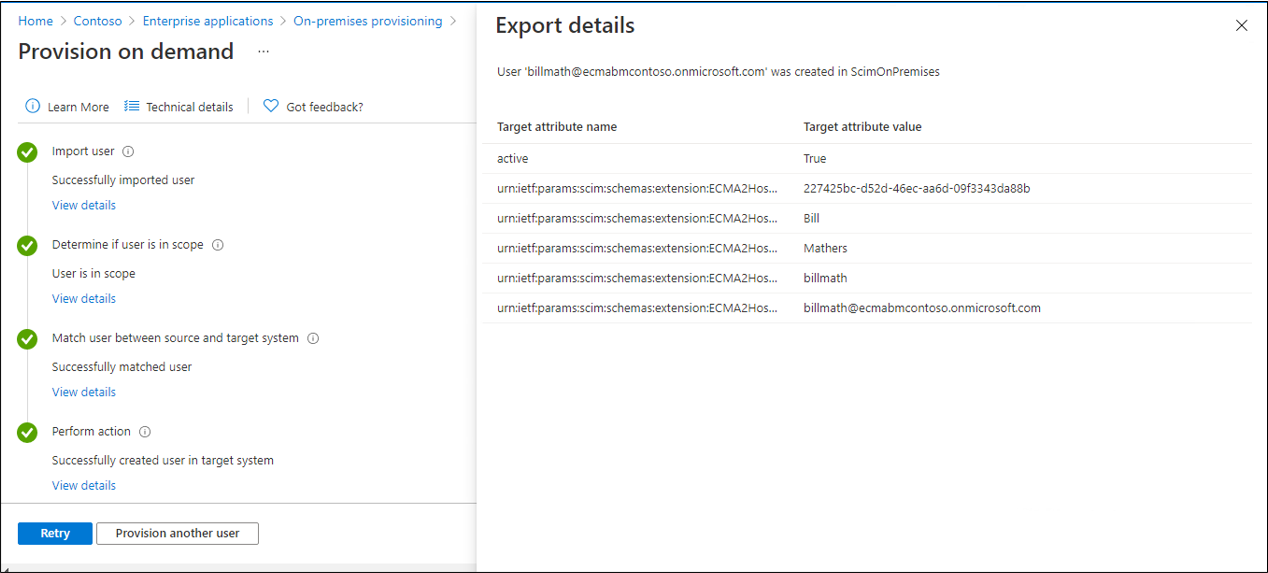

Agora que seus atributos estão mapeados e os usuários são atribuídos, você pode testar o provisionamento sob demanda com um de seus usuários.

No portal do Azure, selecione Aplicativos corporativos.

Selecione o aplicativo ECMA local.

À esquerda, selecione Provisionamento.

Selecione Provisão sob demanda.

Procure um dos seus usuários de teste e selecione Provisionar.

Após alguns segundos, aparecerá a mensagem Usuário criado com êxito no sistema de destino, com uma lista dos atributos do usuário.

Comece a provisionar usuários

Depois que o provisionamento sob demanda for bem-sucedido, retorne à página de configuração de provisionamento. Verifique se o escopo está definido apenas para usuários e grupos atribuídos, ative o provisionamento e selecione Salvar.

Aguarde até 40 minutos para que o serviço de provisionamento seja iniciado. Após a conclusão do trabalho de provisionamento, conforme descrito na próxima seção, se você tiver concluído o teste, poderá alterar o status do provisionamento para Desativado e selecionar Salvar. Essa ação impede que o serviço de provisionamento seja executado no futuro.

Solução de problemas de erros de provisionamento

Se um erro for mostrado, selecione Exibir logs de provisionamento. Procure no log uma linha na qual o Status é Falha e selecione nessa linha.

Para obter mais informações, mude para a guia Solução de problemas & Recomendações .