Como funciona: Autenticação multifator Microsoft Entra

A autenticação multifator é um processo no qual os usuários são solicitados durante o processo de login para uma forma adicional de identificação, como um código em seu celular ou uma digitalização de impressão digital.

Se você usar apenas uma senha para autenticar um usuário, isso deixará um vetor inseguro para ataque. Se a senha for fraca ou tiver sido exposta em outro lugar, um invasor pode estar usando-a para obter acesso. Quando você precisa de uma segunda forma de autenticação, a segurança é aumentada porque esse fator adicional não é algo fácil para um invasor obter ou duplicar.

A autenticação multifator do Microsoft Entra funciona exigindo dois ou mais dos seguintes métodos de autenticação:

- Algo que você sabe, normalmente uma senha.

- Algo que você tem, como um dispositivo confiável que não é facilmente duplicado, como um telefone ou chave de hardware.

- Algo que você é - biometria como uma impressão digital ou escaneamento facial.

A autenticação multifator do Microsoft Entra também pode proteger ainda mais a redefinição de senha. Quando os usuários se registram para autenticação multifator do Microsoft Entra, eles também podem se registrar para redefinição de senha de autoatendimento em uma etapa. Os administradores podem escolher formas de autenticação secundária e configurar desafios para MFA com base em decisões de configuração.

Não é necessário alterar aplicativos e serviços para usar a autenticação multifator do Microsoft Entra. Os prompts de verificação fazem parte da entrada do Microsoft Entra, que solicita e processa automaticamente o desafio de MFA quando necessário.

Nota

O idioma do prompt é determinado pelas configurações de localidade do navegador. Se você usa saudações personalizadas, mas não tem uma para o idioma identificado na localidade do navegador, o inglês é usado por padrão. O NPS (Servidor de Diretivas de Rede) sempre usará o inglês por padrão, independentemente das saudações personalizadas. O inglês também é usado por padrão se a localidade do navegador não puder ser identificada.

Métodos de verificação disponíveis

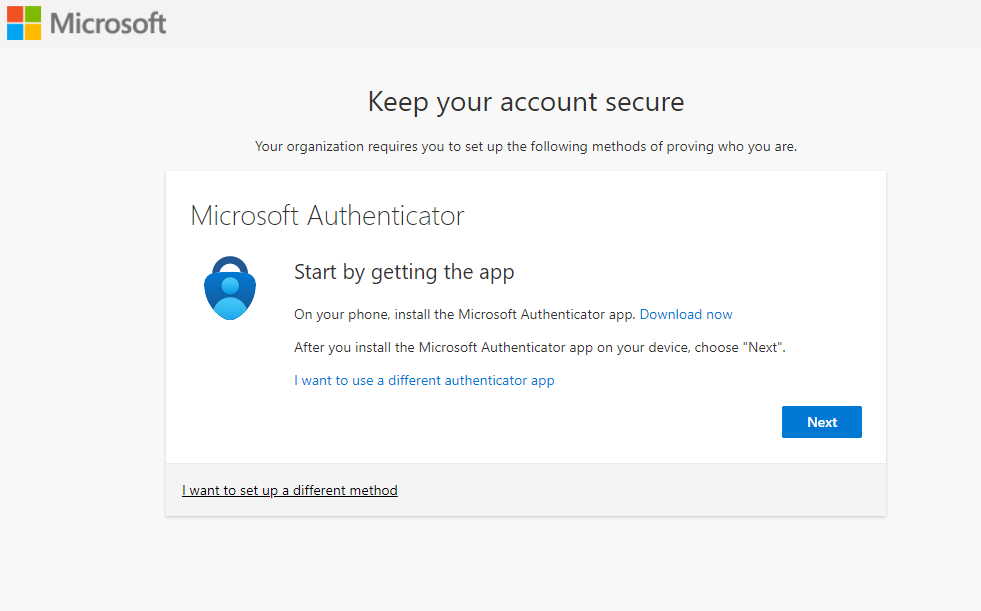

Quando os usuários entram em um aplicativo ou serviço e recebem um prompt de MFA, eles podem escolher uma de suas formas registradas de verificação adicional. Os usuários podem acessar Meu Perfil para editar ou adicionar métodos de verificação.

As seguintes formas adicionais de verificação podem ser usadas com a autenticação multifator do Microsoft Entra:

- Microsoft Authenticator

- Authenticator Lite (no Outlook)

- Windows Hello para empresas

- Chave de segurança FIDO2

- Token de hardware OATH (visualização)

- Token de software OATH

- SMS

- Chamada de voz

Como habilitar e usar a autenticação multifator do Microsoft Entra

Você pode usar padrões de segurança em locatários do Microsoft Entra para habilitar rapidamente o Microsoft Authenticator para todos os usuários. Você pode habilitar a autenticação multifator do Microsoft Entra para solicitar aos usuários e grupos verificações adicionais durante o login.

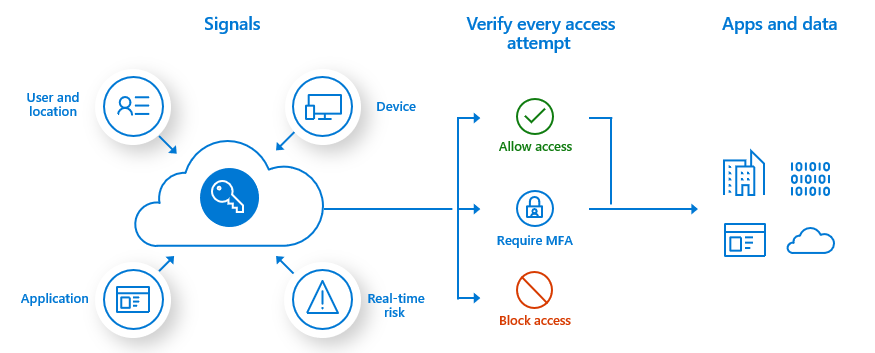

Para controles mais granulares, você pode usar políticas de Acesso Condicional para definir eventos ou aplicativos que exigem MFA. Essas políticas podem permitir a entrada regular quando o usuário está na rede corporativa ou em um dispositivo registrado, mas solicitam fatores de verificação adicionais quando o usuário está remoto ou em um dispositivo pessoal.

Próximos passos

Para saber mais sobre licenciamento, consulte Recursos e licenças para autenticação multifator do Microsoft Entra.

Para saber mais sobre diferentes métodos de autenticação e validação, consulte Métodos de autenticação no Microsoft Entra ID.

Para ver o MFA em ação, habilite a autenticação multifator do Microsoft Entra para um conjunto de usuários de teste no seguinte tutorial: