Gateway de Ambiente de Trabalho Remoto e Servidor Multi-Factor Authentication do Azure com o RADIUS

Muitas vezes, o Gateway de Área de Trabalho Remota (RD) usa os NPS (Serviços de Diretiva de Rede) locais para autenticar usuários. Este artigo descreve como encaminhar um pedido RADIUS fora do Gateway de Ambiente de Trabalho Remoto (através do NPS local) para o Servidor Multi-Factor Authentication. A combinação do MFA do Azure e o Gateway de RD significa que os utilizadores podem a aceder aos respetivos ambientes de trabalho a partir de qualquer lugar, executando a autenticação incontestável.

Uma vez que a Autenticação do Windows para os serviços de terminal não é suportada para o Server 2012 R2, utilize o Gateway de RD e RADIUS para integrar com o Servidor de MFA.

Instale o Servidor Multi-Factor Authentication num servidor separado, o qual irá utilizar o proxy no pedido RADIUS de volta para o NPS no Servidor de Gateway de Ambiente de Trabalho Remoto. Após o NPS validar o nome de utilizador e a palavra-passe, ele devolve uma resposta ao Servidor Multi-Factor Authentication. Em seguida, o Servidor MFA realiza o segundo fator de autenticação e devolve um resultado ao gateway.

Importante

Em setembro de 2022, a Microsoft anunciou a descontinuação do Azure Multi-Factor Authentication Server. A partir de 30 de setembro de 2024, as implantações do Servidor Azure Multi-Factor Authentication não atenderão mais às solicitações de MFA (autenticação multifator), o que pode fazer com que as autenticações falhem em sua organização. Para garantir serviços de autenticação ininterruptos e permanecer em um estado com suporte, as organizações devem migrar os dados de autenticação de seus usuários para o serviço Azure MFA baseado em nuvem usando o Utilitário de Migração mais recente incluído na atualização mais recente do Azure MFA Server. Para obter mais informações, consulte Migração do Azure MFA Server.

Para começar a usar o MFA baseado em nuvem, consulte Tutorial: Eventos de entrada de usuário seguro com a Autenticação Multifator do Azure.

Se você usa MFA baseada em nuvem, veja como integrar com a autenticação RADIUS para a Autenticação Multifator do Azure.

Pré-requisitos

- Um Servidor de MFA do Azure associado a um domínio. Se ainda não tiver um instalado, siga os passos em Getting started with the Azure Multi-Factor Authentication Server (Introdução ao Servidor Multi-Factor Authentication do Azure).

- Um servidor NPS configurado existente.

- Um Gateway de Ambiente de Trabalho Remoto que autentica com os Serviços de Política de Rede.

Nota

Este artigo deve ser usado apenas com implantações do MFA Server, não com o Azure MFA (baseado em nuvem).

Configurar o Gateway de Ambiente de Trabalho Remoto

Configure o Gateway de RD para enviar a autenticação RADIUS para um Servidor Multi-Factor Authentication do Azure.

- No Gestor de Gateway de RD, clique com o botão direito do rato no nome do servidor e selecione Propriedades.

- Aceda ao separador Arquivo CAP de RD e selecione Servidor central a executar o NPS.

- Adicione um ou mais Servidores Multi-Factor Authentication do Azure como servidores RADIUS ao introduzir o nome ou o endereço IP de cada servidor.

- Crie um segredo partilhado para cada servidor.

Configurar o NPS

O Gateway de RD utiliza o NPS para enviar o pedido RADIUS para o Multi-Factor Authentication do Azure. Para configurar o NPS, primeiro altera as definições do tempo limite para impedir que o Gateway de RD exceda o tempo limite, antes da verificação de dois passos ser concluída. Em seguida, atualize o NPS para receber as autenticações RADIUS do seu Servidor de MFA. Utilize o procedimento seguinte para configurar o NPS:

Modificar a política de tempo limite

- No NPS, abra o menu Clientes e Servidor RADIUS na coluna esquerda e selecione em Grupos de Servidores RADIUS Remotos.

- Selecione o GRUPO DE SERVIDOR DE GATEWAY DE TS.

- Aceda ao separador Balanceamento de Carga.

- Altere o Número de segundos sem resposta antes de o pedido ser cancelado e o Número de segundos entre pedidos quando o servidor é identificado como não disponível para entre 30 a 60 segundos. (Se achar que o servidor continua a exceder o tempo limite durante a autenticação, pode voltar aqui e aumentar o número de segundos.)

- Aceda ao separador Autenticação/Conta e certifique-se de que as portas RADIUS especificadas correspondem às portas em que o Servidor Multi-Factor Authentication está a escutar.

Preparar o NPS para receber as autenticações a partir do Servidor de MFA

- Clique com o botão direito do rato em Clientes RADIUS em Clientes RADIUS e Servidores na coluna esquerda e selecione Novo.

- Adicione o Servidor Multi-Factor Authentication do Azure como cliente RADIUS. Escolha um nome amigável e especifique um segredo partilhado.

- Abra o menu Políticas na coluna esquerda e selecione Políticas de Pedido de Ligação. Deve ver uma política denominada POLÍTICA DE AUTORIZAÇÃO DO GATEWAY TS que foi criada quando o Gateway de RD foi configurado. Esta política encaminha os pedidos RADIUS para o Servidor Multi-Factor Authentication.

- Clique com o botão direito do rato em POLÍTICA DE AUTORIZAÇÃO DE GATEWAY TS e selecione Duplicar Política.

- Abra a nova política e aceda ao separador Condições.

- Adicione uma condição que corresponda ao Nome Amigável do Cliente com o nome amigável definido no passo 2 para o cliente RADIUS do Servidor Multi-Factor Authentication do Azure.

- Aceda ao separador Definições e selecione Autenticação.

- Altere o Fornecedor de Autenticação para Autenticar pedidos neste servidor. Esta política assegura que, quando o NPS recebe um pedido RADIUS do Servidor MFA do Azure, a autenticação ocorre localmente em vez de enviar um pedido RADIUS novamente para o Servidor Multi-Factor Authentication do Azure, o que poderia resultar numa condição de ciclo.

- Para impedir uma condição de ciclo, certifique-se de que a nova política é pedida ACIMA da política original no painel Políticas de Pedido de Ligação.

Configurar o Multi-Factor Authentication do Azure

O Servidor Multi-Factor Authentication do Azure está configurado como um proxy RADIUS entre o Gateway de RD e o NPS. Deve ser instalado num servidor associado a um domínio separado do servidor do Gateway de RD. Utilize o seguinte procedimento para configurar o Servidor Multi-Factor Authentication do Azure.

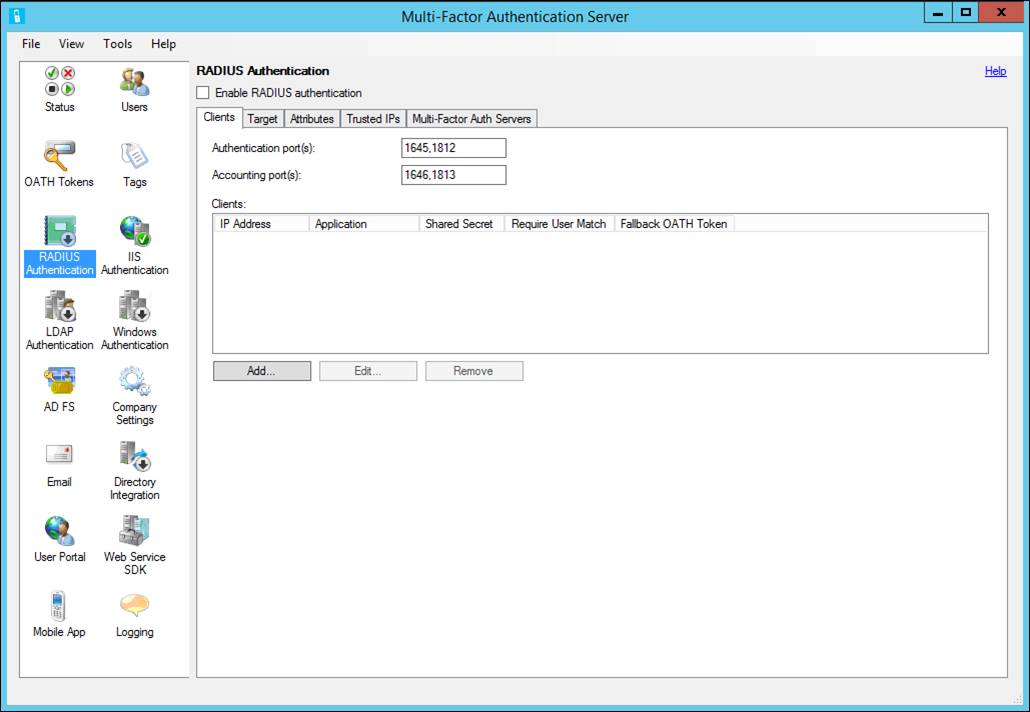

- Abra o Servidor Multi-Factor Authentication do Azure e selecione no ícone Autenticação RADIUS.

- Marque a caixa de verificação Ativar autenticação RADIUS.

- No separador Clientes, certifique-se de que as portas correspondem ao que está configurado no NPS e, em seguida, selecione Adicionar.

- Adicione o endereço IP do servidor do Gateway de RD, o nome da aplicação (opcional) e um segredo partilhado. O segredo partilhado tem de ser o mesmo no Servidor Multi-Factor Authentication do Azure e no Gateway de RD.

- Aceda ao separador Destino e selecione o botão de rádio Servidor(es) RADIUS.

- Selecione Adicionar e introduza o segredo partilhado do endereço IP e as portas do servidor NPS. A menos que esteja a utilizar um NPS central, o cliente RADIUS e o destino RADIUS são os mesmos. O segredo partilhado tem de corresponder a uma configuração na secção Cliente RADIUS do servidor NPS.

Próximos passos

Integre a MFA do Azure e aplicações Web do IIS

Obtenha as respostas na FAQ sobre o Multi-Factor Authentication do Azure