Usar revisões de acesso para gerenciar usuários excluídos das políticas de Acesso Condicional

Em um mundo ideal, todos os usuários seguem as políticas de acesso para proteger o acesso aos recursos da sua organização. No entanto, às vezes há casos de negócios que exigem que você faça exceções. Este artigo aborda alguns exemplos de situações em que as exclusões podem ser necessárias. Enquanto administrador de TI, pode gerir esta tarefa, evitar a supervisão de exceções de política e disponibilizar aos auditores a prova de que estas exceções são revistas regularmente através das revisões de acesso do Microsoft Entra.

Nota

É necessária uma licença válida do Microsoft Entra ID P2 ou Microsoft Entra ID Governance, Enterprise Mobility + Security E5 paga ou de avaliação para utilizar as análises de acesso do Microsoft Entra. Para obter mais informações, consulte Edições do Microsoft Entra.

Por que você excluiria os usuários das políticas?

Digamos que, como administrador, você decida usar o Acesso Condicional do Microsoft Entra para exigir autenticação multifator (MFA) e limitar as solicitações de autenticação a redes ou dispositivos específicos. Durante o planejamento da implantação, você percebe que nem todos os usuários podem atender a esses requisitos. Por exemplo, você pode ter usuários que trabalham em escritórios remotos, não fazem parte da sua rede interna. Você também pode ter que acomodar usuários que se conectam usando dispositivos não suportados enquanto aguardam que esses dispositivos sejam substituídos. Em resumo, a empresa precisa que esses usuários entrem e façam seu trabalho para que você os exclua das políticas de Acesso Condicional.

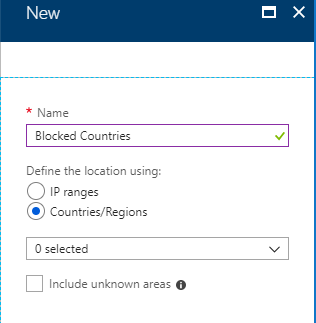

Como outro exemplo, você pode estar usando locais nomeados no Acesso Condicional para especificar um conjunto de países e regiões dos quais você não deseja permitir que os usuários acessem seus locatários.

Infelizmente, alguns utilizadores podem ainda ter uma razão válida para iniciar sessão a partir destes países/regiões bloqueados. Por exemplo, os usuários podem estar viajando a trabalho e precisam acessar recursos corporativos. Nesse caso, a política de Acesso Condicional para bloquear esses países/regiões pode usar um grupo de segurança na nuvem para os usuários excluídos da política. Os usuários que precisam de acesso durante a viagem, podem se adicionar ao grupo usando o gerenciamento de grupo de autoatendimento do Microsoft Entra.

Outro exemplo pode ser que você tenha uma política de Acesso Condicional que bloqueia a autenticação herdada para a maioria dos usuários. No entanto, se você tiver alguns usuários que precisam usar métodos de autenticação herdados para acessar seus recursos por meio do Office 2010 ou clientes baseados em IMAP/SMTP/POP, poderá excluir esses usuários da política que bloqueia métodos de autenticação herdados.

Nota

A Microsoft recomenda vivamente que bloqueie a utilização de protocolos herdados no seu inquilino para melhorar a sua postura de segurança.

Por que as exclusões são desafiadoras?

No Microsoft Entra ID, você pode definir o escopo de uma política de Acesso Condicional para um conjunto de usuários. Você também pode configurar exclusões selecionando funções do Microsoft Entra, usuários individuais ou convidados. Lembre-se de que, quando as exclusões são configuradas, a intenção da política não pode ser imposta aos usuários excluídos. Se as exclusões forem configuradas usando uma lista de usuários ou usando grupos de segurança locais herdados, você terá visibilidade limitada das exclusões. Como resultado:

Os usuários podem não saber que estão excluídos.

Os usuários podem ingressar no grupo de segurança para ignorar a política.

Os usuários excluídos poderiam ter se qualificado para a exclusão antes, mas não mais se qualificar para ela.

Frequentemente, quando você configura uma exclusão pela primeira vez, há uma lista restrita de usuários que ignoram a política. Com o tempo, mais usuários são adicionados à exclusão e a lista cresce. Em algum momento, você precisa revisar a lista e confirmar se cada um desses usuários ainda está qualificado para exclusão. Gerenciar a lista de exclusão, de um ponto de vista técnico, pode ser relativamente fácil, mas quem toma as decisões de negócios e como você garante que tudo seja auditável? No entanto, se você configurar a exclusão usando um grupo do Microsoft Entra, poderá usar as revisões de acesso como um controle de compensação, para aumentar a visibilidade e reduzir o número de usuários excluídos.

Como criar um grupo de exclusão em uma política de Acesso Condicional

Siga estas etapas para criar um novo grupo do Microsoft Entra e uma política de Acesso Condicional que não se aplica a esse grupo.

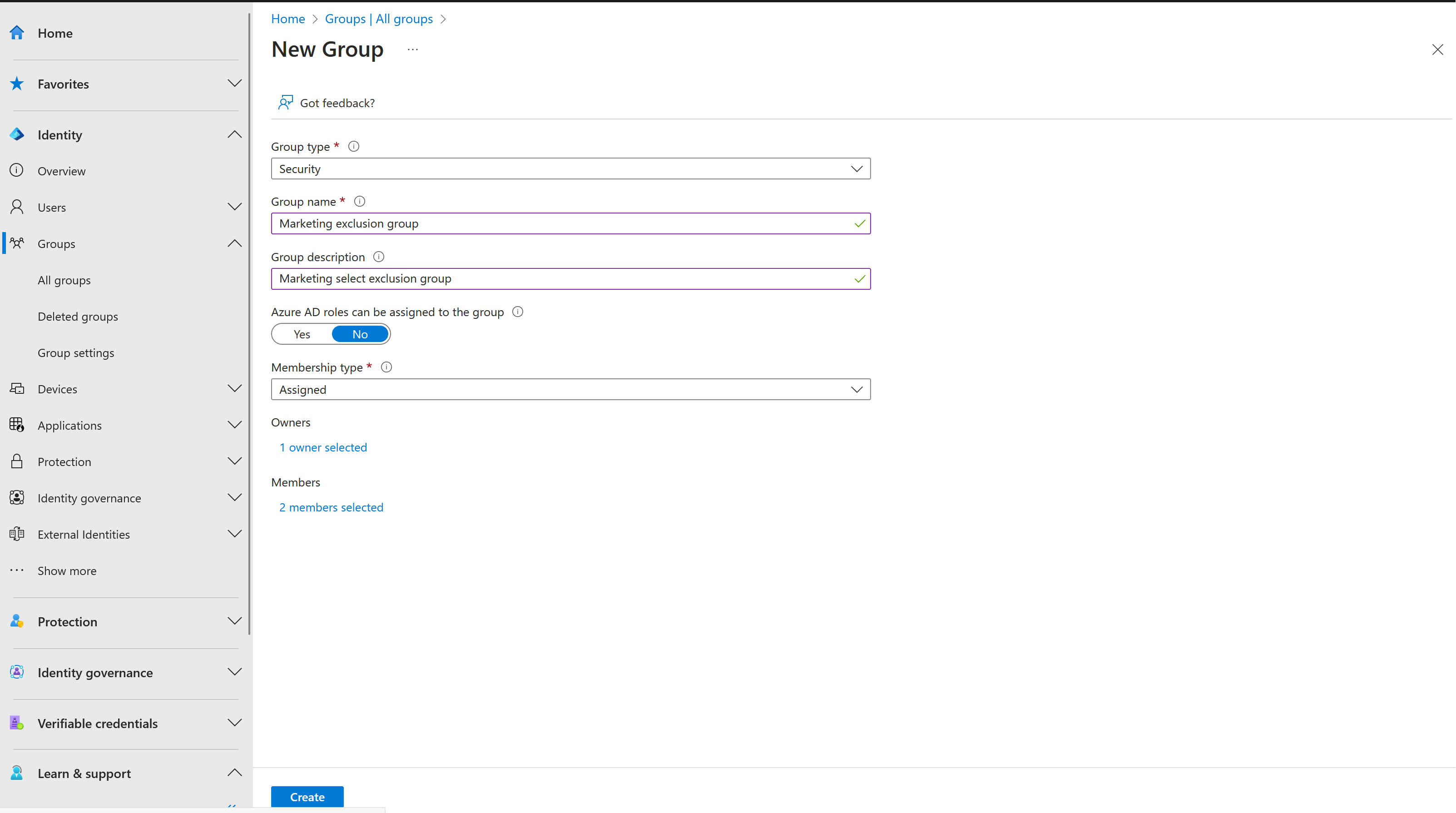

Criar um grupo de exclusão

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

Navegue até Grupos>de identidade>Todos os grupos.

Selecione Novo grupo.

Na lista Tipo de grupo, selecione Segurança. Especifique um nome e uma descrição.

Certifique-se de definir o tipo de associação como atribuído.

Selecione os utilizadores que devem fazer parte deste grupo de exclusão e, em seguida, selecione Criar.

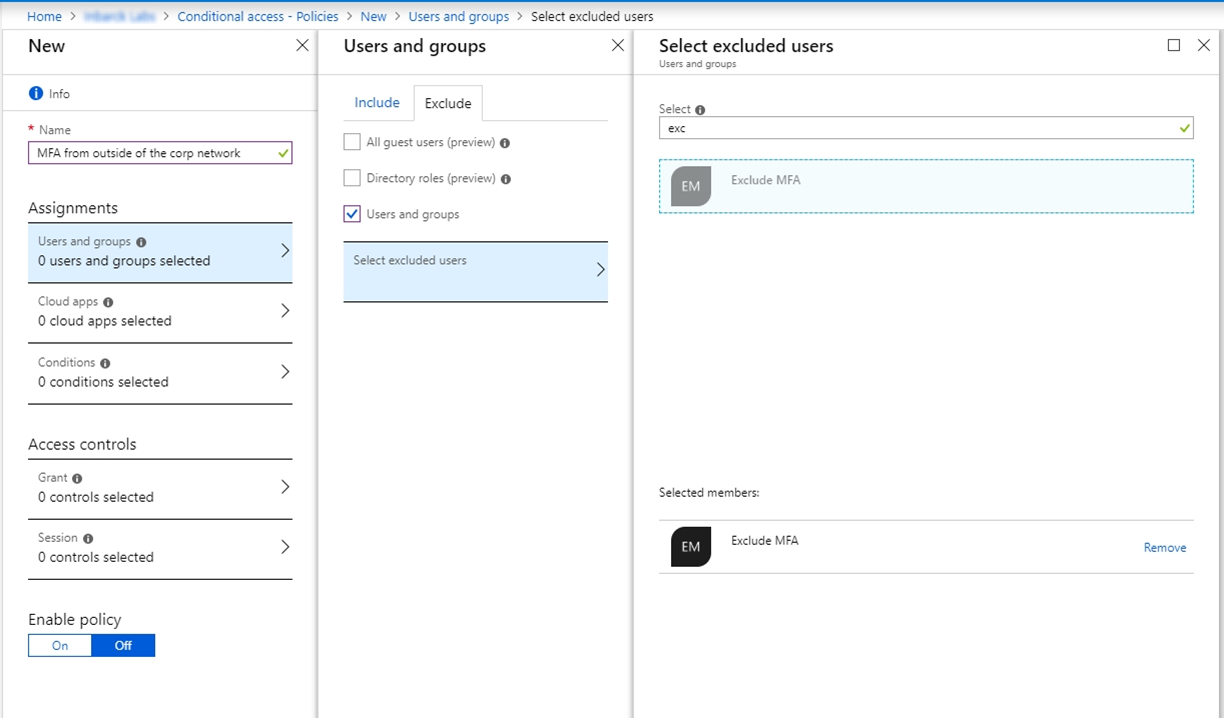

Criar uma política de Acesso Condicional que exclua o grupo

Agora você pode criar uma política de Acesso Condicional que usa esse grupo de exclusão.

Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

Navegue até Acesso condicional de proteção>.

Selecione Criar nova política.

Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

Em Atribuições, selecione Usuários e grupos.

Na guia Incluir, selecione Todos os usuários.

Em Excluir, selecione Usuários e grupos e escolha o grupo de exclusão que você criou.

Nota

Como prática recomendada, é recomendável excluir pelo menos uma conta de administrador da política durante o teste para garantir que você não esteja bloqueado do seu locatário.

Continue com a configuração da política de Acesso Condicional com base nos seus requisitos organizacionais.

Vamos abordar dois exemplos em que você pode usar as revisões de acesso para gerenciar exclusões nas políticas de Acesso Condicional.

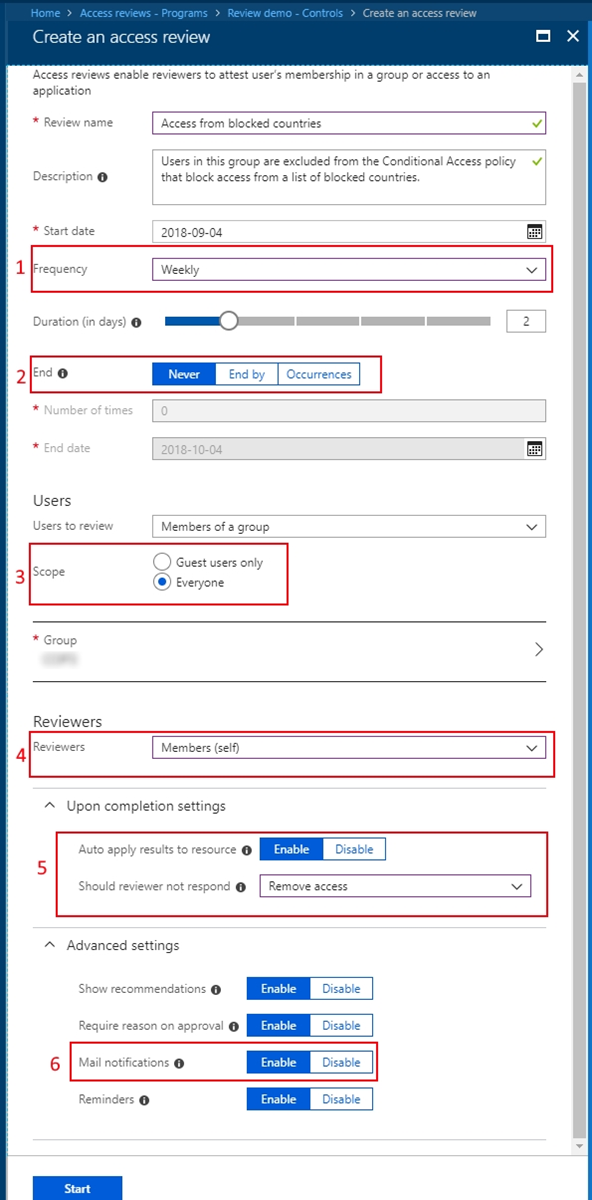

Exemplo 1: Revisão de acesso para usuários que acessam de países/regiões bloqueados

Digamos que você tenha uma política de Acesso Condicional que bloqueia o acesso de determinados países/regiões. Inclui um grupo excluído da política. Aqui está uma revisão de acesso recomendada onde os membros do grupo são revisados.

Nota

Uma função de administrador global ou administrador de usuário é necessária para criar revisões de acesso. Para obter um guia passo a passo sobre como criar uma revisão de acesso, consulte: Criar uma revisão de acesso de grupos e aplicativos.

A revisão acontece todas as semanas.

A avaliação nunca termina para garantir que você mantenha esse grupo de exclusão mais atualizado.

Todos os membros deste grupo estão no âmbito da revisão.

Cada usuário precisa atestar que ainda precisa de acesso desses países/regiões bloqueados, portanto, ainda precisa ser um membro do grupo.

Se o usuário não responder à solicitação de avaliação, ele será removido automaticamente do grupo e não terá mais acesso ao locatário enquanto estiver viajando para esses países/regiões.

Habilite notificações por e-mail para informar os usuários sobre o início e a conclusão da revisão de acesso.

Exemplo 2: Revisão de acesso para usuários que acessam com autenticação herdada

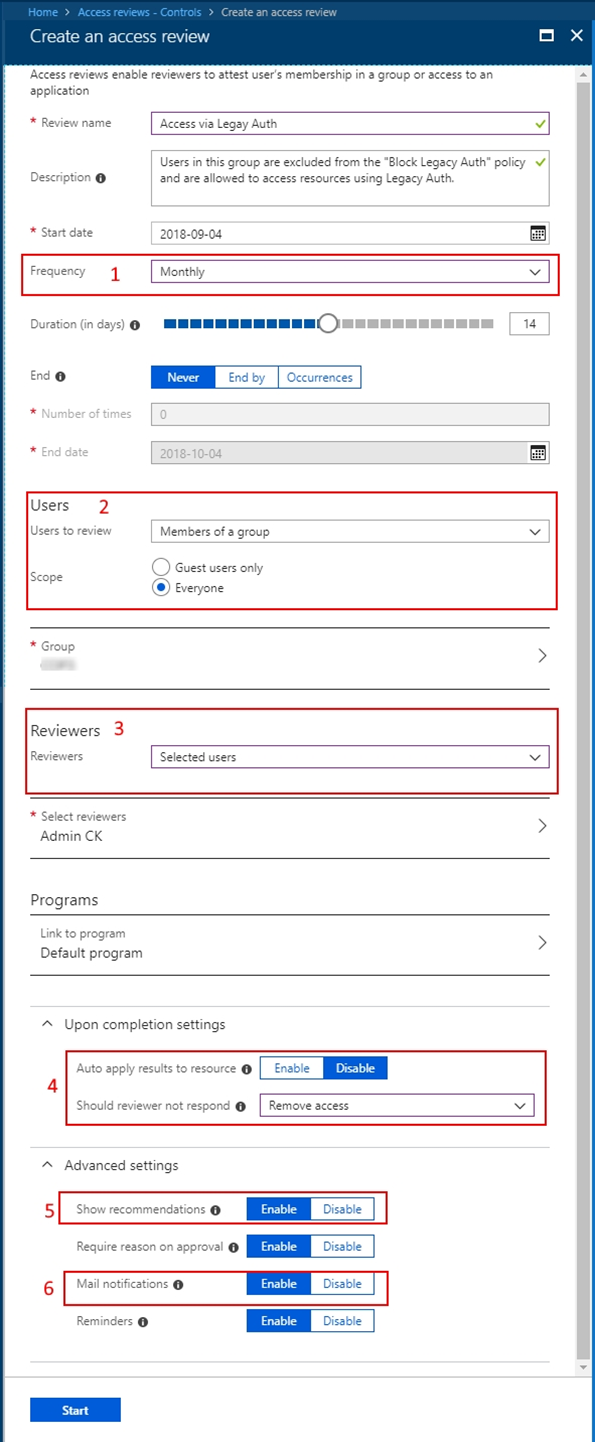

Digamos que você tenha uma política de Acesso Condicional que bloqueia o acesso de usuários que usam autenticação herdada e versões de cliente mais antigas e inclui um grupo excluído da política. Aqui está uma revisão de acesso recomendada onde os membros do grupo são revisados.

Esta revisão teria de ser uma revisão recorrente.

Todos no grupo precisariam ser revistos.

Ele pode ser configurado para listar os proprietários da unidade de negócios como os revisores selecionados.

Aplique automaticamente os resultados e remova os usuários que não foram aprovados para continuar usando métodos de autenticação herdados.

Pode ser benéfico habilitar recomendações para que os revisores de grandes grupos possam facilmente tomar suas decisões.

Habilite as notificações por e-mail para que os usuários sejam notificados sobre o início e a conclusão da revisão de acesso.

Importante

Se você tiver muitos grupos de exclusão e, portanto, precisar criar várias revisões de acesso, o Microsoft Graph permitirá que você os crie e gerencie programaticamente. Para começar, consulte a referência da API de revisões de acesso e o tutorial usando a API de revisões de acesso no Microsoft Graph.

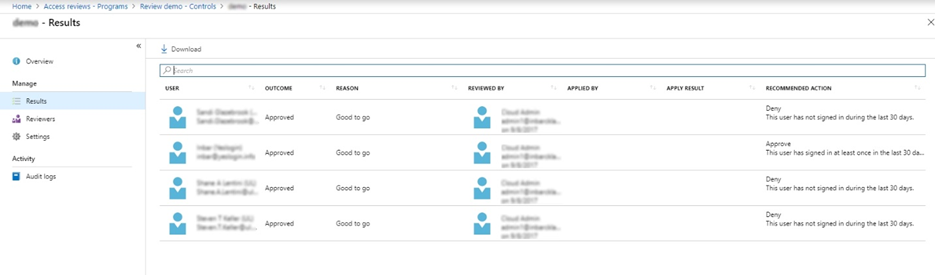

Acesse os resultados da revisão e os logs de auditoria

Agora que você tem tudo em vigor, grupo, política de acesso condicional e avaliações de acesso, é hora de monitorar e acompanhar os resultados dessas avaliações.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Governança de Identidade.

Navegue até Governança de>identidade Acesse avaliações.

Selecione a revisão do Access que você está usando com o grupo para o qual você criou uma política de exclusão.

Selecione Resultados para ver quem foi aprovado para permanecer na lista e quem foi removido.

Selecione Logs de auditoria para ver as ações que foram executadas durante esta revisão.

Como administrador de TI, você sabe que gerenciar grupos de exclusão para suas políticas às vezes é inevitável. No entanto, manter esses grupos, revisá-los regularmente pelo proprietário da empresa ou pelos próprios usuários e auditar essas alterações pode ser facilitado com as avaliações de acesso.