Governar os usuários existentes de um aplicativo - Microsoft PowerShell

Há três cenários comuns em que é necessário preencher o Microsoft Entra ID com usuários existentes de um aplicativo antes de usar o aplicativo com um recurso de Governança de ID do Microsoft Entra, como revisões de acesso.

Requisitos de licença

O uso desse recurso requer licenças do Microsoft Entra ID Governance. Para encontrar a licença certa para seus requisitos, consulte Fundamentos de licenciamento do Microsoft Entra ID Governance.

Aplicativo migrado para o Microsoft Entra ID após usar seu próprio provedor de identidade

No primeiro cenário, o aplicativo já existe no ambiente. Anteriormente, o aplicativo usava seu próprio provedor de identidade ou armazenamento de dados para rastrear quais usuários tinham acesso.

Quando você altera o aplicativo para confiar no Microsoft Entra ID, somente os usuários que estão no Microsoft Entra ID e têm acesso permitido a esse aplicativo podem acessá-lo. Como parte dessa alteração de configuração, você pode optar por trazer os usuários existentes do armazenamento de dados desse aplicativo para o Microsoft Entra ID. Esses usuários continuam a ter acesso, através do Microsoft Entra ID.

Ter usuários associados ao aplicativo representado no Microsoft Entra ID permitirá que o Microsoft Entra ID rastreie os usuários que têm acesso ao aplicativo, mesmo que seu relacionamento com o aplicativo tenha se originado em outro lugar. Por exemplo, a relação pode ter se originado no banco de dados ou diretório de um aplicativo.

Depois que o Microsoft Entra ID estiver ciente da atribuição de um usuário, ele poderá enviar atualizações para o armazenamento de dados do aplicativo. As atualizações incluem quando os atributos desse usuário mudam ou quando o usuário sai do escopo do aplicativo.

Aplicativo que não usa o Microsoft Entra ID como seu único provedor de identidade

No segundo cenário, um aplicativo não depende apenas do Microsoft Entra ID como seu provedor de identidade.

Em alguns casos, um aplicativo pode contar com grupos do AD. Esse cenário é descrito no Padrão B em Preparando para uma revisão de acesso do acesso dos usuários a um aplicativo. Não é necessário configurar o provisionamento para esse aplicativo conforme descrito nesse artigo, em vez disso, siga as instruções para o Padrão B nesse artigo sobre como revisar a associação de grupos do AD.

Em outros casos, um aplicativo pode oferecer suporte a vários provedores de identidade ou ter seu próprio armazenamento de credenciais interno. Este cenário é descrito como Padrão C em Preparando para uma revisão de acesso do acesso dos usuários a um aplicativo.

Pode não ser viável remover outros provedores de identidade ou autenticação de credenciais locais do aplicativo. Nesse caso, se você quiser usar o Microsoft Entra ID para revisar quem tem acesso a esse aplicativo ou remover o acesso de alguém desse aplicativo, será necessário criar atribuições no Microsoft Entra ID que representem usuários do aplicativo que não dependem do Microsoft Entra ID para autenticação.

Ter essas atribuições é necessário se você planeja revisar todos os usuários com acesso ao aplicativo, como parte de uma revisão de acesso.

Por exemplo, suponha que um usuário esteja no armazenamento de dados do aplicativo. O Microsoft Entra ID está configurado para exigir atribuições de função para o aplicativo. No entanto, o usuário não tem uma atribuição de função de aplicativo no Microsoft Entra ID.

Se o usuário for atualizado no Microsoft Entra ID, nenhuma alteração será enviada para o aplicativo. E se as atribuições de função do aplicativo forem revisadas, o usuário não será incluído na revisão. Para ter todos os usuários incluídos na revisão, é necessário ter atribuições de função de aplicativo para todos os usuários do aplicativo.

O aplicativo não usa o Microsoft Entra ID como seu provedor de identidade nem oferece suporte ao provisionamento

Para alguns aplicativos herdados, pode não ser viável remover outros provedores de identidade ou autenticação de credenciais locais do aplicativo ou habilitar o suporte para protocolos de provisionamento para esses aplicativos.

Esse cenário de um aplicativo que não oferece suporte a protocolos de provisionamento é abordado em um artigo separado, Governar os usuários existentes de um aplicativo que não oferece suporte ao provisionamento.

Terminologia

Este artigo ilustra o processo de gerenciamento de atribuições de função de aplicativo usando os cmdlets do Microsoft Graph PowerShell. Ele usa a seguinte terminologia do Microsoft Graph.

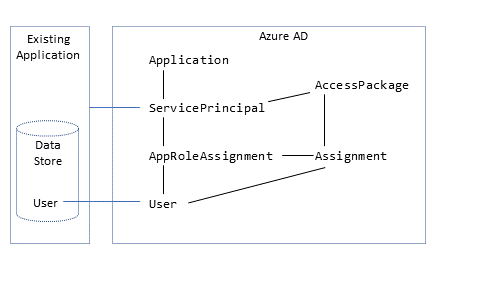

No Microsoft Entra ID, uma entidade de serviço (ServicePrincipal) representa um aplicativo no diretório de uma organização específica. ServicePrincipal tem uma propriedade chamada AppRoles que lista as funções suportadas por um aplicativo, como Marketing specialist. AppRoleAssignment Vincula um usuário a uma entidade de serviço e especifica qual função esse usuário tem nesse aplicativo. Um aplicativo pode ter mais de uma entidade de serviço, se o logon único para o aplicativo e o provisionamento para o aplicativo forem tratados separadamente.

Você também pode estar usando pacotes de acesso de gerenciamento de direitos do Microsoft Entra para dar aos usuários acesso limitado por tempo ao aplicativo. No gerenciamento de direitos, AccessPackage contém uma ou mais funções de recurso, potencialmente de várias entidades de serviço. AccessPackage também tem atribuições (Assignment) para usuários para o pacote de acesso.

Quando você cria uma atribuição de um usuário a um pacote de acesso, o gerenciamento de direitos do Microsoft Entra cria automaticamente as instâncias necessárias AppRoleAssignment para o usuário para a entidade de serviço de cada aplicativo no pacote de acesso. Para obter mais informações, consulte o tutorial Gerenciar acesso a recursos no Microsoft Entra sobre como criar pacotes de acesso por meio do PowerShell.

Antes de começar

Tem de ter uma das seguintes licenças no seu inquilino:

- Governança do Microsoft Entra ID P2 ou Microsoft Entra ID

- Licença Enterprise Mobility + Security E5

Você precisa ter uma função administrativa adequada. Se esta for a primeira vez que você estiver executando essas etapas, precisará da função de Administrador Global para autorizar o uso do Microsoft Graph PowerShell em seu locatário.

Seu aplicativo precisa de pelo menos uma entidade de serviço em seu locatário:

- Se o aplicativo usar um diretório LDAP, siga o guia para configurar o ID do Microsoft Entra para provisionar usuários em diretórios LDAP através da seção para baixar, instalar e configurar o pacote do Microsoft Entra Connect Provisioning Agent.

- Se o aplicativo usa um banco de dados SQL, siga o guia para configurar o Microsoft Entra ID para provisionar usuários em aplicativos baseados em SQL através da seção para baixar, instalar e configurar o pacote do Microsoft Entra Connect Provisioning Agent.

- Se o aplicativo usa o SAP Cloud Identity Services ou é um aplicativo em nuvem que suporta o protocolo SCIM e o aplicativo ainda não está configurado em seu locatário, mais adiante neste guia você registrará o aplicativo na galeria de aplicativos.

- Se o aplicativo for local e oferecer suporte ao protocolo SCIM, siga o guia para configurar a ID do Microsoft Entra para provisionar usuários em aplicativos baseados em SCIM locais.

Coletar usuários existentes de um aplicativo

O primeiro passo para garantir que todos os usuários estejam registrados no Microsoft Entra ID é coletar a lista de usuários existentes que têm acesso ao aplicativo.

Alguns aplicativos podem ter um comando interno para exportar uma lista de usuários atuais do armazenamento de dados. Em outros casos, o aplicativo pode depender de um diretório externo ou banco de dados.

Em alguns ambientes, o aplicativo pode estar localizado em um segmento de rede ou sistema que não é apropriado para gerenciar o acesso ao Microsoft Entra ID. Portanto, talvez seja necessário extrair a lista de usuários desse diretório ou banco de dados e, em seguida, transferi-la como um arquivo para outro sistema que possa ser usado para interações do Microsoft Entra.

Esta seção explica quatro abordagens sobre como obter uma lista de usuários em um arquivo CSV (valores separados por vírgula):

- A partir de um diretório LDAP

- De um banco de dados do SQL Server

- De outro banco de dados baseado em SQL

- Do SAP Cloud Identity Services

Coletar usuários existentes de um aplicativo que usa um diretório LDAP

Esta seção se aplica a aplicativos que usam um diretório LDAP como armazenamento de dados subjacente para usuários que não se autenticam no Microsoft Entra ID. Muitos diretórios LDAP, como o Ative Directory, incluem um comando que gera uma lista de usuários.

Identifique quais dos usuários nesse diretório estão no escopo de serem usuários do aplicativo. Essa escolha dependerá da configuração do seu aplicativo. Para alguns aplicativos, qualquer usuário que exista em um diretório LDAP é um usuário válido. Outros aplicativos podem exigir que o usuário tenha um atributo específico ou seja membro de um grupo nesse diretório.

Execute o comando que recupera esse subconjunto de usuários do diretório. Certifique-se de que a saída inclui os atributos dos usuários que serão usados para correspondência com o Microsoft Entra ID. Exemplos desses atributos são ID do funcionário, nome da conta e endereço de e-mail.

Por exemplo, este comando produziria um arquivo CSV no diretório atual do sistema de arquivos com o

userPrincipalNameatributo de cada pessoa no diretório LDAP:$out_filename = ".\users.csv" csvde -f $out_filename -l userPrincipalName,cn -r "(objectclass=person)"Se necessário, transfira o arquivo CSV que contém a lista de usuários para um sistema com os cmdlets do Microsoft Graph PowerShell instalados.

Continue lendo na seção Confirmar que o Microsoft Entra ID tem usuários que correspondem aos usuários do aplicativo mais adiante neste artigo.

Coletar usuários existentes da tabela de banco de dados de um aplicativo usando um assistente do SQL Server

Esta seção se aplica a aplicativos que usam o SQL Server como o armazenamento de dados subjacente.

Primeiro, obtenha uma lista dos usuários das tabelas. A maioria dos bancos de dados fornece uma maneira de exportar o conteúdo de tabelas para um formato de arquivo padrão, como um arquivo CSV. Se o aplicativo usar um banco de dados do SQL Server, você poderá usar o Assistente de Importação e Exportação do SQL Server para exportar partes de um banco de dados. Se você não tiver um utilitário para seu banco de dados, poderá usar o driver ODBC com o PowerShell, conforme descrito na próxima seção.

- Faça logon no sistema onde o SQL Server está instalado.

- Abra o SQL Server 2019 Import and Export (64 bits) ou o equivalente para seu banco de dados.

- Selecione o banco de dados existente como fonte.

- Selecione Destino de arquivo simples como o destino. Forneça um nome de arquivo e altere o valor da página de código para 65001 (UTF-8).

- Conclua o assistente e selecione a opção para executar imediatamente.

- Aguarde a conclusão da execução.

- Se necessário, transfira o arquivo CSV que contém a lista de usuários para um sistema com os cmdlets do Microsoft Graph PowerShell instalados.

- Continue lendo na seção Confirmar que o Microsoft Entra ID tem usuários que correspondem aos usuários do aplicativo mais adiante neste artigo.

Coletar usuários existentes da tabela de banco de dados de um aplicativo usando o PowerShell

Esta seção se aplica a aplicativos que usam outro banco de dados SQL como armazenamento de dados subjacente, onde você está usando o ECMA Connector Host para provisionar usuários nesse aplicativo. Se você ainda não configurou o agente de provisionamento, use esse guia para criar o arquivo de conexão DSN que você usará nesta seção.

Faça login no sistema onde o agente de provisionamento está ou será instalado.

Abra o PowerShell.

Construa uma cadeia de conexão para se conectar ao seu sistema de banco de dados.

Os componentes de uma cadeia de conexão dependem dos requisitos do seu banco de dados. Se você estiver usando o SQL Server, consulte a lista de palavras-chave e atributos de DSN e cadeia de conexão.

Se você estiver usando um banco de dados diferente, precisará incluir as palavras-chave obrigatórias para se conectar a esse banco de dados. Por exemplo, se o banco de dados usar o nome de caminho totalmente qualificado do arquivo DSN, um ID de usuário e uma senha, construa a cadeia de conexão usando os seguintes comandos:

$filedsn = "c:\users\administrator\documents\db.dsn" $db_cs = "filedsn=" + $filedsn + ";uid=p;pwd=secret"Abra uma conexão com seu banco de dados e forneça a cadeia de conexão, usando os seguintes comandos:

$db_conn = New-Object data.odbc.OdbcConnection $db_conn.ConnectionString = $db_cs $db_conn.Open()Construa uma consulta SQL para recuperar os usuários da tabela do banco de dados. Certifique-se de incluir as colunas que serão usadas para fazer a correspondência entre os usuários no banco de dados do aplicativo e esses usuários no Microsoft Entra ID. As colunas podem incluir ID do funcionário, nome da conta ou endereço de e-mail.

Por exemplo, se os usuários forem mantidos em uma tabela de banco de dados chamada

USERSque tenha colunasnameeemail, digite o seguinte comando:$db_query = "SELECT name,email from USERS"Envie a consulta para a base de dados através da ligação:

$result = (new-object data.odbc.OdbcCommand($db_query,$db_conn)).ExecuteReader() $table = new-object System.Data.DataTable $table.Load($result)O resultado é a lista de linhas que representa os usuários que foram recuperados da consulta.

Escreva o resultado em um arquivo CSV:

$out_filename = ".\users.csv" $table.Rows | Export-Csv -Path $out_filename -NoTypeInformation -Encoding UTF8Se este sistema não tiver os cmdlets do Microsoft Graph PowerShell instalados ou não tiver conectividade com o Microsoft Entra ID, transfira o arquivo CSV que contém a lista de usuários para um sistema que tenha os cmdlets do Microsoft Graph PowerShell instalados.

Coletar usuários existentes do SAP Cloud Identity Services

Esta seção se aplica a aplicativos SAP que usam o SAP Cloud Identity Services como o serviço subjacente para provisionamento de usuários.

- Faça login no Console de administração do SAP Cloud Identity Services ou

https://<tenantID>.trial-accounts.ondemand.com/admin,https://<tenantID>.accounts.ondemand.com/adminse for uma versão de avaliação. - Navegue até Usuários & Autorizações > Exportar Usuários.

- Selecione todos os atributos necessários para fazer a correspondência entre os usuários do Microsoft Entra e os do SAP. Isso inclui o

SCIM ID,userName,emailse outros atributos que você pode estar usando em seus sistemas SAP. - Selecione Exportar e aguarde até que o navegador baixe o arquivo CSV.

- Se este sistema não tiver os cmdlets do Microsoft Graph PowerShell instalados ou não tiver conectividade com o Microsoft Entra ID, transfira o arquivo CSV que contém a lista de usuários para um sistema que tenha os cmdlets do Microsoft Graph PowerShell instalados.

Confirme se o Microsoft Entra ID tem usuários que correspondem aos usuários do aplicativo

Agora que você tem uma lista de todos os usuários obtidos do aplicativo, você fará a correspondência entre esses usuários do armazenamento de dados do aplicativo e os usuários no Microsoft Entra ID.

Antes de continuar, revise as informações sobre a correspondência de usuários nos sistemas de origem e de destino. Você configurará o provisionamento do Microsoft Entra com mapeamentos equivalentes posteriormente. Essa etapa permitirá que o provisionamento do Microsoft Entra consulte o armazenamento de dados do aplicativo com as mesmas regras de correspondência.

Recuperar as IDs dos usuários no Microsoft Entra ID

Esta seção mostra como interagir com o Microsoft Entra ID usando cmdlets do Microsoft Graph PowerShell .

Na primeira vez que sua organização usar esses cmdlets para esse cenário, você precisará estar em uma função de Administrador Global para permitir que o Microsoft Graph PowerShell seja usado em seu locatário. As interações subsequentes podem usar um papel menos privilegiado, como:

- Administrador de usuários, se você prevê a criação de novos usuários.

- Administrador de aplicativos ou administrador de governança de identidade, se você estiver apenas gerenciando atribuições de função de aplicativo.

Abra o PowerShell.

Se você não tiver os módulos do Microsoft Graph PowerShell já instalados, instale o

Microsoft.Graph.Usersmódulo e outros usando este comando:Install-Module Microsoft.GraphSe já tiver os módulos instalados, certifique-se de que está a utilizar uma versão recente:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsConecte-se ao Microsoft Entra ID:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Se esta for a primeira vez que você usa esse comando, talvez seja necessário consentir para permitir que as ferramentas de linha de comando do Microsoft Graph tenham essas permissões.

Leia a lista de usuários obtida do armazenamento de dados do aplicativo na sessão do PowerShell. Se a lista de usuários estiver em um arquivo CSV, você poderá usar o cmdlet

Import-Csvdo PowerShell e fornecer o nome do arquivo da seção anterior como argumento.Por exemplo, se o arquivo obtido do SAP Cloud Identity Services tiver o nome Users-exported-from-sap.csv e estiver localizado no diretório atual, digite este comando.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Para outro exemplo, se você estiver usando um banco de dados ou diretório, se o arquivo tiver o nome users.csv e estiver localizado no diretório atual, digite este comando:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Escolha a coluna do arquivo users.csv que corresponderá a um atributo de um usuário no Microsoft Entra ID.

Se você estiver usando o SAP Cloud Identity Services, o mapeamento padrão é o atributo

userNameSAP SCIM com o atributouserPrincipalNameID do Microsoft Entra:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Para outro exemplo, se você estiver usando um banco de dados ou diretório, você pode ter usuários em um banco de dados onde o valor na coluna nomeada

EMailé o mesmo valor que no atributouserPrincipalNameMicrosoft Entra :$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Recupere as IDs desses usuários no Microsoft Entra ID.

O script PowerShell a seguir usa os

$dbusersvalores ,$db_match_column_namee$azuread_match_attr_nameespecificados anteriormente. Ele consultará o ID do Microsoft Entra para localizar um usuário que tenha um atributo com um valor correspondente para cada registro no arquivo de origem. Se houver muitos usuários no arquivo obtido do banco de dados ou diretório de origem do SAP Cloud Identity Services, esse script pode levar vários minutos para ser concluído. Se você não tiver um atributo no Microsoft Entra ID que tenha o valor e precisar usar umacontainsou outra expressão de filtro, será necessário personalizar esse script e isso na etapa 11 abaixo para usar uma expressão de filtro diferente.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Veja os resultados das consultas anteriores. Veja se algum dos usuários no SAP Cloud Identity Services, o banco de dados ou o diretório não pôde ser localizado no ID do Microsoft Entra devido a erros ou correspondências ausentes.

O seguinte script do PowerShell exibirá as contagens de registros que não foram localizados:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Quando o script terminar, ele indicará um erro se algum registro da fonte de dados não estiver localizado no ID do Microsoft Entra. Se nem todos os registros de usuários do armazenamento de dados do aplicativo puderem ser localizados como usuários no Microsoft Entra ID, você precisará investigar quais registros não corresponderam e por quê.

Por exemplo, o endereço de email de alguém e userPrincipalName podem ter sido alterados no ID do Microsoft Entra sem que sua propriedade correspondente

mailtenha sido atualizada na fonte de dados do aplicativo. Ou, o usuário pode já ter saído da organização, mas ainda está na fonte de dados do aplicativo. Ou pode haver uma conta de fornecedor ou superadministrador na fonte de dados do aplicativo que não corresponda a nenhuma pessoa específica no Microsoft Entra ID.Se houver usuários que não puderam ser localizados no Microsoft Entra ID ou não estavam ativos e capazes de entrar, mas você deseja que seu acesso seja revisado ou seus atributos atualizados no SAP Cloud Identity Services, no banco de dados ou no diretório, será necessário atualizar o aplicativo, a regra de correspondência ou atualizar ou criar usuários do Microsoft Entra para eles. Para obter mais informações sobre qual alteração fazer, consulte Gerenciar mapeamentos e contas de usuário em aplicativos que não correspondem aos usuários no Microsoft Entra ID.

Se você escolher a opção de criar usuários no Microsoft Entra ID, poderá criar usuários em massa usando:

- Um arquivo CSV, conforme descrito em Criar usuários em massa no centro de administração do Microsoft Entra

- O cmdlet New-MgUser

Certifique-se de que esses novos usuários sejam preenchidos com os atributos necessários para que a ID do Microsoft Entra os corresponda posteriormente aos usuários existentes no aplicativo e os atributos exigidos pela ID do Microsoft Entra, incluindo

userPrincipalName,mailNicknameedisplayName. OuserPrincipalNamedeve ser único entre todos os usuários no diretório.Por exemplo, você pode ter usuários em um banco de dados onde o valor na coluna nomeada

EMailé o valor que você deseja usar como o Nome principal do usuário do Microsoft Entra, o valor na colunaAliascontém o apelido de email do ID do Microsoft Entra e o valor na colunaFull namecontém o nome para exibição do usuário:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Em seguida, você pode usar esse script para criar usuários do Microsoft Entra para aqueles no SAP Cloud Identity Services, o banco de dados ou o diretório que não corresponderam aos usuários no Microsoft Entra ID. Observe que talvez seja necessário modificar esse script para adicionar atributos adicionais do Microsoft Entra necessários em sua organização, ou se o

$azuread_match_attr_namenão for nemmailNicknameuserPrincipalName, para fornecer esse atributo do Microsoft Entra.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Depois de adicionar quaisquer usuários ausentes ao Microsoft Entra ID, execute o script da etapa 7 novamente. Em seguida, execute o script a partir da etapa 8. Verifique se nenhum erro é relatado.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Registar a candidatura

Se o aplicativo já estiver registrado no Microsoft Entra ID, continue para a próxima etapa.

- Se o aplicativo usar um diretório LDAP, siga a seção guia para configurar o Microsoft Entra ID para provisionar usuários em diretórios LDAP para criar um novo registro para um aplicativo ECMA local no Microsoft Entra ID.

- Se o aplicativo usa um banco de dados SQL, siga o guia para configurar o Microsoft Entra ID para provisionar usuários em aplicativos baseados em SQL seção para criar um novo registro para um aplicativo ECMA local no Microsoft Entra ID.

- Se você estiver usando o SAP Cloud Identity Services, siga o guia para configurar o Microsoft Entra ID para provisionar usuários no SAP Cloud Identity Services.

- Se for uma aplicação na nuvem que suporte o protocolo SCIM, pode adicionar a aplicação a partir da galeria de aplicações.

- Se o aplicativo for local e oferecer suporte ao protocolo SCIM, siga o guia para configurar a ID do Microsoft Entra para provisionar usuários em aplicativos baseados em SCIM locais.

Verificar se há usuários que ainda não estão atribuídos ao aplicativo

As etapas anteriores confirmaram que todos os usuários no armazenamento de dados do aplicativo existem como usuários no Microsoft Entra ID. No entanto, nem todos eles podem ser atribuídos atualmente às funções do aplicativo no Microsoft Entra ID. Portanto, as próximas etapas são ver quais usuários não têm atribuições para funções de aplicativo.

Procure o ID da entidade de serviço para a entidade de serviço do aplicativo. Se você criou recentemente uma entidade de serviço para um aplicativo que usa um diretório LDAP ou um banco de dados SQL, use o nome dessa entidade de serviço.

Por exemplo, se o aplicativo empresarial for chamado

CORPDB1, digite os seguintes comandos:$azuread_app_name = "CORPDB1" $azuread_sp_filter = "displayName eq '" + ($azuread_app_name -replace "'","''") + "'" $azuread_sp = Get-MgServicePrincipal -Filter $azuread_sp_filter -AllRecupere os usuários que atualmente têm atribuições para o aplicativo no Microsoft Entra ID.

Isso se baseia

$azuread_spna variável definida no comando anterior.$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Compare a lista de IDs de usuário da seção anterior com os usuários atualmente atribuídos ao aplicativo:

$azuread_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_not_in_role_list += $id } } $azuread_not_in_role_count = $azuread_not_in_role_list.Count Write-Output "$azuread_not_in_role_count users in the application's data store are not assigned to the application roles."Se zero usuários não forem atribuídos a funções de aplicativo, indicando que todos os usuários serão atribuídos a funções de aplicativo, não será necessário fazer mais alterações antes de executar uma revisão de acesso.

No entanto, se um ou mais usuários não estiverem atribuídos atualmente às funções do aplicativo, você precisará continuar o procedimento e adicioná-los a uma das funções do aplicativo.

Selecione a função do aplicativo à qual atribuir os usuários restantes.

Um aplicativo pode ter mais de uma função e uma entidade de serviço pode ter funções adicionais. Use este comando para listar as funções disponíveis de uma entidade de serviço:

$azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User"} | ft DisplayName,IdSelecione a função apropriada na lista e obtenha sua ID de função. Por exemplo, se o nome da função for

Admin, forneça esse valor nos seguintes comandos do PowerShell:$azuread_app_role_name = "Admin" $azuread_app_role_id = ($azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User" -and $_.DisplayName -eq $azuread_app_role_name}).Id if ($null -eq $azuread_app_role_id) { write-error "role $azuread_app_role_name not located in application manifest"}

Configurar o provisionamento de aplicativos

Se seu aplicativo usa um diretório LDAP, um banco de dados SQL, SAP Cloud Identity Services ou suporta SCIM, antes de criar novas atribuições, configure o provisionamento de usuários do Microsoft Entra para o aplicativo. Configurar o provisionamento antes de criar atribuições permitirá que a ID do Microsoft Entra corresponda os usuários na ID do Microsoft Entra com as atribuições de função do aplicativo para os usuários que já estão no armazenamento de dados do aplicativo. Se seu aplicativo tiver um diretório ou banco de dados local a ser provisionado e também oferecer suporte a SSO federado, talvez você precise de duas entidades de serviço para representar o aplicativo em seu diretório: uma para provisionamento e outra para SSO. Se o seu aplicativo não oferecer suporte ao provisionamento, continue lendo na próxima seção.

Verifique se o aplicativo está configurado para exigir que os usuários tenham atribuições de função de aplicativo, para que apenas os usuários selecionados sejam provisionados para o aplicativo.

Se o provisionamento não tiver sido configurado para o aplicativo, configure-o agora (mas não inicie o provisionamento):

- Se o aplicativo usa um diretório LDAP, siga o guia para configurar o ID do Microsoft Entra para provisionar usuários em diretórios LDAP.

- Se o aplicativo usa um banco de dados SQL, siga o guia para configurar o Microsoft Entra ID para provisionar usuários em aplicativos baseados em SQL.

- Se o aplicativo usar o SAP Cloud Identity Services, siga o guia para configurar o Microsoft Entra ID para provisionar usuários no SAP Cloud Identity Services.

- Para outros aplicativos, siga as etapas 1 a 3 para configurar o provisionamento por meio das APIs do Graph.

Verifique a guia Propriedades do aplicativo. Verifique se a opção Atribuição de usuário necessária? está definida como Sim. Se estiver definido como Não, todos os usuários em seu diretório, incluindo identidades externas, poderão acessar o aplicativo e você não poderá revisar o acesso ao aplicativo.

Verifique os mapeamentos de atributos para provisionamento para esse aplicativo. Certifique-se de que Corresponder objetos usando esse atributo está definido para o atributo e coluna do Microsoft Entra que você usou nas seções anteriores para correspondência.

Se essas regras não estiverem usando os mesmos atributos que você usou anteriormente, quando as atribuições de função do aplicativo forem criadas, a ID do Microsoft Entra talvez não consiga localizar os usuários existentes no armazenamento de dados do aplicativo. O Microsoft Entra ID pode, então, criar inadvertidamente usuários duplicados.

Verifique se há um mapeamento de atributo para

isSoftDeletedum atributo do aplicativo.Quando um usuário é desatribuído do aplicativo, excluído por software na ID do Microsoft Entra ou impedido de entrar, o provisionamento do Microsoft Entra atualizará o atributo mapeado para

isSoftDeleted. Se nenhum atributo for mapeado, os usuários que posteriormente não forem atribuídos da função de aplicativo continuarão a existir no armazenamento de dados do aplicativo.Se o provisionamento já tiver sido habilitado para o aplicativo, verifique se o provisionamento do aplicativo não está em quarentena. Resolva quaisquer problemas que estejam a causar a quarentena antes de prosseguir.

Criar atribuições de função de aplicativo no Microsoft Entra ID

Para que o Microsoft Entra ID corresponda aos usuários no aplicativo com os usuários no Microsoft Entra ID, você precisa criar atribuições de função de aplicativo no Microsoft Entra ID. Cada atribuição de função de aplicativo associa um usuário a uma função de aplicativo de uma entidade de serviço.

Quando uma atribuição de função de aplicativo é criada na ID do Microsoft Entra para um usuário para um aplicativo e o aplicativo oferece suporte ao provisionamento, então:

- O Microsoft Entra ID consultará o aplicativo via SCIM, ou seu diretório ou banco de dados, para determinar se o usuário já existe.

- Quando forem feitas atualizações subsequentes nos atributos do usuário no Microsoft Entra ID, o Microsoft Entra ID enviará essas atualizações para o aplicativo.

- O usuário permanecerá no aplicativo indefinidamente, a menos que seja atualizado fora da ID do Microsoft Entra ou até que a atribuição na ID do Microsoft Entra seja removida.

- Na próxima revisão de acesso das atribuições de função desse aplicativo, o usuário será incluído na revisão de acesso.

- Se o usuário for negado em uma revisão de acesso, sua atribuição de função de aplicativo será removida. O Microsoft Entra ID notificará o aplicativo de que o usuário está impedido de entrar.

Se o aplicativo não oferecer suporte ao provisionamento,

- O usuário permanecerá no aplicativo indefinidamente, a menos que seja atualizado fora da ID do Microsoft Entra ou até que a atribuição na ID do Microsoft Entra seja removida.

- Na próxima revisão das atribuições de função desse aplicativo, o usuário será incluído na revisão.

- Se o usuário for negado em uma revisão de acesso, sua atribuição de função de aplicativo será removida. O usuário não poderá mais entrar do Microsoft Entra ID no aplicativo.

Crie atribuições de função de aplicativo para usuários que não têm atribuições de função no momento:

foreach ($u in $azuread_not_in_role_list) { $res = New-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -AppRoleId $azuread_app_role_id -PrincipalId $u -ResourceId $azuread_sp.Id }Aguarde um minuto para que as alterações se propaguem no Microsoft Entra ID.

Verifique se o provisionamento do Microsoft Entra correspondeu aos usuários existentes

Consulte o ID do Microsoft Entra para obter a lista atualizada de atribuições de função:

$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Compare a lista de IDs de usuário da seção anterior com os usuários agora atribuídos ao aplicativo:

$azuread_still_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_still_not_in_role_list += $id } } $azuread_still_not_in_role_count = $azuread_still_not_in_role_list.Count if ($azuread_still_not_in_role_count -gt 0) { Write-Output "$azuread_still_not_in_role_count users in the application's data store are not assigned to the application roles." }Se algum usuário não estiver atribuído a funções de aplicativo, verifique se há um erro de uma etapa anterior no log de auditoria do Microsoft Entra.

Se a entidade de serviço do aplicativo estiver configurada para provisionamento e o Status de Provisionamento da entidade de serviço estiver Desativado, ative-o para Ativado. Você também pode iniciar o provisionamento usando APIs do Graph.

Com base na orientação de quanto tempo levará para provisionar usuários, aguarde até que o provisionamento do Microsoft Entra corresponda aos usuários existentes do aplicativo aos usuários recém-atribuídos.

Monitore o status de provisionamento por meio das APIs do Portal ou do Graph para garantir que todos os usuários tenham sido correspondidos com êxito.

Se você não vir usuários sendo provisionados, verifique o guia de solução de problemas para não haver usuários sendo provisionados. Se você vir um erro no status de provisionamento e estiver provisionando para um aplicativo local, verifique o guia de solução de problemas para provisionamento de aplicativos locais.

Verifique o log de provisionamento por meio do centro de administração do Microsoft Entra ou das APIs do Graph. Filtre o log para o status Falha. Se houver falhas com um ErrorCode de DuplicateTargetEntries, isso indica uma ambiguidade em suas regras de correspondência de provisionamento, e você precisará atualizar os usuários do Microsoft Entra ou os mapeamentos usados para correspondência para garantir que cada usuário do Microsoft Entra corresponda a um usuário do aplicativo. Em seguida, filtre o log para a ação Criar e status ignorado. Se os usuários foram ignorados com o código SkipReason de NotEffectiveEntitled, isso pode indicar que as contas de usuário no Microsoft Entra ID não foram correspondidas porque o status da conta de usuário foi Desabilitado.

Depois que o serviço de provisionamento do Microsoft Entra corresponder aos usuários com base nas atribuições de função do aplicativo que você criou, as alterações subsequentes a esses usuários serão enviadas para o aplicativo.

Selecione os revisores apropriados

Ao criar cada revisão de acesso, os administradores podem escolher um ou mais revisores. Os revisores podem realizar uma revisão escolhendo usuários para acesso contínuo a um recurso ou removendo-os.

Normalmente, um proprietário de recurso é responsável por realizar uma revisão. Se você estiver criando uma revisão de um grupo, como parte do acesso de revisão para um aplicativo integrado no padrão B, poderá selecionar os proprietários do grupo como revisores. Como os aplicativos no Microsoft Entra ID não têm necessariamente um proprietário, a opção para selecionar o proprietário do aplicativo como revisor não é possível. Em vez disso, ao criar a revisão, você pode fornecer os nomes dos proprietários do aplicativo para serem os revisores.

Você também pode escolher, ao criar uma revisão de um grupo ou aplicativo, por ter uma revisão de vários estágios. Por exemplo, você pode optar por fazer com que o gerente de cada usuário atribuído execute o primeiro estágio da revisão e o proprietário do recurso o segundo estágio. Dessa forma, o proprietário do recurso pode se concentrar nos usuários que já foram aprovados por seu gerente.

Antes de criar as avaliações, verifique se você tem assentos suficientes de SKU de Governança do Microsoft Entra ID P2 ou Microsoft Entra ID no seu locatário. Além disso, verifique se todos os revisores são usuários ativos com endereços de e-mail. Quando as revisões de acesso começam, cada uma delas analisa um e-mail do Microsoft Entra ID. Se o revisor não tiver uma caixa de correio, ele não receberá o e-mail quando a avaliação começar ou um lembrete por e-mail. E, se eles forem impedidos de entrar no Microsoft Entra ID, eles não poderão realizar a revisão.

Configurar revisões de acesso ou gerenciamento de direitos

Quando os usuários estiverem nas funções do aplicativo e você tiver os revisores identificados, poderá governar esses usuários e quaisquer usuários adicionais que precisarão de acesso, usando revisões de acesso ou gerenciamento de direitos.

- Se o aplicativo tiver apenas uma única função de aplicativo, o aplicativo será representado por uma única entidade de serviço em seu diretório e nenhum usuário adicional precisará acessar o aplicativo e, em seguida, continue com a próxima seção para revisar e remover o acesso existente usando uma revisão de acesso.

- Caso contrário, continue na seção deste artigo para controlar o acesso usando o gerenciamento de direitos.

Revisar e remover o acesso existente usando uma revisão de acesso das atribuições de função do aplicativo

Se o aplicativo tiver várias funções de aplicativo, for representado por várias entidades de serviço ou se você quiser ter um processo para que os usuários solicitem ou recebam acesso ao aplicativo, continue na seção a seguir deste artigo para controlar o acesso usando o gerenciamento de direitos.

Agora que os usuários existentes têm atribuições para uma função de aplicativo, você pode configurar o Microsoft Entra ID para iniciar uma revisão dessas atribuições.

Para esta etapa, você precisará estar na

Global administratorfunção ouIdentity Governance administrator.Siga as instruções no guia para criar uma revisão de acesso de grupos ou aplicativos, para criar a revisão das atribuições de função do aplicativo. Configure a revisão para aplicar os resultados quando ela for concluída. Você pode criar a revisão de acesso no PowerShell com o

New-MgIdentityGovernanceAccessReviewDefinitioncmdlet do módulo Cmdlets do Microsoft Graph PowerShell para Governança de Identidade . Para mais informações, consulte os exemplos.Nota

Se você habilitar os auxiliares de decisão de revisão ao criar a revisão de acesso, as recomendações do auxiliar de decisão serão baseadas no período de intervalo de 30 dias, dependendo de quando o usuário entrou no aplicativo pela última vez usando o Microsoft Entra ID.

Quando a revisão de acesso começar, peça aos revisores para dar entrada. Por padrão, cada um deles recebe um e-mail do Microsoft Entra ID com um link para o painel de acesso, onde analisam o acesso ao aplicativo.

Depois que as avaliações começarem, você poderá monitorar seu progresso e atualizar os aprovadores, se necessário, até que a revisão de acesso seja concluída. Em seguida, você pode confirmar se os usuários, cujo acesso foi negado pelos revisores, estão tendo seu acesso removido do aplicativo.

Se a opção de aplicação automática não tiver sido selecionada quando a avaliação foi criada, você precisará aplicar os resultados da avaliação quando ela for concluída.

Aguarde até que o status da revisão mude para Resultado aplicado. Você deve esperar ver usuários negados, se houver, tendo suas atribuições de função de aplicativo sendo removidas em alguns minutos.

Depois que os resultados forem aplicados, o Microsoft Entra ID começará a desprovisionar os usuários negados do aplicativo. Com base na orientação de quanto tempo levará para provisionar usuários, aguarde até que o provisionamento do Microsoft Entra comece a desprovisionar os usuários negados. Monitore o status de provisionamento por meio das APIs do Portal ou do Graph para garantir que todos os usuários negados tenham sido removidos com êxito.

Se você não vir usuários sendo desprovisionados, verifique o guia de solução de problemas para não haver usuários sendo provisionados. Se você vir um erro no status de provisionamento e estiver provisionando para um aplicativo local, verifique o guia de solução de problemas para provisionamento de aplicativos locais.

Agora que você tem uma linha de base que garante que o acesso existente foi revisado, então você pode continuar na próxima seção para configurar o gerenciamento de direitos, para habilitar novas solicitações de acesso.

Controlar o acesso usando o gerenciamento de direitos

Em outras situações, como desejar ter revisores diferentes para cada função de aplicativo, o aplicativo é representado por várias entidades de serviço ou você deseja ter um processo para que os usuários solicitem ou recebam acesso ao aplicativo, então você pode configurar o Microsoft Entra ID com um pacote de acesso para cada função de aplicativo. Cada pacote de acesso pode ter uma política para revisão recorrente das atribuições feitas a esse pacote de acesso. Depois que os pacotes e as políticas de acesso forem criados, você poderá atribuir os usuários que têm atribuições de função de aplicativo existentes aos pacotes de acesso, para que suas atribuições possam ser revisadas por meio do pacote de acesso.

Nesta seção, você configurará o gerenciamento de direitos do Microsoft Entra para uma revisão das atribuições do pacote de acesso que contêm as atribuições de função do aplicativo e também configurará políticas adicionais para que os usuários possam solicitar acesso às funções do seu aplicativo.

- Para esta etapa, você precisará estar na

Global administratorfunção ouIdentity Governance administratorou ser delegado como criador de catálogo e proprietário do aplicativo. - Se você ainda não tiver um catálogo para seu cenário de governança de aplicativo, crie um catálogo no gerenciamento de direitos do Microsoft Entra. Você pode usar um script do PowerShell para criar cada catálogo.

- Preencha o catálogo com os recursos necessários, adicionando o aplicativo e quaisquer grupos do Microsoft Entra nos quais o aplicativo depende, como recursos nesse catálogo. Você pode usar um script do PowerShell para adicionar cada recurso a um catálogo.

- Para cada um dos aplicativos e para cada uma de suas funções ou grupos de aplicativos, crie um pacote de acesso que inclua essa função ou grupo como seu recurso. Nesta etapa de configuração desses pacotes de acesso, configure a política de atribuição do primeiro pacote de acesso em cada pacote de acesso para ser uma política de atribuição direta, para que apenas os administradores possam criar atribuiçõesn dessa política, definir os requisitos de revisão de acesso para usuários existentes, se houver, para que eles não mantenham o acesso indefinidamente. Se você tiver muitos pacotes de acesso, poderá usar um script do PowerShell para criar cada pacote de acesso em um catálogo.

- Para cada pacote de acesso, atribua usuários existentes do aplicativo nessa função correspondente, ou membros desse grupo, ao pacote de acesso e sua política de atribuição direta. Você pode atribuir diretamente um usuário a um pacote de acesso usando o centro de administração do Microsoft Entra ou em massa via Graph ou PowerShell.

- Se você configurou revisões de acesso nas políticas de atribuição de pacote de acesso, quando a revisão de acesso for iniciada, peça aos revisores para dar entrada. Por padrão, cada um deles recebe um e-mail do Microsoft Entra ID com um link para o painel de acesso, onde analisarão as atribuições do pacote de acesso. Quando a revisão for concluída, você deve esperar ver usuários negados, se houver, tendo suas atribuições de função de aplicativo sendo removidas em alguns minutos. Posteriormente, o Microsoft Entra ID começará a desprovisionar usuários negados do aplicativo. Com base na orientação de quanto tempo levará para provisionar usuários, aguarde até que o provisionamento do Microsoft Entra comece a desprovisionar os usuários negados. Monitore o status de provisionamento por meio das APIs do Portal ou do Graph para garantir que todos os usuários negados tenham sido removidos com êxito.

- Se você tiver requisitos de separação de tarefas , configure os pacotes de acesso incompatíveis ou grupos existentes para seu pacote de acesso. Se o seu cenário exigir a capacidade de substituir uma verificação de separação de funções, você também poderá configurar pacotes de acesso adicionais para esses cenários de substituição.

- Se você deseja permitir que usuários que ainda não têm acesso solicitem acesso, crie políticas adicionais de atribuição de pacotes de acesso para que os usuários solicitem acesso. Configure os requisitos de aprovação e revisão de acesso recorrente nessa política.