Configurar o encaminhamento de eventos do Windows para o sensor autônomo do Defender for Identity

Este artigo descreve um exemplo de como configurar o encaminhamento de eventos do Windows para o sensor autônomo do Microsoft Defender for Identity. O encaminhamento de eventos é um método para aprimorar suas habilidades de deteção com eventos extras do Windows que não estão disponíveis na rede do controlador de domínio. Para obter mais informações, consulte Visão geral da coleta de eventos do Windows.

Importante

Os sensores autónomos do Defender for Identity não suportam a recolha de entradas de registo ETW (Event Tracing for Windows) que fornecem os dados para várias deteções. Para uma cobertura completa do seu ambiente, recomendamos a implantação do sensor Defender for Identity.

Pré-requisitos

Antes de começar:

- Verifique se o controlador de domínio está configurado corretamente para capturar os eventos necessários. Para obter mais informações, consulte Coleta de eventos com o Microsoft Defender for Identity.

- Configurar espelhamento de porta

Etapa 1: Adicionar a conta de serviço de rede ao domínio

Este procedimento descreve como adicionar a conta de serviço de rede ao domínio Grupo de Leitores de Log de Eventos. Para esse cenário, suponha que o sensor autônomo do Defender for Identity seja um membro do domínio.

Em Usuários e Computadores do Ative Directory, vá para a pasta Interna e clique duas vezes em Leitores de Log de Eventos.

Selecione Membros.

Se o Serviço de Rede não estiver listado, selecione Adicionar e insira Serviço de Rede no campo Digite os nomes dos objetos a serem selecionados.

Selecione Verificar nomes e selecione OK duas vezes.

Depois de adicionar o Serviço de Rede ao grupo Leitores de Log de Eventos, reinicialize os controladores de domínio para que a alteração entre em vigor.

Para obter mais informações, consulte Contas do Ative Directory.

Etapa 2: Criar uma política que defina a configuração Configurar destino

Este procedimento descreve como criar uma política nos controladores de domínio para definir a configuração Configurar Gerenciador de Assinaturas de destino

Gorjeta

Você pode criar uma política de grupo para essas configurações e aplicá-la a cada controlador de domínio monitorado pelo sensor autônomo do Defender for Identity. As etapas a seguir modificam a diretiva local do controlador de domínio.

Em cada controlador de domínio, execute:

winrm quickconfigNuma linha de comandos, introduza

gpedit.mscExpanda Configuração do > Computador, Modelos Administrativos > , Componentes > do Windows, Encaminhamento de Eventos. Por exemplo:

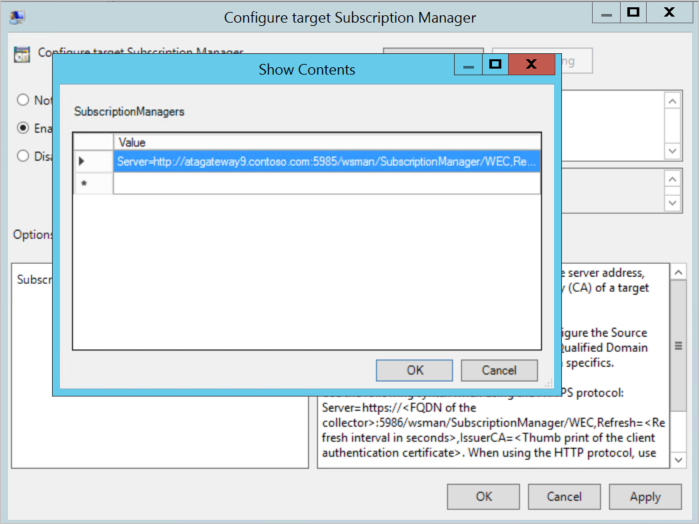

Clique duas vezes em Configurar Gerenciador de Assinaturas de destino e:

Selecione Ativado.

Em Opções, selecione Mostrar.

Em SubscriptionManagers, insira o seguinte valor e selecione OK:

Servidor=http://

<fqdnMicrosoftDefenderForIdentitySensor>:5985/wsman/SubscriptionManager/WEC,Refresh=10Por exemplo, usando Server=http://atpsensor9.contoso.com:5985/wsman/SubscriptionManager/WEC,Refresh=10:

Selecione OK.

Em um prompt de comando elevado, digite:

gpupdate /force

Passo 3: Criar e selecionar uma subscrição no sensor

Este procedimento descreve como criar uma assinatura para uso com o Defender for Identity e selecioná-la no sensor autônomo.

Abra um prompt de comando com privilégios elevados e digite

wecutil qcAbra o Visualizador de Eventos.

Clique com o botão direito do mouse em Assinaturas e selecione Criar assinatura.

Insira um nome e uma descrição para a assinatura.

Para Log de destino, confirme se a opção Eventos encaminhados está selecionada. Para que o Defender for Identity leia os eventos, o log de destino deve ser Eventos Encaminhados.

Selecione Computador de origem iniciado>Selecione Grupos de computadores>Adicionar computador de domínio.

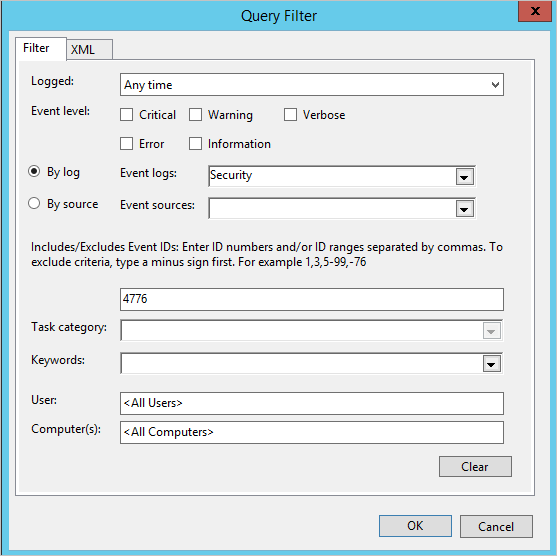

Selecione Selecionar eventos>por segurança de log.>

No campo Inclui/Exclui ID do Evento, digite o número do evento e selecione OK. Por exemplo, digite 4776:

Volte para a janela de comando aberta na primeira etapa. Execute os comandos a seguir, substituindo SubscriptionName pelo nome que você criou para a assinatura.

wecutil ss "SubscriptionName" /cm:"Custom" wecutil ss "SubscriptionName" /HeartbeatInterval:5000Retorne ao console do Visualizador de Eventos. Clique com o botão direito do mouse na assinatura criada e selecione Status do tempo de execução para ver se há algum problema com o status.

Após alguns minutos, verifique se os eventos que você definiu para serem encaminhados estão aparecendo nos Eventos Encaminhados no sensor autônomo do Defender for Identity.

Para obter mais informações, consulte: Configurar os computadores para encaminhar e coletar eventos.

Conteúdos relacionados

Para obter mais informações, consulte: