Utilizar uma política de VPN e VPN por aplicação em dispositivos Android Enterprise no Microsoft Intune

As redes privadas virtuais (VPN) permitem que os utilizadores acedam remotamente aos recursos da organização, incluindo a partir de casa, hotéis, cafés e muito mais. No Microsoft Intune, pode configurar aplicações cliente VPN em dispositivos Android Enterprise através de uma política de configuração de aplicações. Em seguida, implemente esta política com a respetiva configuração de VPN em dispositivos na sua organização.

Também pode criar políticas VPN que são utilizadas por aplicações específicas. Esta funcionalidade é denominada VPN por aplicação. Quando a aplicação está ativa, pode ligar à VPN e aceder aos recursos através da VPN. Quando a aplicação não está ativa, a VPN não é utilizada.

Esse recurso aplica-se a:

- Android Enterprise

Existem duas formas de criar a política de configuração de aplicações para a sua aplicação cliente VPN:

- Estruturador de configuração

- Dados JSON

Este artigo mostra-lhe como criar uma política de configuração de aplicações VPN e VPN por aplicação com ambas as opções.

Observação

Muitos dos parâmetros de configuração do cliente VPN são semelhantes. No entanto, cada aplicação tem as suas chaves e opções exclusivas. Se tiver dúvidas, contacte o fornecedor da VPN.

Antes de começar

O Android não aciona automaticamente uma ligação de cliente VPN quando uma aplicação é aberta. A ligação VPN tem de ser iniciada manualmente. Em alternativa, pode utilizar a VPN sempre ativada para iniciar a ligação.

Os seguintes clientes VPN suportam políticas de configuração de aplicações do Intune:

- Cisco AnyConnect

- SSO da Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Quando criar a política de VPN no Intune, irá selecionar chaves diferentes para configurar. Estes nomes de chaves variam com as diferentes aplicações cliente VPN. Assim, os nomes das chaves no seu ambiente podem ser diferentes dos exemplos neste artigo.

O Estruturador de configuração e os dados JSON podem utilizar com êxito a autenticação baseada em certificados. Se a autenticação VPN exigir certificados de cliente, crie os perfis de certificado antes de criar a política de VPN. As políticas de configuração de aplicações VPN utilizam os valores dos perfis de certificado.

Os dispositivos com perfil de trabalho pessoal do Android Enterprise suportam certificados SCEP e PKCS. Os dispositivos android Enterprise totalmente geridos, dedicados e pertencentes à empresa só suportam certificados SCEP. Para obter mais informações, confira Usar certificados para autenticação no Microsoft Intune.

Descrição geral da VPN por aplicação

Ao criar e testar a VPN por aplicação, o fluxo básico inclui os seguintes passos:

- Selecione a aplicação cliente VPN. Antes de começar (neste artigo) lista as aplicações suportadas.

- Obtenha os IDs do pacote de aplicação das aplicações que irão utilizar a ligação VPN. Obter o ID do pacote de aplicação (neste artigo) mostra-lhe como.

- Se utilizar certificados para autenticar a ligação VPN, crie e implemente os perfis de certificado antes de implementar a política de VPN. Confirme que os perfis de certificado são implementados com êxito. Para obter mais informações, confira Usar certificados para autenticação no Microsoft Intune.

- Adicione a aplicação cliente VPN ao Intune e implemente a aplicação nos seus utilizadores e dispositivos.

- Crie a política de configuração da aplicação VPN. Utilize os IDs do pacote de aplicação e as informações do certificado na política.

- Implemente a nova política de VPN.

- Confirme que a aplicação cliente VPN se liga com êxito ao servidor VPN.

- Quando a aplicação estiver ativa, confirme que o tráfego da sua aplicação passa com êxito pela VPN.

Obter o ID do pacote de aplicação

Obtenha o ID do pacote para cada aplicação que irá utilizar a VPN. Para aplicações publicamente disponíveis, pode obter o ID do pacote de aplicação na Google Play Store. O URL apresentado para cada aplicação inclui o ID do pacote.

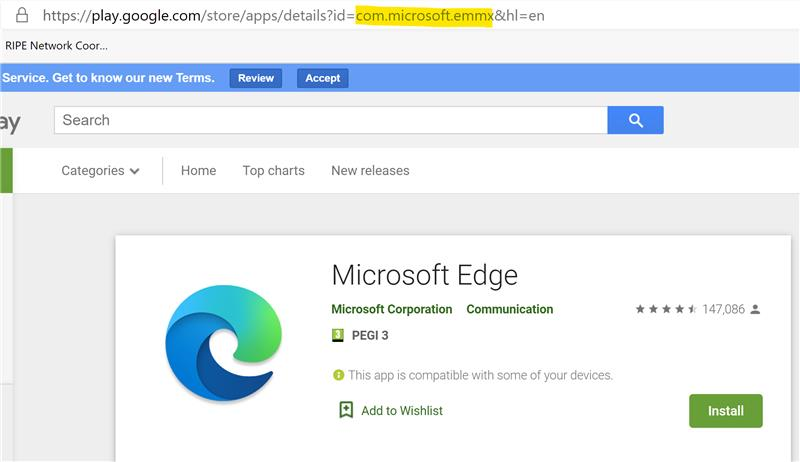

No exemplo seguinte, o ID do pacote da aplicação do browser Microsoft Edge é com.microsoft.emmx. O ID do pacote faz parte do URL:

Para aplicações de Linha de Negócio (LOB), obtenha o ID do pacote junto do fornecedor ou programador da aplicação.

Certificados

Este artigo pressupõe que a ligação VPN utiliza a autenticação baseada em certificados. Também pressupõe que implementou com êxito todos os certificados na cadeia necessários para que os clientes se autentiquem com êxito. Normalmente, esta cadeia de certificados inclui o certificado de cliente, quaisquer certificados intermédios e o certificado de raiz.

Para obter mais informações sobre certificados, veja Utilizar certificados para autenticação no Microsoft Intune.

Quando o perfil de certificado de autenticação de cliente é implementado, cria um token de certificado no perfil de certificado. Este token é utilizado para criar a política de configuração de aplicações VPN.

Se não estiver familiarizado com a criação de políticas de configuração de aplicações, veja Adicionar políticas de configuração de aplicações para dispositivos Android Enterprise geridos.

Utilizar o Estruturador de Configuração

Selecione Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

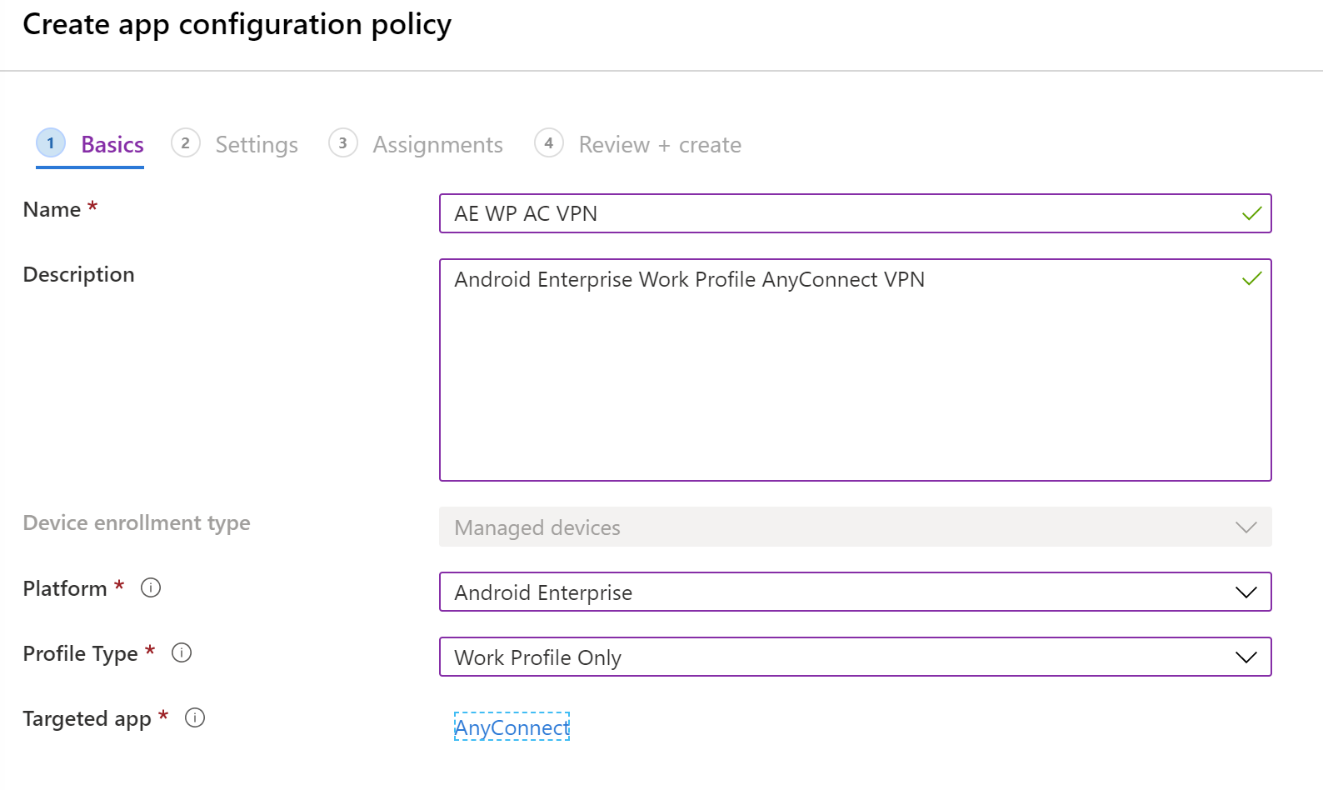

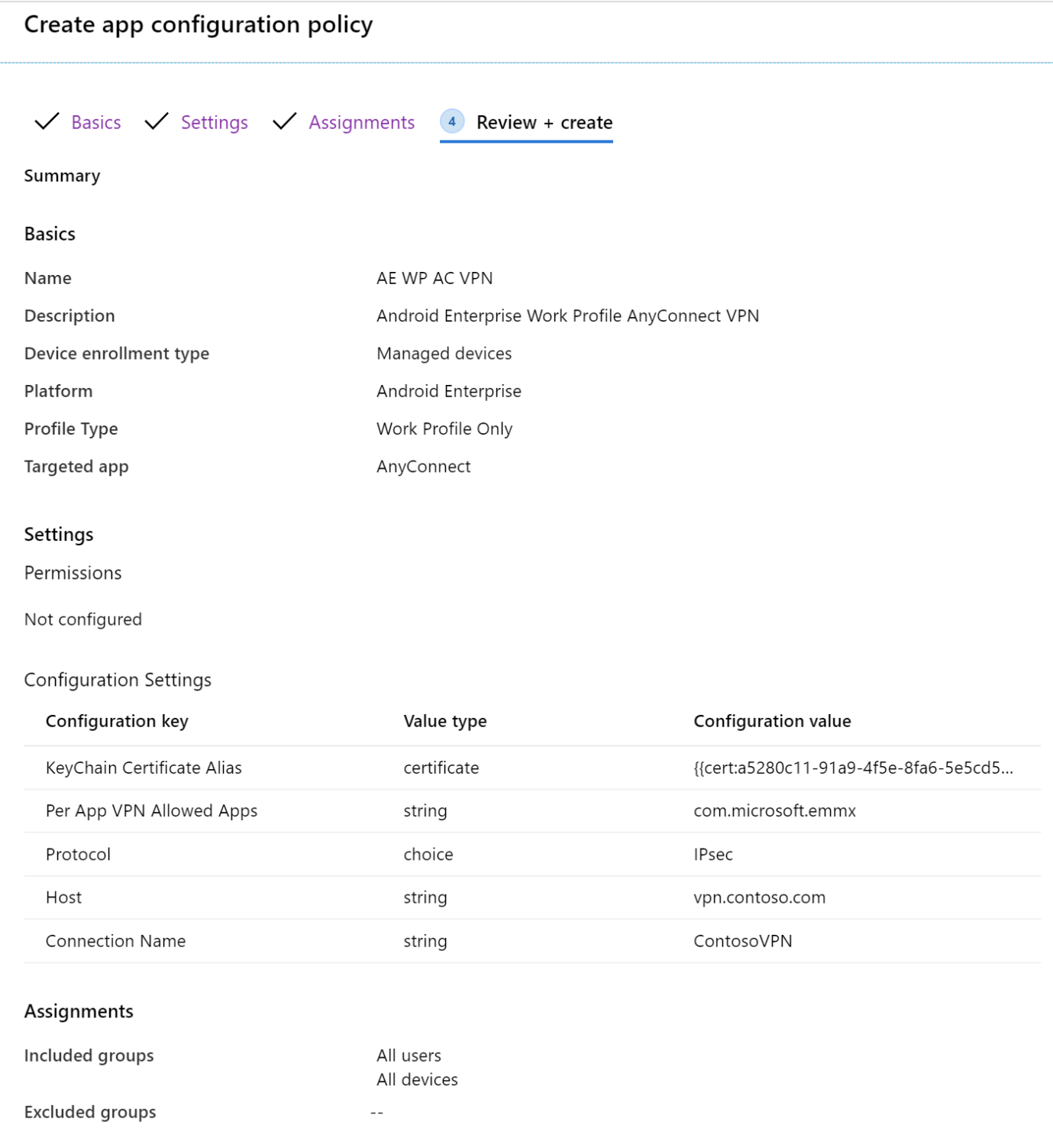

Em Noções básicas, insira as seguintes propriedades:

Nome: insira um nome descritivo para a política. Nomeie suas políticas para você identificá-las facilmente mais tarde. Por exemplo, um bom nome de política é Política de configuração de aplicações : Política VPN Cisco AnyConnect para dispositivos com perfil de trabalho do Android Enterprise.

Descrição: insira uma descrição para a política. Essa configuração é opcional, mas recomendada.

Plataforma: selecione Android Enterprise.

Tipo de perfil: as suas opções:

- Todos os Tipos de Perfil: esta opção suporta a autenticação de nome de utilizador e palavra-passe. Se utilizar a autenticação baseada em certificados, não utilize esta opção.

- Totalmente Gerido, Dedicado e apenas Corporate-Owned Perfil de Trabalho: esta opção suporta a autenticação baseada em certificado e a autenticação de nome de utilizador e palavra-passe.

- Apenas Perfil de Trabalho Pessoal: esta opção suporta a autenticação baseada em certificado e a autenticação de nome de utilizador e palavra-passe.

Aplicação de destino: selecione a aplicação cliente VPN que adicionou anteriormente. No exemplo seguinte, é utilizada a aplicação cliente VPN Cisco AnyConnect:

Selecione Avançar.

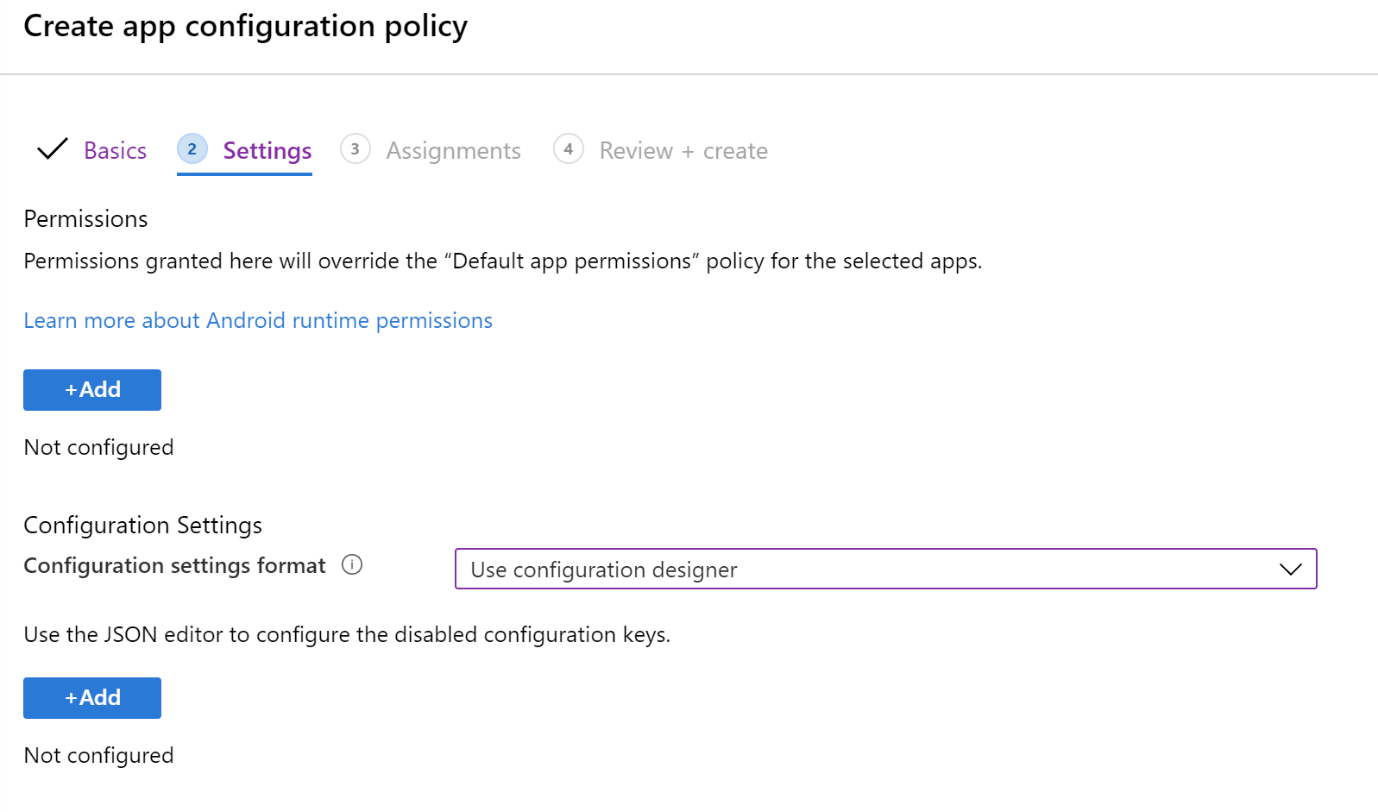

Em Definições, introduza as seguintes propriedades:

Formato das definições de configuração: selecione Utilizar Estruturador de configuração:

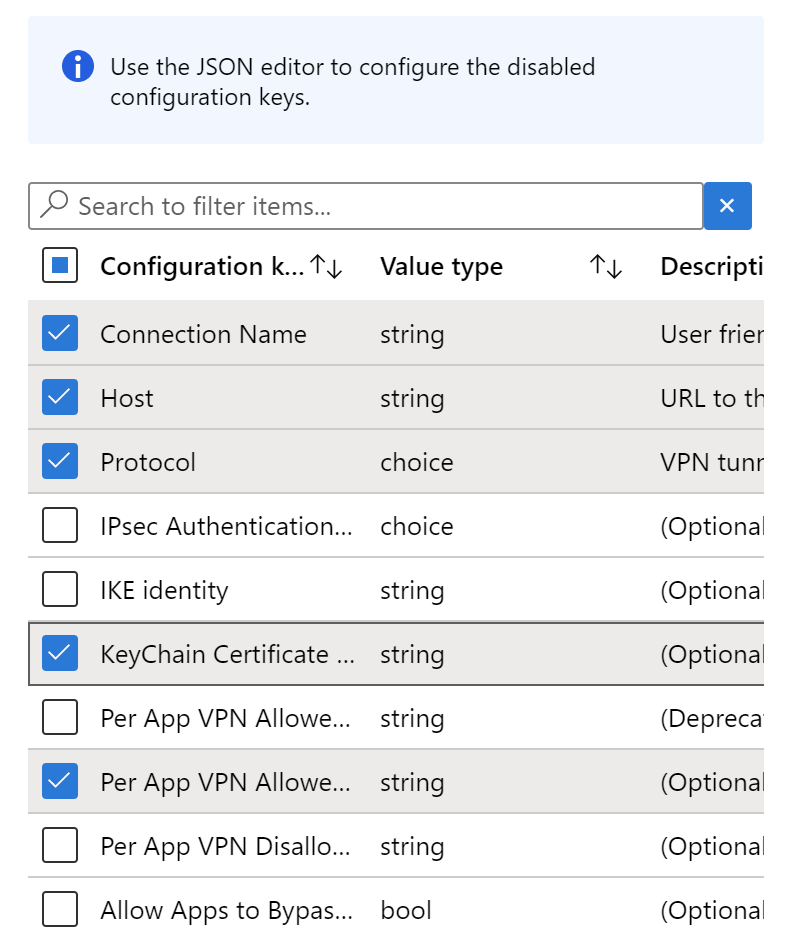

Adicionar: mostra a lista de chaves de configuração. Selecione todas as chaves de configuração necessárias para a configuração >OK.

No exemplo seguinte, selecionámos uma lista mínima para a VPN AnyConnect, incluindo a autenticação baseada em certificado e a VPN por aplicação:

Valor de configuração: introduza os valores das chaves de configuração que selecionou. Lembre-se de que os nomes das chaves variam consoante a aplicação cliente VPN que estiver a utilizar. Nas chaves selecionadas no nosso exemplo:

Aplicações Permitidas por VPN de Aplicação: introduza os IDs do pacote de aplicação que recolheu anteriormente. Por exemplo:

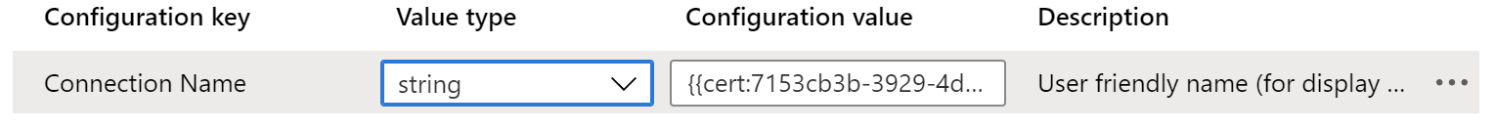

Alias do Certificado keyChain (opcional): altere o Tipo de valor de cadeia para certificado. Selecione o perfil de certificado de cliente a utilizar com a autenticação VPN. Por exemplo:

Protocolo: selecione o protocolo de túnel SSL ou IPsec da VPN.

Nome da Ligação: introduza um nome amigável para a ligação VPN. Os utilizadores veem este nome de ligação nos respetivos dispositivos. Por exemplo, digite

ContosoVPN.Anfitrião: introduza o URL do nome do anfitrião no router de head-end. Por exemplo, digite

vpn.contoso.com.

Selecione Avançar.

Em Atribuições, selecione os grupos para atribuir a política de configuração da aplicação VPN.

Selecione Avançar.

Em Examinar + criar, examine as configurações. Quando seleciona Criar, as alterações são guardadas e a política é implementada nos seus grupos. A política também é apresentada na lista de políticas de configuração de aplicações.

Utilizar JSON

Utilize esta opção se não tiver ou não souber todas as definições de VPN necessárias utilizadas no Estruturador de configuração. Se precisar de ajuda, consulte o fornecedor da VPN.

Obter o token de certificado

Nestes passos, crie uma política temporária. A política não será guardada. A intenção é copiar o token de certificado. Irá utilizar este token ao criar a política de VPN com JSON (secção seguinte).

No Centro de administração do Microsoft Intune, selecione Aplicativos>Políticas de configuração de aplicativos>Adicionar>Dispositivos gerenciados.

Em Noções básicas, insira as seguintes propriedades:

- Nome: introduza qualquer nome. Esta política é temporária e não será guardada.

- Plataforma: selecione Android Enterprise.

- Tipo de perfil: selecione Apenas Perfil de Trabalho Pessoal.

- Aplicação de destino: selecione a aplicação cliente VPN que adicionou anteriormente.

Selecione Avançar.

Em Definições, introduza as seguintes propriedades:

Formato das definições de configuração: selecione Utilizar estruturador de configuração.

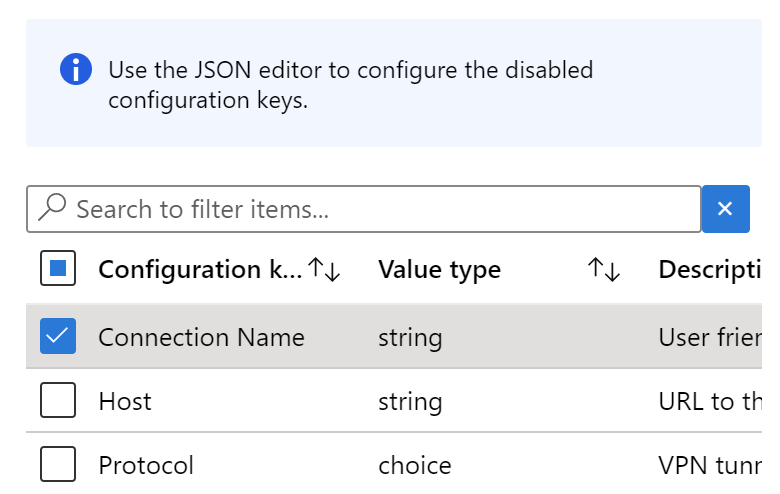

Adicionar: mostra a lista de chaves de configuração. Selecione qualquer chave com um Tipo de valor de cadeia. Selecione OK.

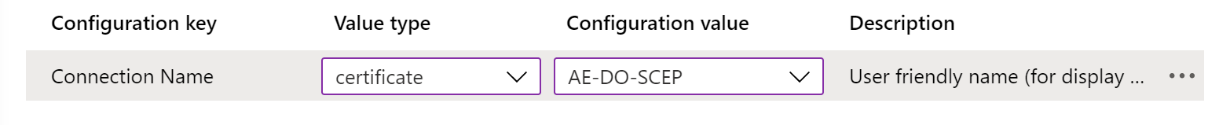

Altere o Tipo de valor de cadeia para certificado. Este passo permite-lhe selecionar o perfil de certificado de cliente correto que autentica a VPN:

Altere imediatamente o Tipo de valor de volta para cadeia. O valor de Configuração muda para um token

{{cert:GUID}}:

Copie e cole este token de certificado noutro ficheiro, como um editor de texto.

Eliminar esta política. Não guarde. O único objetivo é copiar e colar o token de certificado.

Criar a política de VPN com JSON

No Centro de administração do Microsoft Intune, selecione Aplicativos>Políticas de configuração de aplicativos>Adicionar>Dispositivos gerenciados.

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira um nome descritivo para a política. Nomeie suas políticas para você identificá-las facilmente mais tarde. Por exemplo, um bom nome de política é Política de configuração de aplicações : política VPN JSON Cisco AnyConnect para dispositivos com perfil de trabalho do Android Enterprise em toda a empresa.

- Descrição: insira uma descrição para a política. Essa configuração é opcional, mas recomendada.

- Plataforma: selecione Android Enterprise.

-

Tipo de perfil: as suas opções:

- Todos os tipos de perfil: esta opção suporta a autenticação de nome de utilizador e palavra-passe. Se utilizar a autenticação baseada em certificados, não utilize esta opção.

- Apenas perfil de trabalho Totalmente Gerido, Dedicado e Corporate-Owned: esta opção suporta autenticação baseada em certificado e autenticação de nome de utilizador e palavra-passe.

- Apenas Perfil de Trabalho Pessoal: esta opção suporta a autenticação baseada em certificado e a autenticação de nome de utilizador e palavra-passe.

- Aplicação de destino: selecione a aplicação cliente VPN que adicionou anteriormente.

Selecione Avançar.

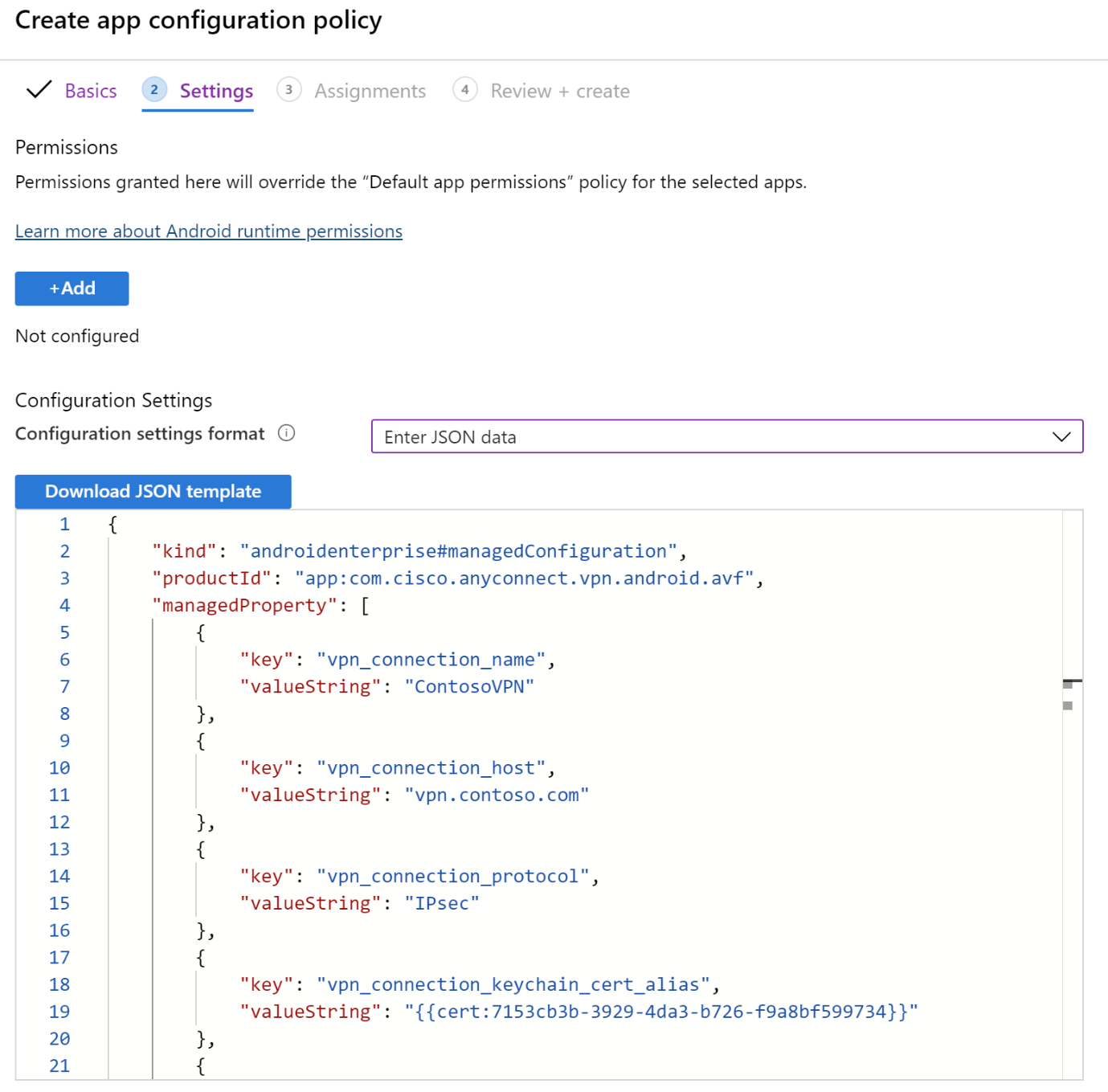

Em Definições, introduza as seguintes propriedades:

- Formato das definições de configuração: selecione Introduzir dados JSON. Pode editar o JSON diretamente.

- Transferir modelo JSON: utilize esta opção para transferir e atualizar o modelo em qualquer editor externo. Tenha cuidado com os editores de texto que utilizam aspas Inteligentes, uma vez que podem criar JSON inválido.

Depois de introduzir os valores necessários para a configuração, remova todas as definições que tenham

"STRING_VALUE"ouSTRING_VALUE.

Selecione Avançar.

Em Atribuições, selecione os grupos para atribuir a política de configuração da aplicação VPN.

Selecione Avançar.

Em Examinar + criar, examine as configurações. Quando seleciona Criar, as alterações são guardadas e a política é implementada nos seus grupos. A política também é apresentada na lista de políticas de configuração de aplicações.

Exemplo de JSON para VPN de Acesso F5

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

Informações adicionais

- Adicionar políticas de configuração de aplicativos para dispositivos Android Enterprise gerenciados

- Definições de dispositivos Android Enterprise para configurar a VPN no Intune