Integrar manualmente o Jamf Pro ao Intune para fins de conformidade

Importante

O suporte de dispositivos macOS do Jamf para Acesso Condicional está a ser preterido.

A partir de 31 de janeiro de 2025, a plataforma na qual a funcionalidade acesso condicional do Jamf Pro está incorporada deixará de ser suportada.

Se utilizar a integração de Acesso Condicional do Jamf Pro para dispositivos macOS, siga as diretrizes documentadas do Jamf para migrar os seus dispositivos para a integração de Conformidade de Dispositivos em Migrar do Acesso Condicional do macOS para a Conformidade de Dispositivos macOS – Documentação do Jamf Pro.

Se precisar de ajuda, contacte o Jamf Customer Success. Para obter mais informações, consulte a mensagem de blogue em https://aka.ms/Intune/Jamf-Device-Compliance.

Dica

Para obter orientações sobre a integração do Jamf Pro com o Intune e o Microsoft Entra ID, incluindo como configurar o Jamf Pro para implementar a aplicação Portal da Empresa do Intune em dispositivos que gere com o Jamf Pro, consulte Integrar o Jamf Pro com o Intune para comunicar a conformidade com o Microsoft Entra ID.

O Microsoft Intune suporta a integração da sua implementação do Jamf Pro para trazer políticas de conformidade do dispositivo e acesso condicional para os seus dispositivos macOS. Por meio da integração, você pode exigir que seus dispositivos macOS gerenciados pelo Jamf Pro atendam aos requisitos de conformidade do dispositivo Intune antes que esses dispositivos tenham permissão para acessar os recursos da sua organização. O acesso a recursos é controlado pelas suas políticas de Acesso Condicional do Microsoft Entra da mesma forma que para dispositivos geridos através do Intune.

Quando o Jamf Pro se integra com o Intune, pode sincronizar os dados de inventário a partir de dispositivos macOS com o Intune, através do Microsoft Entra ID. Em seguida, o mecanismo de conformidade do Intune analisa os dados do inventário para gerar um relatório. A análise do Intune é combinada com informações sobre a identidade do Microsoft Entra do utilizador do dispositivo para impulsionar a imposição através do Acesso Condicional. Os dispositivos compatíveis com as políticas de Acesso Condicional podem obter acesso aos recursos protegidos da empresa.

Este artigo pode ajudá-lo a integrar manualmente o Jamf Pro ao Intune.

Dica

Em vez de configurar manualmente a integração do Jamf Pro com o Intune, recomendamos configurar e usar o Conector de Nuvem do Jamf com o Microsoft Intune. O Conector de Nuvem automatiza muitas das etapas necessárias quando você configura manualmente a integração.

Depois de configurar a integração, você configurará o Jamf e o Intune para impor a conformidade com o Acesso Condicional em dispositivos gerenciados pelo Jamf.

Pré-requisitos

Produtos e serviços

Você precisa do seguinte para configurar o Acesso Condicional com o Jamf Pro:

- Jamf Pro 10.1.0 ou mais recente

- Licenças do Microsoft Intune e do Microsoft Entra ID P1 (pacote de licenças recomendado do Microsoft Enterprise Mobility + Security)

- Função de administrador global no Microsoft Entra ID.

- Um usuário com privilégios de Integração do Microsoft Intune no Jamf Pro

- Aplicativo do Portal da Empresa do macOS

- Dispositivos macOS com OS X 10.12 Yosemite ou mais recentes

Portas de rede

As portas a seguir devem estar acessíveis para que o Jamf e o Intune sejam integrados corretamente:

- Intune: Porta 443

- Apple: Portas 2195, 2196 e 5223 (notificações por push para o Intune)

- Jamf: Portas 80 e 5223

Para permitir que o APNS funcione corretamente na rede, você também precisa habilitar as conexões de saída para os seguintes locais, assim como os redirecionamentos provenientes deles:

- bloco 17.0.0.0/8 da Apple nas portas TCP 5223 e 443 de todas as redes de cliente.

- portas 2195 e 2196 de servidores Jamf Pro.

Para obter mais informações sobre essas portas, confira os seguintes artigos:

- Largura de banda e requisitos de configuração de rede do Intune

- Portas de rede usadas pelo Jamf Pro em jamf.com.

- Portas TCP e UDP usadas pelos produtos de software da Apple em support.apple.com

Conectar o Intune ao Jamf Pro

Para conectar o Intune ao Jamf Pro:

- Crie um novo aplicativo no Azure.

- Habilite a integração do Intune ao Jamf Pro.

- Configure o Acesso Condicional no Jamf Pro.

Criar uma aplicação no Microsoft Entra ID

No portal do Azure, aceda aRegistos de Aplicações do Microsoft Entra ID> e, em seguida, selecione Novo registo.

Na página Registrar um aplicativo, especifique os detalhes a seguir:

- Na seção Nome, insira um nome significativo para o aplicativo, por exemplo Acesso condicional Jamf.

- Na seção Tipos de conta com suporte, escolha Contas em qualquer diretório organizacional.

- Quanto à URI de Redirecionamento, deixe o valor padrão da Web e especifique a URL da sua instância do Jamf Pro.

Escolha Registrar para criar o aplicativo e abrir a página Visão geral do novo aplicativo.

Na página Visão geral do aplicativo, copie o valor de ID (cliente) do aplicativo e registre-o para usar posteriormente. Você precisará desse valor em procedimentos futuros.

Selecione Certificados e segredos sob Gerenciar. Selecione o botão Novo segredo do cliente. Insira um valor em Descrição, escolha uma opção para Expira e escolha Adicionar.

Importante

Antes de sair desta página, copie o valor do segredo do cliente e guarde-o para uso posterior. Você precisará desse valor em procedimentos futuros. Este valor não está disponível novamente, sem recriar o registro do aplicativo.

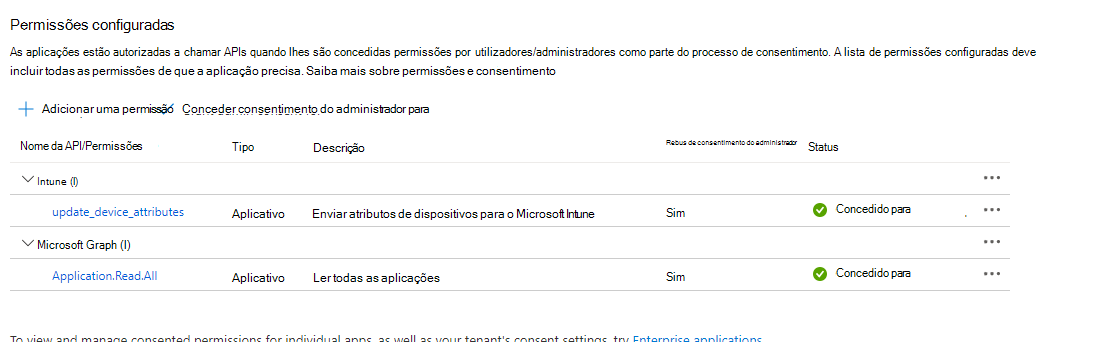

Selecione Permissões de API em Gerenciar.

Na página permissões de API, remova todas as permissões desse aplicativo selecionando o ícone ... ao lado de cada permissão existente. Essa remoção é necessária. A integração não será bem-sucedida se houver permissões extras inesperadas no registro desse aplicativo.

Em seguida, adicione permissões para atualizar os atributos do dispositivo. Na parte superior esquerda da página Permissões de API, selecione Adicionar uma permissão para adicionar uma nova permissão.

Na página Solicitar permissões de API, escolha Intune e Permissões do Aplicativo. Marque a caixa de seleção update_device_attributes e salve a nova permissão.

Em Microsoft Graph, selecione Permissões de aplicativo e, em seguida, selecione Application.Read.All.

Selecione Adicionar permissões.

Vá para APIs que minha organização usa. Pesquise e selecione Azure Active Directory do Windows. Selecione Permissões de aplicativo e, em seguida, selecione Application.Read.All.

Selecione Adicionar permissões.

Em seguida, conceda o consentimento do administrador para esta aplicação ao selecionar Conceder consentimento de administrador para <o seu inquilino> no canto superior esquerdo da página de permissões da API . Talvez seja necessário autenticar novamente sua conta na nova janela e permitir o acesso ao aplicativo seguindo os avisos.

Atualize a página selecionando Atualizar na parte superior da página. Confirme se o consentimento do administrador foi fornecido para a permissão update_device_attributes.

Depois de a aplicação ser registada com êxito, as permissões da API devem conter apenas uma permissão chamada update_device_attributes e devem aparecer da seguinte forma:

O processo de registo de aplicações no Microsoft Entra ID está concluído.

Observação

Se o segredo do cliente expirar, você deverá criar um novo segredo do cliente no Azure e, depois, atualizar os dados do Acesso Condicional no Jamf Pro. O Azure permite que você tenha o segredo antigo e a nova chave ativos para evitar interrupções no serviço.

Permitir a integração do Intune ao Jamf Pro

Selecione Administração do locatário>Conectores e tokens>Gerenciamento de dispositivo de parceiro.

Ative o Conector de Conformidade do Jamf ao colar o ID da Aplicação que guardou durante o procedimento anterior no campo Especificar o ID da Aplicação Microsoft Entra para Jamf .

Selecione Salvar.

Configure a Integração do Microsoft Intune no Jamf Pro

Ative a conexão no console do Jamf Pro:

- Abra o console do Jamf Pro e navegue até Gerenciamento Global>Acesso Condicional. Selecione Editar na guia Integração do Intune com o macOS.

- Marque a caixa de seleção Habilitar a Integração do Intune com o macOS. Quando essa configuração está habilitada, o Jamf Pro envia atualizações de inventário para o Microsoft Intune. Desmarque a seleção se quiser desabilitar a conexão, mas salvar sua configuração.

- Selecione Manual em Tipo de conexão.

- No menu pop-upNuvem Soberana, escolha a localização da sua nuvem soberana na Microsoft.

- Selecione Abrir URL de consentimento do administrador e siga as instruções apresentadas no ecrã para permitir que a aplicação Conector macOS nativo do Jamf seja adicionada ao seu inquilino do Microsoft Entra.

- Adicione o Nome do inquilino do Microsoft Entra a partir do Microsoft Azure.

- Adicione a ID do aplicativo e o Segredo do Cliente (anteriormente chamado de Chave do Aplicativo) do aplicativo Jamf Pro do Microsoft Azure.

- Selecione Salvar. O Jamf Pro testará suas configurações e verificará seu êxito.

Retorne à página de Gerenciamento de dispositivo parceiro no Intune para concluir a configuração.

No Intune, acesse a página de Gerenciamento de dispositivos parceiros. Em Configurações do Conector, configure grupos para atribuição:

- Selecione Incluir e especifique quais grupos de usuários você quer alcançar na inscrição no macOS com o Jamf.

- Use Excluir para selecionar grupos de usuários que não se inscreverão no Jamf e, em vez disso, inscreverão os respectivos Macs diretamente no Intune.

Excluir substitui Incluir, o que significa que os dispositivos que estejam nos dois grupos é excluído do Jamf e direcionado para a inscrição no Intune.

Observação

Esse método de inclusão e exclusão de grupos de usuários afeta a experiência de inscrição do usuário. Qualquer utilizador com um dispositivo macOS já inscrito no Jamf ou no Intune que, em seguida, tenha como destino inscrever-se com a outra MDM, tem de anular a inscrição do dispositivo e, em seguida, reinscrevê-lo com a nova MDM antes de a gestão do dispositivo funcionar corretamente.

Selecione Avaliar para determinar quantos dispositivos serão registrados no Jamf com base nas configurações do seu grupo.

Selecione Salvar quando estiver pronto para aplicar a configuração.

Para continuar, você precisará usar o Jamf para implantar o Portal da Empresa para Mac para que os usuários possam registrar seus dispositivos no Intune.

Configurar políticas de conformidade e registrar dispositivos

Depois de configurar a integração entre o Intune e o Jamf, você precisará aplicar as políticas de conformidade aos dispositivos gerenciados pelo Jamf.

Desconectar Jamf Pro e Intune

Se precisar de remover a integração do Jamf Pro com o Intune, utilize um dos seguintes métodos. Ambos os métodos aplicam-se à integração que é configurada manualmente ou através do Cloud Connector.

Desaprovisionar o Jamf Pro a partir do centro de administração do Microsoft Intune

No centro de administração do Microsoft Intune, aceda a Administração> deinquilinos Conectores e tokensGestão de dispositivos parceiros>.

Selecione a opção Terminar. O Intune apresenta uma mensagem sobre a ação. Reveja a mensagem e, quando estiver pronto, selecione OK. A opção para Terminar a integração só é apresentada quando a ligação do Jamf existe.

Depois de terminar a integração, atualize a vista do centro de administração para atualizar a vista. Os dispositivos macOS da sua organização são removidos do Intune dentro de 90 dias.

Desaprovisionar o Jamf Pro a partir da consola do Jamf Pro

Utilize os seguintes passos para remover a ligação da consola do Jamf Pro.

Na consola do Jamf Pro, aceda aAcesso Condicional de Gestão> Global. Na guia Integração do Intune com o macOS, selecione Editar.

Desmarque a caixa de seleção Habilitar a Integração do Intune com o macOS.

Selecione Salvar. O Jamf Pro envia a sua configuração para o Intune, e a integração será encerrada.

Selecione Administração do locatário>Conectores e tokens>Gerenciamento do dispositivo do parceiro para verificar se o status já foi Encerrado.

Depois de terminar a integração, os dispositivos macOS da sua organização serão removidos na data apresentada na consola do , que é após três meses.