Passo 3: Implementar segurança e conformidade para funções de trabalho híbridas

Para os trabalhadores híbridos, alguns dos quais nunca entram no escritório ou que entram com pouca frequência, a segurança e a conformidade são uma parte importante da solução geral. Todas as suas comunicações ocorrem através da Internet em vez de serem confinadas a uma intranet organizacional.

Há coisas que você e os seus trabalhadores podem fazer para se manterem produtivos, diminuindo o risco de cibersegurança e mantendo a conformidade com as suas políticas internas e regulamentos de dados.

O trabalho remoto precisa destes elementos de segurança e conformidade:

- Acesso controlado às aplicações de produtividade que as funções de trabalho híbridas utilizam, como o Microsoft Teams

- Acesso controlado e proteção dos dados que as funções de trabalho híbridas criam e utilizam, como conversações de chat ou ficheiros partilhados

- Proteção de Windows 11 ou 10 dispositivos contra software maligno e outros tipos de ciberataques

- Proteção de e-mail, ficheiros e site com etiquetagem consistente para níveis de confidencialidade e proteção

- Prevenção de fugas de informação

- Cumprimento dos regulamentos regionais de dados

Eis as funcionalidades do Microsoft 365 que fornecem serviços de segurança e conformidade para trabalhadores híbridos.

Segurança

Proteja as suas aplicações e dados com estas funcionalidades de segurança do Microsoft 365.

| Capacidade ou funcionalidade | Por que preciso | Licenciamento |

|---|---|---|

| Microsoft Defender para Office 365 | Proteja as suas aplicações e dados do Microsoft 365, como mensagens de e-mail, documentos do Office e ferramentas de colaboração, contra ataques. Microsoft Defender para Office 365 recolhe e analisa sinais das suas aplicações para deteção, investigação e remediação de riscos de segurança e protege a sua organização contra ameaças maliciosas colocadas por mensagens de e-mail, ligações (URLs) e ferramentas de colaboração. Também fornece ferramentas de configuração e avaliação de configuração de inquilinos automatizadas para posturas de segurança padrão e estritas. |

Microsoft 365 E3 ou E5 |

| Proteção contra software maligno | Microsoft Defender Antivírus e Device Guard fornece proteção contra software maligno baseado no dispositivo. O SharePoint Online analisa automaticamente os carregamentos de ficheiros para obter software maligno conhecido. Proteção do Exchange Online (EOP) protege as caixas de correio na nuvem. |

Microsoft 365 E3 ou E5 |

| Microsoft Defender para Endpoint | Proteja os dispositivos da sua organização contra ameaças cibernéticas e violações de dados e detete, investigue e responda a ameaças avançadas. | Microsoft 365 E5 |

| Defender for Cloud Apps | Proteja os seus serviços baseados na cloud , tanto o Microsoft 365 como outras aplicações SaaS, contra ataques. | Microsoft 365 E5 ou licenças individuais do Defender para Cloud Apps |

| Microsoft Entra ID Protection | Automatize a deteção e a remediação de riscos baseados na identidade. Crie políticas de Acesso Condicional baseadas no risco para exigir a autenticação multifator (MFA) para inícios de sessão de risco. |

Microsoft 365 E5 ou E3 com licenças do Microsoft Entra ID P2 |

O primeiro passo deve ser saber mais e utilizar a Classificação de Segurança da Microsoft.

Consulte as 12 principais tarefas das equipas de segurança para suportar o trabalho a partir de casa para obter mais informações.

Para obter informações sobre segurança no Microsoft 365, consulte a documentação de segurança do Microsoft 365.

Conformidade

Cumprir as políticas internas ou os requisitos regulamentares com estas funcionalidades de conformidade do Microsoft 365.

| Capacidade ou funcionalidade | Por que preciso | Licenciamento |

|---|---|---|

| Etiquetas de confidencialidade | Classifique e proteja os dados da sua organização sem impedir a produtividade dos utilizadores e a capacidade de colaborar ao colocar etiquetas com vários níveis de proteção no e-mail, ficheiros ou sites. | Microsoft 365 E3 ou E5 |

| Proteção contra Perda de Dados (DLP) | Detetar, avisar e bloquear partilhas arriscadas, inadvertidas ou inadequadas, como a partilha de dados que contêm informações pessoais, tanto interna como externamente. | Microsoft 365 E3 ou E5 |

| Controlo de Aplicações de Acesso Condicional | Impedir que os dados confidenciais sejam transferidos para os dispositivos pessoais dos utilizadores. | Microsoft 365 E3 ou E5 |

| Etiquetas e políticas de retenção de dados | Implemente controlos de governação de informações, como durante quanto tempo deve manter os dados e requisitos sobre o armazenamento de dados pessoais nos clientes, para cumprir as políticas ou regulamentos de dados da sua organização. | Microsoft 365 E3 ou E5 |

| Encriptação de Mensagens do Microsoft Purview | Envie e receba mensagens de e-mail encriptadas entre pessoas dentro e fora da sua organização que contenham dados regulados, como dados pessoais nos clientes. | Microsoft 365 E3 ou E5 |

| Gestor de Conformidade | Faça a gestão de atividades de conformidade regulamentar relacionadas com os serviços cloud da Microsoft com esta ferramenta de avaliação de riscos baseada em fluxos de trabalho no Portal de Confiança do Serviço Microsoft. | Microsoft 365 E3 ou E5 |

| Gestor de Conformidade | Veja uma classificação geral da configuração de conformidade atual e recomendações para melhorá-la no Portal de Conformidade do Microsoft Purview. | Microsoft 365 E3 ou E5 |

| Conformidade de Comunicações | Detetar, capturar e executar ações de remediação para mensagens inadequadas na sua organização. | Microsoft 365 E5 ou Microsoft 365 E3 com os suplementos Conformidade ou Gestão de Riscos Internos |

| Gestão de Riscos Internos | Detetar, investigar e agir sobre riscos maliciosos e inadvertidos na sua organização. O Microsoft 365 consegue detetar estes tipos de riscos mesmo quando um trabalhador está a utilizar um dispositivo não gerido. | Microsoft 365 E5 ou Microsoft 365 E3 com os suplementos Conformidade ou Gestão de Riscos Internos |

Consulte Tarefas rápidas para começar a utilizar o Microsoft Purview para obter mais informações.

Resultados do Passo 3

Para as suas funções de trabalho híbridas, implementou:

- Segurança

- Acesso controlado a aplicações e dados que as funções de trabalho híbridas utilizam para comunicar e colaborar

- Proteção contra software maligno para dados de serviço cloud, e-mail e Windows 11 ou 10 dispositivos

- Conformidade

- Etiquetagem consistente para níveis de confidencialidade e proteção

- Políticas para evitar fugas de informações

- Cumprimento dos regulamentos regionais de dados

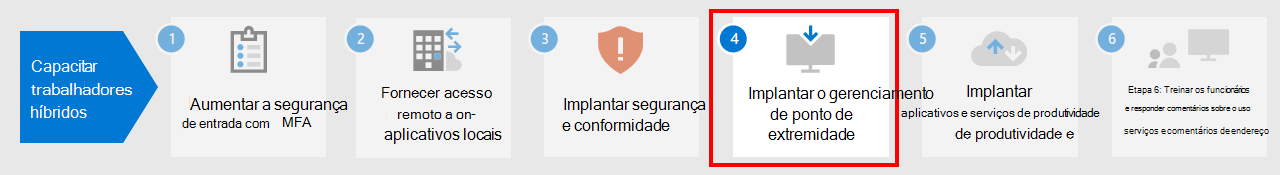

Passo seguinte

Continue com o Passo 4 para gerir os seus dispositivos, PCs e outros pontos finais.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários